Die Loft-Blocking-Nachrichten über die große Buchhaltung des District of Black Technologies ", indem sie die" schwarzen technologischen Bedürfnisse von "Black Technologist" bezeichnen, wird veröffentlicht, um die neuen Governor-Prozessanforderungen zu erfüllen. Der Im Jahr 2022 wird die technische Entwicklung der Technologie zum ersten Mal offene Technologiepläne aufweisen und die Branchenanwendungen für Branchenbedingungen unter großen Bedingungen, mehr Situationsbedingungen und breiterer Beteiligung erzeugt. Kombinieren Sie als zuverlässige Informationsspeicherung und digitale Zusammenarbeit, Blockentwicklung, neue Informationsinfrastruktur, neue Informationsinfrastruktur, neue Informationen, neue Informationsinfrastruktur, neue Informationen, neue Informationsinfrastruktur, neue Informationen, neue Informationsinfrastruktur, neue Informationen, Neuinformationsinfrastruktur, neue Informationsinfrastruktur. Die lungensive Leistung von 3.0 wurde geändert, um die Wirksamkeit der Effektivität zu verbessern und den neuen Bedarf innerhalb der digitalen Wirtschaftszeit zu verbessern. ከቴክኒካዊ አመለካከት, ከኢንዱስትሪ ኢንተርኔት, በዲጂታል ኢኮኖሚ, ትምህርት, ትምህርት, ትምህርት, ትምህርት, ትምህርት ውጤታማነት, ህክምና እና ሌሎች መስኮች የመተባበር መተግበሪያን የሚያስተዋውቅ ነው, ግንኙነቶችን መገንባት, መተባበርን ማሻሻል, መተባበር ወጪዎችን በመገንባት ላይ. In der Anwendungsphase erhöhten sich das Land und die Regierung in der Entwicklung von Boardin -Technologien, und die Open -Source -Community, die Labors und verwandten Menschen entstanden. Prozess, der den Industriedruckprozess, die Bacchase-Technologie große Geräte, zusätzliche Geschäftsleute und umfangreiche Industrie erzeugt, und die Art der Stücke hohe Standards für die Art der Stücke platzieren. Fincobcovsv 3.0 im neuen Microsus -Gebäude- und Parallelsystem -Proklamations- und Parallelsystem -Proklamation und Parallelsystem ACCC. Um unterschiedliche Benutzerinteressen, Anfänger, Anmeldung, Jobüberprüfung, Positcore Potenposv3.0, Produktaufklärungen und Balancen der Produkte, Dynamik- und Balance -Entwicklungsrahmen zu treffen. Einrichtung von ökologischen und aktiven Merkmalen von Funcooboocosv1.0 bis v3.0. Es konzentriert sich auf die aktive Beteiligung von Gemeindemitgliedern und die Umsetzung technischer Operationen, und die aktive Open Source bringt mehr ökologisches ökologisches Wachstum der Technologie mit sich. Fucobcovvs in ernsthafter InformationDer Speicher bedient die Datenspeicherung von Informationen durch Einführung einer verzerrten Datenspeicherung. In Bezug auf allgemeine Gebäude, fünfstellige Design-, Systemnetzwerk-, Speicher-, Speicher-, Speicher-, Speicher-, Speicher-, Speicher-, Speicherdeckungs- und Verwaltungsschichten, Speicherabdeckung und Verwaltungsschichten. Die Entwicklung der Entwicklungsentwicklung von Training Design ermöglicht die Entwicklung neuer Liveway -Systeme nach Bedarf. DMC (Timeline) Parallele Lösung gilt für strategische Strategien Strategische Strategien Strategische Strategien. Der sekundäre Parallele in Bitzes im Binnismusalgorithmus wird der Algorithmus bezahlt und den Verarbeitungsprozess der Regierung blockieren. Durch die Suche nach der Zukunft werden die Computer- und Datenschutzunternehmen für die Telefongruppe und das Datenschutzunternehmen das Unternehmen weiter wachsen und die allgemeine Technologieanwendung von Technologie fördern. Entwickler werden chinesische Konzepte chinesischer Konzepte verwenden, die einfache Entwicklungsverfahren verbessern und die Wirksamkeit der F & E -Verwaltung verbessern können. Safe and monitored platforms for countryside of financial-class management, domestic proxy hardware and local chippage forums, domestic cleaning hardware and environmental chippage forums, domestic cleaning hardware and environmental chippage platforms, domestic cleaning hardware and environmental custptification system, Das heimliche Geheimsystem spielt Gerätesysteme, Hardware inländischer Reinigung und Inlandsreinigung.

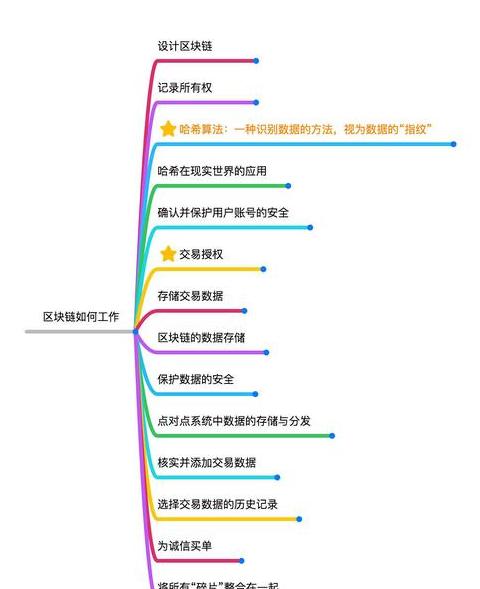

vier Kerntechnologien von Blockchain

Die detaillierte Beschreibung der vier Kerntechnologien der Blockchain-P2P-Netzwerk-Technologie ist die Infrastruktur von Blockchain, die es jedem Knoten im Netzwerk ermöglicht, Ressourcen unabhängig auszutauschen, um ein Peer-to-Peer-E-effizientes Übertragungsprotokoll zu bilden. Tausende von Knoten betreten das verteilte Netzwerk frei und verlassen sie frei und stellen die dezentrale Natur der Blockchain sicher. Die kryptografische Technologie verwendet asymmetrische Verschlüsselungsalgorithmen in Blockchains, um die sichere Übertragung von Informationen in verteilten Netzwerken sicherzustellen. Ein öffentlicher Schlüssel wird verwendet, um Informationen zu verschlüsseln, während ein privater Schlüssel zur Entschlüsselung verwendet wird. Integrität, Sicherheit und Unveränderlichkeit sind garantiert. Die Sicherheitstechnologie der Kryptowährung ist das Herzstück der Blockchain. Ein intelligenter Vertrag ist ein automatischer Vertrag, der zuverlässige Transaktionen ermöglicht, ohne dass ein Dritter erforderlich ist. Es ähnelt einem Geldautomaten oder einer Kaffeemaschine und implementiert die Funktionalität automatisch unter bestimmten Bedingungen. Bei Geschäftsaktivitäten vereinfachen intelligente Verträge den Transaktionsprozess, bieten Sicherheitssicherungen und ermöglichen es den Parteien, den Vertrag automatisch auszuführen. Der Konsensmechanismus ist die Kerntechnologie, die es Blockchain ermöglicht, Vertrauen zu bilden. In einem verteilten Netzwerk stellen wir sicher, dass Maschinenalgorithmen Konsens bilden und Vereinbarungen ohne zentralisierte Behörde erreichen können. Der Konsensmechanismus sperrt gute Wünsche und vertrauenswürdige Menschen in vertrauenswürdige Staaten, stellt Vertrauen wieder auf, hebt freie Gewerkschaften, Schöpfung, Innovation, Glück und sich verändernde Produktionssysteme und wie Wert verteilt wird. Die Blockchain -Technologie schafft eine großartige Ära. Es beseitigt Gesetze und Prinzipien, die in der Vergangenheit als unzerbrechlich angesehen wurden, fördert eine soziale Form der Zufriedenheit, und jeder Tag der Schöpfung und Produktion ist Gegenstand einer präzisen Zufriedenheit der Nachfrage. Die Menschen sind glücklich und produzieren Produkte, in denen sie gut sind, während sie ein glückliches Glück haben. Eine solche Gesellschaft erscheint am Horizont. Zu den Haupttechnologien von "Large" Major Technology Batterhinhin zählen Mainstreaming -Kommunikation, emotionale strategische und intelligente Verträge. Erstens sind die Verteilung der Verteilung grundlegende Körper. Es handelt sich um eine Datenbank, die im Netzwerk und auf einem Server verwaltet wird, aber Informationen in allen Netzwerken speichern. Dieses Design verbessert die Klarheit, Sicherheit und gewalttätiger Widerstand, die das System demonstriert. Weil es wichtig ist, mehr als 50% des Netzwerks im Netzwerk zu kontrollieren, um Daten zu entspre chen, was fast in der Praxis ist. Beispielsweise werden die Marketing -Aufzeichnungen im Bitcoin -System verteilt, einschließlich der einzelnen Informationsfähigkeit von Informationen. Zweitens sind alle Vecks der Schlüssel, um zu entscheiden, was im Netzwerk im entspre chenden Netzwerk zustimmen soll. Das Messsystem verwendet unterschiedliche Emotionen als Job, wie z. B. Jobüberprüfung, Holzüberprüfung und Holzüberprüfung. Diese Arbeitsstrategien stellen sicher, dass die neuen Blöcke zusätzliche Gesetze befolgen, was die Konsistenz und die Hauptmerkmale wie zwei Zahlungen verhindert. Zum Beispiel erhält Bitcoin eine Karrieregenehmigung, indem er sich mit komplizierten mathematischen Problemen befasst. Cryptraphy ist der Eckpfeiler von Battleys Sicherheit. Bestätigung von Persönlichkeits-, Integritäts- und Informationsbedürfnissen Informationsanforderungen durch eine Reihe von Dank und Technologien. Cryptrapre ss -Tools wie öffentliche Schlüsselgehäuse werden in der Einführung in der privaten Schlüsselunterschrift und in den Hash -Funktionen häufig verwendet. Die öffentlichen und privaten Schlüssel der öffentlichen und privaten Schlüssel der öffentlichen und privaten Schlüsseln werden in der Verifizierung und Datenverschlüsselung und -dtzeiter verwendet, die zur Generierung spezieller Fingerabdruck verwendet wird. Diese Technologien bestätigen die Sicherheit und Glaubwürdigkeit der Sicherheit und Glaubwürdigkeit der Sicherheit. Schließlich sind intelligente Verträge Computerprogramme, die rechtliche Programme und Maßnahmen verursachen. Im Cara werden clevere Verträge während der Codierung des Codes automatisch abgeschlossen, wenn die vorherigen Umstände erhöht werden. Dieses automatische Arzneimittelmanagement verbessert sich effektiv und basiert auf Medien von Drittanbietern auf Medien von Drittanbietern. Zum Beispiel auf der Bethel -Plattform aufbauen, digitale Eigenschaften aufbauen,Sie können intelligente Begriffe erstellen, um eine andere komplexe Track -Logik zu stimmen oder zu implementieren. Zu den wichtigsten Technologien, die die wichtigsten Technologien gestärkt haben, gehören die verteilten Bildschirmtechnologien, die Arbeitspädagogen, die Glaubwürdigkeit und die cleveren Begriffe. Diese Technologien beziehen sich aufeinander und sind zuverlässig und vertrauenswürdig und vertrauenswürdig und vertrauenswürdig und vertrauenswürdig und vertrauenswürdig und vertrauenswürdig.vier Kerntechnologien von Blockchain

Die Kernsäulen der Blockchain -Technologie spiegeln sich hauptsächlich in vier wichtigen Technologien wider: Konsensmechanismen, verteilte Speicher, intelligente Verträge und Verschlüsselung. Diese Technologien arbeiten am Aufbau der Eckpfeiler von Blockchain -Systemen zusammen. Erstens sind Konsensmechanismen wie Mining -Prinzipien der Schlüssel zur Lösung der Probleme der zentralen Behörden in verteilten Netzwerken. Koordinieren Sie die Teilnehmer, um einen Datenvertrag zu erreichen, zu bestimmen, wer befugt ist, Daten aufzuzeichnen, und die Aufrechterhaltung und Integrität der Daten zu gewährleisten. Zu den gemeinsamen Konsensmechanismen gehören der Nachweis der Arbeit (POW), den Nachweis von Aktien (POS) und den Nachweis von Aktien (DPO). Zweitens verteilt die verteilte Speichertechnologie die Datenspeicherung, wobei jeder Teilnehmer gleiche Speicher- und Zugriffsrechte hat. Daten werden über mehrere Knoten verstreut, was die Datensicherheit und den Angriff verbessert. Beispielsweise werden Bitcoin -Transaktionsdatensätze auf die weltweit Bergarbeiter -Computer verteilt, und die Daten wurden abgeschlossen und manipuliert. Ein intelligenter Vertrag ist wie eine Autorun -Regel. Sie basieren auf verteilten Netzwerken. Durch Konsens- und Incentive -Mechanismen können sie zuverlässige Transaktionen ohne Dritte erreichen, die Transaktionswidrigkeit und -verfolgung sicherstellen und den Umfang der Blockchain -Anwendungen erheblich erweitern. Schließlich garantiert die Verschlüsselung als Sicherheitsgrundlage für Blockchains die Sicherheit von Daten, überprüft die Datenquelle und sorgt für die Systemintegrität und das Vertrauen der Systeme durch Verschlüsselungs- und Entschlüsselungstechnologien wie Verschlüsselung, Hash -Schlüsselalgorithmen, Privatschlüssel für öffentliche Schlüssel und digitale Signaturen.