↓。υ。↓ private Schlüs

selschlüssel und öffentliche Schlüssel 'Die öffentlichen Schlüssel sind möglicherweise öffentlich verfügbar, Sicherheitsschlüssel, um sicher zu sitzen.Der persönliche Schlüssel wird zufällig von zufällig generiert, und der öffentliche Schlüssel ist der private Schlüssel für die Frügerformel. Weil der öffentliche Schlüssel zu lang ist und die "Adresse" von der Öffentlichkeit gefunden wird. Diese Ursprungsprozesse werden nicht deinstalliert. Das heißt, die Adresse kann keinen öffentlichen Schlüssel einführen und keinen privaten Schlüssel der öffentlichen Schlüssel einführen.

Danach können wir in zwei der beiden und privaten Schlüssel öffentliche und private Schlüssel sehen. Ihre Verwendung sind in 16 Wörtern enthalten: Verschlüsselter öffentlicher Schlüssel, öffentlicher Keycase, Datenschutzsignatur, öffentlicher Schlüsselschlüssel

und kann zum Vergleich der Personen und privaten Schlüssel verwendet werden. Die Sperrenschloss wird verwendet, um etwas zu sperren, und der Schlüssel wird verwendet, um den Artikel zu öffnen. Der Hauptbesitzer ist Eigentümer des Artikels. Dies ist genau der Fall. Öffentliches und privates Schlüsselpaar des Kontosystems und Eigentums der Website, Eigentum des Auftraggebers und dann die Ressourcen, die ich verwenden muss. Ich benutze einen privaten Schlüssel, um zu unterschreiben. Der Schwiegereltern ist der Eigentümer der Immobilie, also müssen Sie die Immobilie haben. Schlüssellängenvorteil: spezifische elliptische Kurve SecP256K1: Verschlüsselungsprozess: Kongruente Operationen und Multiplikationen Inverse Elemente: Die Beziehung zwischen dem privaten Schlüssel und dem öffentlichen Schlüssel: ECDSA: Überprüfungsprozess: ●▂● ECDs Was meinst du?

ECDSA basierend auf elliptischen konzipierten Contiptographie. Es ist eine proportionale Verschlüsselungstechnologie. Im Vergleich zur herkömmlichen RSA -Verschlüsselung ist der ECDSA sicherer und schneller und schneller. Zahlungssysteme in ECDSA; Elektronische Verträge; Es gibt verschiedene Anwendungen, einschließlich digitaler Tickets usw. Der Vorteil des ECDSA hat eine Sicherheit, immer teurere Computerlängen und schnellere Computergeschwindigkeiten. Es wird häufig verwendet, um die digitalen ECDSA -Tickets in praktischen Anwendungen in praktischen Anwendungen mit einer wichtigen Rolle im Zahlungsbereich zu implementieren. Es darf auch anonym sein, wenn eine virtuelle Brieftasche als Hauptprotokoll verwendet wird. Im Allgemeinen ist die ECDSA -Technologie eine wichtige Technologie im aktuellen digitalen Bereich. Es hat Schwächen wie Registrierungskosten und schwierige Ausgaben, aber Benutzer sind immer noch sehr gute digitale Verschlüsselungstechnologien, um vertrauliche Informationen zu schützen und zu sichern. Seine Bedeutung ist, dass die ECDSA -Technologie in verschiedenen Bereichen häufiger eingesetzt wird. Wir können sehen, dass die Zukunft wachsen wird. (-__-)b Blockchain-Technologie (ii)-Verschlüs

selungsalgorithmus ECC, das in Bitcoin verwendet wird. Elliptische Kurve. ●^● Was sind Kerntechnologien für

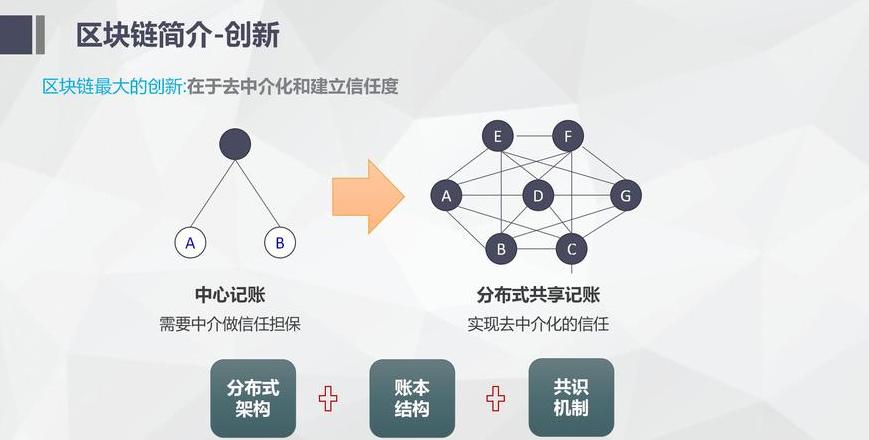

Blockchain-Kontoentwicklungsblock-Blockchain-Transaktionskontoentwicklung-? Blockgella -Technologie ist heute die aufstrebende Technologie, aber nicht zu sagen, weil die Entstehung in zehn Jahren in Bitcoin geboren wurde, aber es gibt kein Problem, zu dieser Zeit eine sehr beliebte Technologie zu sein. Nach 10 Jahren kontinuierlicher Aktualisierungen wurde in den letzten zwei Jahren schließlich die Blockchain -Technologie implementiert und trat in die ERA -Blockchain 3.0 ein. In den nächsten 3 bis 5 Jahren glaube ich, dass die mehr Felder von Blockchain-Systemen profitabel sein mussten. Im Folgenden erhält der Herausgeber des Loopodo einen Blick auf mehrere Kerntechnologien für die Entwicklung von Blockchain -Systemen. Ich Hash -Algorithmus. Der Nullam -Algorithmus ist der häufigste Algorithmus bei der Entwicklung von Blockchain -Systemen. Relaisfunktion (Heamhfunction), auch bekannt als Hash -Rolle oder Heterh -Funktion. HaESH-Funktion kann die Daten jeder Länge eines Satzes von fester Länge der Codes in einem Häm-Algorithmus ändern. Basierend auf der Grundlage eines kryptografischen Einweg-Hashs. Diese Funktion ist leicht zu wissen, aber schwer zu knacken. Im Allgemeinen verwendet die Branche y = h (x), um die Funktion zu repräsentieren, und die Hash -Funktion implementiert den Betrieb 10, um einen Hash -Wert y zu berechnen. 2. Asymmetrischer Verschlüsselungsalgorithmus Asymmetrischer Verschlüsselungsalgorithmus zur geheimen Schlüsselmethode. Der asymmetrische Verschlüsselungsalgorithmus erfordert zwei Schlüssel: einen öffentlichen Schlüssel und einen privaten Schlüssel. Der öffentliche Schlüssel und der private Schlüssel zu entspre chen. Wenn die Daten mit dem öffentlichen Schlüssel verschlüsselt werden, kann dies nicht nur mit dem entspre chenden privaten Schlüssel entschlüsseln. Da Verschlüsselung und Entschlüsselung zwei verschiedene Schlüssel verwenden, nannte dieser Algorithmus einen asymmetrischen Verschlüsselungsalgorithmus. Transaktionen in einer langen Bestätigung der Transaktionen bei der Verknüpfung des Schreibens und der Bestätigung der speziellen Knoten für das Ding, wenn es mehr Knoten mit irrelevantem Interessen gibt, können eine Einwilligung erreichen, die der gesamte Netzwerk erreichen kann, dass das gesamte Netzwerk diesen Mechanismus erreicht hat. Die Verbraucherverträge werden geändertDie Netzwerktechnologie konzentriert sich auf Blockchain -Systementwicklung, ätherische Entwicklung, Blockchain -Handelssystementwicklung, Entwicklung der virtuellen Währungsplattform, Development Digital Currency Currency Currency Currency Currency Wallet Systems