id?

ID, ein kurzer Name der englischen Identität, bezieht sich auf die Identitätsnummer. Es hat unterschiedliche Namen in verschiedenen Systemen und Szenarien, wie z. B. Seriennummer oder Kontonummer. Die ID -Arbeit ähnelt der realen ID -Karte, mit der das spezifische Ding unterschieden wird. Wenn Sie im medizinischen System einen Termin für die Behandlung vereinbaren, werden Ihnen das Krankenhaus einen Ausweis zuteilt. Diese Nummer ist eine wichtige Grundlage, um Ihre Termininformationen zu identifizieren, und bestimmt die Reihenfolge Ihres Termins. In einer Vielzahl von Netzwerkanwendungen spielt ID die Rolle der Benutzerauthentifizierung. Auf Social -Media -Plattformen erstellen Benutzer beispielsweise bei der Registrierung eine eindeutige ID, mit der sich das Material anmelden und veröffentlichen. Diese ID hilft nicht nur, die Aktivitäten des Plattform -Track -Benutzers zu verfolgen, sondern ist auch die Grundlage für Benutzer, auf der Plattform zu interagieren. Im E-Commerce-Sektor ist auch der ID wichtig. Wenn Verbraucher Online -Einkäufe tätigen, verfügt jeder Artikel über eine zugehörige ID, und eine Kombination aus Zahlen oder Buchstaben hilft den Händlern, Inventar zu verfolgen, Bestellungen zu verwalten und die Genauigkeit und Sicherheit jeder Transaktion zu gewährleisten. Gleichzeitig werden Verbraucherkargen, Bestellhistorien und andere Informationen mit dem Benutzerkonto per ID verknüpft, um ein persönliches Einkaufserlebnis bereitzustellen. Darüber hinaus werden IDs im Bereich Technologie weit verbreitet. ExemplarischFür die IoT -Technologie benötigt jedes mit dem Netzwerk verbundene Gerät eine ID, um sich zu identifizieren, um die Genauigkeit und Sicherheit der Datenübertragung zu gewährleisten. In der Blockchain -Technologie ist ID der Hauptgutschein für Benutzer, um an der Transaktion teilzunehmen, was die Transparenz und Irreversibilität jeder Transaktion gewährleistet. Kurz gesagt, die ID ist nicht nur eine einfache Zahl, sondern eine Brücke, die eine Brücke ist, die die digitale Welt mit der physischen Welt verbindet, und ein wichtiges Instrument, um den Schutz des Informations und die Privatsphäre zu gewährleisten. Von Terminen bis hin zu Online -Einkäufen, von der Interaktion mit sozialen Medien bis hin zu IoT -Gerätemanagement sind IDs überall und spielen eine irreparable Rolle. Was istWas bedeutet Blockchain-ID,

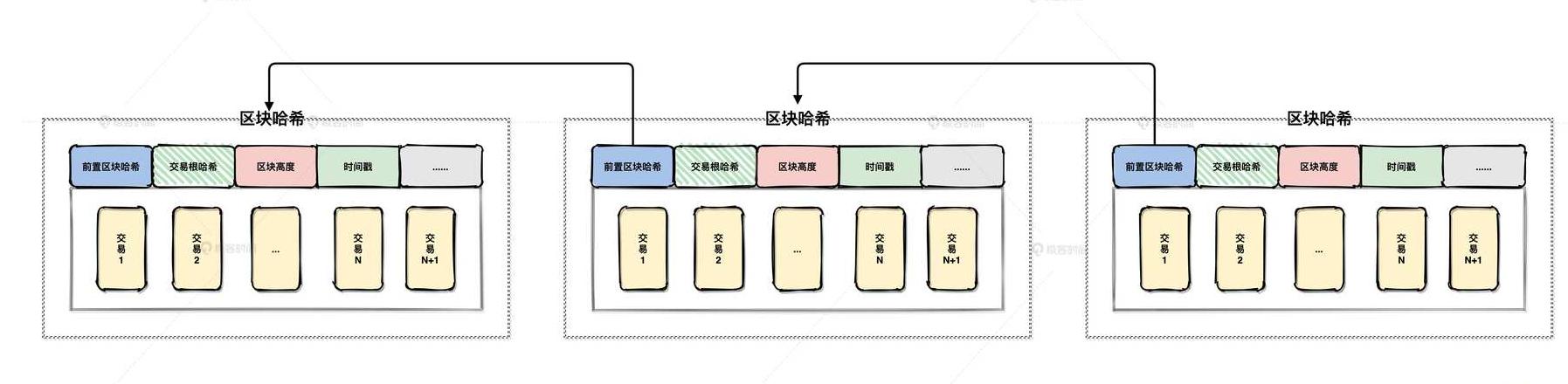

was Blockchain LP? Wie in der folgenden Abbildung gezeigt, besteht die Hauptfunktion darin, zu vermeiden, dass eine Transaktion nach der Unterzeichnung wiederholt auf verschiedenen Ketten eingereicht wird. Der ursprüngliche Zweck bestand darin, zu verhindern, dass Ethereum -Transaktionen im Ethereum Classic Network oder im Ethereum Classic -Transaktionen im Ethereum -Netzwerk wiedergegeben werden. Im Ethereum -Netzwerk wird es aus dem Block 2675.000 durch die harte Gabelung von Spuriousdragon aktiviert.Welchen Einfluss hat Chainid nach seiner Einführung gebracht?

networkID wird hauptsächlich verwendet, um das aktuelle Blockchain -Netzwerk in der Netzwerkschicht zu identifizieren. Zwei Knoten mit inkonsistenten Netzwerken können keine Verbindung herstellen.

networkID kann nicht über Konfigurationsdateien angegeben werden, sondern wird intelligent über Parameter --NetworkID angegeben. Wir müssen uns also daran erinnern, diesen Parameter dem Knoten hinzuzufügen, wenn wir unsere eigene private Kette starten. Wenn Sie diesen Parameter nicht hinzufügen und den Netzwerktyp nicht angeben, entspricht der Standard -Netzwerkwert wie das des Ethereum -Hauptnetzwerks.

Nr.

Dies ist deutlich aus der oh2en Einführung zu erkennen, dass die beiden keine sehr hohe Korrelation haben.

Fast alle Artikel im Internet, in denen die privaten Ketten von Ethereum aufgebaut werden, sollten betonen, dass NetworkID der Wert von Chainid in der Genesis -Datei entspre chen muss. Tatsächlich ist es unnötig.

Wie im folgenden Bild gezeigt, haben viele EVM -Ketten, die bereits im Hauptnetzwerk ausgeführt werden, unterschiedliche Chainids und NetworkID. Zum Beispiel ist Ethereum Classic, seine Chainid 61, aber NetworkID ist 1 wie das Hauptnetzwerk von Ethereum.

Der Grund, warum viele Artikel betonen, dass Chainid und NetworkID konsistent sein sollten, kann es sein, dass einige Entwicklungstools wie Metamask zu einem bestimmten Zeitraum NetworkID als Chainid verwenden. Metamask unterstützt jetzt Custom Chainid, und Ethereum hat auch das RPCAPI "Eth_chainid" hinzugefügt. Ich glaube, dass der Missbrauch der beiden immer weniger wird.

Wo können wir die Blockchain-Transaktions-ID überprüfen.

Hier verwenden wir die Brieftasche der Ethereum Blockchain als Beispiel. Der kleine Fuchs ist die Krypto -Brieftasche und der Eingang und der Ausgang, um die Blockchain -App zu betreten. Nach der Eingabe können Sie die Brieftaschenadresse erhalten und dann den Ethereum Blockchain -Sucher verwenden, um die Homepage der offiziellen Website der Ethercan -Website einzugeben. Sie können die folgenden Informationen zur Transaktions -ID der Blockchain -Transaktion erhalten:

1. Letzte erzeugte Blöcke

2. Neueste Transaktionen

Informationen erweitern:

Der Transaktionsprozess der Blockchain erscheint mysteriös und umständlich, aber tatsächlich ist es möglicherweise nicht so schwer, darüber zu spre chen.

Schritt 1: Eigentümer A verwendet seinen privaten Schlüssel, um eine digitale Signatur für die vorherige Transaktion (Bitgüterquelle) und den nächsten Eigentümer B zu unterzeichnen und die Signatur am Ende der Währung zu fügen, um eine Transaktionsreihenfolge zu erstellen. Zu diesem Zeitpunkt verwendet B den öffentlichen Schlüssel als Adresse des Empfängers.

Schritt 2: A überträgt die Transaktionsreihenfolge in das gesamte Netzwerk, und Bitcoin wird an B gesendet. Jeder Knoten enthält die in einem Block empfangenen Transaktionsinformationen. Gegenwärtig kann eine Bitcoin -Transaktion erst wirklich bestätigt werden, nachdem sie durch 6 Blöcke bestätigt wurde.

Schritt 3: Jeder Knoten erhält das Recht, einen neuen Block zu erstellen, indem ein mathematisches Problem gelöst wird, und bemüht sich, die Belohnung für Bitcoin zu erhalten (dasneue Bitcoin wird in diesem Prozess generiert). Algorithmus kann berechnen, dass der Hash -Wert X (256 Bit) bestimmte Bedingungen erfüllt (z. B. die ersten 20 Bit sind alle 0), dh die Lösung für das mathematische Problem finden.

Schritt 4: Wenn ein Knoten eine Lösung findet, überträgt er alle Zeitstempeltransaktionen, die vom Block auf das ganze Land aufgezeichnet wurden, und überprüft sie von anderen Knoten im Netzwerk.

Der Zeitstempel wird verwendet, um zu bestätigen, dass ein bestimmter Block zu einem bestimmten Zeitpunkt vorhanden sein muss. Das Bitcoin -Netzwerk verwendet die Methode, um Zeit von mehr als 5 Knoten zu erhalten und dann den Zwischenwert zu nehmen, um ein Zeitstempel zu werden.

Schritt 5: Andere Knoten im Netzwerk Überprüfen Sie die Richtigkeit der Buchhaltung dieses Blocks. Nachdem kein Fehler vorhanden ist, konkurrieren sie nach dem Rechtsblock um den nächsten Block und bilden so eine legale Buchhaltungsblockchain.

Was ist die Block -Identitäts -ID der Zeitvertragskette? Was nutzt das?1. Blockidentität ist der Pass des Benutzers in der TTC Ecological CommunityBinden Sie an die Blockidentitäts -ID.

Die Block -Identitäts -ID entspricht der QQ -Nummer im Produktökosystem von Tencent. Die Unterschiede zwischen der Blockidentitäts -ID und der QQ -Nummer sind:

a. Die persönlichen Daten des Benutzers werden in ihren jeweiligen Blockadressen gespeichert, und der Benutzer kann sich anmelden, um sie über die Block -Identitäts -ID zu verwalten. B. Die Block -Identitäts -ID wird basierend auf der Blockchain -Technologie entwickelt und hat die Eigenschaften der Blockchain -Dezentralisierung, verteilte Buchhaltung, Anonymität, Sicherheit und Kontrollierbarkeit.

2. Die Block -Identitäts -ID ist ein Pass für die ökologische TTC -Gemeinschaft. Es kann verwendet werden, um sich bei allen Anwendungen im TTC -Ökosystem mit einem Klick anzumelden, einschließlich verschiedener Dapps, die später gestartet werden. Es ist nicht nötig, sich wiederholt zu registrieren, und es ist bequemer, zu empfangen und zu bezahlen. Jetzt können Sie sich mit einer sechsstelligen Nummer registrieren.

Was bedeutet Blockchain -IDO? Es ist das erste Blockchain -digitale Assets, das durch Enterprise -Blockchain -Projekte durch Asset -Digitalisierung und allgemeine digitale Vermögenswerte, die durch Produkte verankert sind, die Vermögensanleihen und Crowdfunding ankuppeln, erzeugt werden.1. Das erste öffentliche Angebot bezieht sich auf das erste Mal, dass ein Unternehmen seine Aktien an die Öffentlichkeit verkauft. Normalerweise werden Aktien eines börsennotierten Unternehmens über Broker oder Markthersteller gemäß den von der entspre chenden Kommission China Securities Regulatory vereinbarten Bedingungen verkauft. Im Allgemeinen kann das Unternehmen nach Abschluss der ersten öffentlichen Auflistung die Auflistung und Handel an der Börse oder dem Anführungssystem beantragen. Eine Gesellschaft mit beschränkter Haftung sollte in eine gemeinsame Aktiengesellschaft geändert werden, bevor ein Börsengang beantragt wird.

2. In Bezug auf Bewertungsmodelle bestimmen unterschiedliche Branchenattribute, Wachstumspotenzial und finanzielle Merkmale, dass börsennotierte Unternehmen unterschiedliche Bewertungsmodelle anwenden. Die häufiger verwendeten Bewertungsmethoden können in zwei Kategorien unterteilt werden: Einkommensrabattmethode und Analogie -Methode. Die sogenannte Einkommensdiskontierungsmethode besteht darin, die zukünftigen Betriebsbedingungen der börsennotierten Unternehmen mit angemessenen Mitteln abzuschätzen und einen geeigneten Abzinsungssatz und Rabattmodell auszuwählen, um den Wert der börsennotierten Unternehmen zu berechnen, wie das am häufigsten verwendete Dividend-Rabattmodell (DDM), Cashflow Rabatt (DCF) -Modell usw. Das Rabattmodell ist nicht kompliziert. Der Schlüssel liegt in der Bestimmung deszukünftigen Cashflows und des Abzinsungssatzes des Unternehmens, was genau den professionellen Wert des Underwriter widerspiegelt. Die sogenannte Analogie-Methode besteht darin, den Wert der börsennotierten Unternehmen zu bestimmen, indem einige Verhältnisse ähnlicher börsennotierter Unternehmen ausgewählt werden, wie z. Im Allgemeinen werden vorhergesagte Indikatoren verwendet.

3. Die Verwendung der Preis-Leistungs-Verhältnismethode hat viele Einschränkungen, z. Das Gesetz über das Preis-Buch-Verhältnis hat diese Probleme nicht, aber es hat auch Mängel. Dies liegt hauptsächlich daran, dass es zu sehr auf den Buchwert des Unternehmens und nicht auf den neuesten Marktwert abhängt. Daher eignet sich diese Methode besser für Unternehmen mit einem hohen Anteil an aktuellen Vermögenswerten wie Banken und Versicherungsunternehmen. Während dieses IPO-Prozesses von CCB, basierend auf dem Preisbereich von HK $ 1,9 ~ 2,4 im Prospekt, beträgt das Nettovermögen je Aktie nach der Ausgabe ca. 1,09 $ 1,15 und das Preis-zu-Bücher-Verhältnis (P/B) 1,74 ~ 2,09. Zusätzlich zu den oben genannten Indikatoren kann die Bewertung auch durch Indikatoren wie Marktwert/Umsatzerlöse (P/S), Marktwert/Cashflow (P/C) durchgeführt werden. Durch das Bewertungsmodell kann der theoretische Wert des Unternehmens vernünftigerweise geschätzt werden, aber um schließlich den Ausstellungspre is zu bestimmen, ist auch eine angemessene Ausstellungsmethode erforderlich, um die Marktnachfrage vollständig zu entdecken. Zu den gängigen Ausstellungsmethoden gehören: kumulative Gebotsmethode, Festpre ismethode und Ausschreibungsmethode. General -Bidding -Methoden treten häufiger bei der Erteilung von Anleihen auf, daher werde ich hier nicht näher darauf eingehen. Die kumulativen Gebote sind eine der am häufigsten verwendeten neuen Aktienausstellungsmethoden der Welt. Es bezieht sich auf den Emittenten, der den Ausstellungspre is durch einen Untersuchungsmechanismus ermittelt und unabhängig voneinander Aktien vertreibt. Der sogenannte "Anfragemechanismus" bezieht sich auf den Prozess, bei dem der Hauptversicherer erstmals die Ausgabepre isspanne der neuen Aktie feststellt, ein Roadshow-Aktionstreffen hält, den Ausstellungspre is wiederholt auf der Grundlage des Nachfragevolumens und der Nachfragepre isinformationen korrigiert und schließlich den Ausstellungspre is ermittelt. Die allgemeine Zeit beträgt 1 bis 2 Wochen. Zum Beispiel betrug der anfängliche Anfragebereich von CCB diesmal HK $ 1,42 ~ 2,27 und dann auf 1,65 ~ 2,10 HK $ und der endgültige Ausgabepre is wird vor dem 25. Oktober festgelegt. Der Anfrageprozess ist nur der Absichtsausdruck eines Anlegers und repräsentiert im Allgemeinen nicht das endgültige Kaufverpflichtung.

Was ist die Tokenid der Blockchain?Es wird im Allgemeinen für Websites verwendet, die eine sichere Anmeldeturbestätigung erfordern und für jeden Besuch eine erstellen.Eine zufällige Token -ID wird nach dem Auszeichnen widerrufen, was als Sicherheitsschutz dient.

Was ist Blockchain UID,

Blockchain ubdc Was ist uidUID: eine Abkürzung des Beweiss der Benutzeridentität (BenutzerIdentation).

UID ist eine Abkürzung des Benutzeridentitätsbeweiss (nützlich). Die NFS, UID (sogar Ganzzahl für UID) ist die Benutzer -ID des Dateibesitzers.

erweiterte Informationen:

Engineering UID Pipeline -Tools sind in den Pipelines enthalten. Die Pipelines können an die Pipelines gezogen werden, die als UID bezeichnet werden.

Sypan uid

Sypan -Betriebskonto (Symbian) im spekulativen Eindeutigen und nicht wiederholt. Diese UID besteht aus 0x und dem Satz von 8-Bit-Stämmen.

UID an inländische amerikanische Back Culture Promotion Marke Uidcollitve. Wir sind heftig, um die häusliche Vintage -Kultur zu fördern und die Versammlung der kulturellen Gefühle zusammenzustellen.

UID ist eine Abkürzung von Benutzerinteressenten. UID Dienstprogramm im technischen Design, UID (Utility InstrumentDiagram) bezieht sich auf die Flow -Diagramm -Pipline -Tools, die im Allgemeinen in der Pipeline Tool Flow Diagramm (PID) enthalten sind. Wenn es jedoch viele öffentliche Pipelines gibt, können sie getrennt gezeichnet werden, was genannt wird. 3. Symbian UID Das Symbian -Betriebssystem (Symbian), UID wird der Schnittstelle, dem Programm und anderen Elementen zugewiesen. Es ist theoretisch einzigartig oder nicht wiederholt. Diese UID besteht aus 0x und Satz von 8-Bit-Saiten. Diese 8-Bit-Zeichenfolge ist hexadezimaler Wert. In die UIDs, um von symbolisch verwaltet zu werden und kann in Unmots in Betracht gezogen werden. 4. Deutsches UID Deutsches UID (UserInFaceSsign) ist das kreative und beratende Unternehmen, das mehrere Felder abdeckt, insbesondere im Bereich, die Form des Designs und der Anpassung der Tests im Gebrauchsgebiet. Hauptsitz in Ludwigsburg Deutschland. UIDs Gründer von "Weltnutzungstag" am 3. November. UID -Benutzeridentifikation Abkürzung. Nach dem Benutzern von UID gibt Ihnen ein Mitglied im System automatisch einen UID -Wert. Dies soll die Benutzernummer angeben. Erweiterte Informationen Englische Abkürzung ist das Wort und die Meinung. Eine Abkürzung, um ein vollständiges Formular darzustellen, das sich vom Akronym unterscheidet. Die englische Abkürzung ist eine einfache Form englischer Wörter. Es verwendet einen großen Brief in den englischen Worten, um die Bedeutung des gesamten Wortes darzustellen, sogar eine Abkürzung. Eine Verkürzung des Englischen kann in irgendeiner Weise aus einigen alphabetischen Teilen zusammengezogen werden. kann jedoch auch Abkürzung zu Problemen führen, da die Abkürzung in verschiedenen Branchen unterschiedliche signifikante darstellen kann. Was bedeutet UID? UID hat drei signifikant. i uid Englisch Vollständiger Name: UbiquitousId Chinesische Erläuterung: Identität Identifikation überall > Abkürzung Klassifizierung:Professional vocabulary 2. Uid English abbreviation: uid P >> P> P> P> P> P> 3. Uid English abbreviation: 1. SUID Englische Verkürzung: SUID p> p> p> p> Erläuterung p> 2/ p> explicitus el> 2. cuid Englisch Abkürzung: Cuid Voller Name: Appellant | ^ PS: Zahlennummern Name: Straße: Elektriker elektronisch und elektriker Wer kann mir erklären? UID -Benutzeridentifikation Abkürzung. Die NFS, UID (sogar Ganzzahl für UID) ist die Benutzer -ID des Dateibesitzers. Blog in die Sicherheitslücken in der Systemsicherheit sind und die Verwundbarkeit kann dazu führen, dass Eindringlinge Informationen erhalten und zu falschem Zugriff führen. Das Virus ist die Software, die Ihr System infiziert und sich in vorhandenen Programmen, Systemen oder Dokumenten versteckt. Sobald das Projekt ausgeführt wird, wird der Viruscode aktiviert und sich gegenseitig an ein anderes Programm im System gesendet. In infizierten Projekt repliziert sich ein Mann zu anderen Projekten. Ein VPN Virtual Private Network (VPN) ist eine private Netzwerkform in einem öffentlichen Netzwerk. CANGSUO? Im Laufe der Jahre werden viele VPs eingerichtet. VPs sind dediziertes internes oder externes Netzwerk für Kunden, teilen sich jedoch das Netzwerk -Netzwerk mit anderen Kunden. Viele VPNs sind gemäß X.25, Switched56, Rahmenrelais und Schmerzen gebaut. Der Trend besteht nun darin, VPNs im Internet zu erstellen. VPs nutzen Zugang zu Regierung und Verschlüsselung, um die Privatsphäre in öffentlichen Umgebungen zu schützen. Die Anfälligkeit von Windows NT Registry ist die Art der Sicherheitsanfälligkeit, die die Gegner zu dem Remote -Zugriff auf die NT -Maschinen des Registrierungsfensters fernhalten können. Sie können Windows NtremteAccesservice (RAS), LOCALECURITYSUTHORITY (LSA), automatisches Login, Änderung der Registrierungsdateiverbände, DCOM -Berechtigungen, IP -Vorwärts- und einer Vielzahl fehlender Patches überprüfen. Diese Art von Sicherheitsanfälligkeit ermöglicht es Benutzern, Windows NT -Benutzerkonten und -kennwörter abzurufen, indem sie Ihre Kennwörter, Ihr Kennwort, das Passwort, die sicheren Richtlinien, die Abmeldeinstellungen und die Aufwärtseinstellungen überprüft haben, um die Aufwärtseinstellungen zu erreichen, um den Zugriff und die Aufwärtsbewegung zu erreichen. Das erste Paket der mit TCP angehängten Syn -Datei, einer sehr kleinen Art von Datenpaket. Die seltene Herausforderung umfasst die Anzahl dieser Pakete, die verarbeitet werden können, da sie nicht von den Standorten zu stammen scheinen, die nicht sind. Jede Maschine dauert mehrere Sekunden, bevor Sie eine normale Reaktion geben. Dateityp -Virus zwischen Tausenden von Markierungen, die meisten von ihnen sind ein Dateityp, wie am Freitag des 13. (Black Friday) Virus. Der infektiöse Mechanismus des Datei-Virus lautet: Anhängen an andere Dateien, und die Hostdatei ist die ausführbarste Datei mit exe oder com ist Erweiterung. Diese Art von Virus kann den Hostcode ändern, ihren Code überall in der Datei einfügen und die normale Ausführung des Programms irgendwann stören, sodass der Viruscode vor dem legitimen Programm ausgeführt wird. SYS wird für die Authentifizierungssicherheitsstufe verwendet, damit das Programm erinnert oder einen Sadmind. In dieser Sicherheitsebene empfängt der Server die anfänglichen Benutzer- und Gruppenidentifizierungsinformationen aus dem Client -System und verwendet die Überprüfungsüberprüfungen. Keine Überprüfung, um die Benutzer -UID zu bestimmen, repräsentiert denselben Benutzer im Serversystem. Das heißt, welchen Administrator UID und GID mit allen Systemen im Netzwerk übereinstimmten. Um einen Scheck zu erhalten, um den Benutzer zu bestimmen, um die Erlaubnis des Benutzers auszuführen. TCP / IP -Übertragungsregelungsprotokoll / Internet -Protokoll. Ein Kommunikationsprotokoll an die vom US -Verteidigungsministerium unterzeichneten und entwickelten internen Netzwerksysteme. Es ist eigentlich ein Unix -Flag für ein Internetprotokoll und wird von allen Plattformen weit verbreitet. Es wird auch allgemein Shandhand verwendetMethode, die sich auf eine Sammlung von Übertragungs- und Anwendungsprotokollen bezieht, die auf der IP ausgeführt werden. Der TCP -Teil von TCP / IP bietet eine Übertragung der Funktion, die alle gesendeten Bytes im nächsten Ziel richtig empfangen werden können. Der IP -Teil von TCP / IP liefert den Routing -Mechanismus. TCP / IP ist ein geformtes Protokoll, das bedeutet, dass übertragene Daten die Adresse des Zielnetzwerks und der Zielstation enthalten. TCP / IP -Nachrichten können in mehreren Netzwerken in einem Unternehmen oder auf der ganzen Welt verwendet werden, sodass sie im Internet sein können. Der Benutzer am Computersystem mit freien Zugriffsrechten kann sich jede Aktion auf dem Computer leisten. Die SSL verschlüsselte Sockets -Layer leitet das Sicherheitsprotokoll im Internet. Wenn SSL -Sitzungen im Webbrowser beginnen, sendet der öffentliche Schlüssel an den Webserver, damit der Server einen privaten Schlüssel zum Surfen sehr sicher senden kann. Der Browser und Server tauschen Daten mit einem privaten Schlüssel in der Sitzung aus. SSL wird von Netscape entwickelt und SSL wird in das neue Protokoll, das als Transaktionslasesicherheit (TLS) bezeichnet wird, mit Protokollen und Verifizierungsmethoden vorgeschlagen, die vom IETF vorgeschlagen werden. SSHSSH (SecureShell) Estprogrektion: Anmeldung in anderen Computern im Netzwerk, die Steuerung in Remote -Maschinen ausführen und Dateien von einem Computer auf einen anderen verschieben. Es bietet eine starke Authentifizierung oder sichere Kommunikation mit sicheren Kanälen. Dies hört den Gästen auf Port 22 zu. Ist die Abkürzung von userInfedesigner, was bedeutet, dass U -Designer. Der Designer, der allgemeine Gedanken über den menschlichen Computerhandel ist, den Betrieb von Logik- und Schnittstellen -Ästhetik -Software. I. Jobdienste. U-Designer sind hauptsächlich für drei Aufgaben verantwortlich: 1 ist die visuelle kreative Designarbeit der Software, die speziell im gesamten Stildesign, des Schnittstellendesigns, des Icon-Designs, des Logo-Designs, eines Designs, eines Designs, des Layouts, des Designs usw. enthält. Andere Arbeiten. Die dritte Benutzererfahrung der Sucharbeiten von Software umfasst die Form der Analyse, der Benutzeranalyse, der Marktanalyse, der Schnittstelle und anderer Arbeiten. 2. Das Wissen über die Anforderungen. Erstens Softwarefähigkeiten. Software, die U -Designer am besten sein müssen, enthält die Form von Skizzen für die Mondsymbole und das Schnittstellendesign, die sich nach demselben Design, ps für Bildverarbeitung, Desiderotype usw., nach. U -Designer arbeiten im Ausdruck des Schnittstellenstils, Designspezifikationen jeder Plattform, Farbanpassung, interaktiv mit dem Interaktiv des Interaktiven und der Interaktiv des