Blockchain -Sicherheitstechnologie enthält hauptsächlich den folgenden Inhalt:

Digitale Signatur: Digitale Signatur ist eine Schlüsseltechnologie, um sicherzustellen, dass die Daten nicht manipuliert werden. Es kann die Authentizität und Unbeständigkeit von Daten garantieren und ist der wichtigste Teil der Blockchain -Sicherheitstechnologie.

Verschlüsselungsalgorithmus: Der Verschlüsselungsalgorithmus ist die Grundlage für die Blockchain -Sicherheitstechnologie. Durch komplexe mathematische Operationen werden die Datensicherheit und die Datenschutz während der Übertragung und Speicherung garantiert und verhindern effektiv die Manipulationen von Daten.

Einwilligungsmechanismus: Der Einwilligungsmechanismus ist der Kern der Blockchain -Sicherheitstechnologie. Es garantiert die Konsistenz von Daten unter allen Knoten und verhindert manipulierte und gefälschte Daten durch bestimmte Algorithmen und Regeln, wodurch die Gesamtsicherheit des Blockchain -Systems beibehalten wird.

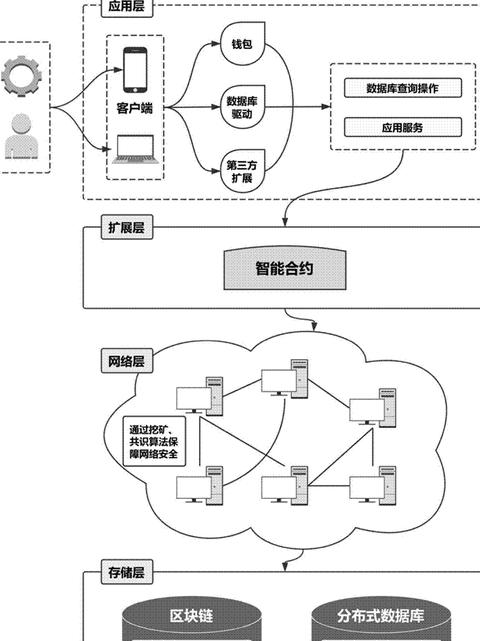

Intelligente Verträge: Intelligente Verträge sind ein wichtiger Bestandteil der Blockchain -Sicherheitstechnologie. Sie können die Ausführung des automatisierten und dezentralen Vertrags durchführen, menschliche Interventionen effektiv reduzieren, Betrug und Risiken verhindern und die Effizienz und Sicherheit von Transaktionen verbessern.

Datenschutzschutz: Datenschutz -Schutztechnologie zielt darauf ab, die Privatsphäre und Sicherheit von Benutzerdaten zu schützen. Durch Verschlüsselung, Anonymisierung und andere Mittel wird verhindert, dass Daten durchgesickert und missbraucht werden, und garantiert die Sicherheit von Benutzerinformationen im Blockchain -System.

Wie kann das Risiko durch Blockchain verhindern?

Wie verhindert Blockchain -Daten?Blockchain ist ein neues Anwendungsmodell für Computertechnologien, das Datenspeicher, Punkt-zu-Punkt-Übertragung, Konsensmechanismus und Verschlüsselungsalgorithmen verteilte.

Unterscheidet sich vom herkömmlichen verteilten Speicher und ist eindeutig mit verteilter Blockchain -Speicher, der hauptsächlich in zwei Aspekten spiegelt: Zunächst speichert jeder Knoten der Blockchain -Daten gemäß einer Blockchain -Struktur. Traditionell verteilte Speicher unterteilt die Daten im Allgemeinen in mehrere Kopien gemäß bestimmten Speicherregeln. Zweitens ist jeder Blockchain -Knoten unabhängig und hat einen gleichen Status. Es hängt von einem Konsensmechanismus ab, um die Konsistenz der Speicherung zu gewährleisten. Traditionell verteilter Speicher synchronisiert die Daten im Allgemeinen über den zentralen Knoten mit anderen Backup -Knoten.

Kein Knoten kann die Kontodaten separat aufzeichnen, wodurch die Möglichkeit vermieden wird, dass ein einzelner Buchhalter überprüft oder bestochen wird, um gefälschte Konten zu registrieren. Auch weil es theoretisch genügend Buchhaltungsknoten gibt, sofern nicht alle Knoten beschädigt sind, gehen die Konten nicht verloren, wodurch die Sicherheit der Kontodaten sichergestellt wird.

Die auf Blockchain gespeicherten Transaktionsinformationen sind öffentlich. Die Informationen über die Kontoidentität sind jedoch stark verschlüsselt und können nur gemäß der Genehmigung des Datenbesitzers erreicht werden, wodurch die Sicherheit der Daten und der Privatsphäre gewährleistet wird.

Blockchain schlägt vier verschiedene Konsensmechanismen vor, die für verschiedene Anwendungsszenarien und das Gleichgewicht zwischen Effizienz und Sicherheit anwendbar sind.

Basierend auf den oben genannten Eigenschaften kann diese Datenspeichertechnologie die Möglichkeit, dass Daten manipuliert werden, perfekt verhindern. Es kann auch in vielen Bereichen in der Realität verwendet werden und bietet eine sicherere und zuverlässigere Garantie bei der Unterzeichnung elektronischer Verträge als unsere Speicherentechnologie für elektronische Evidenz.

Wie verbessert die Blockchain-Technologie die Sicherheit der Internetversicherung?

Die Sicherheit der Blockchain-Technologie von Chongqing JinWowo Network Analysis lautet wie folgt:

1-Blockchain-Technologie trägt dazu bei, dass die Sicherheit, Authentizität und Zuverlässigkeit von Transaktionsinformationen sicherstellen kann.

Wie kann ich die Sicherheit der Verwendung von Blockchain sicherstellen?Eine Funktion in Blockchain -Projekten (insbesondere öffentliche Ketten) ist Open Source. Open -Source -Code zur Verbesserung der Glaubwürdigkeit des Projekts und der Teilnahme mehr teilnehmen. Die Offenheit des Quellcodes hat es auch den Angreifern erleichtert, Blockchain -Systeme anzugreifen. In den letzten zwei Jahren gab es viele Hacking -Events. Kürzlich wurde der anonyme Coin Guard (XVG) erneut angegriffen. Der Angreifer sperrte eine Sicherheitsanfälligkeit im XVG -Code, mit der böswillige Bergleute dem Block gefälschte Zeitstempel hinzufügen konnten, und dann schnell neue Blöcke ausgraben und in nur wenigen Stunden fast 1,75 Millionen US -Dollar digitale Währung erhielt. Obwohl der Angriff später gestoppt wurde, konnte niemand garantieren, ob der Angreifer in Zukunft erneut angreifen würde.

Natürlich können Blockchain -Entwickler auch einige Maßnahmen ergreifen.

Sicherheit für kryptografische Algorithmen

Mit der Entwicklung von Quantencomputermaschinen wird es eine wichtige Sicherheitsbedrohung für das jetzt verwendete kryptografische System darstellen. Blockchain ist hauptsächlich von der elliptischen Kurve -Verschlüsselungsalgorithmus der elliptischen Kurve abhängig, um digitale Signaturen für sichere Transaktionen zu generieren. Bisher kann die am häufigsten verwendete ECDSA, RSA, DSA usw. Quantenangriffen theoretisch nicht standhalten, und es wird ein höheres Risiko bestehen. Immer mehr Forscher berücksichtigen kryptografische Algorithmen, die Quantenangriffen standhalten können.

Natürlich gibt es zusätzlich zur Änderung des Algorithmus eine andere Möglichkeit, bestimmte bestimmte zu verbessernSicherheit auf:

Siehe Bitcoin -Umgang mit öffentlichen Schlüsseladressen, um potenzielle Risiken zu verringern, die durch öffentliche Schlüsselleckage durchgeführt werden. Als Benutzer, insbesondere als Bitcoin -Benutzer, ist das Gleichgewicht nach jeder Transaktion an einer neuen Adresse gespeichert, um sicherzustellen, dass der öffentliche Schlüssel zu der in Bitcoin -Fonds gespeicherten Adresse nicht durchgesickert ist.

Sicherheit für Konsensmechanismen. (PBFT) usw.

POW sieht sich einem 51 (PBFT) usw. gegenüber. Da POW von der Rechenleistung abhängig ist, finden Sie bei einem Angreifer eine neue Rechenleistung. Es ist zu beachten, dass der Angreifer selbst in diesem Fall nur seine eigenen Transaktionen ändern kann und die Transaktionen anderer Benutzer nicht ändern kann (der Angreifer hat nicht die privaten Schlüssel an andere Benutzer).

In POS kann ein Angreifer nur angreifen, wenn er mehr als 51% der Symbole besitzt, was schwieriger als 51% der Power -Computer -Leistung ist.

In PBFT ist das System sicher, wenn der bösartige Knoten weniger als 1/3 des Gesamtknotens ist. Im Allgemeinen hat jeder Konsensmechanismus seine eigenen Bedingungen. Als Angreifer muss auch berücksichtigt werden, dass der Wert des Systems bei erfolgreichem Angriff auf Null gesetzt wird. Zu diesem Zeitpunkt erhält der Angreifer keine andere wertvolle Belohnungen außer der Zerstörung.

Für Designer von Blockchain -Projekten sollten sie die Vor- und Nachteile jedes Konsensmechanismus verstehen, einen geeigneten Konsensmechanismus auswählen oder einen neuen Konsensmechanismus entspre chend den Bedürfnissen des Szenarios entwerfen.

Sicherheit für intelligente Verträge

Smart Contracts haben die Vorteile niedriger Betriebskosten und ein geringes Risiko für menschliche Eingriffe. Wenn jedoch Probleme mit der Gestaltung intelligenter Verträge bestehen, kann dies zu höheren Verlusten führen. Im Juni 2016 wurde Thedao, das größte Crowdfunding -Projekt in Ethereum, angegriffen, und Hacker erwarben mehr als 3,5 Millionen Ethereum -Münzen, was später zu den Pfadfindern von Ethereum führte.

Die Sicherheitsentwicklungsprinzipien für intelligente Verträge umfassen: Vorbereitet für mögliche Fehler, stellen Sie sicher, dass der Code Fehler und Schwachstellen ordnungsgemäß behandeln kann. Achten Sie darauf, intelligente Verträge zu veröffentlichen, Funktionstests und Sicherheitstests durchzuführen und Grenzen vollständig zu bewerten. Halten Sie die intelligenten Verträge präzise; Achten Sie auf die Blockchain -Bedrohungsinformation und überprüfen und aktualisieren Sie sie ordnungsgemäß. Machen Sie sich auf den Eigenschaften von Blockchain klar, wie z. B. sanft aufgerufene externe Verträge usw.

Sicherheit für digitale Geldbörsen

Digitale Brieftaschen haben hauptsächlich drei Sicherheitsrisiken: Erste Entwurfsfehler. Ende 2014 wurde ein unterschriebener Bericht berichtet, dass der Benutzer aufgrund eines schwerwiegenden Zufallszahlenproblems (wiederholter R -Wert) Hunderte von digitalen Vermögenswerten verlor. Zweitens enthält die digitale Brieftasche einen böswilligen Code. Drittens die verlorenen Vermögenswerte, die durch Verlust oder Schäden am Computer und des Mobiltelefons verursacht werden.

Es gibt vier Hauptaspekte der Antwortmaßnahmen:

1 soll einen Zufall des privaten Schlüssels gewährleisten;

2 besteht darin, den Hash -Wert zu überprüfen, bevor die Software installiert ist, um sicherzustellen, dass die Software für digitale Brieftaschen nicht manipuliert wurde.

3 sollte eine kalte Brieftasche verwenden;

4 ist, den privaten Schlüssel zu sichern.

Wie Blockchain-Die Technologie schützt die Privatsphäre und die Rechte an InformationspersonenDatenschutzmethoden können in drei Kategorien unterteilt werden:

1. Datenschutzschutz von Transaktionsinformationen, Datenschutzschutz von Transaktionssendern, Transaktionsempfänger und Transaktionen, einschließlich gemischter Münzen, Ringsignaturen.

Der zweite ist der Datenschutzschutz von intelligenten Verträgen, und die Schutzlösung für Vertragsdaten umfasst Zero-Knowledge-Zertifikat, mehrteilige Datenverarbeitung, homomorphe Verschlüsselung usw.

Informationen erweitern:

1. Blockchain -cryption -Algorithmus isoliert Identitätsinformationen und Transaktionsdaten

1. Transaktionsdaten zur Blockchain, einschließlich der Transaktionsadresse, der Menge, der Transaktionszeit usw., sind geöffnet und transparent für Abfrage. Die Benutzeridentität, die der Transaktionsadresse entspricht, ist jedoch anonym. Durch den Blockchain -Verschlüsselungsalgorithmus wird die Trennung von Benutzeridentitäts- und Benutzertransaktionsdaten erreicht. Bevor Sie die Daten auf Blockchain speichern, können die Identitätsinformationen des Benutzers und der erhaltene Hash -Wert die eindeutige Kennung des Benutzers sind. Der Hash -Wert des Benutzers wird in der Kette anstelle realer Identitätsdateninformationen gespeichert, und die Transaktionsdaten und der Hash -Wert des Benutzers werden zusammengestellt, anstatt mit den Identitätsinformationen des Benutzers einheitlich zu sein.

2. Daher werden die Daten von Benutzern real generiert. Bei Verwendung dieser Forschungs- und Analysedaten kann nicht jeder den Namen, die Telefonnummer, den E -Post und die anderen Datenschutzdaten durch Hash -Wert wiederherstellen, was eine Rolle beim Schutz der Privatsphäre spielt.

2. Blockchain "verschlüsselter Speicher + verteilter Speicher"

Schnitter Speicher bedeutet, dass der Zugriff auf Daten einen privaten Schlüssel bereitstellen muss. Im Vergleich zu regulären Passwörtern ist der private Schlüssel sicherer und fast unmöglich, Brute-Twung zu werden. Verteilte Speicherung, De-China “Die Eigenschaften verringern das Risiko, dass alle Daten in gewissem Maße durchgesickert sind. Wenn die Datenbank von Hackern gehackt wird, können die Daten leicht gestohlen werden. "Verschlüsselter Speicher + verteilter Speicher" kann die Privatsphäre der Benutzer besser schützen.

3. Blockchain -Konsensmechanismus verhindert, dass einzelne Risiken

Konsensusmechanismus ein Mechanismus für Blockchain -Knoten ist, um einen Konsenskonsens im gesamten Blockinformationsnetzwerk zu erzielen. Es kann sicherstellen, dass die neuesten Blöcke zu den Blockchain- und Blockchain -Informationen, die von Knoten gespeichert sind, genau hinzugefügt werden, sind konsistent und nicht gabel und können böswilligen Angriffen standhalten. Einer der Werte von Blockchain liegt in der Konsensmanagement von Daten, dh alle Benutzer haben Gleichstellungsbefugnis über die Daten in der Kette, sodass das Risiko einzelner Fehler aus der operativen Perspektive beseitigt wird. Die Datendezentralisierung kann durch den gesamten Netzwerkkonsens für Blockchain gelöst werden, und es kann das Null -Wissenszertifikat verwendet werden, um das Problem der Überprüfung zu lösen und das Szenario anhand der Datenschutzdaten der Benutzer in einem öffentlichen dezentralen System zu erkennen. Während er den Anforderungen der Internetplattform entspricht, liegen einige Daten nur noch in den Händen der Benutzer.

4. Blockchain Zero -Wissenszertifikat

Knowledge -Zertifikate beziehen Sie sich auf die Tatsache, dass der Prooter den Beweis der Annahme bringen kann, dass eine bestimmte Aussage korrekt ist, ohne dem Prooder nützliche Informationen zu liefern, dh der Beweis kann vollständig nachweisen, dass er der Anwalt des Anwalts ist. Die äußere Welt ist "is" is ". Die Verwendung von Null -Wissenszertifikat -Technologie kann überprüfen, ob die Datenvereinigung in Chiffettekt realisiert wird, und die Datenaustausch kann realisiert werden, während Daten zu Daten.Sicherheitsschwächen haben Blockchain

Blockchain ist die Kerntechnologie in Bitcoin. Im Internet, in dem Vertrauensbedingungen nicht festgelegt werden können, hängt die Blockchain -Technologie von Kryptographie und intelligenten verteilten Algorithmen ab. Es erfordert keine Intervention von den zentralen Institutionen des dritten Teils. Es verwendet mathematische Methoden, um die Teilnehmer zu ermöglichen, eine Vereinbarung zu erreichen und das Bestehen des Transaktionsregisters, die Gültigkeit von Verträgen und die mangelnde Ablehnung der Identität zu gewährleisten.

Die Eigenschaften der Blockchain -Technologie, die häufig vom Menschen erwähnt werden, sind Dezentralisierung, Konsensmechanismen usw. Die virtuelle digitale Währung aus der Blockchain ist derzeit eines der beliebtesten Projekte der Welt und schafft eine neue Gruppe von Milliardären. Zum Beispiel wurde die Binance -Handelsplattform vor wenigen Monaten von international renommierten Institutionen als Marktwert von 40 Milliarden US -Dollar angesehen und wurde zu einer der reichsten Pioniere in Digital Currency Contractors. Seit der Angriffen des digitalen Währungsaustauschs wurden jedoch die Mittel gestohlen, und einige digitale Währungsbörsen haben schwere Verluste von Hackern erlitten und gingen sogar bankrott.

1. Schockierende Ereignis von Angriffen mit digitaler Währung. Wenn die Preise steigen, werden verschiedene digitale Währungssysteme angegriffen, und der Diebstahl der digitalen Währung steigt weiter, und auch die Höhe des gestohlenen Geldes steigt. Lassen Sie uns die schockierenden Ereignisse der digitalen Währung überprüfen, die angegriffen und gestohlen werden.

24. Februar 2014, Mt.Gox, der weltweit größte Bitcoin -Exchange -Betreiber, kündigte an, dass 850.000 Bitcoins auf seiner Handelsplattform gestohlen wurden, und MT.Gox, der mehr als 80% der Bitcoin -Aktien hat, archiviert für Bankrottschutz, weil er nicht wegen der Verluste des Kunden nachkommen konnte.

Nach der Analyse ist der Grund fast, dass Mt.gox einen schwerwiegenden Fehler hat, z. Infolgedessen kann der gefälschte Antrag zurückgezogen werden, und der normale Rückzugsantrag scheint in der Handelsplattform abnormal zu sein und zeigt als Fehler. Zu diesem Zeitpunkt wurde der Hacker tatsächlich von Bitcoin zurückgezogen, aber er fordert weiterhin wiederholte Verkaufsstellen auf der Mt.Gox -Plattform an. MT.GOX zahlte wiederholt gleiche Beträge an Bitcoin ohne Transaktionsbestätigung (Versöhnung), was zu dem gestohlenen Bitcoin auf der Handelsplattform führte.

4. August 2016 gab Bitfinex, die größte amerikanische Bitcoin -Handelsplattform, eine Ankündigung, dass der Standort eine Sicherheitsanfälligkeit feststellte, die zu fast 120.000 Bitcoins gestohlen wurde, mit einem Gesamtwert von etwa 75 Millionen US -Dollar.

26. Januar 2018 wurde zu einer großen digitalen Währungshandelsplattform in Japan, Coincheck, Hacked, was zu einem digitalen Wechselkurs von 58 Milliarden Yen führte, der etwa 530 Millionen US -Dollar beträgt. "Gestohlen, dies ist der größte Fall von digitaler Währung in der Geschichte. Der zweitgrößte digitale Währungsaustausch der Welt, der von Hackern angegriffen wurde, ließ die SLEPRO -Prozesse Hacker hatten, die Finanzen zu spielen und Kurzverkauf und" Verkauf von Coyns "für Schnüre zu kauften. Beinhaltet:

1) Verwenden Sie lange Zeit Phishes-Websites von Drittanbietern, um die Anmeldeinformationen des Benutzers zu stehlen.

3) 7. März verwendete der Hacker den gestohlenen Apikey, um den Wert von mehr als 100 Mal zu stürmen. Des gestohlenen Geldes haben ständig Aufzeichnungen geklappt, und die Inzidenz von Diebstahl hat auch dazu geführt, dass Menschen sich um die Sicherheit der digitalen Währung kümmern.

1. BenutzerSicher zu sein, und die Konsequenzen sind äußerst schrecklich. Nach einer Reihe von Konsensalgorithmusmechanismen werden die häufigsten POW, POS und DPOs vom Benutzer generiert und aufbewahrt, und es gibt keine Dritte an der Theorie. Dezentralisiert, während der Austausch zentralisiert ist. Hatten bereits einen immer wichtigeren Einfluss auf die Sicherheit des Blockchain -Systems. Risiko und Bedrohungen. Verschleierung wird durchgeführt, was die Schwierigkeit und die Kosten von Reverse -Angriffen erhöht. Im verschlüsselten Speicher.

Für die Entwurfssicherheit: Einerseits müssen wir sicherstellen, dass die Entwurfsfunktionen so vollständig wie möglich sind, z. Entwerfen Sie private Key Leckage -Funktion, um die Verluste nach privaten Schlüssellecks zu minimieren. Andererseits sollte die Dezentralisierung bestimmter wichtiger Geschäftsdesign behandelt werden, um einen einzelnen Punkt für Fehlerangriffe zu verhindern.

Wie fördert ich die Blockchain -Technologie, um die Datensicherheit und -effizienz zu erhöhen?Die Vorteile von Blockchain in der Informationssicherheit und der digitalen Software -Software -Blockchain -Technologie -Labor fassen die folgenden Aspekte zusammen, die auf eigenen Entwicklungserfahrungen und technischen Merkmalen basieren: 1. Verwenden Sie sehr überschüssige Datenbanken, um die Datenintegrität zu gewährleisten; 2. Verwenden Sie relevante Kryptographieprinzipien, um Daten zu bestätigen, um sicherzustellen, dass sie nicht manipuliert werden. 3. Verwenden Sie mehrprivate Schlüsselregeln, um die Zugriffsrechte im Sinne des Berechtigungsmanagements zu überprüfen.

Blockchain ist dezentral und verteilt und die Blockchain -Technologie ist offen und transparent. Derzeit gibt es keine effektive Möglichkeit, die Datensicherheit zu bewältigen. Tatsächlich haben Datenelemente eine begrenzte Kontrolle über personenbezogene Daten. Während der Datenübertragung kann das Projekt nicht steuern, wie es später verwendet wird. Die Verwendung von Kryptowährungen bietet Blockchain finanzielle Anreize für Institutionen, die das Netzwerk verwalten, und Blockchain bietet eine sichere Speicherung und Verwaltung von Informationen, einschließlich persönlicher Informationen.

Erstellen Sie eine Plattform für die Datenfreigabe, die für die gesamte Gemeinschaft in Regionen und Branchen offen sein kann, die Datensicherheitsgesetzgebung stärkt und gleichzeitig die Einführung künstlicher Intelligenz und Blockchain -Technologie erhöht und die Integration von Big Data mit neuen Technologien als künstlich fördert.

Wie man Blockchain angreift (wie viel wird die Blockchain angegriffen,

um in der Lage zu sein, mit dem Rekord manipuliert zu werden) Blockchain Science Guide: Was ist ein 51% iger Angriff?In der Krypto -Welt tritt ein Angriff von 51% auf, wenn eine Person oder Gruppe von Personen 50%+1 Netzwerkeinheiten kontrolliert. Niemand sagt 50%+1 Einheit und wird einfach 51% Angriff genannt.

Wenn es einem Team es schafft, die Mehrheit des mit einer bestimmten Blockchain verbundenen Netzwerks zu kontrollieren, wird angenommen, dass es absolute Autorität hat, um die gesamte Blockchain zu kontrollieren, was bedeutet, dass die Integrität und Sicherheit von Transaktionen nicht mehr garantiert werden kann.

Wie widerlegt Blockchain 51% der Angriffe?

Kryptowährungen haben unterschiedliche Möglichkeiten, sich vor 51% Angriffen zu schützen. Am bekanntesten ist, dass die Welt ein großes Netzwerk von Bergleuten hat, darunter Zehntausende oder sogar Hunderttausende von Menschen, was die Kontrolle dieses Netzwerks äußerst teuer macht.

In diesem Fall werden Blockchains normalerweise automatisch geschützt, da die Ressourcen, die zur Übernahme von Kryptowährungen erforderlich sind, viel wichtiger sind, und sobald das Netzwerk unter Kontrolle ist, wird der Angriff nicht unbedingt die Kosten abdecken.

Nicht zu viel Details erforderlich, wir möchten nur sagen, dass zusätzliche Sicherheitsmechanismen hinzugefügt werden können, um einen solchen Angriff unmöglich zu machen. Dies kann durch die Verwendung eines Systems mit mehreren Kontrollen erreicht werden, was manchmal die Notwendigkeit solcher Angriffe von 51%der Rechenleistung auf 75%, 90%und manchmal sogar 99%erhöht.

In anderen Fällen haben einige Blockchains beschlossen, seriöse zentralisierte Teilnehmer bei der Transaktionsprüfung zu genehmigen, um solche Angriffe zu vermeiden. Einige Puristen mögen die Idee jedoch nicht, weil sie gegen den Zweck von Blockchain verstößt, nämlich dezentrale Transaktionen.

Sollten wir uns wirklich Sorgen um 51% Angriffe machen?

Bitcoin hat seit seiner Gründung noch nie 51% Angriffe erlitten und es ist unwahrscheinlich, dass er einen solchen Angriff erleidet. Das Netzwerk ist so groß, dass die Kosten dafür erstaunlich hoch wären.

Zusätzlich ist es fast sicher, dass alle Inhaber von Token entscheiden, dass alle Token -Inhaber ihr Vermögen sofort verkaufen, was zu einem Wertverlust der Vermögenswerte führt. Mathematisch macht es für eine Gruppe von Menschen nicht viel Sinn, eine Kryptowährung zu kontrollieren.

Um die Ressourcen zu verstehen, die zur Implementierung eines Angriffs von 51% erforderlich sind, gibt es eine nette kleine Website namens Crypto51, mit der Sie den Hash -Rate und die Kosten pro Stunde des Dollars herausfinden können, die für die Umsetzung eines solchen Angriffs erforderlich sind.

Schlussfolgerung zu 51% Angriffen

Wir hoffen, dass Sie jetzt ein besseres Verständnis für das Konzept von 51% -Angriffen und ihre Funktionsweise haben. Wie Sie sehen können, benötigen sie große Ressourcen und sind möglicherweise immer noch nicht den Aufwand wert.

51% Angriffe sind theoretisch ein Hauptproblem im POW -System (Proof of Work (POW). In der Praxis, sobald eine Blockchain ausreichend entwickelt ist, liegt das Risiko nahe Null.

Für neue oder kleine digitale Währungen besteht erneut kein wirkliches Interesse daran, einen solchen Angriff für Hacker durchzuführen, da der Preis für Kryptowährungen sehr schnell auf 0 sinken kann, was die Gruppe daran hindert, die wirtschaftlichen Vorteile zu nutzen.

Kann Blockchain gehackt werden? Durch die Blockchain können alle Transaktionen zwischen dem Internet für Blockchain -Benutzer aufgezeichnet werden, um die Verwirklichung des "Konsens" zu beobachten, und der Informationsgehalt in der Kette ist"nicht geschaltet". Diese "unveränderliche" Natur erhöht die Kosten für böswillige Manipulationen des Inhalts durch die Existenz mehrerer Kopien im System. "Blockchain ist keine Datenschutzlösung. Es handelt sich um eine Überprüfungslösung. Es ist sehr wichtig, dies zu verstehen. Blockchain kann mit anderen Technologien kombiniert werden, um verschiedene Systeme zu erstellen, die den Benutzern helfen, ihre Daten besser zu verwalten, aber diese Systeme können Datenverletzungen nicht verhindern." Die Blockchain -Technologie kann das Problem der Identitäts -Hacking -Angriffe lösen, da Ihre Identität, wenn Ihre Identität von einem privaten Schlüssel gesteuert wird und Sie diesen privaten Schlüssel selbst behalten, keine Möglichkeit gibt, Ihre Identität zu hacken, oder zumindest die Wahrscheinlichkeit eines Angriffs im Vergleich zu herkömmlichen Datenbanksystemen. "Blockchains basiert auf einem Mechanismus. Kontrolliert die kurzfristige Blockchain. " Lösung, aber es ist immer noch ein wichtiger technologischer Sprung in der Sicherheit der persönlichen Informationssicherheit, und die Informationssicherheit hat sich vom Cyberspace zu konventionell geändert.

Wie kann ich die Sicherheit der Blockchain -Verwendung sicherstellen?Ein Merkmal von Blockchain -Projekten (insbesondere öffentliche Ketten) ist Open Source. Open Source -Code zur Verbesserung der Glaubwürdigkeit des Projekts und der Teilnahme mehr Personen. Die Offenheit des Quellcode hat es auch den Angreifern erleichtert, Blockchain -Systeme anzugreifen. In den letzten zwei Jahren gab es viele Hacking -Vorfälle. Kürzlich wurde die anonyme Münzverge (XVG) erneut angegriffen. Der Angreifer sperrte eine Sicherheitsanfälligkeit im XVG -Code ein, mit der böswillige Bergleute dem Block gefälschte Zeitstempel hinzufügen konnten, und dann schnell neue Blöcke herausgegraben und in wenigen Stunden digitale Währung im Wert von fast 1,75 Millionen US -Dollar erhielt. Obwohl der Angriff später erfolgreich gestoppt wurde, konnte niemand garantieren, ob der Angreifer in Zukunft erneut angreifen würde.

Natürlich können Blockchain -Entwickler auch einige Maßnahmen ergreifen.

Sicherheit von kryptografischen Algorithmen

Mit der Entwicklung von Quantencomputern wird es eine wichtige Sicherheitsbedrohung für das jetzt verwendete kryptografische System darstellen. Blockchain basiert hauptsächlich auf elliptische Kurve der öffentlichen Schlüsselverschlüsselungsalgorithmus, um digitale Signaturen für sichere Transaktionen zu generieren. Derzeit können die am häufigsten verwendeten ECDSA, RSA, DSA usw. in der Theorie keine Quantenangriffe standhalten, und es wird größere Risiken bestehen. Immer mehr Forscher fangen an kryptografischen Algorithmen zu achten, die Quantenangriffe widerstehen können.

Natürlich gibt es zusätzlich zu der Änderung des Algorithmus eine andere Möglichkeit, bestimmte Sicherheit zu verbessern:

Siehe Bitcoin -Umgang mit öffentlichen Schlüsseladressen durch Bitcoin, um die potenziellen Risiken zu verringern, die durch öffentliche Schlüsselverletzung eingeführt werden. Als Benutzer, insbesondere als Bitcoin -Benutzer, wird das Gleichgewicht nach jeder Transaktion an einer neuen Adresse gespeichert, um sicherzustellen, dass der öffentliche Schlüssel der in Bitcoin -Fonds gespeicherten Adresse nicht durchgesickert ist.

Sicherheit von Konsensmechanismen

Die aktuellen Konsensmechanismen umfassen den Nachweis der Arbeit (ProofOfwork, POW), den Nachweis des Pfahls (ProofOfstake, POS), delegierter Beweis für den Einsatz (DPOS), praktisches byzantinisches Fehlertoleranz (PBFT) usw. Da POW auf Rechenleistung beruht, ist die Wahrscheinlichkeit, einen neuen Block zu finden, wenn ein Angreifer Rechenleistungspflicht hat, größer als die anderer Knoten, und zu diesem Zeitpunkt kann er die aufgetretenen Transaktionen stornieren. Es ist zu beachten, dass derAngreifer selbst in diesem Fall nur seine eigenen Transaktionen ändern kann und die Transaktionen anderer Benutzer nicht ändern kann (der Angreifer hat nicht die privaten Schlüssel anderer Benutzer).

In POS kann ein Angreifer nur erfolgreich angreifen, wenn er mehr als 51% der Token hält, was schwieriger als 51% der Rechenleistung in der POW ist.

In PBFT ist das System sicher, wenn der bösartige Knoten weniger als 1/3 des Gesamtknotens ist. Im Allgemeinen hat jeder Konsensmechanismus seine eigenen Bedingungen. Als Angreifer muss auch berücksichtigt werden, dass der Wert des Systems nach Erfolg des Angriffs auf Null gesetzt wird. Zu diesem Zeitpunkt erhält der Angreifer außer der Zerstörung keine anderen wertvollen Belohnungen.

Für Blockchain -Projekte Designer sollten sie die Vor- und Nachteile jedes Konsensmechanismus verstehen, um einen geeigneten Konsensmechanismus zu wählen oder einen neuen Konsensmechanismus entspre chend den Bedürfnissen des Szenarios zu entwerfen.

Sicherheit von intelligenten Verträgen

Smart Contracts haben die Vorteile von niedrigen Betriebskosten und geringem Risiko für menschliche Interventionen. Wenn jedoch Probleme mit der Gestaltung von intelligenten Verträgen bestehen, kann dies zu höheren Verlusten führen. Im Juni 2016 wurde Thedao, das größte Crowdfunding -Projekt von Ethereum, angegriffen, und Hacker erhielten mehr als 3,5 Millionen Ethereum -Münzen, was später zu den Gabeln von Ethereum zu ETH usw. führte.

Die dafür vorgeschlagenen Maßnahmen sind zwei Aspekte:

Einer besteht darin, Sicherheitsprüfungen für intelligente Verträge durchzuführen, und das andere ist, die Grundsätze der Sicherheitsentwicklung von intelligenten Verträgen zu befolgen.

Die Sicherheitsentwicklungsprinzipien von intelligenten Verträgen umfassen: Vorbereitung auf mögliche Fehler, stellen Sie sicher, dass der Code Fehler und Schwachstellen korrekt behandeln kann. Seien Sie vorsichtig, um intelligente Verträge zu veröffentlichen, Funktionstests und Sicherheitstests durchzuführen und Grenzen vollständig zu berücksichtigen. Halten Sie die intelligenten Verträge präzise; Achten Sie auf Blockchain -Bedrohungsintelligenz und prüfen und aktualisieren rechtzeitig. Machen Sie sich klar über die Eigenschaften von Blockchain, wie z. Am Ende 2014 veranlasste ein unterschriebener Bericht dem Benutzer, aufgrund eines schwerwiegenden Problems mit zufälliger Zahl Hunderte von digitalen Vermögenswerten zu verlieren (wiederholter R -Wert). Zweitens enthält die digitale Brieftasche einen böswilligen Code. Drittens das verlorene Vermögen, das durch den Verlust oder die Beschädigung des Computers und des Mobiltelefons verursacht wird.

Es gibt vier Hauptaspekte der Antwortmaßnahmen:

1 soll die Zufälligkeit des privaten Schlüssels sicherstellen;

2 besteht darin, den Hash -Wert zu überprüfen, bevor die Software installiert ist, um sicherzustellen, dass die Software für digitale Brieftaschen nicht manipuliert wurde.

3 ist die Verwendung einer kalten Brieftasche;

4 ist, den privaten Schlüssel zu sichern.

Wie ist Blockchain sicher?Sicherheit in Blockchain stammt aus einigen Attributen.

1. Bergbaublöcke erfordert den Einsatz von Ressourcen.

2. Jeder Block enthält den Hash -Wert des vorherigen Blocks.

Stellen Sie sich vor, ein Angreifer möchte die Kette vor 5 Blöcken ändern. Wenn sie den Block manipulieren, ändert sich der Hash -Wert des Blocks. Der Angreifer muss dann den Zeiger vom nächsten Block in den geänderten Block ändern und dann den Hash -Wert des nächsten Blocks ändern Dies wird bis zum Ende der Kette fortgesetzt. Dies bedeutet, dass je weiter der Block hinter der Kette liegt, desto größer ist der Widerstand gegen seine Veränderung.

In der Tat muss ein Angreifer die Hashing -Fähigkeit des gesamtenNetzwerks bis zum vorderen Ende der Kette simulieren. Wenn der Angreifer jedoch angreifen versucht, bewegt sich die Kette weiter vorwärts. Wenn der Angreifer einen Hash -Wert hat, der niedriger als der Rest der Kette ist (wenn der Angreifer einen Hash -Wert von 51% hat, kann er die Netzwerkgeschichte mit einer gültigen Transaktionsliste umschreiben. Dies liegt daran, dass er den Hash -Wert einer Blockart schneller neu berechnen kann. Auf der Blockchain mit einer belieh2en Anzahl von Bestätigungen. Kontrollieren Sie das gesamte Netzwerk, sie können die Kontounterschrift nicht schmieden