⓵ Die Hauptblockchain -Technologie ist?

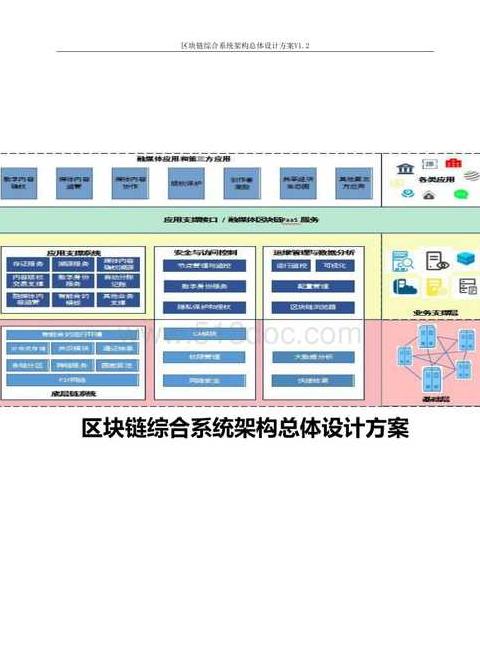

1. Die technologische Hauptzusammensetzung der Blockchain, ob es sich um eine öffentliche Kette oder eine Kette eines Konsortiums handelt, erfordert mindestens vier Module: ein Netzwerkprotokoll P2P, ein verteilter Konsistenzalgorithmus (Konsensusmechanismus), ein Verschlüsselungssignaturalgorithmus, ein Modell- und Speichermodell.

2. Daher ist der Kern der Blockchain -Technologie ein Konsensmechanismus, um einen Konsens über die Legitimität von Transaktionen zwischen Menschen zu erreichen, die keine zentrale Kontrolle ohne eine Grundlage für gegenseitiges Vertrauen haben. Derzeit gibt es vier Arten von Konsensmechanismen für Blockchain: POW, POS, DPO und verteilte Sequenzalgorithmen.

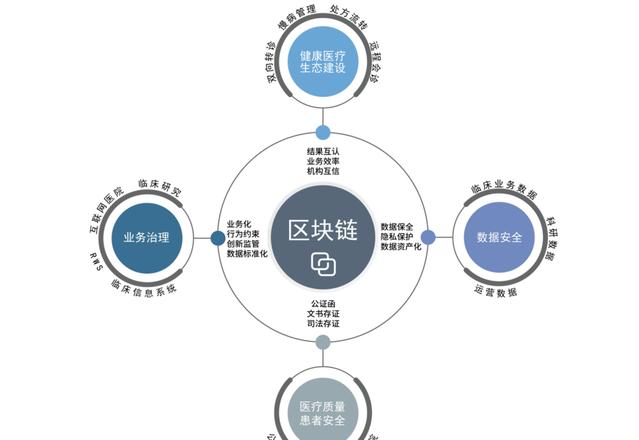

3. Die Analyse von Chunzin Dzhinvovo: Die Blockchain -Technologie besteht aus drei Haupttechnologien: Konsensmechanismus, allgemeiner Schutzmechanismus und verteilter Speicher. Drei Haupttechnologien werden von Machine Trust unterstützt, dh dank der Netzwerktechnologie haben wir Durchbrüche in komplexen Problemen erzielt, wie z.

4. Aus technischer Sicht und architektonischer Sicht werde ich Ihnen in einer beliebten Sprache erzählen, und ich habe ein gewisses Verständnis der Blockchain.

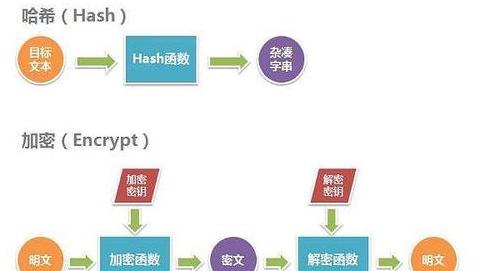

Welche Techniken werden für die⓶ Blockchain benötigt? Die Blockchain -Technologie ist hauptsächlich im Falle der Verschlüsselungsalgorithmen, Verschlüsselungsalgorithmen, verteiltes Ledger: Blockchain's basierend auf Distichchains Basis verteilt. Jeder Knoten enthält das vollständige Dialogfeld, in dem die Transparenz von Informationen und die unveränderten Informationen gewährleistet werden. 2. Es ist eine gute Idee. Verschlüsselungsalgorithmus: Blockchain verwendet die Verschlüsselungstechnologie, um die Datensicherheit und -anonymität zu gewährleisten. Um sicherzustellen, dass die Hash -Funktion zum Verteidigungsdatenwert verteidigt wird, um Integrität und Freisetzung zu gewährleisten. Die proportionale Verschlüsselungstechnologie der öffentlichen und exklusiven Schlüsseln wird für die Verwendung digitaler Signaturtechnologie verwendet. 3. Sie sind eine gute Idee. Übereinstimmungsmechanismus: Im Blockchain -Netzwerk müssen alle Transaktionen durch einen endgültigen Mechanismus genehmigt werden. In den häufigsten Geräten stimmt diese Mechanise allen Teilnehmern des Netzwerks zu und verhindern Probleme mit Betrugsbekämpfung. 4 Ein intelligenter Vertrag - Ein intelligenter Vertrag ist das automatische Implementierungsverfahren der Wostchain. Die Synonymverträge umfassen Vorkonditionen und Bedingungen. Sobald die Vereinbarung erfüllt ist, wird der Vertrag automatisch ausgeführt. Diese Kombination dieser Technologien ist eine digitale Finanzierung und Unterstützung. Support Chain Bank Financial ⓶ Six Core Algorithms of Blockchain Technology Six Core Algoritms of Blockchain Technology Core Algoritm of Blockchain 1:

The Story of Byzantine Agreement on Byzantine says roughly: The Byzantine Empire has been a huge wealth, and the around time, and the around time, the around time has been around the time, The immediate and solid and solid and solid and solid and solid and solid, and the Byzantine Empire, ist byzantinisch. Jede Invasion eines einzelnen Nachbarn wird scheitern, und es ist auch möglich, dass die anderen neun Nachbarn eindringen. Das byzantinische Reich hatte so starke Verteidigungsfähigkeiten, dass mindestens mehr als die Hälfte der zehn Nachbarländer gleichzeitig angreifen mussten, bevor es möglich sein konnte, durchzubrechen. Wenn jedoch ein oder mehrere der Nachbarländer selbst zustimmen, gemeinsam anzugreifen, aber der Verrat selbst im Prozess selbst gibt, können die Invasoren ausgelöscht werden. So handelte jede Seite sorgfältig und wagte es nicht, den Nachbarländern leicht zu vertrauen. Dies ist die Stadt des byzantinischen Generals. In diesem verteilten Netzwerk: Jeder General verfügt über ein Nachrichtenbuch, das in Echtzeit mit anderen Generälen synchronisiert ist. Die Signatur jedes Generales im Kontobuch kann die Identität bestätigen. Wenn Nachrichten inkonsistent sind, können Sie wissen, welche Generäle inkonsistent sind. Trotz der inkonsistenten Nachrichten, solange mehr als die Hälfte von ihnen sich auf den Angriff einig ist, gehorcht die Minderheit der Mehrheit und ein Konsens wird erzielt. Til tross for dårlige mennesker kan dårlige mennesker gjøre hva som helst (ikke underlagt protokollbegrensninger) i et distribuert system), for eksempel å ikke svare, sende feilmeldinger, sende forskjellige beslutninger til forskjellige noder, og kombinere FORSKJELLIGE Feilnoder für Å implementere Å Implementeree en måte som en band Å Implementereer en m Åte Å Implementere en måte Å Implementeree en måte Å Implementereer En Måte Å Implementere -En -Måte -Implementierer -Implementierung der Incryption -Technologie in der oh2en Byzantin -Vereinbarung. System für das System, in dem jede Person ihre eigenen Angriffszeitpläne hat, und es ist schwierig, in ihren Handlungen konsistent zu sein. Jemand, der eine beleidigende Nachricht starten kann, aber der sie senden möchte? Tatsächlich kann dies nur hinzugefügt werden, dh nur ein Knoten kann Informationen für einen bestimmten Zeitraum verbreiten. Wenn ein Knoten eine einheitliche Angriffsnachricht sendet, muss jeder Knoten die Nachricht vom Initiator unterschreiben und versiegeln, um seine jeweiligen Identitäten zu bestätigen. In der heutigen Sicht kann die asymmetrische Verschlüsselungstechnologie dieses Signaturproblem vollständig lösen. Verschlüsselung und Entschlüsselung asymmetrischer Verschlüsselungsalgorithmen verwenden zwei verschiedene Schlüssel. Diese beiden Schlüssel sind das, worüber wir oft als "öffentlicher Schlüssel" und "privater Schlüssel" hören. Öffentliche Schlüssel und private Schlüssel erscheinen normalerweise paarweise. Wenn die Nachricht mit einem öffentlichen Schlüssel verschlüsselt ist, ist der private Schlüssel, der dem öffentlichen Schlüssel entspricht, zum Entschlüsseln erforderlich. Wenn die Nachricht mit einem privaten Schlüssel verschlüsselt ist, ist der öffentliche Schlüssel, der dem privaten Schlüssel entspricht, zum Entschlüsseln erforderlich. Blockchain -Kernalgorithmus 3: Problem der Fehlertoleranz, wir gehen davon aus, dass in diesem Netzwerk Nachrichten verloren, beschädigt, verzögert und wiederholt gesendet werden können und die Annahme der Annahme gegen die Reihenfolge der Reihenfolge verstößt. Darüber hinaus kann das Verhalten des Knotens willkürlich sein: Es kann das Netzwerk jederzeit verbinden und verlassen, es können Nachrichten ablehnen, Nachrichten schmieden, die Funktionsweise beenden usw. und verschiedene menschliche oder nichtmenschliche Fehler auftreten. Unser Algorithmus bietet Fehlertoleranz für Konsenssysteme, die aus Konsensknoten bestehen, die sowohl Sicherheit als auch Verfügbarkeit umfassen und für jede Netzwerkumgebung geeignet sind. Der Kernalgorithmus von Blockchain 4: Paxo -Algorithmus (Konsistenzalgorithmus) Das von dem Paxo -Algorithmus gelöste Problem ist wie aDas verteilte System steht im Einklang mit einem bestimmten Wert (Auflösung). Ein typisches Szenario ist, dass in einem verteilten Datenbanksystem die ursprüngliche Bedingung jedes Knotens konsistent ist und jeder Knoten dieselbe Betriebssequenz ausführt, sie schließlich einen konsistenten Zustand erhalten. Um sicherzustellen, dass jeder Knoten dieselbe Befehlssequenz ausführt, ist ein "Konsistenzalgorithmus" erforderlich, um an jeder Anweisung durchzuführen, um sicherzustellen, dass die von jedem Knoten angezeigten Anweisungen konsistent sind. Ein allgemeiner Konsistenzalgorithmus kann in vielen Szenarien verwendet werden und ist ein wichtiges Problem in der verteilten Datenverarbeitung. Es gibt zwei Modelle für die Knotenkommunikation: gemeinsamer Speicher und Nachrichten. Der Paxos -Algorithmus ist ein Texturalgorithmus, der auf dem Nachrichtenmodell basiert. Blockchain -Kernalgorithmus 5: Konsensmechanismus Blockchain Konsensus -Salgorithmus ist hauptsächlich Beweise für Arbeit und Beweis für das Eigentumsinteresse. Nehmen Sie als Beispiel Bitcoin. Tatsächlich kann POW aus technischer Sicht als wiederverwendetes Hashcash angesehen werden. Das Erstellen von Arbeiten für Arbeiten ist ein zufälliger Prozess in Bezug auf die Wahrscheinlichkeit. Wenn Sie eine geringfügige neue vertrauliche Währung haben, muss der Block generiert werden, alle Teilnehmer müssen die Zustimmung der Mine erhalten. Für alle Daten im Block muss das POW -Zertifikat für Arbeiten erhalten werden. Gleichzeitig müssen Bergleute auch die Schwierigkeit beobachten, diese Arbeit jederzeit anzupassen, da die Netzwerkanforderung darin besteht, durchschnittlich alle 10 Minuten einen Block zu generieren. Core Salgorithmus 6 in Blockchain: Distributed Storage Distributed Storage ist eine Datenspeicher -Technologie, die den Speicherplatz auf jedem Computer über das Netzwerk verwendet und ein virtuelles Speichergerät mit diesen verstreuten Speicherressourcen bildet, und die Daten werden in verschiedenen Ecken des Netzwerks gespeichert. Daher speichert die verteilte Speichertechnologie nicht vollständige Daten auf jedem Computer, senkt die Daten und speichert sie in verschiedenen Computern. Genau wie 100 Eier werden sie nicht in denselben Korb gelegt, sondern an verschiedenen Stellen getrennt, und die Summe von ihnen beträgt 100.