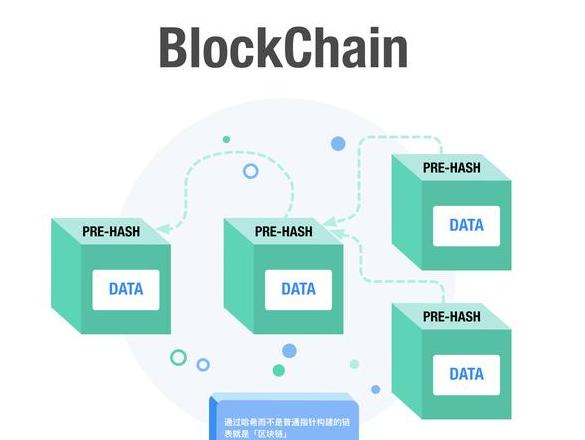

Blockchain als aufstrebende Technologie hat immer weit verbreitete Aufmerksamkeit erregt und ist eine neue Anwendung traditioneller Technologie in der Internet -Ära, einschließlich verteilter Datenspeichertechnologie, Einwilligungsmechanismen und Verschlüsselung. Mit der Schaffung verschiedener Blockchain -Forschungs -Allianzen hat die damit verbundene Forschung immer mehr Finanzmittel und Unterstützung für Mitarbeiter erhalten. Algorithmen Hash, Versuchen Sie Null, Signatur des Rings und andere kryptografische Algorithmen, die von Blockchain verwendet werden:

Algorithmus -Hash

als Grundtechnologie der Blockchain, die Essenz der Hash -Funktion besteht darin, eine Reihe von Daten von belieh2en Länge (begrenzt) in einem Satz von Datenströmen mit festgelegten Länge zuzuordnen. Wenn diese Funktion beide erfüllt:

(1) Die Berechnung des Hash -Werts einer Reihe von Dateneingaben ist besonders einfach;

(2) Es ist schwierig, die Daten mit dem gleichen Hash -Wert zu berechnen.

Hash -Funktionen, die die beiden oben genannten Eigenschaften erfüllen, sind auch verschlüsselte Hash -Funktionen. Wenn es keinen Widerspruch gibt, bezieht sich die Hash -Funktion normalerweise auf die verschlüsselte Hash -Funktion. Finden Sie für die Hash -Funktion etwas, das als Kollision bezeichnet wird. Die aktuellen Hash -Funktionen umfassen MD5, SHA1, SHA2, SHA3.

Bitcoin verwendet SHA256 und die meisten Blockchain -Systeme verwenden den SHA256 -Algorithmus. Also stellen wir hier den ersten SHA256 vor.

1 Die Nachricht wird so gefüllt, dass die Länge der Nachricht mit dem 448 -Mod 512 (Länge = 448MOD512) übereinstimmt. Die Anzahl der gefüllten Bits beträgt 1 bis 512, der höchste Bit des Ausfüllungsbits 1 und die verbleibenden Bits sind 0.

Schritt2: Längenwert. Die Länge des Bits der anfänglichen Nachricht (vor der Polsterung) wird nach dem Ergebnis von Passage 1 (es gibt bevorzugte Bytes) hinzugefügt.

Schritt 3: Initialisieren Sie den Cache. Verwenden Sie einen 256 -Bit -Cache, um die durchschnittlichen und endgültigen Ergebnisse der Hash -Funktion zu speichern.

Schritt 4: Prozess 512-Bit (16 Wörter) Sequenz von Paketen von Paketen. Der Algorithmus verwendet sechs grundlegende logische Funktionen, die aus 64 -Pass -iterativen Operationen bestehen. Jeder Schritt erfordert den Wert des Cache bei 256 Bit als Eingabe und aktualisiert daher den Inhalt des Cache. Jeder Schritt verwendet einen konstanten 32 -Bit -KT -Wert und ein 32 -Bit -Gewicht. Wo ist das Paket nach dem Paket T = 1,2, , 16.

Schritt 5: Nach allen 512 -Bit -Paketen ist die Ausgabe, die durch das letzte SHA256 -Algorithmus -Paket generiert wird, eine 256 -Bit -Nachricht.

Als Grundalgorithmus des Verschlüsselungs- und Signatursystems hängt die Sicherheit der Hash -Funktion mit der Sicherheit unterhalb des gesamten Blockchain -Systems zusammen. Daher ist es notwendig, auf den aktuellen Stand der Forschung der Hash -Funktionen zu achten.

2. Der aktuelle Stand der Forschung der Hash -Briefe

im Jahr 2004 zeigte die chinesische Verschlüsselung Wang Xiaoyun die Kollision des MD5 -Algorithmus auf der jährlichen Diskussionskonferenz über internationale Verschlüsselung (Crypto) und gab das erste Beispiel (Kollisionen für die Kollisionsfunktionen und andere Funktionen. Der Angriff ist sehr komplex und erfordert nur wenige Sekunden auf einem normalen Computer. Im Jahr 2005 schlugen Professor Wang Xiaoyun und seine Kollegen einen Kollisionsalgorithmus für den SHA-1-Algorithmus vor, aber die Komplexität der Berechnung beträgt 2 bei der Macht von 63, was in realen Situationen schwer zu erreichen ist.

Am 23. Februar 2017 veröffentlichte Google Security das erste Beispiel für Hash-1-Kollision in der Welt. Nach zwei Jahren gemeinsamer Forschung und einer großen Zeit der Computer, ForscherSie stellten zwei PDF-Dateien mit unterschiedlichen Inhalten bereit, jedoch mit der gleichen Digest von SHA-1-Nachrichten auf ihrer zerbrochenen Suchwebsite. Dies bedeutet, dass nach der theoretischen Forschung lange gewarnt hat, dass es im SHA-1-Algorithmus Risiken gibt, der Fall des tatsächlichen Angriffs des SHA-1-Algorithmus ist ebenfalls entstanden und markiert auch, dass der SHA-1-Algorithmus endlich das Ende seines Lebens erreicht hat.

NIST kündigte 2007 offiziell an, dass er neue Hash-Passwort-Algorithmen der nächsten Generation auf der ganzen Welt gesammelt hätte und einen SHA-3-Wettbewerb organisieren würde. Der neue Hash-Algorithmus heißt SHA-3 und als neuer Sicherheits-Hash-Standard, wodurch der vorhandene FIPS180-2-Standard verbessert wird. Die Präsentation des Algorithmus endete im Oktober 2008. NIST veranstaltete 2009 und 2010 zwei Treffenrunden. Durch zwei Screening -Runden wird der Algorithmus, der in die letzte Runde eingetreten ist, ausgewählt, und der Gewinner -Algorithmus wird 2012 angekündigt. Der gesamte offene Wettbewerbsprozess folgt dem Solicitation -Prozess des AES -Standards der Advanced Encryption. Am 2. Oktober 2012 wurde Kecak als Gewinner des NIST-Wettbewerbs ausgewählt und wurde Sha-3.

Der Keccak-Algorithmus wurde vom Kandidaten für SHA-3 im Oktober 2008 vorgestellt. Kecak wurde in der Botschaft innovativer Hash "Schwamm Engine" übernommen. Es ist einfach zu entwerfen und einfach zu implementieren. Kecak war in der Lage, Angriffen mit einer minimalen Komplexität von 2n zu widerstehen, wobei N die Größe des Hashs hat. Es hat einen großen Sicherheitsspielraum. Bisher hat die Analyse des dritten Kennworts gezeigt, dass Keccak keine ernsthaften Schwächen hat.

Der Kangarootwelve -Algorithmus ist eine kürzlich vorgeschlagene Kecak -Variante. Die Berechnungsrunde wurde auf 12 reduziert, aber seine Funktionen wurden in Bezug auf den ursprünglichen Algorithmus nicht reguliert.

Zero-Conclusion

In der Verschlüsselung ist Zero Convention (ZKP) eine Strategie, die auf der einen Seite verwendet wird, um der anderen Seite zu demonstrieren, die eine Meldung X kennt, ohne etwas mit X zu enthüllen. Der erste wird als Prover bezeichnet und der zweite wird als Verifier bezeichnet. Stellen Sie sich ein Szenario vor, in dem alle Benutzer in einem System Sicherungen ihrer jeweiligen Dateien haben und ihre jeweiligen privaten Schlüssel verwenden, um sie zu verschlüsseln und im System zu enthüllen. Angenommen, der Benutzer, den Alice zu einem bestimmten Zeitpunkt dem Bob -Benutzer seinen Teil der Datei zur Verfügung stellen möchte, ist im Moment, wie Alice Bob davon überzeugt, dass er tatsächlich die richtige Datei gesendet hat. Eine einfache Möglichkeit, sich dem zu stellen, besteht darin, seinen privaten Schlüssel an Bob an Alice zu senden. Dies ist genau die Strategie, die Alice nicht wählen möchte, da Bob den gesamten Inhalt der Alice -Datei problemlos erhalten kann. Der Nachweis von Null ist eine Lösung, mit der die oben genannten Probleme gelöst werden können. Der Beweis von Null basiert hauptsächlich auf der Theorie der Komplexität und hat theoretische Erweiterungen in der Verschlüsselung erweitert. In der Theorie der Komplexität diskutieren wir hauptsächlich, welche Sprachen für Testanwendungen ohne Wissen verwendet werden können, während wir in der Verschlüsselung hauptsächlich diskutieren, wie verschiedene Arten von Testlösungen für Null -Wissen erstellt werden und sie hervorragend und effizient machen.

Signatur der Unterzeichnung des Rings

1. Signaturgruppe

In einem Gruppensignaturschema kann jedes Mitglied einer Gruppe Nachrichten im Namen der gesamten Gruppe anonym unterschreiben. Wie bei anderen digitalen Unterschriften können Gruppensignaturen öffentlich überprüft und mit einem einzigen öffentlichen Gruppenschlüssel überprüft werden. Allgemeiner Gruppensignaturprozess:

(1) Initialisierung stellt der Gruppenmanager Gruppenressourcen her und generiert den öffentlichen Schlüssel der Gruppe und den privaten Gruppenschlüssel (GroupprivateKey). Der öffentliche Schlüssel der Gruppe wird allen Benutzern weitergegebendes gesamten Systems, als Mitglieder der Gruppe, der Verifizierer usw.

(2) Wenn sich ein Mitglied anschließt, gibt der Gruppenmanager ein Gruppenzertifikat (GroupCertificate) an die Gruppenmitglieder aus.

(3) Signatur verwenden Gruppenmitglieder das Gruppenzertifikat, um die Datei zu unterschreiben, um die Signatur der Gruppe zu generieren.

(4) Überprüfung und gleichzeitig kann der Überprüfer nur die Richtigkeit der Signatur der resultierenden Gruppe unter Verwendung des öffentlichen Schlüsselschlüssels der Gruppe überprüfen, kann jedoch nicht die offizielle Unterzeichnung in der Gruppe bestimmen.

(5) öffentlich kann der Gruppenmanager den Gruppen -Privatschlüssel verwenden, um die Signatur der vom Gruppenbenutzer generierten Gruppe zu verfolgen und die Identität des Unterzeichners zu zeigen.

2. Feuerfluss des Rings

im Jahr 2001 schlugen drei Crottografi Corsa, Shamir und Tauman die Signatur des Rings zum ersten Mal vor. Es handelt sich um eine vereinfachte Gruppensignatur mit nur Parteien des Rings und keinen Managern, und bei den Mitgliedern des Rings ist keine Zusammenarbeit erforderlich. Im Schema der Unterzeichnung des Rings wählt der Unterzeichner zunächst einen temporären Signatursatz, einschließlich des Unterzeichners. Daher kann der Unterzeichner seinen privaten Schlüssel und die öffentlichen Schlüssel anderer Personen in der Signature -Sammlung verwenden, um eine Signatur unabhängig ohne die Hilfe anderer zu generieren. Mitglieder der Signner -Sammlung wissen möglicherweise nicht, dass sie enthalten sind.

Das Schema der Signatur des Rings besteht aus den folgenden Teilen:

(1) Tastenerzeugung. Für jedes Mitglied im Ring wird ein Schlüsselpaar (öffentlicher Schlüssel, Privatschlüssel) generiert.

(2) Signatur. Das Unterzeichner generiert Signatur A für die Nachricht m unter Verwendung seines privaten Schlüssels und jedes Mitglieds -N -Ringes (einschließlich sich selbst).

(3) Überprüfen Sie die Signatur. Der Überprüfer überprüft, ob die Signatur von einem Mitglied des Rings unterschrieben wird, basierend auf der Signatur des Rings und der Nachricht m. Wenn es gültig ist, wird es empfangen, sonst wird es verworfen.

Die Art der Unterzeichnung des Rings erfüllt:

(1) bedingungslose Anonymität: Der Stürmer kann nicht bestimmen, aus welchem Signaturelement erzeugt wird, und selbst wenn der private Schlüssel des Mitglieds des Rings erhalten wird, überschreitet die Wahrscheinlichkeit 1/n nicht.

(2) Korrektheit: Die Signatur muss von allen anderen überprüft werden.

(3) Nicht-Corning: Andere Mitglieder im Ring können die Signatur der königlichen Signatur nicht schmieden, und die externen Angreifer können keine Signatur für die M-Nachricht erstellen, selbst wenn sie eine Signatur des gültigen Rings erhalten.

3. Feuer des Rings und Signatur von GrouponFronto

(1) Anonymität. Sie sind alle ein System, in dem Einzelpersonen Gruppensignaturen darstellen. Der Überprüfer kann überprüfen, ob die Signatur von einem Mitglied der Gruppe unterzeichnet wird, kann jedoch nicht wissen, welches Mitglied die Rolle der Anonymität des Unterzeichners erreicht.

(2) Rückverfolgbarkeit. In Gruppensignaturen garantiert das Vorhandensein von Gruppenadministratoren die Rückverfolgbarkeit der Signatur. Gruppenadministratoren können Unterschriften widerrufen und die wirkliche Signatur offenbaren. Die gleiche Signatur des Rings kann das Unterzeichner nur angeben, es sei denn, das Unterzeichner selbst möchte der Signatur mehr Informationen aufdecken oder hinzufügen. Es wurde ein Unterzeichnungsschema des überprüfbaren Rings vorgeschlagen. In dem Schema hofft die tatsächliche Unterzeichnung, dass der Verifizierer seine Identität kennt. Im Moment kann der eigentliche Unterzeichner seine Identität bestätigen, indem er die geheimen Informationen enthüllt, die er hat.

(3) Managementsystem. Gruppensignaturen werden von Gruppenadministratoren verwaltet, und die Stäbe des Rings sollten nicht verwaltet werden. Die Unterzeichner können nur einen möglichen Unterzeichnersatz auswählen, ihren öffentlichen Schlüssel erhalten und dann diesen Satz veröffentlichen. Alle Mitglieder sind gleich.

Die Xueshu Innovation Blockchain Technology Workstation unter Lianqiao Education Online ist die einzige Pilotarbeitsstation"Blockchain Major" vom Bildungsministerium Chinas genehmigt. Die professionelle Sichtweise bietet Studenten diversifizierte Wachstumspfade, fördert die Reform des Produktionsmodells für Produktion, Akademiker und Forschung bei der Suche nach professioneller Abschluss und baut ein Schulungssystem für angewandte und komponierte Talente auf.

Zusammenfassung des Erlernens der Verschlüsselung in Blockchain in Lektion 4Dies ist die vierte Lektion, um das öffentliche Deep -Lern -Publikum zu halten. Dr. Yang wird Ihnen das Problem der Blockchain -Verschlüsselung beibringen. Dieser Kurs ermöglicht es mir, eine Frage zu den öffentlichen und privaten Schlüssel zu verstehen, die mich immer beunruhigt haben. Wie ist die Beziehung zwischen ihnen? Ich habe die Antwort während dieser Studie erhalten. Jetzt werde ich mit Ihnen teilen, was ich gelernt habe.

Die öffentlichen und privaten Schlüssel zur Blockchain sind zwei grundlegende Konzepte in der asymmetrischen Verschlüsselung.

Der öffentliche Schlüssel und der private Schlüssel sind zwei Schlüsselpaare, die durch einen Algorithmus erhalten wurden. Der öffentliche Schlüssel ist der öffentliche Teil des Schlüsselpaars und der private Schlüssel ist der nicht öffentliche Teil. Öffentliche Schlüssel werden in der Regel verwendet, um Sitzungen oder Nachrichten oder Informationen zu verschlüsseln, und können auch die mit privaten Schlüssel signierten digitalen Signaturen überprüfen.

Der private Schlüssel kann zum Signieren verwendet und mit dem entspre chenden öffentlichen Schlüssel überprüft werden. Das von diesem öffentliche Schlüsselsystem erhaltene Schlüsselpaar kann weltweit garantiert einzigartig sein. Wenn Sie dieses Schlüsselpaar verwenden, muss bei einem der Schlüssel zur Verschlüsselung der Daten mit der anderen Taste entschlüsselt werden, die ihm entspricht.

Zum Beispiel muss verschlüsselte Daten mit einem öffentlichen Schlüssel mit einem privaten Schlüssel entschlüsselt werden. Wenn es mit einem privaten Schlüssel verschlüsselt ist, muss der entspre chende öffentliche Schlüssel entschlüsselt werden, andernfalls ist er mit Erfolg nicht erfolgreich. Darüber hinaus wird in der Bitcoin -Blockchain der öffentliche Schlüssel unter Verwendung des privaten Schlüssels berechnet und die Adresse wird mit dem öffentlichen Schlüssel berechnet und dieser Prozess ist irreversibel.

Was ist ein Algorithmus der Blockchain -Verschlüsselung?Blockchain -Verschlüsselungsalgorithmus (Crypionalgorithmus)

Der asymmetrische Verschlüsselungsalgorithmus ist eine Funktion, die die ursprüngliche Lichtdatei oder die Daten in einer Zeichenfolge von nicht rektilischen CIPs unter Verwendung eines Verschlüsselungsschlüssels umwandelt. Der Verschlüsselungsprozess ist irreversibel. Nur indem der entspre chende Dekastographieschlüssel beibehalten wird, können die verschlüsselten Informationen in einem normalen lesbaren Text entschlüsselt werden. Mit der Kryptographie können Sie private Daten über öffentliche Netzwerke mit geringem Risiko übertragen und die Daten vor Diebstahl und Lesen durch Dritte schützen.

Der grundlegende Vorteil der Blockchain -Technologie ist die Dezentralisierung. Es kann potenzielle Transaktionen, Koordination und Zusammenarbeit erstellen, die auf dezentralem Kredit in einem verteilten System basieren, in dem die Knoten nicht gegenseitig vertrauen müssen, und so Lösungen zur Lösung kostengünstiger Unsicherheitsprobleme, geringer Auswirkung und Speicherung von Daten, die in zentralisierten Institutionen üblich sind.

Die Anwendungsfelder der Blockchain umfassen digitale Währung, Token, Finanzen, Anti-Kolloration und Rückverfolgbarkeit, Schutzschutz für Privatsphäre, Lieferkette, Unterhaltung usw. Die Popularität von Blockchain und Bitcoin, viele wichtigste Domainnamen, die einen relativ großen Einfluss auf den Sektor von Domänennamen hatten.

Die Blockchain-Verschlüsselungstechnologie ist der Kern der Blockchain-Technologie. Die Blockchain -Verschlüsselungstechnologie umfasst die digitale Signatur und den AlgorithmusalgorithmusHash.

digitaler Signaturalgorithmus

Digital Signaturalgorithmus ist eine digitale Signatur -Etikett -Untergruppe von Es stellt einen spezifischen öffentlichen Schlüsselalgorithmus dar, der nur als digitale Signatur verwendet wird. Die Schlüsselwerte am Hash der von SHA-1 erzeugten Nachricht: Um eine Signatur zu überprüfen, wird der Hash der Nachricht befolgt und die Signatur mit dem öffentlichen Schlüssel entschlüsselt und daher werden die Ergebnisse verglichen. Die Abkürzung ist DSA.

?

Digitale Signaturen sind spezielle Formen elektronischer Signaturen. Bisher haben mindestens mehr als 20 Länder die rechtliche Anerkennung elektronischer Unterschriften, einschließlich der Europäischen Union und der Vereinigten Staaten, genehmigt. Die elektronische Signatur unseres Landes wurde auf der elften Sitzung des ständigen Ausschusses des zehnten Volkskongresses vom 28. August 2004 verabschiedet. Digitale Signaturen sind im ISO 7498-2-Standard definiert als: "Einige Daten, die an die Dateneinheit angeschlossen sind, und eine Transformation des Kennworts auf der Dateneinheit. Der Empfänger)." Der digitale Signaturmechanismus bietet eine Authentifizierungsmethode zur Lösung von Problemen wie Fälschung, Verweigerung, Nachahmung und Manipulationen. Verwenden Sie die Datenverschlüsselungstechnologie und die Datentransformationstechnologie, um sowohl das Senden von Daten zu senden als auch zwei Bedingungen zu erhalten: Der Empfänger kann die Identität identifizieren, die von der Sendeseite erforderlich ist; Der Sendungsteil kann die Tatsache nicht leugnen, dass Sie die Daten in Zukunft gesendet haben.

Digitale Signatur ist ein wichtiger Zweig der Verschlüsselungstheorie. Es wurde vorgeschlagen, elektronische Dokumente zu unterschreiben, um handgeschriebene Signaturen in herkömmlichen Papierdokumenten zu ersetzen, daher muss es 5 Eigenschaften haben.

(1) Die Signatur ist glaubwürdig.

(2) Die Unterschriften können nicht geschmiedet werden.

(3) Die Signaturen sind nicht wiederverwendbar.

(4) Die Designerdatei ist unveränderlich.

(5) Die Unterschriften werden nicht abgelehnt.

Algorithmus Hash (Hash)

Hash soll die Eingänge jeder Länge (auch als Vorbild bezeichnet) in fester Länge-Ausgabe durch den Hashing-Algorithmus konvertieren und der Ausgang ist der Hash-Wert. Diese Transformation ist eine Komprimierungskarte, in der der Hash -Wertraum im Allgemeinen viel kleiner ist als der unterschiedliche Speicherplatz, und verschiedene Eingänge können in derselben Ausgabe Hash sein, der Eingangswert leitet jedoch irreversibel ab. Kurz gesagt, es ist eine Funktion, die Nachrichten in einer Digest -Nachricht mit fester Länge komprimiert.

Algorithmus -Hash (Hash), es handelt sich um ein Einweg -Verschlüsselungssystem, das heißt, es handelt sich um eine irreversible Zuordnung vom klaren Text zur Verschlüsselung, wobei nur der Verschlüsselungsprozess ohne Entschlüsselungsprozess. Gleichzeitig kann die Hash -Funktion den Eingang jeder Länge ändern, um einen Ausgang mit fester Länge zu erhalten. Mit dieser Funktion der Hash -Funktion und der Länge der Datenlänge der festen Ausgabe können Sie Nachrichten oder Daten generieren.

, dargestellt durch die Bitcoin -Blockchain, wobei Quadrathash während des Arbeitstests und der Schlüsselcodierung wie SHA (SHA256 (K)) oder Repemd160 (SHA256 (K)) mehrmals verwendet wird. Der Vorteil dieser Methode besteht darin, dass die Arbeitsbelastung die Schwierigkeit von Crack erhöht oder erhöht, ohne das Protokoll zu kennen.

Die beiden verwendeten Hash-Funktionen sind hauptsächlich:

1.SHA-256, die hauptsächlich zum Abschluss der POW-Berechnungen verwendet werden (Test der Arbeit);

2.Ripemd160, die hauptsächlich zum Generieren von Bitcoin -Adressen verwendet werden. Wie in Abbildung 1 unten gezeigt, ist es der Prozess der Erzeugung von Bitcoin durch eine Adresse von einem öffentlichen Schlüssel.

Was ist der Verschlüsselungsalgorithmus, der in Blockchains im Allgemeinen in Blockchains verwendet wird, die Hauptverschlüsselungsalgorithmen werden im Allgemeinen verwendet: öffentliche Schlüsselobjekte/Spezialschlüssel: Dieser Verschlüsselungsalgorithmus wird als Paar öffentlicher Schlüssel und spezielle Schlüssel verwendet. Öffentliche Schalter können öffentlich verteilt werden, während spezielle Schlüssel vertraulich bleiben müssen. Nur diejenigen, die einen speziellen Schlüssel haben, können verschlüsselte Daten mit einem öffentlichen Schlüssel entschlüsseln. Diese Verschlüsselungsmethode wird in digitalen Signaturen und Authentifizierung häufig verwendet, da sie die Quelle der Daten und ihrer Sicherheit bestätigt. In Blockchain werden spezielle Schlüssel verwendet, um die Identität des Händlers zu bestätigen, während die allgemeinen Schlüssel an die anderen Knoten im Netzwerk übertragen werden, um die Behandlung der Transaktion zu überprüfen. RSA -Algorithmus: Dies ist ein allgemeiner allgemeiner allgemeiner Verschlüsselungsalgorithmus, der 1978 von Ronrivest, Adi Shamir und Leonard Adleman erfunden wurde. Es handelt sich um ein asymmetrischer Verschlüsselungsalgorithmus, dh der Schlüssel zum Verschlingen und der Schlüssel, der in der Entschlüsselung verwendet wird. ECDSA (Ellosid -Kurve Digion Signareure Helgorithmus): Dies ist eine verbesserte Version, die auf dem RSA -Algorithmus basiert, bei dem die elliptische Kurvencodierung verwendet wird, um die Signatur schneller und sicherer zu machen. In Blockchain wird ECDSA verwendet, um die digitale Signatur von Transaktionen zu überprüfen.Wissen erweitern:

Die Einzelhandelsfunktion ist eine Möglichkeit, Daten aus jeder Länge (wie Text, Zahlen usw.) in eine Zusammenfassung der festen Länge (normalerweise 256 Bit oder 512 Bit) umzuwandeln. Es ist sehr schnell und sicher, da das Ändern eines kleinen Teils der Daten (sogar geringfügige Veränderungen) ein erhebliches oder sogar irreversibler Einzelhandelsergebnis verursachen kann. Mit dieser Funktion werden Einzelhandelsfunktionen in Blockchains wie der Merkle -Baumstruktur, der digitalen Signatur von Transaktionen und der Speicherung von Verschlüsselungsbrieftaschen weit verbreitet.

Bitcoin-Blockchain verwendet hauptsächlich SHA-256 als Segmentierungsfunktion, bei dem es sich um David Chaum und Mayrapp.chilomchik handelt. SHA-256 bietet einen sehr sicheren Weg, um Blockchains zu erstellen, und stellt sicher, dass die Transaktionen sicher sind. Darüber hinaus wird die Merkle-Baumstruktur in Blockchain basierend auf der SHA-256-Einzelhandelsfunktion erstellt.

Die oh2en Verschlüsselungsalgorithmen und Einzelhandelsfunktionen spielen in der Blockchain eine sehr wichtige Rolle. Es garantiert Sicherheit, Integrität und nicht die Offenlegung seiner Identität für Transaktionen und garantiert gleichzeitig die Dezentralisierung und installiert Blockchain -Netzwerke. Gleichzeitig

, da die Daten in Blockchain in Form von Blöcken wachsen, werden diese Verschlüsselungsalgorithmen auch verwendet, um Verbindungen zwischen den Köpfen der Blöcke und den Massen zu erzeugen, wodurch die Leistung und Sicherheit von Blockchain verbessert wird.

Was sind die symmetrischen Algorithmen der Blockchain (was sind die Eigenschaften symmetrischer Algorithmen der Blockchain) Blockchain -Verschlüs

selungstechnologie1. Die Cryptography -Technologie ist der Kern der Blockchain -Technologie. Die Blockchain -Kryptographie -Technologie umfasst den digitalen Signaturalgorithmus und den Hash -Algorithmus. Der digitale Signaturalgorithmus digitaler Signaturalgorithmus ist eine Teilmenge der digitalen Signaturstandards, die einen bestimmten öffentlichen Schlüsselalgorithmus darstellt, der nur als digitale Signaturen verwendet wird.

2. Stellen Sie hauptsächlich die Sicherheit von Blockchain durch folgende Methoden sicher: Verschlüsselungstechnologie: Blockchain verwendet symmetrische Verschlüsselung und asymmetrische Verschlüsselungsalgorithmen, die die Datensicherheit effektiv schützen können.

3. In der Blockchain -Technologie ist die digitale Verschlüsselungstechnologie der entscheidende Punkt. Im Allgemeinen wird ein asymmetrischer Verschlüsselungsalgorithmus verwendet, dh das Passwort während der Verschlüsselung unterscheidet sich vom Kennwort während des Entsperrens.

4. Zu den verwendeten Hauptverschlüsselungsmethoden gehören RSA, DSA, ECDSA (ECC -Verschlüsselung, DSA -Signatur) usw. Nachrichtenverschlüsselungsstufe: Die Nachrichtenverschlüsselung bezieht sich auf die Verschlüsselung des gesendeten Informationsflusses. Zu den verwendeten Hauptverschlüsselungsmethoden gehören DES, RCAES usw.

5. Blockchain ist eine neue Technologie, die Point-to-Point-Übertragungs- und Verschlüsselungsalgorithmen verwendet. Es gibt unzählige Punkte in der Blockchain, und jeder Punkt repräsentiert einen Benutzer. Wenn eine Transaktion zwischen Punkten und Punkten auftritt, werden die Transaktionsbestimmungen direkt auf den Block hochgeladen. Die Daten im Block sind in der Zeit in der Zeit mit einer Blockchain verknüpft.

Das gesamte Blockchain-System verwendet eine große Anzahl kryptografischer Algorithmen, und die repräsentativeren werden für POW verwendetgemäß der Bitcoin-Blockchain sind die beiden Hash-Funktionen hauptsächlich verwendet: SHA-256, die hauptsächlich zum Abschluss von POW-Berechnungen (Proof of Work) verwendet werden; RIPEMD160, das hauptsächlich zur Erzeugung von Bitcoin -Adressen verwendet wird. Wie in Abbildung 1 unten gezeigt, ist es der Prozess des Bitcoin, der eine Adresse von einem öffentlichen Schlüssel erzeugt.

Kryptographie: Viele Blockchain-Anwendungsszenarien haben eine hohe Verschlüsselung, und der Point-to-Point-Verschlüsselungsmodus ist eine charakteristische Kryptographie.

Der Hash-Algorithmus, der Null-Wissen-Beweis, die Ringsignatur und andere kryptografische Algorithmen, die von Blockchain verwendet werden: Hash-Algorithmus-Hash-Algorithmus als Grundtechnologie von Blockchain, besteht die Essenz der Hash-Funktion in einer Reihe von Daten in einem Satz von Datenströmen mit definierten Länge.

Wie viele Konsensalgorithmen haben Blockchain? Blockchain ist eine Kette, die aus Blöcken nach dem Block besteht. In jedem Block wird eine bestimmte Menge an Informationen gespeichert und in der Reihenfolge ihrer jeweiligen Zeit in eine Kette verbunden.Konsensusalgorithmus ist tatsächlich eine Reihe von Regeln, legen Sie eine Reihe von Bedingungen fest und filtern Sie repräsentative Knoten heraus.

Der Kern der Blockchain -Technologie ist ein Konsensmechanismus, um den Konsens bei Personen ohne Grundlage für das gegenseitige Vertrauen in Abwesenheit einer zentralen Kontrolle zu erzielen. Derzeit gibt es vier Arten von Konsensmechanismen für Blockchain: POW, POS, DPOs und verteilte Konsistenzalgorithmen.

Der Paxos -Algorithmus ist ein Konsistenzalgorithmus basierend auf dem Messaging -Modell. Blockchain -Kernalgorithmus 5: Konsensmechanismus Blockchain -Konsensalgorithmus ist hauptsächlich Beweise für Arbeiten undBeweise für den Einsatz.

Was ist symmetrische Verschlüsselung in Blockchain? Was ist eine asymmetrische Verschlüsselung?

1. Die asymmetrische Verschlüsselungstechnologie wird in der Blockchain -Technologie häufig eingesetzt. Die asymmetrische Verschlüsselungstechnologie sorgt für die Sicherheit von Informationen während der Übertragung. Die asymmetrische Verschlüsselungstechnologie wird in der symmetrischen Verschlüsselungstechnologie entwickelt. Dieser Artikel erklärt hauptsächlich die Konzepte und Eigenschaften der symmetrischen Verschlüsselungstechnologie und der asymmetrischen Verschlüsselungstechnologie und gibt Beispiele an.

2. Ein anderer Name für die asymmetrische Verschlüsselung ist die öffentliche Schlüsselverschlüsselung. Obwohl sowohl private als auch öffentliche Schlüssel mathematisch verwandt sind, ist es sehr schwierig und zeitaufwändig, den Wert eines privaten Schlüssels aus einem öffentlichen Schlüssel zu bestimmen.

3. Im symmetrischen Verschlüsselungsalgorithmus wird nur ein Schlüssel verwendet, und sowohl der Absender als auch der Absender verwenden diesen Schlüssel, um die Daten zu verschlüsseln und zu entschlüsseln.

4. Es ist der private Schlüssel. Ein Nachteil der asymmetrischen Verschlüsselung ist, dass die Verschlüsselungsgeschwindigkeit sehr langsam ist, da sie starke mathematische Betriebsprogramme erfordert. Wenn ein Benutzer eine asymmetrische Verschlüsselung verwenden muss, dauert es mehrere Stunden, selbst wenn eine kleine Menge an Informationen erforderlich ist. Ein anderer Name für die asymmetrische Verschlüsselung wird als öffentliche Schlüsselverschlüsselung bezeichnet.

Was ist ein Blockchain -Verschlüsselungsalgorithmus?1. Dies ist ein wichtiges Konzept für Bitcoin. Die zugrunde liegende Technologie von Bitcoin Blockchain verwendet viele hervorragende Verschlüsselung.Um die Systemzuverlässigkeit zu gewährleisten. Für ein bestimmtes Verständnis und der Betrieb können Sie die Lianpai Community -App herunterladen und die darin enthaltenen Dozenten -Kurse anhören, und Sie werden sie wissen.

2. Hash-Algorithmen, Null-Wissen-Beweis, Ringsignatur und andere kryptografische Algorithmen, die von Blockchain verwendet werden: Hash-Algorithmus-Hash-Algorithmus als Grundtechnologie von Blockchain, ist die Essenz einer Hash-Funktion darin, einen Satz von Daten einer belieh2en Länge (begrenzt) in einen Satz von Datenströmen mit definierten Längen zuzuordnen.

3. Blockchain verwendet hauptsächlich asymmetrische Verschlüsselungsalgorithmen. Das kryptografische System der öffentlichen Schlüssel in asymmetrischen Verschlüsselungsalgorithmen ist im Allgemeinen in drei Kategorien unterteilt, basierend auf den Problemen, auf denen es basiert: Problem mit großer ganzzahliger Differenzierung, diskretem logarithmischem Problem und elliptischer Kurvenproblem. Zunächst wird die Einführung von Blockchain -Verschlüsselungskompetenz -Verschlüsselungsalgorithmen im Allgemeinen in symmetrische Verschlüsselung und asymmetrische Verschlüsselung unterteilt.

Was sind die Blockchain -Technologien?1. Blockchain ist im Wesentlichen eine verteilte Ledger -Technologie. Wenn wir mathematische Funktionen vergleichen, können wir verteilte Netzwerke, Konsensmechanismen, Dezentralisierung, Verschlüsselungsberechnungen, intelligente Verträge, Berechtigungen, Wert und Vermögenswerte als Variablen oder Faktoren in Funktionen verstehen.

2. Die private Kette wird innerhalb einer Gruppe eingerichtet. Die Betriebsregeln des Systems werden gemäß den Anforderungen der Gruppe festgelegt. Änderungen oder Leseberechtigungen beschränken sich auf bestimmte Einschränkungen, während die Authentizität der Blockchain und die teilweise dezentralen Merkmale beibehalten wird.

3. Die Verzögerung und die Kosten für hohe Handhabungsgebühren, die durch ihreDezentralisierung erhoben werden, können nicht ignoriert werden. Konsortiumketten und private Ketten haben eine flexiblere Zugangskontrolle und schnellere Netzwerkgeschwindigkeiten. Blockchain ist eine dezentrale und digitale Ledger-Technologie, die die Merkmale von Sicherheit, Transparenz und Manipulationsfreiheit aufweist.

4. Wenn diese Technologie angewendet wird, gibt es bei der Übertragung von Vermögenswerten keine zentrale Organisation, und es kann die direkte Übertragung von Vermögenswerten zwischen uns realisiert werden. Auf dem aktuellen internationalen Finanzmarkt sind die US -amerikanische Zentralbank, die Schweizer Bank sowie einige Versicherungs- und Futures -Unternehmen alle, um Blockchain -Technologie zu entwickeln.

5. Welche Art von Technologieentwicklung ist für Blockchain erforderlich: Blockchain -Theorie: Blockchain -Entwickler müssen die theoretischen Kenntnisse der Blockchain vertraut und beherrschen. Dies ist die grundlegendste Anforderung, ein Blockchain -Entwickler zu sein. Die Inhalte umfassen Blockchain -Netzwerkarchitektur, Dezentralisierung und andere verwandte Anwendungstechnologien.