Blockchain UID, Blockchain ubdc

uidWas ist uid: Abkürzung für Benutzer -ID.

UID ist eine Abkürzung für den Nachweis der Benutzer -ID (Benutzeridentität). In NFS ist die UID (auch als UID geschrieben) die Benutzer -ID des Dateibesitzers.

erweiterte Informationen:

Engineering UID

Dienstprogramm für technische Konstruktionen, UID (Utility Equipment Diagramm) bezieht sich auf ein Flussdiagramm der Pipeline -Ausrüstung für öffentliche technische Pipeline. In der Regel enthält ein Pipeline Instrument Flow Diagramm (PID) eine öffentliche Ingenieurpipeline. Wenn Sie jedoch viele öffentliche Ingenieurpipelines haben, können sie separat gezogen werden. Dies wird als UID bezeichnet.

Sypan UID

im Sypan -Betriebssystem (Symbian), Schnittstellen, Programme und andere Elemente werden alle UIDs zugewiesen. Es ist theoretisch einzigartig und sollte nicht wiederholt werden. Diese UID besteht aus einem Satz von 0x und einer 8-Bit-Zeichenfolge. Diese 8-Bit-Zeichenfolge ist ein Sextilwert. UID -Aufgaben werden von Symbolen verwaltet und können mit Unmakesis betrachtet werden.

Andere

uid ist die inländische amerikanische Retro -Kultur -Promotion -Marke Uiccollecitve. Wir fördern die häusliche Vintage -Kultur nachdrücklich und haben Uidcafe als Treffpunkt für kulturelles Gefühl.

Referenzmaterial: Baidu Encyclopedia-uid

Was bedeutet UID? ? ?

UID: Abkürzung für userIdentiFoer. In einem Netzwerk bezieht sich eine ID normalerweise auf Ihre Kontonummer. Ein UID ist normalerweise eine eindeutige Zahl, die einem Konto zugeordnet ist. Foren haben im Allgemeinen IDs und UIDs, die als persönliche Daten angezeigt werden können.

erweiterte Informationen

Andere Bedeutungen

1. UI -Designer

UID ist eine Abkürzung für userInterFaceAntiere. Chinesischer Name: UI -Designer.

UI -Designer beziehen sich auf Personen, die sich in der gesamten Designarbeit auf menschliche Computerinteraktionen, Betriebslogik und wunderschöne Softwareoberflächen beschäftigen. Derzeit sind UI -Designer in erster Linie mit Design und interaktiven Anwendungen für mobile Terminal -Schnittstellen beteiligt.

2. Engineering UID

Utility UID (Utility Instrument Diagramm) in Engineering Design bezieht sich auf ein Flussdiagramm von Pipeline -Geräten für öffentliche Technik. In der Regel enthält ein Pipeline Instrument Flow Diagramm (PID) eine öffentliche Ingenieurpipeline. Wenn Sie jedoch viele öffentliche Ingenieurpipelines haben, können sie separat gezogen werden. Dies wird als UID bezeichnet.

3. Symbian UID

Im Symbian -Betriebssystem (Symbian) werden UIDs Schnittstellen, Programmen und anderen Elementen zugeordnet. Es ist theoretisch einzigartig und sollte nicht wiederholt werden. Diese UID besteht aus einem Satz von 0x und einer 8-Bit-Zeichenfolge. Diese 8-Bit-Zeichenfolge ist ein Sextilwert. UID -Aufgaben werden von Symbolen verwaltet und können mit Unmakesis betrachtet werden.

4. Deutsche UID

Deutsche UID (UserInterFaceSsign) ist ein kreatives Service- und Beratungsunternehmen, das mehrere Felder abdeckt und sich auf Konzeptdesign-, Skizzendesign- und Koordinationstests in Gebrauchsbereichen spezialisiert hat. Hauptsitz in Ludwigsberg, Deutschland. UID ist der Gründer des "Weltnutzungstages" am 3. November.

Referenzquelle: Baidu Encyclopedia - UID

Was ist eine UID?UID -Abkürzung für die Benutzeridentifikation. Wenn ein UID -Benutzer ein Mitglied registriert, liefert das System automatisch den UID -Wert. Dies bedeutet, diesem Benutzer eine Nummer zu geben. Erweiterte Informationen

Englische Abkürzungen sind Wörter oder Phrasen. Ein Abkürzungsformular zur Darstellung eines vollständigen Formulars, das sich von einem Akronym unterscheidet. Englische Abkürzungen sind einfache Formen englischer Wörter. Wichtige Buchstaben werden in englischen Wörtern verwendet, um die Bedeutung des gesamten Wortes zu beschreiben, das auch als Abkürzungen bezeichnet wird.

englische Abkürzungen können in irgendeiner Weise verkürzt und in einigen Teilen des Alphabets zusammengezogen werden.

Abkürzungen können jedoch auch zu Problemen führen, da Abkürzungen in verschiedenen Branchen unterschiedliche Bedeutungen haben können.

Was bedeutet UID?UID hat drei Bedeutungen.

1. UID

Englische Abkürzungen: UID

Voller englischer Name: UbiquitouSId

Chinesische Beschreibung: Identitätsidentifikation

Abkürzungen Klassifizierung: Professioneller Vokabulus

2. UID

Englische Abkürzungen: UID

Voller englischer Name: Useridentifier

Chinesische Beschreibung: Benutzername

Abkürzungen Klassifizierung: Allgemeines Vokabular

3. UID

Englische Abkürzungen: UID

Voller englischer Name: UserInterfaceDesign

Chinesische Beschreibung: UserInterface-Design

Abkürzungen Klassifizierung: Allgemeines Vokabular

uid-ähnliches Abbrevia: 1.Voller englischer Name: Subscriberunitidentidenkiation

Chinesische Beschreibung: Klassifizierung des Terminalsgeräts

Abkürzung: Elektronische und elektrische

2. Benutzeridentifikationsnummern

Abkürzung Klassifizierung: Elektronische und Elektriker

Können Sie erklären, was UID ist?UID -Abkürzung für die Benutzeridentifikation. In NFS ist die UID (auch als UID geschrieben) die Benutzer -ID des Dateibesitzers. Eine Sicherheitsanfälligkeit ist ein Sicherheitsfehler innerhalb des Systems, und die Verwundbarkeit bedeutet, dass der Eindringling Informationen erhält und fälschlicherweise zugegriffen wird. Ein Virus ist eine Software, die Ihr System infiziert und sich in vorhandenen Programmen, Systemen oder Dokumenten verbirgt. Wenn ein infiziertes Projekt ausgeführt wird, wird der Viruscode aktiv und an andere Programme im System gesendet. Infizierte Projekte replizieren das Virus in anderen Projekten.Ein VPN Virtual Private Network (VPN) ist ein privates Netzwerk, das aus öffentlichen Netzwerken besteht. KANZU? Im Laufe der Jahre wurden viele VPNs eingerichtet. Diese VPNs sind dedizierte interne oder externe Netzwerke für Kunden, teilen sich jedoch ein Backbone -Netzwerk mit anderen Kunden. Viele VPNs sind auf X.25, Switched56, Frame Relay und Geldautomaten aufgebaut. Der aktuelle Trend besteht darin, ein VPN über das Internet zu erstellen. VPNs verwenden die Zugriffskontrolle und -verschlüsselung, um die Privatsphäre in öffentlichen Umgebungen zu schützen. Windows NT -Registrierungsanfälligkeit Mit dieser Art von Sicherheitsanfälligkeit kann ein Angreifer auf die Registrierung des Windows NT -Geräts zugreifen. Sie können Windows Ntremotea CcessService (RAS), LocalSecurityAuthority (LSA), Autologin, Änderung der Registrierungsdateiverbände, DCOM -Autorisierung, IP -Weiterleitung und verschiedenen fehlenden Patches sehen. Diese Art von Sicherheitsanfälligkeit ermöglicht es Benutzern, Windows NT -Benutzerkonten und -kennwörter zu erhalten, indem ersätzliche Kennwörter, verlorene Kennwörter, Kennwortverlauf, unsichere Richtlinien, Abmeldeinstellungen und Sperreinstellungen überprüft werden, um den Zweck des Zugriffs auf das System zu erreichen. Das erste Paket eines SYN -Pakets, das mit TCP verbunden ist, einem sehr kleinen Datenpaket. SYN -Angriffe enthalten viele Pakete, die nicht effektiv verarbeitet werden können, da sie anscheinend von Standorten stammen, die eigentlich nicht existieren. Das Spoofing -Paket auf jeder Maschine dauert einige Sekunden, um es zu versuchen, bevor sie eine normale Reaktion liefert. Datei-Typ-Viren sind Tausende bekannter Viren, von denen die meisten Dateitypen wie das Freitag 13 (Black Friday) Virus sind. Der Virusinfektionsmechanismus für den Dateityp lautet wie folgt: Halten Sie sich an andere Dateien an, Hostdateien sind in erster Linie exe oder com exe und exe als Erweiterung. Diese Art von Virus ändert den Hostcode, fügt seinen eigenen Code ein, in dem die Datei die normale Ausführung des Programms zu einem bestimmten Zeitpunkt zerstört und sicherstellt, dass der Viruscode zuerst vor einem legitimen Programm ausgeführt wird. SYS wird für die Authentifizierungssicherheitsstufe für Programme wie Admind und Sadmind verwendet. Auf dieser Sicherheitsebene empfängt der Server anfängliche Benutzer- und Gruppenidentitäten aus dem Client -System und verwendet sie als Validierungsüberprüfungen. Es gibt keine Überprüfung, um festzustellen, dass die UID eines Benutzers denselben Benutzer im Serversystem darstellt. Dies bedeutet, dass der Administrator davon ausgeht, dass UID und GID in allen Systemen im Netzwerk konsistent sind. Führen Sie einen Scheck aus, um festzustellen, dass der Benutzer die Erlaubnis zur Ausführung der Anfrage verfügt. TCP/IP -Übertragungsregelungsprotokoll/Internet -Protokoll. Kommunikationsprotokolle für interne Netzwerksysteme, die vom US -Verteidigungsministerium signiert und entwickelt wurden. Tatsächlich ist es der UNIX -Standard als Internetprotokoll und wird auf allen Plattformen weit verbreitet. Es ist auch eine häufig verwendete Kurzform, die sich auf eine Sammlung von Übertragungen und Anwendungsprotokollen bezieht, die auf einer IP ausgeführt werden.Der TCP -Teil von TCP/IP bietet Übertragungsfunktionen, um sicherzustellen, dass alle gesendeten Bytes auf der anderen Seite korrekt empfangen werden können. Der IP -Teil von TCP/IP bietet einen Routing -Mechanismus. TCP/IP ist ein routables Protokoll. Dies bedeutet, dass die gesendeten Informationen das Zielnetzwerk und die Adresse der Zielstation enthalten. TCP/IP -Nachrichten können an mehrere Netzwerke innerhalb des Unternehmens oder auf der ganzen Welt gesendet werden, sodass sie im Internet verfügbar sind. Ein Computerkonto mit unbegrenztem Superuser -Zugriff kann jede Aktion auf dem Computer ausführen. Die SSL verschlüsselte Socket -Ebene ist das führende Sicherheitsprotokoll im Internet. Sobald eine SSL -Sitzung gestartet wurde, sendet der Webbrowser einen öffentlichen Schlüssel an den Webserver, sodass der Server ihn sehr sicher an den Browser senden kann. Tauschen Sie während einer Sitzung den privaten Taste Browser und Server aus. SSL wird von Netscape entwickelt und SSL wird in ein neues Protokoll namens TransactionLayerse -Curity (TLS) integriert, das das von der IETF vorgeschlagene Protokoll- und Überprüfungsmethode hat. SSHSSH (SecuresShell) ist ein Programm, mit dem sich von einem Netzwerk zu einem anderen Computer angemeldet, Befehle auf einem Remote -Computer ausgeführt und Dateien von einem Computer auf einen anderen verschoben werden können. Bietet eine starke Authentifizierung und sichere Kommunikation für unsichere Kanäle. Hören Sie Port 22 an. SSHSSH kann RLO

vollständig ersetzen. Ich möchte eine UID adoptieren. Dies ist eine Abkürzung für userInterFaceAntiere, was bedeutet, dass U-Designer, ein Designer, der die allgemeinen Interaktionen des menschlichen Computers, die operative Logik und die Schnittstellenästhetik der Software entwirft.

1. Arbeitsverantwortung. Der U -Designer ist in erster Linie für drei Aufgaben verantwortlich.

1 ist eine visuelle kreative Designaufgabe der Software. Dies beinhaltet insgesamtes Stildesign, Schnittstellendesign, Icon -Design, Logo -Design, Schriftdesign, Animationsdesign, Layout -Design und vieles mehr. Dokumentproduktion und andere Aufgaben.

Die dritte ist die Forschungsarbeit von Software -Benutzererfahrungen, einschließlich Nachfrageanalyse, Benutzeranalyse, Marktanalyse, Schnittstellenoptimierung und anderen Aufgaben.

2. Fähigkeiten. Erstens Softwarefähigkeiten. Software, die U-Designer müssen, um hauptsächlich Mond-Symbole und Schnittstellendesigns, späte Animationsdesign, PS für die Bildverarbeitung, letzte Taktik für Vektorzeichnung, Prototypdesign-Achse und mehr zu skizzieren. U-Designer müssen die Repräsentation des Schnittstellenstils, die Plattform-Designspezifikationen, die Farbanpassung, das Schnittstellenlayout, das interaktive Design, das Symbolschneide beherrschen. Was ist

Litecoin

Litecoin, abgekürzt: LTC, Währungssymbol:?; Als Online -Währung basiert auf "Peer -to -Peer" -Technologie und auch einem Open -Source -Softwareprojekt unter der MIT/X11 -Lizenz. Es hilft Benutzern, sofort an jeden auf der Welt zu zahlen.

Ethereum

Ethereum (Ethereum) ist eine Open -Source -Blockchain -Plattform mit intelligenten Vertragsfunktionen, die über spezialisierte elektronische Kryptowährung (Ether) (Ether) für Peer -Totenton -Verträge abgeschlossen ist.

Ether

Benachrichtigungscode auf der Ethereum -Blockchain wird als Ether bezeichnet, mit ETH -Code und kann auf dem Devisenmarkt vieler Kryptowährungen gehandelt werden. Es ist auch ein Mittel, der für Ethereum verwendet wird, um Transaktionsgebühren und Rechendienstgebühren zu bezahlen.

Bitcoin Cash

Bitcoin Cash ist eine neue Version von Bitcoin mit verschiedenen Konfigurationen, die von einer kleinen Anzahl von Bitcoin -Entwicklern angegeben sind.

erweiterte Informationen:

Virtuelle Währung bezieht sich auf nicht reale Währung. Zu den berühmten virtuellen Währungen gehören Baidu -Coin, Tencent Coin, Q Coin, Q -Punkte, Shanda -Münze, Wechat -Münze von Sina (verwendet für Micro -Spiele, Sina -Lesen), Yuanbao Hao (verwendet für großzügige Spiele) und Silber (verwendet für Birds. red coin and coin. Currently, hundreds of digital currencies are released worldwide. The Monetary Baids are virtual money

BCCM Monster Coin. The full English name of BCMC Coin is Blockchainmonunthunt. "Text-align: Center">I have heard about the recent CXC virtual currency. Exactly what is CXC? Some people say that you can still make money, is that right?

Die virtuelle CXC -Währung ist eine illegale oder betrügerische Handlung und verdient kein Geld.

Am 24. August 2018 haben das chinesische Banken- und Versicherungsausschuss und andere Teile eine Risikowarnung herausgegeben, was darauf hinweist, dass einige Kriminelle "virtuelle Währungen", "virtuelle Vermögenswerte" und andere Methoden zur Absorption von Geld in der "finanziellen Innovation" und "Blockchain" -Banner herausgegeben haben. Solche Aktivitäten basieren nicht wirklich auf Blockchain -Technologie, fördern jedoch das Konzept der Blockchain und nehmen an der Sammlung von Spenden teil.Legal, Pyramidenpläne und Betrug.

erweiterte Informationen:

Funktionen

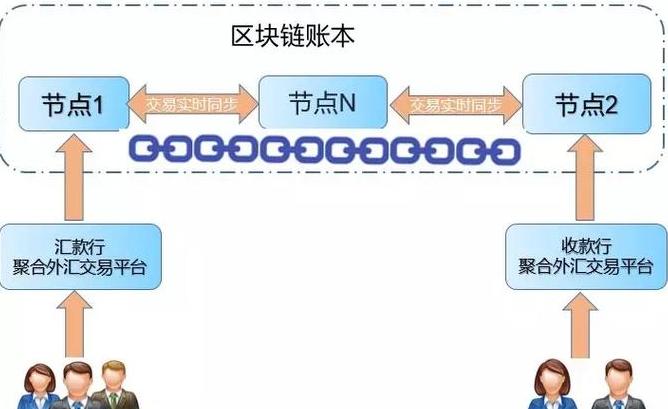

dezentralisiert. Die Blockchain -Technologie basiert nicht auf Dritt -Party -Managementagenturen oder zusätzlichen Hardwareeinrichtungen und hat keine zentrale Kontrolle. Zusätzlich zur selbstverletzten Blockchain durch Buchhaltung und dispergiertes Speicher führt jede Taste Selbstidentifikation, Übertragung und Informationsmanagement durch. Die Dezentralisierung ist das herausragendste und wesentlichste Merkmal der Blockchain.

Offenheit. Die Plattform der Blockchain -Technologie ist eine Open Source. Mit Ausnahme der persönlichen Informationen jedes verschlüsselten Handels werden Blockchain -Daten für alle geöffnet. Jeder kann Blockchain -Daten abfragen und verwandte Anwendungen über öffentliche Schnittstellen entwickeln. Daher sind die Informationen des gesamten Systems sehr transparent.

Unabhängigkeit. Basierend auf den Parametern und Konsensprotokollen (ähnlich wie verschiedene mathematische Algorithmen wie den von Bitcoin verwendeten Hash -Algorithmus) stützt sich das gesamte Blockchain -System nicht auf andere Dritte. Alle Schaltflächen können Daten automatisch und sicher ohne menschliche Eingriffe im System überprüfen und austauschen.

Sicherheit. Solange Sie alle Daten nicht kontrollieren können, können Teile51% der Daten nicht willkürlich gesteuert und geändert werden. Dies ist es für sich selbst relativ sicher und vermeiden Änderungen der künstlichen und subjektiven Daten.

Referenzquelle: tägliche Dividenden - Baudividenden, monatliches Einkommen von Zehntausenden? Achten Sie auf diese "Blockchain" -Betrugs

BTM hat viele Bedeutungen und muss anhand des spezifischen Kontextes beurteilt werden.

1. Business Team Management: BTM kann Business Team Management vertreten. In diesem Fall beinhaltet es die Verwaltung und Koordinierung des Teams im Geschäftsbetrieb.

2. Token Blockchain: Im Bereich der Blockchain -Technologie kann BTM auch ein Zeichen verkürzen und eine bestimmte Kryptowährung darstellen.

3. Andere Kürzungen oder professionelle Begriffe: BTM kann auch die Verkürzung beruflicher Begriffe oder Abkürzungen in anderen Bereichen wie Gesundheitsversorgung, technische Geräte usw. sein. Darüber hinaus können neue Bedeutungen und Verwendungen erscheinen. Bei der Begegnung mit diesem Wort ist es daher notwendig, seine Bedeutung anhand des spezifischen Kontextes zu beurteilen. Um ein Missverständnis zu vermeiden, können Sie, wenn Sie auf ein unsicheres Vokabular oder eine Abkürzung stoßen, relevante Informationen weiter fragen oder finden, um dies zu bestätigen. Stellen Sie sicher, dass die Kommunikation korrekt und effektiv ist. Ohne kontextbezogene Informationen kann eine spezifischere Erklärung nicht gegeben werden. Es wird empfohlen, seine spezifische Bedeutung basierend auf dem Kontext zu beurteilen, wenn sie in der tatsächlichen Verwendung verwendet werden.

Bitte beachten Sie, dass sich aufgrund unterschiedlicher Kontexte die spezifische Bedeutung von BTM ändern kann. Daher ist es notwendig, auf die spezifische Nutzungs- und Verständnisumgebung zu achten, wenn sie auf die aktuelle Anwendung angewendet werden.