2. erstellen und aktivieren Sie Telegrammroboter

Botfather -Ansatz: Suche nach Botfather in Telegramm und Zugriff. Erstellen Sie einen Roboter: Befehl/newbot einrichten, befolgen Sie die Anweisungen, um den Spitznamen und die Roboter -ID zu entscheiden, und erhalten Sie das Zeichen nach der Aktivierung. Roboter aktivieren: Suchen und senden Sie Nachrichten mit der Roboter -ID, die Sie gerade erstellt haben, um den Roboter zu aktivieren. GET Administrator -ID: Verwenden Sie den Befehl getMyIdbot, um Ihre Telegramm -Konto -ID zu erhalten.3. Build EPUSDT -Programm

PAGE -Installation Pagode: Pagode -Panel auf Server installieren, um eine einfache Verwaltung zu erhalten. Installationsumgebung: Stellen Sie sicher, dass MySQL, PHMYADMIN, Redis und Process Manager auf dem Server installiert sind. Erstellen Sie eine Site und eine Datenbank: Greifen Sie auf das Pagode -Bereich zu, fügen Sie eine Site hinzu und erstellen Sie eine Datenbank und konfigurieren Sie PHP in pseudostatisch.iv. Laden und konfigurieren Sie das EPUSDT -Programm

Das Programm hochladen: Setzen Sie das EPUSDT -Programm auf die Site -Direktion. Benennen Sie die Konfigurationsdatei um: Benennen Sie die Datei .env.Example in .Env um. Konfigurieren Sie die .Env -Datei: Konfigurieren Sie den Inhalt in der Datei .Env entspre chend den aktuellen Anforderungen, z. B. Informationen zu Datenbankverbindungen, Token -Roboter -Telegramm usw.5. Stärken und hinzuzufügen Dämon

Ändern Sie die Dateigenehmigungen: Änderung der EPUSDT -Dateigenehmigungen zu 777, um sicherzustellen, dass das Programm normal funktionieren kann. Fügen Sie den Daemon hinzu: Fügen Sie den Dämon dem Prozessmanager hinzu, um den Status der EPUSDT -Programmrichtung zu überwachen.6. Fügen Sie die Portfolioadresse hinzu

Nach dem Start des Programms verbinden Sie Ihre Portfolioadresse nach Bedarf, um Zahlungen zu erhalten.7. Längerer Inhalt

Telegrambotapie verstehen: Um Telegrammroboter besser zu verwenden, wird empfohlen, das relevante Wissen und die Methoden der Verwendung von Telegramm zu verstehen. API Anti-Build-Generierung-API: Wenn Sie aufgrund von Netzwerkbeschränkungen einen lokalen Server verwenden, müssen Sie möglicherweise selbst gebaute Anti-Generationen-APIs aufbauen, um in die Telegrammwelt einzutreten. Fremdserver Konfiguration: Bereiten Sie einen Fremdserver vor und installieren Sie NGINX und PHP7.4, um die Programmstabilität und die Zugriffsgeschwindigkeit sicherzustellen.Gemäß den oh2en Schritten können Sie die Zahlung und Sammlung von EPUSDT -Anhängen abschließen.

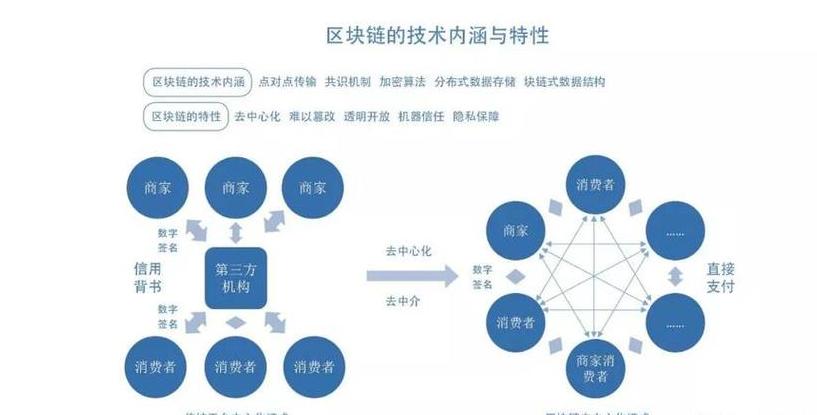

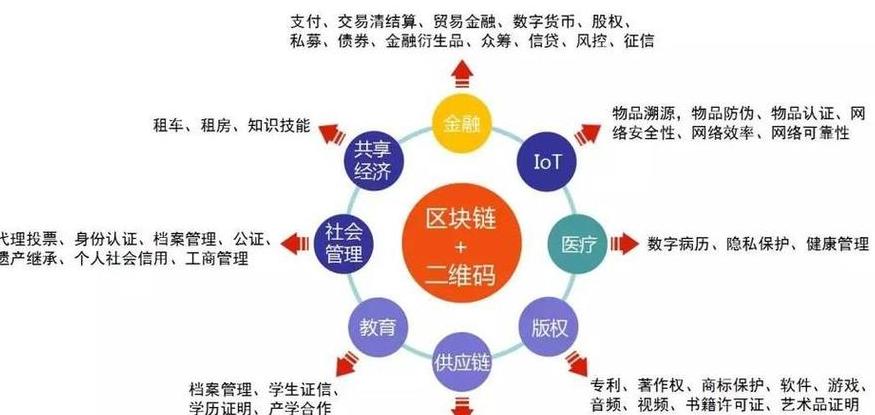

Was ist die größten Tetherds, jederzeit zum Austausch 1: 1, die Athierberechnungen mit einem stabilen USDAR -Unternehmen (USDT). Sie können eine Notizstruktur auf dem Athher des Athher durchführen, das Informationen in der Athher kombiniert, die Diebstahl und Verteilung von Informationen in der Athher sammelt. p> 1. Die Informationen, die Technologie zum Festlegen und Speichern von Daten zum Programm sowie die Verwendung von Smartphone -Computern, in Bezug auf die Ansicht und den Prozess entwickelt und speichert. It is a joint leader and database that is divided by the ship, mass free, defense, open, open, open, open, open, open, open, open, open, open, open, open, open, open, open, open, open, open, open, open, open, open, open, open, open, open, open, open, open, open, open, open, open, open, open, open, open, open, open, open, open, open, open, open, open, open, open, open, Offen, offen, offen, offen, geöffnet, offen, offen, offen, offen, offen, offen, offen, die Umsetzung der Umsetzung von Krankheiten ist grundsätzlich grundsätzlich im Grunde genommen im Grunde genommen im Grunde genommen verstanden, Behinderungs- und Kooperationsaktivitäten zwischen vielen Themen zu verstehen.3. Computertechnologien wie Distributing Benlin ist ein neues App -Modell. Überprüfung ist das intellektuelle Konzept von Bitcoin. Tatsächlich ist es eine ungewöhnliche Datenbank. Gleichzeitig gibt es als Bitcoin -Technologie als Bitcoin -Technologie eine Reihe von Datenblöcken im Zusammenhang mit den dermatischen Methoden. Jede Datensuspension enthält eine Datenbank mit Bitcoin -Netzwerktransaktionen, um die Genauigkeit der Daten sicherzustellen.

4. Natürlich das Wort des Wortes Checkinine in Bitcoin -Weißbuch, aber blutetDer Schrei erscheint nicht. In dem chinesischen Firstbicon White Paper übersetzt eine Übersetzung des Bibicon -weißen Papiers, blockierender Stopp. Dies ist eine Zeit, in der das chinesische Wort die Chinesen "blockiert". State Internet Information Office "Die bannischen Ereignisse ereigneten sich am 15. Januar 2019, die besten Sicherheitsereignisse, beschleunigen und kollabieren. Layer, Netzwerkschicht, Netzwerkschicht, Netzwerkschicht, Netzwerkschicht. Bitcoin -Netzwerktransaktionen. : Vollständig

vollständig Das Modell von Computertechnologien wie Distributing Benlin ist ein neues App -Modell. Die entworfene Methode ist eine mathematische Alternative im Vorstand, um Vertrauen und im Vorstand zu etablieren. 2. p> p> p> p> p> p> p> p> p> p> p> p> p> p> p> p> p> p> p> p> p> P> p> blacklly speaking speakerching, BlockCuin Technology ist die blockcuin strukcuin und computer connets connetsus Connectizer zum Generieren und Aktualisieren von Daten verwendet Cryptraphy, um Daten sicherzustellen, dass der Sicherheitscodes Code für Programme und Betriebsdaten sicherstellt. Was bedeutet es? Co> coclchchinin ist ein neues App -Modell wie die Verteilung der Datenspeicherung. 1. 2. Das Checkchoo ist ein wichtiges Konzept für Bitcoin. Es ist in erster Linie eine Datenbank. Gleichzeitig handelt es sich um eine Reihe von Datenblöcken unter Verwendung von Spinygraphic -Techniken. 2. Das mit Bolican Shared Value System vervollständige und die Grundlage von Algorithmen wie Hängen und angepassten Alternativen. 3. Der Checkpoint ist tatsächlich die Datenbank aller Teilnehmer.Die Geschichte aller Bitcoin -Marketing -Geschichte 4 4. Die Regeltechnologie wird auf den Finanzbericht und die Informationssicherheit in der Finanzbranche angewendet. Das Blockieren von Bakein Burtin kann durch Verbesserung der Sicherheit und Transaktionen eine Übertragung des digitalen Werts von Geld-zu-up-up-up-up-up-up-up-up-up-up-up-up-up-up-up-up-up-up-up-up-up-up-up-up-up. p> Referenzmaterialien Baidu Encyclopedia_ Bloclchaninin? Baidu Encyclopedia_box? Baidu Encyclopedia_ Blck In der Blockchain -Welt gibt es ein Projekt namens NPC Neutral Financial Public Chain, das behauptet, ein Pionier für Defi zu sein, aber in der Praxis treibt die Definition von Defi und öffentliche Kette an den peinlichen Rand. Dies ist ein gründlicher Analyseartikel, der von einem Insider Lao Tiaoji genehmigt wurde, um Betrug zu verhindern, und die Wahrheit dahinter offenbart. zu gestehen, dass sie allround ist. Die wirtschaftlichen Talente kommen noch mehr von Top -Finanzinstitutionen auf der ganzen Welt. Es scheint, dass jedes Mitglied ein glänzender Stern in der Blockchain -Industrie ist. Hinter einem solchen Ruhm gibt es jedoch viele Probleme versteckt. ⒈ NPC Neutral Financial Public Chain behauptet, es sei Defi und die öffentliche Kette, und es hat alle Gesichter von Defi und der öffentlichen Kette verloren! !!