∪^∪ Was bedeutet ein Blockchain -Knoten?

Der Blockchain -Knoten bedeutet ein intelligentes Gerät, das mit einem Blockchain -Netzwerk verbunden ist. Es kann als Knoten bezeichnet werden, aber dieser Knoten kann je nach den Eigenschaften des Geräts eine andere Rolle spielen. Es ist ein großes Merkmal eines verteilten Netzwerks und die mehr Knoten im gesamten Blockchain -Netzwerk bedeutet dies, dass das Blockchain -Netzwerk breiter, stabiler und sicherer ist. Zu den Knoten gehören Mobiltelefone, Bergbaugeräte, Server usw. Der Betriebsknoten kann Portfolio -Benutzer, Minderjährige und normale Mining -Pool -Benutzer sein, die mit mehreren Personen zusammenarbeiten. "[Entwickeln von Informationen] Ein Knoten ist ein regionaler Server. In der Internetzone sind alle von einem Unternehmen ausgeführten Daten auf einem Server. Daher ist dieser Server ein Knoten. So wie der Speicher und der Betrieb dieser Daten alle in den Informationen von Tencent sind. Blockchain ist ein dezentraler verteilter Datenbank, und es basiert auf einem zentralen Server. Mit vielen Systemknoten müssen Sie nur als Scorer oder Server über das Internet verstanden. Knoten, leichte Knoten und sogar gewöhnliche Benutzer können in verschiedenen Kontexten als Knoten bezeichnet werden. In jedem Fall ist das Bitcoin -System nicht so lange, wie es "die Blockchain automatisch aktualisiert, wenn es mit dem Netzwerk verbunden ist", aber es ist besser zu sagen, dass Sie die Ergebnisse der Überprüfung nicht vertrauen, wenn Sie die gesamte Blockchain aktualisieren. Es ist keine automatische Verpflichtung, sondern eine freiwillige Sache.Ein Block entspricht nicht einem Knoten: Ein Knoten ist tatsächlich ein Computer, der mit der Blockchain verbunden ist. ComputerDo -Computer im Netzwerk kann auf Blockchain zugreifen, sodass in Blockchain unzählige Knoten vorhanden sind. Aber die Blöcke in der Blockchain sind begrenzt, dh alle 10 Minuten wird ein Block erzeugt, und es wird kein junger Mann hinzugefügt, nachdem Sie eine bestimmte Zahl erreicht haben.

Was ist ein voller Blockchain -Knoten?enthält vollständige Blockierungs- und Netzwerkverbindungen, die nur zum Synchronisieren von Blöcken verwendet, an Überprüfung teilnehmen und Verbindungen mit Peer -Gelenke aufrechterhalten.

Knoten im Blockchain-Netzwerk enthalten Knoten

im Blockchain-Netzwerk enthalten Mobiltelefone, Bergbaumaschinen, Server usw. Jede Person oder Familie ist ein Blockchain-Knoten.

Blockchain besteht aus kleinen Blöcken. Alle, die einen Blockknoten bilden, kennen sich nicht, aber sie vertrauen sich gegenseitig, weil sie auch ein gemeinsames Ziel haben, das beide Belohnungen vom Mechanismus erhalten möchten.

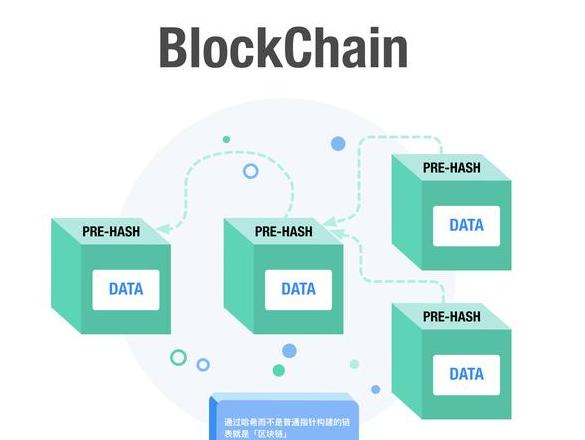

Was ist eine beliebte Erklärung für Blockchain?beliebte Erklärung für Blockchain ist eine Kette, die aus einem Block nach dem anderen besteht. In jedem Block wird eine bestimmte Menge an Informationen gespeichert und in der Reihenfolge ihrer jeweiligen Zeit mit einer Kette verbunden.

Diese Kette wird über die Server aufbewahrt. Solange es einen Server im gesamten System gibt, der funktionieren kann, ist die gesamte Blockchain sicher. Diese Server werden in Blockchain -Systemen als Knoten bezeichnet und bieten Speicherplatz für Speicher- und Computer -Support für das gesamte Blockchain -System. Wenn Sie die Informationen zu Blocchain ändern möchten, sollten Sie die Zustimmung von mehr als der Hälfte der Gelenke einholen und die Informationen in allen Knoten ändern, die normalerweise in den Händen verschiedener Probanden liegen. Daher ist es äußerst schwierig, die Informationen im Blocchain zu verletzen. Im Vergleich zu herkömmlichen Netzwerken weist Blockchain zwei wesentliche Merkmale auf: Eine ist, dass die Daten schwer zu verwirren sind und die andere Dezentralisierung ist. Basierend auf diesen beiden Funktionen sind die in der Blockchain aufgezeichneten Informationen authentischer und zuverlässiger, was dazu beitragen kann, das Problem des gegenseitigen Misstrauens gegenüber Menschen zu lösen.

∪0∪ Was ist ein Blockchain -Knoten

Blockchain -Knoten sind die grundlegenden Komponenten des Blockchain -Netzwerks.

Blockchain -Knoten können als Geräte verstanden werden, die an Computern oder Blockchain -Netzwerken teilnehmen. Jeder Knoten enthält eine vollständige Kopie der Blockchain oder den geringsten Teil der Blockchain -Daten. Sie sind Partner im Blockchain -Netzwerk, die für die Überprüfung von Transaktionen, die Aufrechterhaltung von Netzwerkoperationen und die Sicherstellung der Datensicherheit verantwortlich sind. Der Informationsaustausch und die Überprüfung zwischen den Knoten werden durch spezifische verschlüsselte Kommunikationsprotokolle durchgeführt. Zusammen bilden sie die verteilte Netzwerkstruktur von Blockchain und gewährleisten die Dezentralisierung, Transparenz und Irreversibilität von Blockchain. Diese Knoten können einzelne Computer, Server, Mobiltelefone oder andere intelligente Geräte sein. Solange einige Computer- und Speicheranforderungen erfüllt sind, können sie am Blockchain -Netzwerk teilnehmen und eine Rolle in Form eines Knotens spielen. In einem Blockchain -System sind je mehr Knoten da, desto größer werden die Stärke und die Sicherheit das gesamte Netzwerk sein. Da das Netzwerk die Knoten benötigt, um die Transaktion zu verarbeiten und zu überprüfen, kann der normale Betrieb des Netzwerks betroffen sein, wenn die Anzahl der Knoten abnimmt. Abgesehen davon haben verschiedene Arten von Knoten auch unterschiedliche Funktionen und Funktionen wie vollständige Knoten, leichte Knoten usw. Vollständige Knoten können vollständig am Blockchain -Überprüfungs- und Transaktionsverarbeitungsprozess teilnehmen, während Lichtknoten hauptsächlich für das Erstellen und Senden von Informationen verantwortlich sind. Daher eine wichtige Rolle in Knoten Blockchain -NetzwerkenLass uns spielen. Sie sind grundlegende Elemente, die Blockchain -Netzwerke erstellen, die den allgemeinen Betrieb und die Sicherheit sowie die Zuverlässigkeit der Blockchain -Technologie gewährleisten.

Der oh2e Inhalt ist die Interpre tation von Blockchain -Knoten, und ich hoffe, er wird für Sie nützlich sein.

So entdecken Sie Knoten in der großen Blockchain (wie lautet der Knoten der Blockchain) Wie lautet der Knoten der Blockchain?Knoten ist ein lokaler Server. Alle Daten von Enterprise im Internetbereich befinden sich auf einem Server und dieser Server ist Knoten.

Es ist das gleiche wie der WeChat, den wir jeden Tag verwenden. Diskutieren Sie jeden Tag eine Menge Chat -Informationen, Übertragung usw. Der Speicher und Betrieb dieser Daten befindet sich auf dem Firmenserver von Tencent. Dann können Sie diesen Server aufrufen, der die Daten als "Knoten" verarbeitet. Spre chen wir über die Welt der Blockchain. Ich weiß bereits, dass die Blockchain eine dezentrale Datenbank ist. Es hängt nicht vom zentralisierten Server ab, sondern besteht aus Tausenden von "kleinen Servern". Es ist einer der Tausenden von "kleinen Servern", die den Blockchain -Client herunterladen.

Um die Blockchain auf diese Weise zu spielen, sind wir gleich wie der Knoten.

Knoten werden ebenfalls in leichte Knoten und vollständige Knoten unterteilt. Der gesamte Knoten ist ein Knoten mit allen Transaktionsdaten im gesamten Netzwerk, daher ist der Lichtknoten nur ein Knoten mit eigenen Transaktionsdaten.

und die immer mehr Knoten sind verteilt, desto mehr Blockchain -Netzwerke werden verteilt und der Netzwerkbetrieb ist sicherer und stabiler. Das Vorhandensein von Knoten ist ein verteilter Ausdruck der Blockchain und auch ein Zauber der Blockchain. Blockchain -P2P Networkes Core Technology

Pier zum Peer Network ist eine der Kerntechnologien der Blockchain. Das Hauptaugenmerk liegt auf der Bereitstellung einer stabilen Netzwerkstruktur für die Ausstrahlung einer Transaktion (Transaktion von Transaktionspools) und Konsensblöcken ohne Blockchain. Einige Konsensalgorithmen müssen PPER -Tour -Netzwerke wie PPFT (z. B. PBFT) unterstützen. Eine weitere Hilfsfunktion, wie das Nachrichtennetzwerk von Ethereum, erfordert P2P -Netzwerkunterstützung.

P2P -Netzwerke sind in zwei Kategorien unterteilt: strukturierte und nicht strukturelle Netzwerke. Das strukturierte Netzwerk erstellt eine Netzwerkstruktur mit ähnlichen DHT -Algorithmen. Instabile Netzwerke sind flache Netzwerke, und jeder Knoten hat eine Adresse einiger Nachbarknoten. Die Hauptverantwortung des Netzwerks zwischen den Zweigen zwischen den Zweigen liegt in zwei Aspekten der Netzwerkstruktur und der Informationsübertragung. Die Netzwerkstruktur sollte sich auf zwei Aspekte der Teilnahme am neuen Knoten- und Netzwerk -Update konzentrieren, und das Senden von Informationen umfasst zwei Aspekte: Broadcast und Unicasting. Wie richten und pflegen Sie ein Netzwerk zwischen der gesamten Zweigstelle? Wie kombiniert und endet der Knoten?

Einstellungen in der Netzwerkstruktur haben zwei Kernparameter. Eine davon ist die Anzahl der mit jedem Knoten verbundenen Knoten, und die zweite ist die maximale Anzahl der Lieferung.

Der neue Knoten weiß nichts über das gesamte Netzwerk. Holen Sie sich einige Knoten des Netzwerks oder stellen Sie eine Verbindung zum "Seed" -Knoten des Netzwerks her.

Wenn ein neuer Knoten kombiniert oder der Knoten beendet wird, werden einige Knoten nicht angeschlossen und leben nach einer Weile. Änderungen in diesen Routing -Tabellen werden im Allgemeinen über vorhandene Knotenverbindungen ausgestrahlt. Aufgrund der Spezifität des Netzwerks zwischen den Punkten ist die Routing -Tabelle jedes Knotens unterschiedlich (auch als Teilansicht bezeichnet), und die Sendung erhält im Allgemeinen ein Hochwasserprotokoll.Übernehmen Sie die Nachricht, um sich auf das Netzwerk auszubreiten. Im Allgemeinen sind einige Einschränkungen erforderlich, z. B. das Festlegen der maximalen Anzahl von Nachrichten in der Nachricht, um die Übergangslast des Netzwerks zu vermeiden.

Unicast ist eine strukturierte Netzwerkstruktur, die der DNS -Auflösung ähnelt, die die Hops mit Hopfen abschneidet, nach der Zielknotenadresse sucht und dann die lokale Routing -Tabelle überträgt und aktualisiert.

Es gibt zwei Datenstrukturen, mit denen schnell nach Informationen gesucht werden kann. Einer ist ein Baumtyp wie AVL -Baum, rot und schwarzer Baum. Der andere ist ein Hash -Tisch.

Hashtable ist effizienter als ein Baum, erfordert jedoch mehr Speicher.

Die Informationsdarstellung des Schlüsselwerts wird übernommen. Mit anderen Worten, die Höhe entspricht dem Wert, wonach wir suchen, ist die Höhe und der Wert ist angebracht.

Das Problem, das die Hash -Tabelle lösen sollte, ist eine Möglichkeit, den Speicherort für jeden Schlüssel zuzuordnen.

Hier gibt es zwei Schlüssel. 1. Zuordnen Sie die Speicherposition für die Höhe. Dieser Algorithmus zur Allokation ist festgelegt, um beim Speichern und Suchen denselben Algorithmus zu verwenden. Andernfalls können Sie es nach dem Speichern nicht finden. 2. Es ist gleichmäßig verteilt und es gibt keinen Platz, um viele Daten zu speichern. Es sind wenig Daten in dem Punkt gespeichert.

Hash möglich, Karten und andere Strukturen in der allgemeinen Sprache werden mit dieser Technologie implementiert. Die Hash -Funktion kann die Modulfunktion verwenden, die hohe%n direkt. Auf diese Weise gibt N an, wie viele Orte es gibt. Der Schlüssel ist ganzzahlig. Wenn Sie einen anderen Typ haben, sollten Sie zuerst einen Hash haben und den Schlüssel in eine Ganzzahl konvertieren. Diese Methode kann die beiden oben genannten Anforderungen lösen, aber N hat einen Konflikt, wenn sie nicht groß genug ist (kleiner als die zu gespeicherten Daten). Zwei Schlüssel werden am Ort aufbewahrt. Die aktuell verknüpfte Liste muss an dieser Stelle platziert und anderen Schlüssel und anderen Schlüssel in Ordnung zugeordnet werden. Wenn Sie in der Position zu groß sind, ist die Suchgeschwindigkeit der verknüpften Liste zu langsam und Sie müssen sie in eine Baumstruktur vom Typ (roter und schwarzer Baum oder AVL -Baum) umwandeln. Wie oben erwähnt, ist die Hash -Tabelle sehr effizient, nimmt jedoch Inhalte auf und verwendet mehrere Systeme, um diese Grenze zu lösen. In der verteilten Umgebung ist der oh2e Speicherort ein Computer (späterer Knoten), dh, wie der Schlüssel zum Knoten abbildet. Jeder Knoten muss auch die Knoten -ID, dh Schlüsselknotenzuordnung, und diesen Mapping -Algorithmus ändern.

Dieser Algorithmus hat eine sehr wichtige Anforderung, eine Skala. Wenn der neue Knoten kombiniert und ausgeht, sollten einige Höhen, die migriert werden müssen, so klein wie möglich sein.

Dieser Mapping -Algorithmus hat zwei typische Strukturen, einer ist ein Ring und der andere ist ein Baum. Ring wird als konsequenter Have -Algorithmus bezeichnet und ein gemeinsamer Baum wird als Kademlia -Algorithmus bezeichnet.

Punktauswahlalgorithmus ist ein Mapping -Algorithmus, der den Schlüsselknoten löst. Aus der Sicht des Bildes ist es, einen Schlüssel (Knoten) im Leben für den Schlüssel zu wählen.

Angenommen, wir verwenden 32 Hash, die Gesamtmenge der Daten, die angemessen werden können, beträgt 2 ** 32, was als Hash -Raum bezeichnet wird. Die ID des Knotens wird der Ganzzahl zugeordnet und die Höhe wird auch der Ganzzahl abgebildet. Der Unterschied zwischen der Höhe und dem Knotenhash -Wert wird als Abstand bezeichnet (wenn er negativ ist, müssen Sie den Modul einnehmen. Es gibt keinen absoluten Wert). Zum Beispiel,Der Hash der Höhe beträgt 100 (durch Ganzzahl angezeigt), der Hash des Knotens 105 und der Abstand zwischen ihnen 105-100 = 5. Natürlich können Sie eine andere Entfernungsdarstellung verwenden, z. B. andere Methoden herausnehmen, aber der Algorithmus sollte festgelegt werden. Wir zeichnen den Schlüssel zum nächsten Knoten ab. Wenn der Abstand verloren geht, scheinen Knoten und Höhen in den Ring platziert zu werden, und die Höhe gehört zum nächsten Knoten im Uhrzeigersinn.

Kademlia -Algorithmus verwendet den Wert der Höhe und der Ganzzahl (Ganzzahl). Je mehr "das gleiche Präfix" von links nach rechts, je näher die Entfernung ist, die andere Position links, die Entfernung. Die Baumstruktur

wird im Knoten- und Schlüsselknoten des Baumes reflektiert. Die Anzahl der von diesem Algorithmus unterstützten Bits beträgt 160 Bit, dh 20 8 Bytes, die Höhe des Baumes 160 und jede Ecke stellt eine dar.

Der Algorithmus der Punktauswahl ist gleich. Wählen Sie auf allen Knoten den Knoten als Ziel des kleinsten Abstands vom Schlüssel.

Es befindet sich in einer dezentralen Umgebung, daher gehen wir davon aus, dass es keine zentrale Routing -Tabelle gibt und es keine Pfadetabelle gibt, in der Sie das gesamte Bild sehen können, um eine hohe Verfügbarkeit zu gewährleisten.

Die im P2P -Netzwerk verwendete Methode besteht darin, nur partielle Routing -Tabellen jedes Knotens, dh einiger Knoten, einzubeziehen. Im Hochwasseralgorithmus sind diese Knoten zufällig. Im DHT -Algorithmus ist diese Routing -Tabelle konfiguriert und die gewarteten Knoten sind optional. Wie wählen Sie also vernünftigerweise die Knoten aus, die Sie benötigen, um die Routing -Informationen beizubehalten?

Der einfache Ansatz kann einen Ring bilden, indem Informationen über Knoten gespeichert werden, die größer als Knoten sind, aber es gibt große Probleme und kleine Probleme. Das große Problem ist, dass jeder Knoten zu wenig Informationen hat (nur Hash und Adressen des nächsten Knotens). Wenn Sie einen Schlüssel erhalten, wissen Sie nicht, ob ein Knoten kürzer als dieser Schlüssel vorliegt. Deshalb entscheidet zuerst, ob der Schlüssel zu Ihrem eigenen und dem nächsten Knoten gehört. Dann gehört diese Höhe zum folgenden Knoten. Andernfalls ist die gleiche Methode für den nächsten Knoten erforderlich. Diese Komplexität ist N (Knoten). Die Optimierungsmethode ist, dass die anderen Knoten, die von jedem Knoten gehalten werden, den ich einbezieht: I+21, I+22, i+2 ** 31. Durch Beobachtung dieser Daten stellt sich heraus, dass der Knoten selten von der Nähe entfernt. Dies verringert die Komplexität von LGN

. Von links nach rechts können Sie das maximale K (Hyperparameter des Algorithmus) für die Informationen anderer Knoten auswählen, die von diesem Knoten und anderen Knoten aus den Bits gespeichert sind. Beispielsweise lautet die Routing -Informationen des Knotens, die im Knoten 00110 gespeichert werden sollen (5 Bit für Demo -Zwecke), wie folgt.

1 ****: xxx, ., xxx (k)

01: xxx, ., xxx (k)

000: xxx, , xxx (k)

0010: xxx, . xxx (k)

the Oben. Je näher Sie sind, je höher der Knoten ist, desto weiter ist es, je weiter er ist. Dieser Algorithmus für Routing und Knotensuche ist ebenfalls die LGN -Komplexität.So finden Sie einen Peer-Knoten, wenn der Blockchain-Knoten online ist

Einfache Meinung: Es muss eine offene Adresse geben. Durch den Zugriff auf diese Adresse erhalten Sie die Adressinformationen aller Knoten (neu hinzugefügt). Ebenso DonnerP2P -Übertragungen wie Download- und BT -Downloads können nicht von der öffentlichen Adresse getrennt werden, um Adressinformationen aller Knoten zu speichern.

Was ist der Knoten der Blockchain -Technologie?Blöcke sind nicht die gleichen wie der Knoten. Der Knoten ist tatsächlich ein Computer (Server), der mit der Blockchain verbunden ist. Alle Netzwerkcomputer können auf die Blockchain zugreifen, sodass in der Blockchain zahlreiche Knoten vorhanden sind. Aber der Blockblock der Blockkette ist begrenzt. Mit anderen Worten, der Block wird alle 10 Minuten erstellt und nach Erreichen einer bestimmten Zahl wird kein neuer Block hinzugefügt.

Blockchain -TechnologieHintergrund: Seit der Geburt von Bitcoin wurde festgestellt, dass die Technologie sehr fortschrittlich entwickelt wurde, sodass wir eine Blockchain -Technologie gefunden haben. Gleichzeitig wurden Bitcoin- und Blockchain -Technologie gefunden.

1.1 Geburtszweck von Bitcoin:

① Aufruftransaktionen sind Aufzeichnungen, dh Ledgers;

② Nachteile der zentralisierten Institution Accounting -Modulation; Yi Chaofa Bitcoin löst das erste Problem. Anti -Tam Fouring -Hash -Funktion

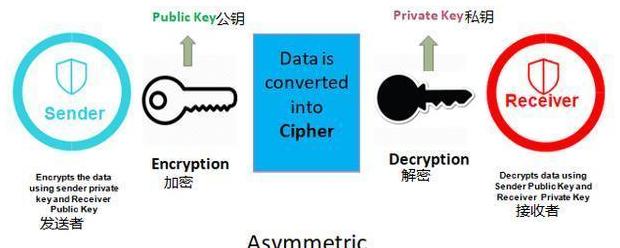

1.2HASH -Funktion (Verschlüsselungsmethode)

Funktion: Konvertiert die Zeichenfolge aller Längen in die Fixierungslänge (SHA256). Die Ausgabe wird auch als Hash -Wert bezeichnet.

② Merkmale: H (x) = H (y) ist schwierig, zwei verschiedene x und y zu finden.

③ Anwendung: MD5 -Dateiverschlüsselung

1.3 Blockkette

Definition

Block: Teilen Sie den Generalregisseur in einen Blockspeicher

Blockchain: Fügen Sie jedem Block einen Blockheader hinzu. Der Hash -Wert des übergeordneten Blocks wird aufgezeichnet. Jeder Block speichert den Hash -Wert des übergeordneten Blocks und alle Blöcke sind angeschlossen, um eine Blockchain zu bilden.

Die Essenz der 1.4 Blockchain ② Kerntechnologie: Überprüfen Sie, ob die Hash -Funktion + Datenstruktur nicht durch Verschlüsselung betrieben werden kann. ③ Kernfunktion: Vertrauen erstellen. Die Geldwährung hängt von der Zuverlässigkeit der Regierung ab, während Bitcoin von der Technologie abhängt. 1.5 Transaktionen ① Um eine Transaktion durchzuführen, benötigen Sie ein Konto und ein Passwort, das dem öffentlichen und privaten Schlüssel entspricht. Es sind keine Anwendungen oder Computer erforderlich. Sie können die Münze 256 Mal drehen und einen privaten Schlüssel erstellen. Die Adresse wird von einem privaten Schlüssel umgewandelt. Die Adresse kann nicht durch einen privaten Schlüssel rückgängig gemacht werden. Die Adresse ist eine Identität, die die ID der Bitcoin -Welt darstellt. Sie können nur sehen, ob Sie nach dem Erstellen der Adresse das Blockchain -Hauptbuch eingeben. ②Digital Signaturtechnologie Signaturfunktionscode (Zhangs persönlicher Schlüssel, Übertragungsinformationen: Zhang san überträgt 10 Yuan an Li Si. Unterschreiben Sie die Transaktion über Ihren eigenen Funktionscode für persönliche Schlüsselsignature (). Sie können die koreanische Vertify () überprüfen, ob Zhang San, das einen persönlichen Schlüssel von Zhang San hat, unterschreibt. Andernfalls wird falsch zurückgegeben. code () und Verife() Wird garantiert Gold durch Verschlüsselung verhindern. · · ③ ③ ③ ③ ③ ③ Zhang SAN stellt für interne Zwecke Übertragungsinformationen und Signaturen zum gesamten Netzwerk bereit. Es wird aufgezeichnet, nachdem bestätigt wurde, dass die Signatur in der Prämisse gilt, dass ein Kontostand besteht. Nach der Aufzeichnung wurde Zhang San's Konto auf 10 Yuan reduziert und Li Si ist auf 10 Yuan gestiegen. unterstützt einen -on -Eins, ein -an -on, eine große Anzahl von Transaktionen. In der Bitcoin -Welt ist die persönliche Größe alles! ! ! 1.6 Zentralisierte Kabel Der Vorteil der zentralisierten Buchhaltung: a. Mach dir keine Sorgen um das Zentrum der Schwellung. b. Die zentralisierten Fehler haben eine hohe Effizienz. Zum Beispiel sind alle Versuche, heimlich mit zentralisierten Agenturen in der Geschichte der Zerstörung von Servern, Netzwerken, Überwachung, rechtlicher Kündigung und staatlicher Intervention zu spre chen. Bitcoin löst das zweite Problem. So zerstreuen Sie 1.7 verteilte Buchhaltung ① Anreiz: Jeder kann ein Konto beibehalten. Jeder kann ein komplettes Kontobuch speichern. Jeder kann das Open -Source -Programm herunterladen, am P2P -Netzwerk teilnehmen, die Transaktionen der Welt anhören, zu einem Buchhaltungsknoten werden und an Buchhaltung teilnehmen. Jemand startet eine Transaktion und sendet sie als ganzes Netzwerk. Jeder Buchhaltungsknoten überwacht weiter und führt weiterhin Transaktionen im gesamten Netzwerk durch. Erhalten Sie nach Bestätigung der Genauigkeit eine neue Transaktion und setzen Sie sie in den Transaktionspool und verteilen Sie sie weiter auf einen anderen Knoten. Die Transaktionszeit anderer Buchhaltungsknoten ist gleichzeitig nicht gleich. Jedes Mal, wenn eine Person in allen Buchhaltungsknoten auf eine bestimmte Weise gezeichnet wird, wird der Transaktionspool als nächster Block verwendet und mit dem gesamten Netzwerk ausgestrahlt. Andere Knoten basieren auf den neuesten Blocktransaktionen, löschen die im Transaktionspool aufgezeichneten Transaktionen, zeichnen weiterhin das Konto auf und warten Sie auf die nächste Auswahl. Block wird alle 10 Minuten erzeugt, jedoch nicht alle Transaktionen innerhalb dieser 10 Minuten. Buchhaltungsknoten, die Buchhaltungsrechte erhalten, werden von 50 Bitcoin belohnt. Die Belohnung wird alle 210.000 Blöcke (ca. 4 Jahre) um die Hälfte reduziert. Das Gesamtvolumen beträgt ungefähr 21 Millionen und wird voraussichtlich bis 2040 abgebaut. Wie man Rechnungslegungsrechte zuteilt: POW -Methoden (Proofwork) Buchhaltungspunkte zur Berechnung mathematischer Probleme, um um die Rechnungslegungsberechtigungen zu konkurrieren. Finden Sie eine bestimmte Zahl und findet Ungleichheiten heraus: 0, aber es gibt keine andere Lösung. Der Prozess der Lösung des Problems wird auch als Bergbau bezeichnet. Wenn Sie Ihre Rechte zuerst lösen, haben Sie das Recht auf Aufzeichnung. Buchhaltungsknoten wurden im gesamten Netzwerk gefunden und im gesamten Netzwerk veröffentlicht. Wenn ein anderer Knoten korrekt identifiziert wird, beginnt die neue Berechnung nach einem neuen Block. Diese Methode wird Pow genannt. ⑤ Schwierigkeitsgrad -Einstellung Die Zeit für jeden Block beträgt nicht genau 10 Minuten. ComputingUm mit den Stromveränderungen umzugehen, steigt oder nimmt sie alle 2016 (ca. 2 Wochen) zu oder nimmt ab, so dass die durchschnittliche Zeit eines jeden Blocks 10 Minuten beträgt. #ouyi Okex ## Bitcoin [Super Talk] Register, treten Sie dem Plan an und bewerben Sie sich mit der E -Mail -Adresse für den Blockchain -Kundendienst. Wenn die Überprüfung genehmigt wird, können Sie die Download -Adresse aus der E -Mail -Adresse entwickeln. Melden Sie sich nach Abschluss der Installation bei Ihrem Konto an, bevor Sie den Knoten überprüfen.