Blockchain-Technologien enthalten hauptsächlich die folgenden Punkte:

1. Verteilte Speicher

Technische Eigenschaften: Verteilter Speicher ist eine ausgereifte Technik, die die Stabilität und den Nicht-Strieg von Daten auf vielen Computern gewährleistet. In Blockchain bedeutet dies, dass jedes Datenstück in mehrere Kopien kopiert und auf verschiedenen Knoten gespeichert wird, wodurch der Schutz und die Zuverlässigkeit der Daten sichergestellt werden.2. Smart Contract

Technische Funktionen: Ein Smart -Vertrag ist ein Code, der auf einer Blockchain gespeichert ist, die die Regeln für die Ausführung der Vertragsbedingungen automatisch definiert. Diese Regeln können nicht einmal festgelegt werden, wodurch die Transparenz und Irreversibilität des Vertrags gewährleistet wird. Intelligenten Verträgen ermöglichen es beiden Seiten, zuverlässige Transaktionen ohne Zwischenhändler Dritter durchzuführen.3. Verschlüsselungstechnologie (Signaturtechnologie)

technische Funktionen: Die Hauptverwendung der Signaturtechnologie in Blockchain basiert auf asymmetrischen Kryptographie -Algorithmen (z. B. ECDSA). Diese Technik ermöglicht Informationen zu signierten Informationen mit seinem persönlichen Schlüssel, während der Empfänger den öffentlichen Schlüssel zum Absender verwenden kann, um die Echtheit der Signatur zu überprüfen. Dies gewährleistet die Integrität von Informationen und die Identität des Absenders.4. Berücksichtigung des Mechanismus

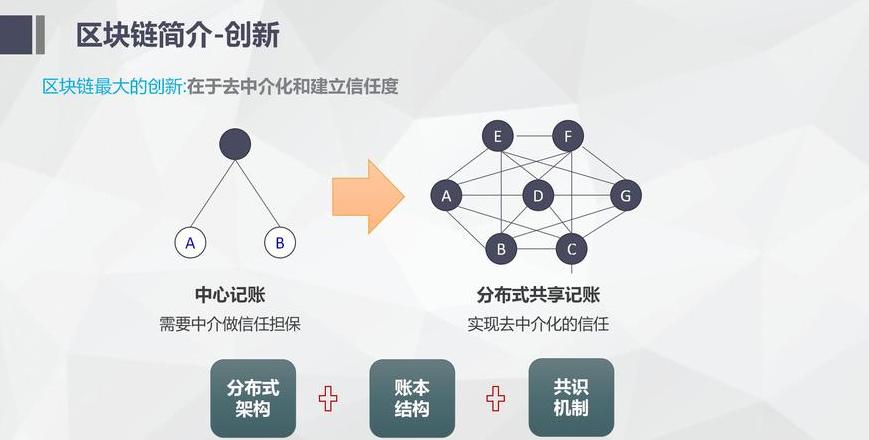

technische Eigenschaften: Das Konsenssystem löst, wie die Reihenfolge und Wirksamkeit von Datenänderungen ohne zentralisierte Knoten bestimmen. Gemeinschaft im AlgorithmusZu den Beweisen der Arbeit (wie der Verwendung von Bitcoin), der Beweise des Anteils (z.Um Yoga zu machen, wurden mehrere Aspekte in das Blockchain -Technologiesystem wie verteilte Speicherung, intelligente Verträge, Verschlüsselungstechnologie (Signaturtechnologie) und einstimmige Mechanismen aufgenommen. Die Kombination dieser Technologien ermöglicht es Blockchain, eine dezentrale, sichere und zuverlässige verteilte Kontokontechnologie zu werden, die die Entwicklung der digitalen Wirtschaft stark unterstützt.

ˇ^ˇ Was ist der Sig -Wert?

"SIG -Wert", das heißt "Signaturwert", ist eine digitale Signatur, mit der die Integrität der Informationen und die authentifizierte authentifizierte Signaturquelle überprüft werden. Mathematikalgorithmen, um spezifische Informationen zu verarbeiten, um Zeichenfolgen für die Integrität von Informationen und Zuverlässigkeit der Quelle zu generieren. Spezielle, digitale Signaturtechnologie verwendet einen asymmetrischen Verschlüsselungsalgorithmus, um den Relaiswert der Daten zu verschlüsseln, verschlüsselte Daten zum Verdauen zu generieren und mit Daten selbst zu übertragen. Nach dem Empfangen von Informationen verwendet der Behälter denselben Verschlüsselungsalgorithmus, um Informationen weiterzugeben, und verwendet einen öffentlichen Schlüssel, der vom Absender bereitgestellt wird, um den Datenverdau aufzuholen, um einen Hash -Wert der Originaldaten zu erhalten. Schließlich ist dies kein Wert im Vergleich zum Hash -Wert durch sich selbst. Wenn die beiden konsistent sind, so, dass die Daten nicht so manipuliert sind und tatsächlich der Absender. Der Sig-Wert spielt eine wichtige Rolle bei der Kommunikation zur Netzwerksicherheit, insbesondere in der Feldwebsite-Datenübertragung, der digitalen Signaturüberprüfung und der E-Commerce-Transaktionssicherheit. Stellen Sie sicher, dass die Integrität und Sicherheit von Informationen, nicht von Informationen, die mit oder fiktiven oder fiktiven Informationen verfälscht sind, und schützen Sie die Rechte, Leistungen und Händler. Unabhängig davon, ob die Bankübertragung, Online -Einkäufe oder Software -Updates, der SIG -Wert eine Schlüsselfunktion spielt und Sicherheit für Online -Transaktionen bietet. Darüber hinaus sind SIG -Werte in verschiedenen Sicherheitsprotokollen und Anzeichen für SSL / TLS -Protokolle zur Vertraulichkeit und Integrität der Datenübertragung weit verbreitet. Während des SSL / TLS -Handshake verwendet der Server seinen privaten Schlüssel zum Signieren von Daten, und der Client verwendet den Statusschlüssel des Servers, um die Signatur zu überprüfen, um zu bestätigen, dass Daten nicht so manipuliert sind. Dieser Mechanismus schützt nicht nur den Integritätsdatenübertragungsprozess, sondern wirkt sich auch der Identität beider Teile aus, die an der Kommunikation beteiligt sind. Die Anwendung des SIG -Werts ist auf die Felder beschränkt und spielt auch eine wichtige Rolle bei aufstrebenden Technologien wie Internet -Dingen und Blockchain. Während der Datenübertragung zwischen den IoT -Maschinen kann der SIG -Wert beispielsweise der Datenaustausch zwischen den realen Realfähigkeiten und sicher sein, dass Sie keine Informationen haben, die so manipuliert oder fiktioniert werden. In der Blockchain -Technologie wird der SIG -Wert verwendet, um die legitime Transaktionen zu überprüfen und sicherzustellen, dass die gesamte Transaktion in Blockchain wahr und korrekt ist. Nach SIG -Werten kann jeder Knoten im Blockchain -Netzwerk die Quelle der Transaktionsintegrität überprüfen und die Sicherheit des gesamten Blockchain -Kontos ausführen. Kurz gesagt, der Sig-Wert, der die Bedeutung des Sicherheitsmechanismus ist, bietet solide Datensicherheit in den Bereichen Netzwerkkommunikation, E-Commerce und aufkommende Technologien. Durch die digitale Signaturtechnologie sorgt SIG -Wert sicher, dass Integritäts- und Authentizitätsdaten, die Rechte und Interessen der Benutzer schützt und die gesunde Entwicklung des Internets fördert.Wissen erweitern:

Die Hash-Funktion ist eine Methode zum Konvertieren von Daten mit jeder Länge (z. B. Text, Zahlen usw.) in einer Zusammenfassung der festen Länge (normalerweise 256-Bit oder 512-Bit). Sie sind sehr schnell und sehr sicher, da das Ändern eines kleinen Teils der Daten (sogar eine kleine Änderung) das Hash -Ergebnis stark oder sogar irreversibel verändert. Diese Funktion macht Hash -Funktionen, die in Blockchains weit verbreitet sind, wie die Struktur des Merkle -Blob -Baums, der digitalen Transaktionssignatur und der Speicherung von Kryptographie -Brieftaschen.

Blockchain -Bitcoin verwendet hauptsächlich SHA -256 als Hash -Funktion. Ein von David Chaum und Mayrap eingeführter Algorithmus. Darüber hinaus wird die Struktur des Merkle -Baums in Blockchain basierend auf der Hash -Funktion von SHA -256 erstellt.

Die oh2en zwei Verschlüsselungsalgorithmen und Hash -Funktionen spielen in der Blockchain eine sehr wichtige Rolle. Sie gewährleisten die Sicherheit, Integrität und Anonymität von Transaktionen und gewährleisten gleichzeitig die Dezentralisierung und Unveränderlichkeit von Blockchain -Netzwerken. Gleichzeitig

, da die Daten in der Blockchain in Form von Blöcken wachsen, werden diese Verschlüsselungsalgorithmen auch verwendet, um Verbindungen zwischen Header und Blöcken zu erzeugen und die Leistung und Sicherheit der Blockchain weiter zu verbessern.