⑴ bitcoin bitcoin bitcoin?

Seine Operationen umfassen Verschlüsselungsalgorithmen und Computing -Computing -Technologien. Bitcoins Computer ist hauptsächlich in den folgenden Schritten enthalten: 2. Es ist eine gute Idee. Bietet Transaktionsinformationen. Transaktionsinformationsadressenadressenadressenadressendokumentationsprozess und andere Informationen. 3. Sie sind eine gute Idee. Überprüfen Sie die Transaktionsdaten. Installieren Sie die Zahlungsdaten über das Netzwerk an anderen Knoten, um Zeitstempel, Absender öffentlicher Schlüssel und andere Knoten einzubeziehen, um Hash und andere Knoten an anderen Knoten zu installieren. 4 Mining -Berechnungen: Die Bitcoin -Mine bezieht sich auf den Prozess der Blockierung des Verpackungsvorgangs und der Verarbeitung eines Blocks zu Blockchain. Der Mining -Prozess erfordert eine Reihe von Berechnungen, einschließlich Berechnungen und Berechnungen. 5. Holen Sie sich Blockprämien. Der neue Bergbau kann die Knoten und Transaktionsgebühren erhalten, die einigen Bitcoin Awards zur Verfügung stehen. Kurz gesagt, der Betrieb von Bitcoin umfasst Technologie, Verschlüsselungsalgorithmen, Computing Computing und Computing Computing.Bitcoin ist eine virtuelle Kryptowährung in Form von P2P. Es gibt eine detaillierte Beschreibung der folgenden Bitcoin:

Dezentralisierung: Es gibt keine zentrale Managementorganisation von Bitcoin, keinen Mittelsmann, und wird vom Benutzer vollständig gesteuert. Dies bedeutet, dass die Transaktion und die Veröffentlichung von Bitcoin nicht von einem zentralisierten Finanzinstitut oder einer zentralisierten Regierung abhängen. Verschlüsselungsalgorithmus: Bitcoin wird auf der Grundlage spezifischer Algorithmen berechnet, wodurch die Einzigartigkeit und Schwierigkeit bei der Replikation gewährleistet wird. Der Verschlüsselungsalgorithmus macht Bitcoin extrem sicher. Zahlungssystem: Bitcoin erstellt ein vollständig digitales Zahlungssystem, mit dem Benutzer weltweit sofort bezahlt werden können, ohne traditionelle Banken oder Finanzinstitute durchzugehen. Verbreitung: Die Gesamtmenge an Bitcoin ist begrenzt, was ihm extremen Mangel verleiht. Nach dem Design von Bitcoin wird sein Gesamtvolumen 21 Millionen nicht überschreiten, was dazu beiträgt, die Wertstabilität aufrechtzuerhalten. Bequeme Transaktionen: Bitcoin hat niedrige Transaktionen und keine versteckten Kosten. Während des Transaktionsprozesses gibt es keinen umständlichen Prozess. Solange viele Bitcoins gegessen werden, kann die Transaktion problemlos durchgeführt werden. Sicherheit und Freiheit: Bitcoin -Transaktionen garantieren Sicherheit und Freiheit. Seine dezentrale Natur steuert die Transaktion nicht durch eine einzelne Einheit, die die Transaktionssicherheit verbessert. Gleichzeitig auch Bitcoin auch mehr Transaktionen, ohne Benutzer durch Regeln und Einschränkungen herkömmlicher Finanzinstitute einzuschränkenGibt Freiheit. Wie man Bitcoin -Verschlüsselungsalgorithmen verstehtVerschlüsselungsalgorithmus ist der Eckpfeiler der digitalen Währung. Das öffentliche Schlüsselsystem von Bitcoin verwendet elliptische Kurvenalgorithmen, um die Sicherheit der Transaktion zu gewährleisten. Dies liegt daran, dass Sie die elliptische Kurvenverschlüsselung überwinden müssen, müssen Sie einer Diskontinuität ausgesetzt sein. Bisher wurde während der Polynomzeit keine Lösung gefunden. Wenn der im Algorithmus verwendete Raum groß genug ist, wird er als sicher angesehen. Dieser Artikel enthält keine hochwertige Mathematik -Theorie und hofft, dass alle Schüler verstehen können.

Kryptographie hat eine lange Geschichte, und fast jeder kann einfach Verschlüsselung und Kryptowährung konfigurieren, wie z. B. zirkuläre Versand. Alte oder einfache Methoden erfordern vertrauliche Verschlüsselungsalgorithmen und geheime Schlüssel. Aber in der Geschichte langfristiger aggressiver und defensiver Kampf ist die Vertraulichkeit der Verschlüsselung unverdient. Gleichzeitig war die Übertragung des geheimen Schlüssels seit langem ein großes Problem und besteht häufig aus dem Risiko, einem geheimen Schlüsselleck oder einem Zwischenangriff auszusetzen.

In den 1970er Jahren führte die Verschlüsselung zu einer Durchbruchentwicklung. Ralph C. Merkle schlug 1974 zum ersten Mal erstmals eine asymmetrische Verschlüsselungsidee vor. Zwei Jahre später schlug zwei Jahre später zwei Gelehrte Whitfielddiffie und Whitfielddiffie spezifische Ideen vor, die auf einem Way- und einmaligen geheimen Türfunktionen basieren. Seitdem sind eine große Anzahl von Forschungen und Algorithmen entstanden, von denen der berühmteste der RSA -Algorithmus und eine Reihe von elliptischen Kurvenalgorithmen ist.

Unabhängig von einem Algorithmus steht es auf der Schulter des Vorgängers, hauptsächlich auf der Entwicklung der numerischen Theorie, der Gruppentheorie und der Finite -Domänen -Theorie, und die Minderheit ist eine kleine Anzahl von Studien. Der geheime Schlüssel der Inhaltsverschlüsselung ist nicht mehr zum Verlassen erforderlich, wird jedoch durch den Betrieb generiert, sodass die Kommunikation auch in einem unsicheren Netzwerk sicher ist. Die Risse des Kennworttextes hängen von den Rissen des geheimen Schlüssels ab, aber die Risse des geheimen Schlüssels sind zu Schwierigkeiten. Bei RSA -Algorithmen ist dieses Problem eine Reihe von Akquisitionen, und bei elliptischen Kurvenalgorithmen ist dies eine diskontinuierliche Protokolllösung. Es gibt keine Lösung für die Polynomzeit.

Wie ist Verschlüsselung und Kryptowährung im öffentlichen und privaten Schlüsselsystem? Kurz gesagt, es wird von der endlichen Domäne durchgeführt. Dies liegt daran, dass sowohl Verschlüsselung als auch Kryptowährung genau sein müssen. Das endliche Feld ist die Finite -Elemente -Sammlung. Die Verschlüsselung bildet ein Element in ein anderes Element und die Kryptowährung wird erneut abgebildet. Die Konfiguration der endlichen Domäne ist mit den Eigenschaften der Minderheit verbunden.

Vor einigen Tagen, als die Spekulation von Riemann (eng mit einer kleinen Anzahl von Theorien) übertrieben war, sagt der technische Direktor des Blockchain -Projekts, dass die Ellipse -Kurvenalgorithmen nicht mit der Minderheit zusammenhängen und nicht von Riemann -Spekulationen betroffen sind. Sie können sehen, dass es im Blockchain -Projekt gemischte Dinge gibt, und Sie müssen es sorgfältig waschen.

Das in Bitcoin und die meisten Blockchain -Projekte verwendete öffentliche Schlüsselsystem ist ein elliptischer Kurvenalgorithmus, kein RSA. Es ist sehr hilfreich, individuelle Protokollprobleme für die Sicherheit zu verstehen, bevor elliptische Kurvenalgorithmen eingeführt werden.

Schauen wir uns zuerst Fermat an.

Original Root Definition: Sei (a, p) = 1 (a und p ist gegenseitig exklusiv). Ganzzahl A mit der Reihenfolge von P im Modul (max)P-1.

Zwei Zusammenfassungen:

basierend auf dieser {1,2,3,… p-1} ist eine endliche Domäne und kann ersichtlich, dass die Definitionsoperation GI (MODP) zu dieser endlichen Domäne gehört. Gleichzeitig sind die Betriebsergebnisse unterschiedlich, wenn Sie eine weitere Zahl von 0 bis P-2 bis P-2 erhalten. Dies ist im Grunde das gleiche wie das, was ich in der High School gelernt habe, außer dass die modulare Berechnungsschicht hinzugefügt wird. Eine andere Sache zu beachten ist, dass Gs Index nicht auf 0 auf P-2 beschränkt ist, aber in Wirklichkeit sind alle natürlichen Zahlen in einer endlichen Domäne, da sie alle natürliche Zahlen sind.

als ursprüngliche Grundfundament von P, (a, p) = 1,. Wir drücken I A (für die ursprüngliche Route von P nach Modul) wie folgt aus. Ist diese Definition der Definition des Protokolls sehr ähnlich? Tatsächlich ist dies eine Erweiterung der Log -Definition, die wir in der High School gelernt haben, nun jedoch für endliche Bereiche gilt.

Dies unterscheidet sich jedoch von der Protokollberechnung des tatsächlichen Bereichs. Die tatsächliche Domäne ist ein kontinuierlicher Raum. Es sind Formeln und Regeln zu befolgen, aber es ist schwierig, Genauigkeit zu erreichen. Unser Verschlüsselungssystem erfordert Präzision, aber in endlichen Bereichen ist der Betrieb von sehr schwierig. Das Kennen des Leistungswerts A und der logarithmischen Basis G ist sehr schwierig, den individuellen Protokollwert zu finden. Daher können wir sagen, dass wir nicht berechnen können. Das heißt, sicher und Gold können nicht gehen.

elliptischer Kurvenalgorithmus von Bitcoin verwendet den SECP256K1 -Algorithmus. Es gibt viele Einführungen in den elliptischen Kurvenalgorithmus im Internet. Ich werde es nicht im Detail erklären. Wie Sie wissen, ist es tatsächlich eine kubische Kurve (nicht elliptische Funktion). Die Definition lautet wie folgt:

Dann gibt es Parameter A und B. Wenn der Wert unterschiedlich ist, ist die elliptische Kurve unterschiedlich. Natürlich sind X und Y hier im realen Bereich definiert, was im Verschlüsselungssystem unmöglich ist. Tatsächlich sollten X und Y als endliche Domänen definiert werden, die natürliche Zahlen sind und kleiner als Prime P. Daher spiegeln diese elliptische Kurve einige individuelle Punkte im Koordinatensystem wider. Im feineren Feld sind jedoch verschiedene Aufgaben erledigt. Mit anderen Worten, der Punkt kann durch Verschlüsselungsarbeiten gefunden werden, und vor der Verschlüsselung kann der Punkt durch Entschlüsseln der Verschlüsselung erhalten werden.

Gleichzeitig hoffen wir, wie oben erwähnt, eine endliche untere Gruppe im individuellen Gitter dieser elliptischen Kurve zu finden. Und alle unsere Berechnungen verwenden diese Untergruppe. Dies schafft die endliche Domäne, die wir brauchen. Dann benötigen wir hier die Reihenfolge der unteren Gruppe (Prime N) und den Grundpunkt G der unteren Gruppe (Koordinaten, die die Untergruppe der N-Ordnung durch zusätzliche Aufgaben überqueren können). Nach der oh2en Beschreibung wissen wir, dass die Definition elliptischer Kurven 5 Won -Vorfahren enthält (p, a, b, g, n, h). Spezifische Definitionen und Konzepte sind wie folgt.

p: Eine große Anzahl kleiner Zahlen, die zur Definition der endlichen Domäne (Gruppe) der elliptischen Kurve A verwendet werden. Die Reihenfolge der Untergruppe, dh der Gruppe, ist in den ganzzahligen Teil der unteren Gruppenordnung unterteilt.

Okay, es ist Zeit, den elliptischen Kurvenalgorithmus von Bitcoin zu sehen. Kurz gesagt, wie oben erwähnt, handelt es sich um eine elliptische Kurve mit dem folgenden Wert.

Etalinkurven definieren Ergänzungen. Dies ist definiert als zwei Punkte, die in zwei Punkten verbunden sind, und der symmetrische Punkt für die x -Achse des dritten Punktes des Bildes ist die Summe der beiden Punkte. In diesem Teil des Internets gibt es bereits viele Inhalte und die Details werden hier nicht beschrieben.

Aber sorgfältige Schüler können Fragen haben. Das Problem mit dem diskontinuierlichen Protokollproblem ist, dass es leicht ist, den Index zu finden, aber es ist sehr schwierig, den Index zu finden. Elliptische Kurvenalgorithmen sind jedoch keine Indizes und nur Produkte. Wie spiegelt dies das individuelle Protokollproblem wider?

Tatsächlich ist dies ein Definitionsproblem. Wenn der elliptische Kurvenalgorithmus ursprünglich definiert ist, wird diese Art von Arbeit als Kombination definiert, aber solange diese Art von Arbeit als Produkt definiert wird, gibt es kein Problem mit dem gesamten System. Wenn es als Produkt definiert ist, ist ersichtlich, dass alle Aufgaben mit dem individuellen Protokollproblem in der Form übereinstimmen und im Auswahlprinzip der endlichen Domäne konsistent sind. Daher ist dies im Wesentlichen immer noch ein individuelles Protokollproblem. Es ist jedoch nicht ganz ein einfaches diskretes Protokollproblem. Dies ist nicht einfach das Finden einzelner Zahlenprotokolle, sondern einen Wert, der den einzelnen Protokollen in benutzerdefinierten Berechnungen ähnelt. Daher ist es schwieriger als ein allgemeines diskretes Protokollproblem. Dies ist auch sehr sicher, um ein privates Schlüsselbit (256 Bit) zu verwenden, was viel geringer ist als RSA (normalerweise 2048 Bit).

⑵ Wofür ist die Verschlüsselung, für die Bitcoin verwendet werden soll?

Bitcoin verwendet Verschlüsselungsalgorithmen in der Blockchain-Technologie, insbesondere im SHA-256.

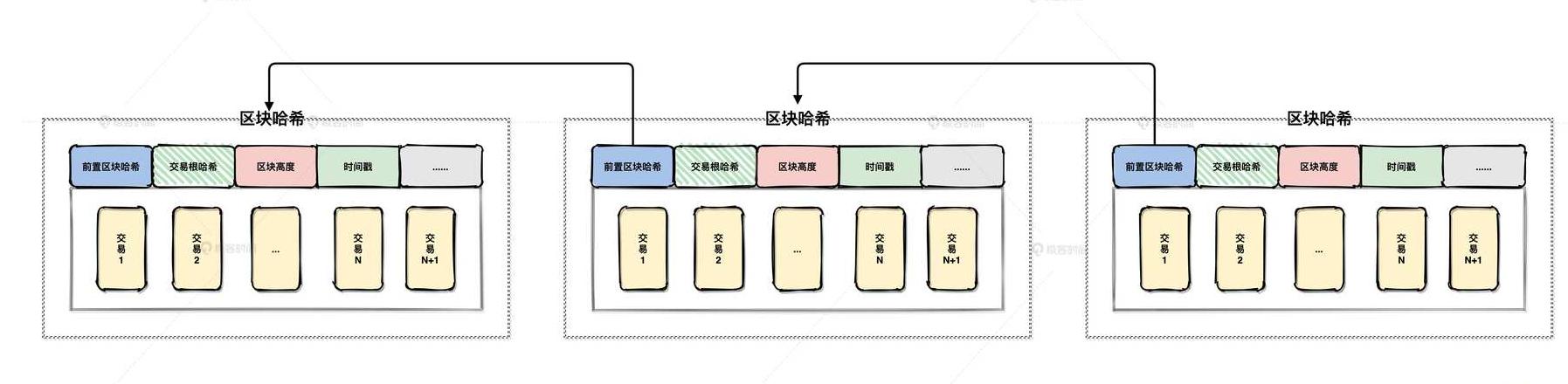

Bitcoin wird über die Blockchain-Technologie durchgeführt, bei der SHA-256 als wichtige Rolle gespielt wird. SHA-256 ist ein weitreichender Algorithmus, der zur Verschlüsselung verwendet wird. Es wird durchgeführt, indem es die Eingabedaten akzeptiert und den Einzelhandel mit fester Länge generiert. Jeder Block im Bitcoin -Netzwerk verfügt über viele Transaktionenaufzeichnungen. Nach der Verarbeitung mit dem SHA-256-Algorithmus wird ein eindeutiger Einzelhandelswert erstellt, um die Sicherheit und Sicherheit der Daten zu gewährleisten. Diese Verschlüsselungsmethode macht Bitcoin -Transaktionen und der Freisetzungsprozess ist sehr sicher, was verhindert, dass sie an ihnen manipuliert oder gefälscht werden. Zusätzlich zum SHA-256-Algorithmus verwendet Bitcoin auch andere Verschlüsselungsalgorithmen, um die Netzwerksicherheit zu gewährleisten, z. B. digitale Signaturen der elliptischen Kurve. Diese Verschlüsselungsalgorithmen verbinden sich dem sicheren und stabilen Betrieb des Bitcoin -Systems. Gleichzeitig ist die Bitcoin -Verschlüsselungstechnologie ständig fortgeschritten. Mit der Entwicklung von Technologie und den Bedrohungsänderungen wird die Verschlüsselungstechnologie von Bitcoin ständig aktualisiert und verbessert.

Der oh2e Inhalt ist die Verschlüsselungstechnologie und relevante Interpre tationen, die Bitcoin verwendet.