Blockchain -Verschlüs

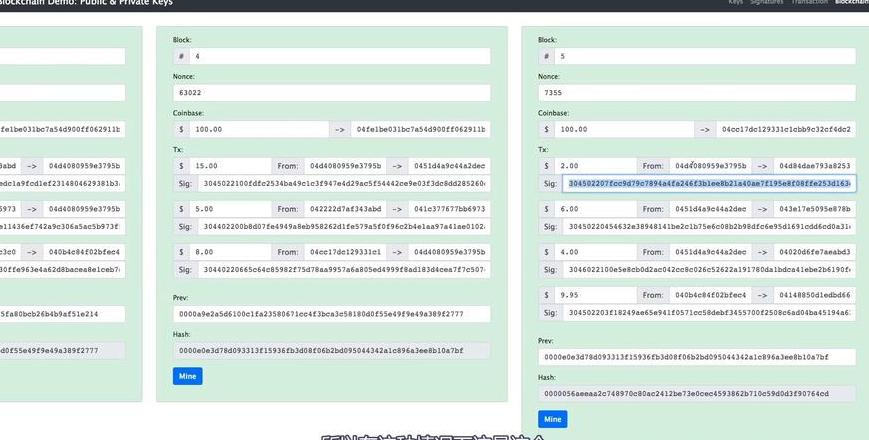

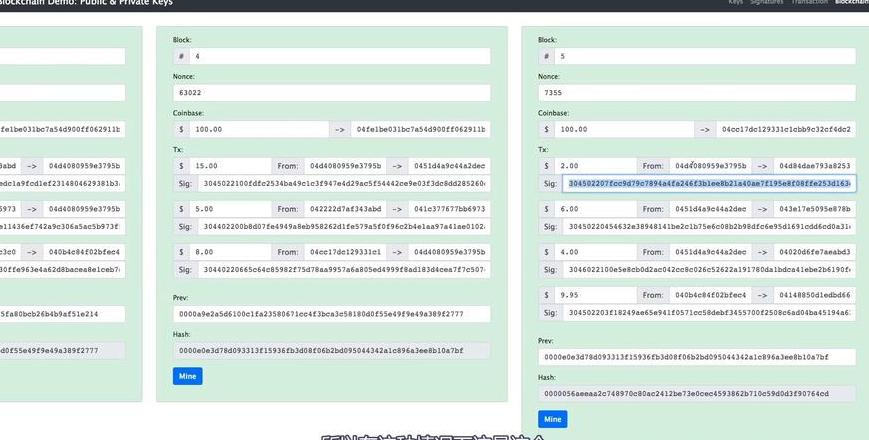

selungstechnologie Digitale Verschlüsselungsfähigkeiten sind von entscheidender Bedeutung für die Nutzung und Entwicklung von Blockchain -Fähigkeiten. Sobald die Verschlüsselungsmethode der Abfall ist, wird die Informationssicherheit der Blockchain mit der Passivität von Blockchain in Frage gestellt. Im Verschlüsselungsalgorithmus unterteilt in symmetrische Verschlüsselungsalgorithmen und asymmetrische Verschlüsselungsalgorithmen. Blockchain verwendet erstmals asymmetrische Verschlüsselungsalgorithmen. Das kryptografische System der öffentlichen Schlüssel in asymmetrischen Verschlüsselungsalgorithmen wird normalerweise in drei Kategorien unterteilt, basierend auf den Fragen, in denen auf dem Unterschied des Problems, des diskreten logarithmischen Problems und der elliptischen Kurven basierend auf der Unterschiede im Problem. Erstens werden die Einführung der Blockchain -Verschlüsselungskunstverschlüsselungsalgorithmen normalerweise in symmetrische Verschlüsselung und asymmetrische Verschlüsselung unterteilt. Die asymmetrische Verschlüsselung bezieht sich auf in Blockchain integrierte Verschlüsselungsfähigkeiten, um die Sicherheitsanforderungen und die Anforderungen an die Eigentümerschaft zu erfüllen. Die asymmetrische Verschlüsselung verwendet normalerweise zwei asymmetrische Kennwörter im Verschlüsselungs- und Entschlüsselungsprozess, die Erklärung öffentlicher Schlüssel und private Schlüssel. Asymmetrische Schlüsselpaare haben zwei Zeichen: einer der folgenden Schlüssel (öffentlicher oder privater Schlüssel) ist verschlüsselt und kann nur den anderen entspre chenden Schlüssel entschlüsseln. Zweitens kann der öffentliche Schlüssel für andere manifestiert werden, wobei privater Schlüssel vertraulich und andere nicht berechnet werden, die dem privaten Schlüssel nach öffentlichem Schlüssel entspre chen. Die asymmetrische Verschlüsselung ist im Allgemeinen in drei primäre Kategorien unterteilt: großes Problem mit ganzzahliger Differenz, diskretes logarithmisches Problem und Ellips -Kurven. Schwierigkeitsrennen mit einem großen Ganzzahl differenziert die Verwendung einiger großer Erstzahlen als verschlüsselte Zahlen. Wenn die Ereignis -erste Zahlen unregelmäßig sind, können wir nur Lösungen in einer kontinuierlichen Versuch finden. Diskrete logarithmische Frage bezieht sich auf einen asymmetrischen verteilten Verschlüsselungsalgorithmus nach schwierigen diskreten Logarithmen und starken Einweg-Hasienfunktionen. Elliptische Kurven werden auf die Verwendung einer planar elliptischen Kurven zur Berechnung eines Satzes asymmetrischer Spezialwerte verwiesen, und Bitcoin verwendet diesen Verschlüsselungsalgorithmus. Verwenden Sie Missionen der asymmetrischen Verschlüsselung in Blockchain. Die meisten umfassen Informationsverschlüsselung, digitale Signatur und Anmeldeauthentifizierung. (1) Die Datenverschlüsselungsmission, die der Absender (A) die Informationen mit dem öffentlichen Schlüssel zum Empfänger (wie b) bezeichnet und sie an B und B und B und B und in einem bestimmten Schlüssel gesendet hat. Dies ist ein Szenario in der Bitcoin -Transaktionsverschlüsselung. (2) Im Szenario Digital Signature verwendet der Absender A seinen eigenen privaten Schlüssel zu B. B und stellt dann sicher, dass die Informationen von A gesendet werden. (3) Im Szenario der Anmeldeauthentifizierung verwendet der Client den privaten Schlüssel zu den Anmeldeinformationen und der Server verwendet dann den öffentlichen Schlüssel des Clients, um die Authentifizierungs -Anmeldeinformationen zu entschlüsseln. Bitte beachten Sie Unterschiede zwischen den oben genannten drei Verschlüsselungsplänen: Informationsverschlüsselung ist die öffentliche Schlüsselverschlüsselung und die private Schlüsselentschlüsselung, um Sicherheitsinformationen sicherzustellen. Digitale Signatur der privaten Schlüsselverschlüsselung und der öffentlichen Schlüsselentschlüsselung zum Eigentum der digitalen Signatur. Authentifizierte Schlüsselverschlüsselung, öffentliche Schlüsselentschlüsselung. In Abbildung 1 ist der asymmetrische Verschlüsselungsmechanismus angezeigt, das ein Beispiel für das Bitcoin-System ist, das ein asymmetrisches Verschlüsselungsmechanismus darstellt: Das Bitcoin-System ist im Allgemeinen 366-Bit-Zufallszahl zum privaten Schlüssel, indem die Zufallszahl in der Vertraulichkeit zum Betriebssystem aufgerufen wird. Insgesamt von Bitcoin -privaten Schlüssel und am schwierigsten zu privaten Schlüsselräumen, um die privaten Schlüssel von Bitcoin zu erhalten, ist das Passwort sicher. Für eine einfache Identifizierung in einem von SHA256 Relaisalgorithmus und Base58 umgewandelten Bitcoin-Bitcoin-Bitcoin-Key zum Bild von 50-charakterem privatem Schlüssel, der leicht zu erkennen und zu schreiben ist. Bitcoins Statusschlüssel ist ein Zufall von 65 ByteDie Anzahl der durch einen privaten Schlüssel in SecP256K1 -Ellips gebogenen Algorithmus generiert. Der öffentliche Schlüssel kann dazu führen, dass die Adresse in Bitcoin -Transaktionen generiert wird. Die Erzeugung des Staatesschlüssels zum ersten Hashed A SHA256 und RIPEMD160, um 20-Byte zu erzeugen, die Verarbeitung des BAS58 zur Bildung eines öffentlichen Schlüssels. Die öffentlichen und privaten Schlüsseln von Bitcoin werden normalerweise auf den Bitcoin -Bag -Dateien beruhen, und private Schlüssel impliziert am meisten den Verlust der privaten Schlüsselzeichen an die entspre chende Adresse. Die vorhandenen Bitcoin- und Blockchain-Systeme, mehrfach private Schlüsselverschlüsselungsfähigkeiten, basieren auf den praktischen Anforderungen, um die sensibleren und dunkleren Missionen wie Multisignaturen zu erfüllen.

Welche Klignerin bedeutet?

150 Signature ist eine Verschlüsselungstechnologie, die für die digitale Authentifizierung oder den Datenübertragungsschutz verwendet werden kann. Diese Technologie kann in Vertraulichkeit, Integrität, Nicht-Repudiation von Informationen und häufig in den Bereichen Blockchain- und Verbraucherverträge gesendet werden. Cligna, um eine effektive Garantie für die Sicherheit der digitalen Identität oder der Datenübertragung zu gewährleisten. 150 Signature spielt eine entscheidende Rolle in der Gesellschaft, die die Authentifizierung der Sicherheitsidentität und die Datenübertragung sicherstellt und die Risiken wie Datengebäude und Pflege vermeiden. Im Bereich des Kommers werden digitale Währung, Cloud Cloud Computing usw. 150 Signaturen weit verbreitet und spielen eine wichtige Rolle beim Schutz von Benutzerinformationen und der Transaktionssicherheit. Um die Sicherheit von Clevi zu gewährleisten, müssen entspre chende Methoden zur Verschlüsselungsalgorithmen, zur wichtigen Verwaltung, zur Identitätsauthentifizierung und zur regelmäßigen Verbesserung der Zuverlässigkeit des Systems eingesetzt werden. Nur durch die Sicherstellung, dass das Sicherheitsheiler Sicherheit und Kredit für digitale Identität und Informationsübertragung sein kann.