Daten vorhandene Datenblöcke, Formen konssioluierliche und manipulationsfreie Kette. Diese Verbindung bestätigt die Sicherheit und Loyalität der Informationen, sogar die Sicherheit der Dritten, und bestätigt die ausgestopften Informationen. Merkmale: Die Daten werden nicht auf einem zentralen Server gespeichert, die Daten werden jedoch nicht auf einem zentralen Server gespeichert, aber die Daten werden nicht auf einem zentralen Server gespeichert, aber die Daten werden in vielen Einheiten im Netzwerk verstreut. Diese Verzerrungsfunktionsdaten und selbst wenn einige Einheiten angegriffen werden, können andere Knoten die Datenintensität und Zugänglichkeit beibehalten.

Datenorganisation und -speicher: Blöcke sind die grundlegenden Bezirke der Batachase Basic Districts, und jeder Block wird tatsächlich gespeichert. Bei der Erstellung einer kontinuierlichen Informationskette ist diese Informationen für eine Datenbank über eine bestimmte Organisationsmethode.

Apps und Konzepte: war berühmt. Kochisches Denken, Suspension, ein Block ist die Identität, an die sich jeder erinnern kann. Jeder kann den Inhalt des Datensatzes sehen, aber nur ein bestimmter Bestätigungsknoten kann nur neue Datensätze hinzufügen. Wenn diese wenigen Menschen das Recht haben zu beachten, können viele Menschen nur das Konto sehen, und nur viele Menschen sind es. Es ist eine innovative Technologie, die meine Integritäts- und Zuverlässigkeitsfunktionen für Verteilungen, Integrität und Zuverlässigkeit hält. Zu den Haupttechnologien von Blockchain Blockchain gehören hauptsächlich verteilte Lasertechnologie, einstimmige Mechanismen, Kryptographie und intelligente Verträge. Erstens ist der verteilte Laser die Grundkomponenten der Blockchain. Es handelt sich um eine Datenbank, die zwischen mehreren Computern im Netzwerk freigegeben, kopiert und synchronisiert wird. Es hängt nicht von einem Server ab, sondern speichert Daten auf mehreren Knoten im gesamten Netzwerk. Dieses Design verbessert die Transparenz, Sicherheit und Angriffsbeständigkeit des Systems. Da Daten zu manipulieren, müssen mehr als 50% der Knoten gleichzeitig im Netzwerk kontrolliert werden, was in der Praxis fast unmöglich ist. In Bitcoin -Systemen wird beispielsweise der Datensatz der Transaktion in einem verteilten Laser gespeichert. Jeder Knoten hat eine vollständige Kopie, um sicherzustellen, dass die Daten irreversibel sind. Zweitens ist es wichtig, das Problem zu lösen, den einstimmigen Mechanismus zu gewährleisten, dass alle Knoten auf den Datenstatus in einem dezentralen Netzwerk einverstanden sind. Das Blockchain -System verwendet separate Konsensalgorithmen, wie z. B. Beweise für Arbeit, Einsatznachweis und Beweis für den Einsatz. Dieser Konsensmechanismus stellt sicher, dass das Gelenk neuer Blöcke bestimmte Regeln befolgt, die Stabilität und Integrität der Blockchain beibehält und böswilliges Verhalten wie doppelte Zahlungen verhindert. Zum Beispiel nimmt der Bitcoin einen Nachweis des Funktionsmechanismus an, der um Rechnungslegungsrechte konkurriert, indem sie komplexe mathematische Probleme lösen und die Sicherheit und die dezentralen Merkmale des Netzwerks sicherstellen. Kryptographie -BlockchainEs gibt den Eckpfeiler der Sicherheit. Diese Verschlüsselung gewährleistet die Privatsphäre, Integrität und Irreversibilität von Daten durch Algorithmus und eine Reihe von Technologien. Kryptographiewerkzeuge wie die Verschlüsselung der öffentlichen Schlüssel, private Schlüsselsignaturen und Hash -Funktionen wurden in Blockchain häufig verwendet. Das Paar öffentlicher und privater Schlüssel wird zur Authentifizierung und Datenverschlüsselung und Entschlüsselung verwendet, während die Hash -Funktion verwendet wird, um einen eindeutigen Blockfingerabdruck zu generieren. Diese Technologien gewährleisten gemeinsam den Schutz und die Zuverlässigkeit von Daten auf der Blockchain. Schließlich gibt es intelligente Vertragscomputerprogramme, die rechtliche Ereignisse und Funktionen automatisch ausführen, steuern oder dokumentieren. Auf Blockchain sind intelligente Verträge im Codeformular vorhanden, und wenn die Voreinstellungen ausgelöst werden, werden die Bedingungen desselben Vertrags automatisch ausgeführt. Es verbessert die Effizienz und das Vertrauen der automatischen Ausführungstransaktionen erheblich und verringert die Abhängigkeit von Mittelsmännern Dritter. Auf der Etreum -Plattform können Entwickler beispielsweise intelligente Verträge erstellen, um digitale Vermögenswerte zu verwalten, abzustimmen oder andere komplexe Geschäftslogik zu implementieren. Zu Yoga gehören die Haupttechnologien von Blockchain zur Kontenstechnologie, Konsensmechanismen, Kryptographie und intelligente Verträge. Diese Technologien sind miteinander verbunden und ergänzen sich zusammen mit Blockchain eine dezentrale, sichere und vertrauenswürdige Datenaustausch und WertübertragungPlattformen erstellen.

Four Core Technologies Blockghain?

vier Kerntechnologien Blockghain sind wie folgt:verteiltes Ledger: In die Datenspeicherung gemäß transparenter und Datenspeicherung, die in Transparenz und nicht zu manipulierenden Informationen enthält. Die verteilte Ledger -Technologie erteilt Daten in Blockchain, um alle Knoten im Netzwerk zu sein, und jeder Knoten verfügt über eine vollständige Kopie des Hauptbuchs, sodass die Sicherheit und Zuverlässigkeit von Informationen verbessert werden.

Einwilligungsmechanismus: Gewährleistung der Konsistenz und autorisierten Datenprozessor durch Koordinationspunkt des Verhaltens. Der Einwilligungsmechanismus ist der Weg der Knoten im Blockchar -Netzwerk übereinstimmen der Datenvalidität. Die gemeinsame Zustimmung von Algorithmen umfasst den Arbeitsnachweis, den Beweis der Angst usw., um das Problem zu lösen, wie die Informationskonsistenz in einem dezentralen Netzwerk gewährleistet wird.

Durch Anwendung der Kryptographie: wie Informationssicherheit oder Identitätsprüfung. Blockchain verschlüsselt und schützt Daten durch kryptografische Techniken wie Hash -Funktionen, asymmetrische Verschlüsselung usw. als Vertraulichkeit, Integrität und Identitätsüberprüfung von Informationen. Diese Technologien werden gerade verschlüsselt und schützen die Integrität und Sicherheit der Informationen in Blockchain.

Schmerzkontraktionen: Empartitäts -Tailchains und Anwenden der Fähigkeit zur Transaktionsregeln können direkt codiert und sofort ausgeführt werden. Smart Contract ist eine sofortige Bestrafung und löst und führt automatisch die Vertragsbedingungen mit vorbestimmten Bedingungen aus. Smart Contract ermöglicht Blockchains komplexere Geschäftslogik- und Transaktionsregeln, Verbesserung der Flexibilität und Skalierbarkeit von Blockchains.

Definition und Funktion: Die HWIL -Funktion empfängt Daten mit jeder Größe als Eingabe und erstellt eine Ausgangskette fester Größen, was den Hash -Wert bedeutet. Bei der Suche nach Daten in der Datenbank verbessert sie die Suchffizienz durch Erstellen von Hash -Werten. Die durchschnittliche Komplexität liegt in der Nähe von O. Erstellen Sie die Ausgabe: Der Ausgang ist der Hash -Wert einer festen Größe. Vermeiden Sie Konflikte: Der Konflikt bezieht sich auf zwei verschiedene Eingaben, die die gleiche Ausgabe erzeugen, und die Gestaltung der Hash -Funktion muss diese Möglichkeit minimieren. Versteckte Informationen: Erste Eingaben können nicht umgekehrt vom Hash -Wert abgeleitet werden, wodurch die Sicherheit der Daten erhöht wird. Konfliktresistenz: Die Fähigkeit, zwei verschiedene Eingaben zu finden, um die gleiche Ausgabe zu erzeugen, ist extrem niedrig, um die Einzigartigkeit der Nachricht sicherzustellen.

Anwendungsszenario:

Informationen von Informationen: Erstellen Sie eine kurze Darstellung von Daten für einfache Speicherung und Übertragung. Überprüfen Sie die Integrität der Bekanntmachung: Durch Vergleich der Hash -Werte, um sicherzustellen, dass die Daten während der Übertragung nicht gefälscht wurden. Mechanismus des Engagements: Beweisen Sie die Existenz bestimmter Daten, ohne bestimmte Inhalte zu offenbaren. Rätsel lösen: Wie Beweise für Arbeit wird dies durch die Freundlichkeit der Hash -Funktionen erreicht.Hauptattribute:

Konflikt: Stellen Sie sicher, dass die einzigen Eigenschaften von Nachrichten und Verhindern Sie Daten aus Daten verhindern. HIDIDE: Auch wenn der Hash -Wert bekannt ist, können die ursprünglichen Daten nicht abgeleitet werden, was die Datensicherheit erhöht. Freundlich mit dem Problem: Für gegebene Hash -Ausgänge und zufällige Teile im Eingang macht das Finden der richtigen Eingabe die Hash -Ergebnisse einem bestimmten Wert gleich, der sehr schwierig ist und häufig verwendet wird, um den Job zu beweisen.SHA256 -Algorithmus:

Definition: SHA256 ist der Vertreter des SHA2 -Algorithmus, der 256 -Bit -Hash -Wert erzeugt. Berechnungsprozess: In Bezug auf die Initialisierung von Vektoren, Konstanten und einer Reihe komplexer mathematischer Aktivitäten und Schleifen. Die Mitteilung ist in 512 Bitblöcke und wiederholte wiederholte Prozesse unterteilt und erstellt schließlich eine 256 -Bit -Hash -Ausgabe. Anwendung: Es verfügt über große Anwendungen in Feldern, die die Datenintegrität, den Kennwortschutz und die digitalen Signaturen überprüfen.Um zu synthetisieren, spielt die Hash -Funktion eine wichtige Rolle in der Blockchain -Technologie und ihren einzigartigen Attributen, um die Sicherheit und Integrität der Daten zu gewährleisten.

Was ist die echte Blockchain -Technologie

Real Blockchain -Technologie ist eine verteilte Datenbanktechnologie, die zunehmende Datenaufzeichnungen beibehält. Hier sind einige wichtige Punkte zur Blockchain -Technologie:

verteilte Datenbank: Die Blockchain wird nicht an einem zentralisierten Ort gespeichert, sondern auf vielen verschiedenen Computern verteilt. Dies bedeutet, dass die Daten sicherer sind, da kein zentraler Punkt angegriffen oder zersetzt werden kann, was das gesamte System zerkleinert wird.

Kryptografische Assoziation: Datenblöcke sind dank kryptografischer Techniken mit früheren Blöcken verbunden. Diese Vereinigung garantiert, dass es schwierig ist, nach dem Schreiben zu fälschen oder zu löschen. Selbst wenn ein Knoten angegriffen wird, sind Daten zu anderen Knoten immer sicher und vertrauenswürdig.

Datenorganisation: Der Block enthält Daten, die tatsächlich gespeichert werden müssen, die in der Datenbank auf bestimmte und schriftliche Weise organisiert sind. Jeder Block enthält Informationen zu einer Netzwerktransaktion, mit der die Gültigkeit der Transaktion überprüft und den folgenden Block generiert wird.

Dezentralisierung: Im Gegensatz zu herkömmlichen zentralisierten Datenbanken ist die Blockchain dezentralisiert. Dies bedeutet, dass es keine einzige Behörde gibt, Daten zu kontrollieren oder zu verwalten. Stattdessen werden die Daten von allen Knoten des Netzwerks gepflegt und aktualisiert.

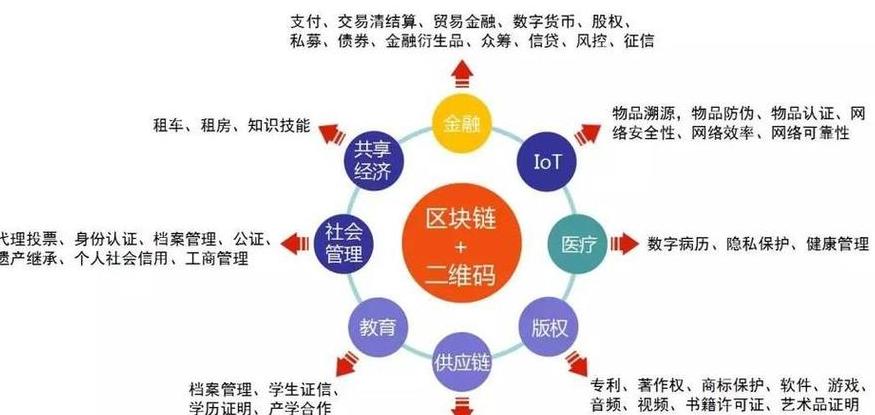

Transparenz und Rückverfolgbarkeit: Da alle Transaktionen auf der Blockchain öffentlich und überprüfbar sind, hat es ein hohes Maß an Transparenz und Rückverfolgbarkeit. Dies bedeutet, dass die Blockchain in der Verwaltung der Lieferkette, der Finanztransaktionen und anderer Bereiche enorme Anwendungsaussichten aufweist. Kurz gesagt, die Blockchain -Technologie ist eine sichere, dezentrale, transparente und zurückführbare verteilte Datenbanktechnologie.