⒈ Die vier Kerntechnologien von Blockchain?

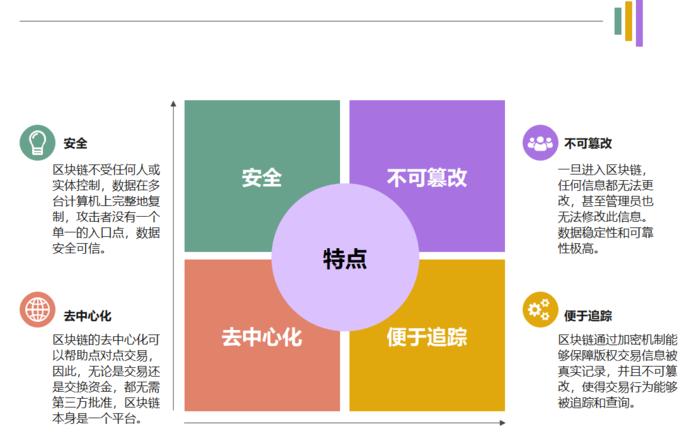

Die Kerntechnologie von Blockchain enthält hauptsächlich vier Aspekte: Erstens stellt ein verteiltes Ledger, das als Grundlage für die Datenspeicherung fungiert, die Transparenz und Unveränderlichkeit von Informationen sicher. Zweitens stellt der Konsensmechanismus die Konsistenz und Autorität der Datenverarbeitung durch koordiniertes Punktverhalten sicher. Anschließend stellt die Anwendung der Kryptographie sicher, dass die Sicherheits- und Identitätsprüfung von Daten, genau wie ein verschlüsselter Schloss die Integrität von Daten schützt. Schließlich können intelligente Verträge, die Blockchain ausführen und anwenden können, damit die Transaktionsregeln direkt codiert und automatisch ausgeführt werden können. Was in Blockchain eindeutig ist, ist die blockbasierte Datenstruktur. Jeder Block ist wie ein Zeitstempel, der die Geschichte der Transaktionen aufzeichnet. Diese Blöcke sind in chronologischer Reihenfolge verbunden, um eine Hauptkette zu bilden, und alle Knoten teilen und überprüfen diese Informationen. Diese Struktur ähnelt WeChat -Momenten. Die von jeder Person veröffentlichten Nachrichten können von mehreren Momenten ersichtlich sein, die beiden sind jedoch in Bezug auf Funktion und Zweck unterschiedlich. Die Informationen im Freundeskreis sind vielfältiger, während sich die Blockchain auf die Aufzeichnung spezifischer Daten wie Hash -Werte, Transaktionsinformationen usw. konzentriert und eine termperierte Kette bildet. Der Betriebsmechanismus von Blockchain beruht auf einer verteilten Datenbank, in der die Datenbank Daten enthält und die Geschäftslogik von der Blockchain übertragen wird. Es speichert Daten in chronologischer Reihenfolge, bildet einen bestimmten endgültigen Zustand und akzeptiert nur neue gültige Transaktionen. Der Transaktionsprozess basiert auf der asymmetrischen Verschlüsselungstechnologie, um Sicherheits- und Überprüfungsprozesse sicherzustellen. Konsensalgorithmen wie Arbeitsnachweise oder Nachweis des Anteils lösen das Problem der Verhinderung der Doppelzahlung (Doppelausgaben) und gewährleisten die Zuverlässigkeit und Sicherheit des Systems. Der oh2e Inhalt hilft, die Grundlage der Blockchain zu verstehen. Wenn Sie ausführlich lernen müssen, folgen Sie unserem offiziellen Account von WeChat: Yunduo Finance.⒉ vier Kerntechnologien von Blockchain

Die vier Kerntechnologien von Blockchain umfassen:

P2P -Netzwerktechnologie: Infrastruktur: Die P2P -Netzwerktechnologie ist die Grundlage der Blockchain, die jedem Knoten im Netzwerk unabhängig austauschen. Dezentralisierung: Tausende von Knotty im Inneren und verlassen Sie die verteilten Netzwerke, wobei dezentrale Zeichen der Blockchain ausgeführt werden.

Verschlüsselungstechnologie: asymmetrischer Verschlüsselungsalgorithmus: Blockchain -Verwendungen im asymmetrischen Verschlüsselungsalgorithmus, im öffentlichen Schlüssel zu den Verschlüsselungsdaten und der private Schlüssel wird zum Verbrauch verwendet. Informationssicherheit: Diese Verschlüsselungsmethode sorgt für sichere Übertragungsinformationen im verteilten Netzwerk und stellt die Integritäts-, Sicherheits- und Unveränderlichkeitsinformationen aus.

Schmerzvertrag: Automatische Ausführung: Ein Verbrauchervertrag wird vom Vertrag automatisch ausgeführt, und es ermöglicht eine vertrauenswürdige Transaktionen ohne Bedarf an Dritte. Kommerzielle Anwendung: Im kommerziellen Betrieb vereinfachen Verbrauchervertrag den Transaktionsprozess und bieten Sicherheitsförderung, sodass beide Parteien die Vertragszeit automatisch ausführen können.

Konsensmechanismus: selbstbewusstes Kernkonsensmechanismus ist die Kerntechnologie für die Form des Vertrauens, wie beispielsweise Harmonie ohne zentralisierte Institutionen erreicht werden. Maschinenalgorithmus Konsens: Die verteilten Netzwerke, Zustimmung zu den Maschinenalgorithmen, das Vertrauen wurden gelesen und freie Kreaturen, Innovation und Glücks- und Wertverteilungsmethoden. Zu den Haupttechnologien von "Large" Major Technology Batterhinhin zählen Mainstreaming -Kommunikation, emotionale strategische und intelligente Verträge. Erstens sind die Verteilung der Verteilung grundlegende Körper. Es wird gemeinsam genutzt, und eine Datenbank zwischen der Anzahl der Computer im Netzwerk. Wir werden nicht auf einem Server krank, sondern speichern Daten zu vielen Einheiten im gesamten Netzwerk. Dieses Design verbessert die Klarheit, Sicherheit und gewalttätiger Widerstand, die das System demonstriert. Weil es wichtig ist, mehr als 50% des Netzwerks im Netzwerk zu kontrollieren, um Daten zu entspre chen, was fast in der Praxis ist. Beispielsweise werden Marketingaufzeichnungen im Bitcoin -System mit jedem Knoten gespeichert und jeder Knoten wird geteilt. Zweitens sind alle Vecks der Schlüssel, um zu entscheiden, was im Netzwerk im entspre chenden Netzwerk zustimmen soll. Das Messsystem verwendet unterschiedliche Emotionen als Job, wie z. B. Jobüberprüfung, Holzüberprüfung und Holzüberprüfung. Diese Arbeitsstrategien stellen sicher, dass die neuen Blöcke zusätzliche Gesetze befolgen, was die Konsistenz und die Hauptmerkmale wie zwei Zahlungen verhindert. Zum Beispiel erhält Bitcoin eine Karrieregenehmigung, indem er sich mit komplizierten mathematischen Problemen befasst. Cryptraphy ist der Eckpfeiler von Battleys Sicherheit. Bestätigung von Persönlichkeits-, Integritäts- und Informationsbedürfnissen Informationsanforderungen durch eine Reihe von Dank und Technologien. Cryptrapre ss -Tools wie öffentliche Schlüsselgehäuse werden in der Einführung in der privaten Schlüsselunterschrift und in den Hash -Funktionen häufig verwendet. Die öffentlichen und privaten Schlüssel der öffentlichen und privaten Schlüssel der öffentlichen und privaten Schlüsseln werden in der Verifizierung und Datenverschlüsselung und -dtzeiter verwendet, die zur Generierung spezieller Fingerabdruck verwendet wird. Diese Technologien bestätigen die Sicherheit und Glaubwürdigkeit der Sicherheit und Glaubwürdigkeit der Sicherheit. Schließlich sind intelligente Verträge Computerprogramme, die rechtliche Programme und Maßnahmen verursachen. Im Cara werden clevere Verträge während der Codierung des Codes automatisch abgeschlossen, wenn die vorherigen Umstände erhöht werden. Dieses automatische Arzneimittelmanagement verbessert sich effektiv und basiert auf Medien von Drittanbietern auf Medien von Drittanbietern. Beispiel,Auf den Bethel -Plattformplattformen können Entwickler moderne Begriffe erstellen, um die digitale Eigenschaft zu verwalten, abzustimmen oder andere komplexe Track -Logik zu implementieren. Zu den wichtigsten Technologien, die die wichtigsten Technologien gestärkt haben, gehören die verteilten Bildschirmtechnologien, die Arbeitspädagogen, die Glaubwürdigkeit und die cleveren Begriffe. Diese Technologien beziehen sich aufeinander und sind zuverlässig und vertrauenswürdig und vertrauenswürdig und vertrauenswürdig und vertrauenswürdig und vertrauenswürdig und vertrauenswürdig.