⓵ Blockchain benötigt? Die

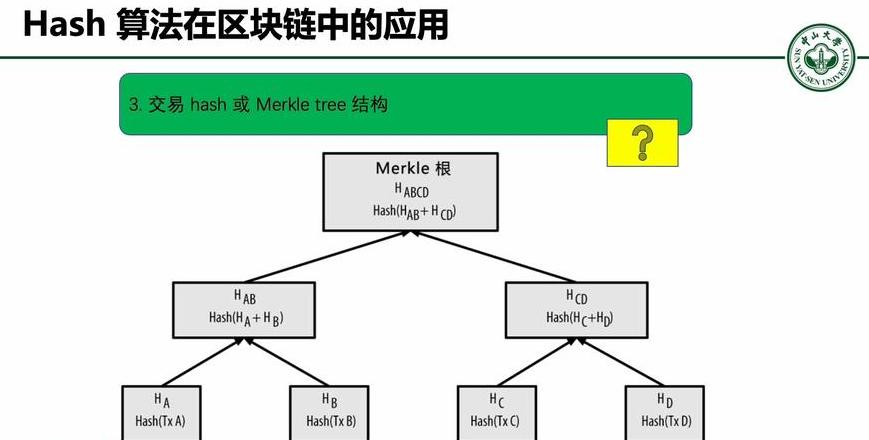

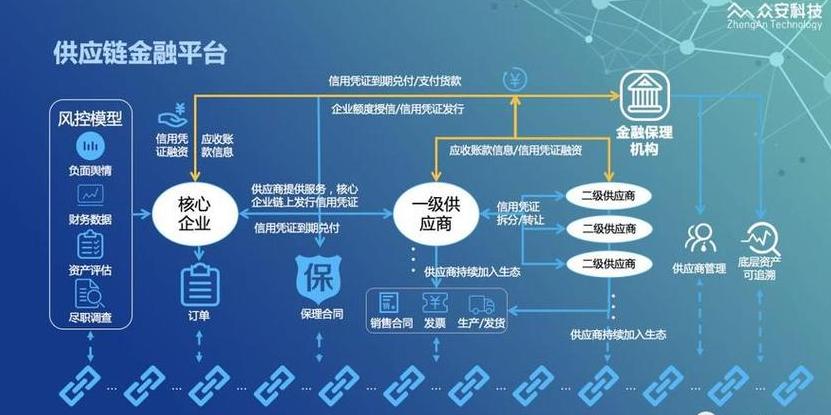

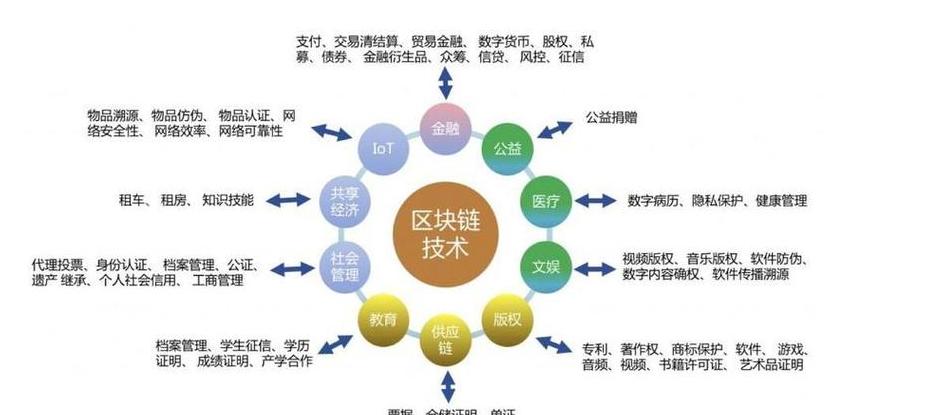

Blockchain -Technologie hängt hauptsächlich von Schlüsselkomponenten wie verteilten Ledgern, Verschlüsselungsalgorithmen, Konsensmechanismen und intelligenten Verträgen ab. 1.. Distributed Ledger: Die Grundlage der Blockchain ist eine verteilte Ledger -Technologie, eine verteilte Datenbank, die alle Transaktionsverlauf aufzeichnet und an mehrere Netzwerkknoten verteilt. Jeder Knoten verfügt über eine vollständige Kopie des Hauptbuchs, um die Transparenz und Unveränderlichkeit von Informationen zu gewährleisten. Um Informationen in allen Blöcken zu ändern, ist dies im tatsächlichen Betrieb fast unmöglich, da sie in den meisten Knoten gleichzeitig geändert werden müssen. 2. Verschlüsselungsalgorithmus: Blockchain verwendet die Verschlüsselungstechnologie, um die Datensicherheit und -anonymität zu gewährleisten. Die Hash -Funktion wird verwendet, um die Integrität und Irreversibilität der Daten zu gewährleisten, indem die Transaktionsdaten in einen Hash -Wert der festen Länge konvertiert werden. Asymmetrische Verschlüsselungstechniken öffentlicher und privater Schlüssel werden in digitalen Signaturen verwendet, so dass die Identität der Offenlegung der Transaktion realistisch ist und nicht abgelehnt werden kann. 3.. Konsensmechanismus: Im Blockchain -Netzwerk sollten alle Transaktionen durch einen bestimmten Konsensmechanismus überprüft werden, bevor sie zum neuen Block hinzugefügt werden. Zu den gemeinsamen Konsensmechanismen gehören Zertifikate, Zertifikatstests und dergleichen. Dieser Mechanismus ermöglicht es allen Teilnehmern des Netzwerks, den Transaktionsaufzeichnungen zuzustimmen und Betrug und Doppelausgaben zu verhindern. V. Intelligente Verträge umfassen vorläufige Einstellungsregeln und -bedingungen. Wenn diese Bedingungen erfüllt sind, wird der Vertrag automatisch ausgeführt, wodurch die Transaktionseffizienz und die Reduzierung der Maklerverbindungen verbessert werden. Aufgrund der Kombination solcher Technologien wird die Blockchain zu einer sicheren, transparenten, verteilten Informationsspeicherung und Austauschplattform, die in verschiedenen Bereichen wie digitale Währung, Finanzierung der Lieferkette, Internet der Dinge und Identitätszertifizierung häufig verwendet wird.⓶ Was ist Blockchain -Training?

Im Folgenden finden Sie eine detaillierte Einführung in mehrere Schlüsselaspekte:Die Prinzipien der Blockchain -Technologie sind die Grundlage des Lernens. Dies schließt Grundkenntnisse über Blockchain -Architektur, Konsensmechanismus, Netzwerkstruktur usw. ein. Dank der Untersuchung dieser Prinzipien können wir den Betriebsmechanismus der Blockchain -Technologie und deren Vorteile im Bereich der Datensicherheit, Transparenz von Informationen und Dezentralisierung besser verstehen.

Verschlüsselungstechnologie ist eine Garantie für die Blockchain -Sicherheit. Die Studierenden sollten die Prinzipien und die praktische Anwendung von Verschlüsselungsalgorithmen wie eine Hash -Funktion und eine asymmetrische Verschlüsselung verstehen, die die Einlebbarkeit der Blockchain -Daten sicherstellen und die Gesamtsicherheit des Systems gewährleisten.

Die Entwicklung eines intellektuellen Vertrags ist ein wichtiger Bereich der Blockchain -Technologieanwendung. Intelligente Sprachen der Entwicklung von Verträgen auf der Grundlage von Blockchain -Technologie wie Solidität sind Fähigkeiten, die Entwickler beherrschen müssen. Die Untersuchung des Schreibens von intelligenten Verträgen ist für die Entwicklung dezentraler Anwendungen von entscheidender Bedeutung.

Zusätzlich müssen Sie das geeignete Wissen über die Verwendung von Blockchain -Systemen verstehen. Dies umfasst Szenarien und Fälle praktischer Anwendungen wie digitaler Währung, Management von Lieferketten und Authentifizierung der digitalen Identifizierung. Das Verständnis dieser Anwendungen hilft, den kommerziellen und sozialen Wert der Blockchain -Technologie zu verstehen.

Schließlich ist es auch ein wichtiger Aspekt des Blockchain -Lernens, sich auf die Entwicklungstrends fortschrittlicher Technologien zu konzentrieren. Dank der ständigen Entwicklung von Technologien entwickeln sich die Szenarien der Anwendung und Skalierbarkeit der Blockchain ständig. Die Studierenden sollten auf die neuesten Technologien und Forschungsergebnisse achten, um mit diesem sich schnell entwickelnden Bereich Schritt zu halten. Wenn wir diese fortgeschrittenen Tendenzen der technologischen Entwicklung untersuchen, können wir in Zukunft mögliche Karrieremöglichkeiten und -probleme besser vorhersagen. Kurz gesagt, die Bildungsblockchain erfordert die Entwicklung von Wissen im Bereich technischer Prinzipien, Verschlüsselungstechnologie, die Entwicklung eines intellektuellen Vertrags,Systemische Anwendung und fortschrittliche Tendenzen der Technologieentwicklung. Dieses Wissen und diese Fähigkeiten werden diese neue Technologie verstehen und anwenden.

⓷ eingehender und leicht verständlicher POW-Konsens von Blockchain

Der POW-Konsensmechanismus ist eine wichtige Konsensmethode in Blockchain, die hauptsächlich die Sicherheit von Transaktionen und die Dezentralisierung des Netzwerks durch Lösen komplexer Computerprobleme gewährleistet. Das Folgende ist eine detaillierte Erklärung des POW -Konsensmechanismus:

Kernprinzip: POW, dh Nachweis der Arbeit, sorgt für die Sicherheit des Netzwerks durch Berechnung der Asymmetrie. Bei Kryptowährungen wie Bitcoin müssen Bergleute ständig versuchen, die Zufallszahlen im Blockkopf anzupassen, bis sie einen Hash -Wert berechnen, der bestimmte Kriterien entspricht. Dieser Prozess zeigt das Kernprinzip von POW, dh, die Arbeitsbelastung durch eine große Menge an Rechenarbeit zu beweisen.

Funktion: Der Hauptzweck des POW -Designs besteht darin, Verwirrung durch gleichzeitige Vorschläge zu verhindern und die Reihenfolge des Blockchain -Netzwerks aufrechtzuerhalten, indem die Anzahl der Knoten mit Vorschlagsrechten begrenzt wird. In Bitcoin macht der Prozess der Erzeugung eines spezifischen Hash -Werts durch den SHA256 -Algorithmus die Erzeugung jedes neuen Blocks zu einem Wettbewerbsprozess, wodurch die Sicherheit des Systems erhöht wird.

Historische Entwicklung: Die historische Entwicklung von POW kann in zwei Stufen unterteilt werden. In den frühen Tagen wurden einzelne Benutzer durch die CPU oder GPU abgebaut, aber mit der Weiterentwicklung der Technologie konzentrierte sich die Entstehung von ASIC -professionellen Bergbaumaschinen weiter. Obwohl das aktuelle Mining -Pool -System das Problem der Rechenleistungspergierung löst, bringt es auch einige Herausforderungen mit, z. B. Energieverbrauchsproblemen und 51% -Angriffsrisiko.

Profis und Nachteile: Der Vorteil des POW -Mechanismus liegt in seiner Stabilität und kann einen relativ stabilen Währungswert aufrechterhalten. Die Nachteile des hohen Energieverbrauchs und der Zentralisierung des Bergbaus können jedoch nicht ignoriert werden. Ein hoher Energieverbrauchsprobleme üben Druck auf die Umwelt aus, während die Zentralisierung des Minens dazu führen kann, dass das Netzwerk von einigen großen Bergbaupools gesteuert wird und die Sicherheitsrisiken erhöht.

, um als wichtiger Eckpfeiler des Blockchain -Feldes zusammenzufassen, hat der POW -Konsensmechanismus einige Mängel, aber seine Stabilität und Reife machen es immer noch eine wichtige Position in der Blockchain -Welt ein. Mit der Iteration der Technologie freuen wir uns darauf, innovativere Konsensmechanismen zu sehen, um bestehende Probleme zu lösen und die nachhaltige Entwicklung von Blockchain zu fördern.

⓸ für welche Verschlüsselung sollte Bitcoin verwendet werden?

Bitcoin verwendet Verschlüsselungsalgorithmen in der Blockchain-Technologie, insbesondere den SHA-256-Verschlüsselungsalgorithmus.

Bitcoin-Verschlüsselungsprozess wird durch Blockchain-Technologie implementiert, wobei der SHA-256-Verschlüsselungsalgorithmus eine Schlüsselrolle spielt. SHA-256 ist ein Hash-Algorithmus, der in der Kryptographie weit verbreitet ist. Es funktioniert, indem es Eingaben akzeptiert und einen festen Hash erzeugt. Jeder Block im Bitcoin -Netzwerk enthält viele Transaktionselemente. Nachdem der SHA-256-Algorithmus behandelt wurde, wird ein eindeutiger Hash-Wert generiert, um die Integrität und Sicherheit der Daten zu gewährleisten. Diese Verschlüsselungsmethode macht Bitcoin -Transaktionsposten und Ausstellungsverfahren sehr sicher und verhindert, dass sie manipuliert oder gefälscht werden. Zusätzlich zum SHA-256-Algorithmus verwendet Bitcoin auch andere Verschlüsselungsalgorithmen, um die Netzwerksicherheit wie digitale elliptische Kurven zu gewährleisten. Diese Verschlüsselungsalgorithmen gewährleisten gemeinsam den sicheren und stabilen Betrieb des Bitcoin -Systems. Gleichzeitig ist die Verschlüsselungstechnologie von Bitcoin ein konstanter Entwicklungsprozess. Mit der Entwicklung von Technologie und den Veränderungen der Bedrohungen wird die Verschlüsselungstechnologie von Bitcoin ständig aktualisiert und verbessert.

Der oh2e Inhalt ist die Verschlüsselungstechnologie und verwandte Erklärungen, die von Bitcoin verwendet werden.