I、 Entsperren Sie die Vat -Rechnungsinformationen und implementieren Sie die API -Schnittstelle mit einem Klick

Die Popularisierung elektronischer Rechnungen hat dem Unternehmensmanagement die Bequemlichkeit gebracht. Das Erhalten der Daten und Informationen ist jedoch zu einem wichtigen Link geworden. Die Informationen zur Wertschöpfungsberechnungsinformation, die die API-Schnittstelle der Data Mining-Plattform entsperren und verschiedene Rechnungsdaten schnell identifizieren und die Effizienz der Unternehmensanalyse verbessern. Diese Schnittstelle unterstützt allgemeine Rechnungen, spezielle Rechnungen, reinelektrische Rechnungen, Rollungen und Blockchain-Rechnungen. Die Genauigkeit der fünf Elemente beträgt 99,9%und die Genauigkeit der vier Elemente kann 95%erreichen. Verwenden Sie diese API, um die Vat -Rechnungsinformationen bequem und effizient mit nur einem Klick -Betrieb zu entsperren. Registrieren Sie ein Konto und melden Sie sich an der Plattform an, geben Sie die API -Detail -Seite ein und erhalten Sie das Anforderungsadresse, die Methode und das Parameterformat. Wählen Sie die entspre chende Anforderungsmethode aus und füllen Sie das Rechnungsbild oder das PDF -Dateipfad ein. Mit Programmiersprachen wie Python können Sie den API -Schnittstellen einfach aufrufen. Zu den Code -Beispielen gehören das Importieren der Anforderungsbibliothek, das Definieren der Anforderungsadresse, die Header -Informationen und den Dateipfad, das Senden von JSON -Datenanfragen, das Parsen und Drucken der zurückgegebenen JSON -Ergebnisse und das Erhalten von Rechnungsschlüsselinformationen. Zusammenfassend lässt sich sagen, dass die Informationen zur Wertschöpfung zur Wertschöpfung der Steuerrechnung die API der Bergbaudatenplattform für die strukturierte Identifizierung von Rechnungsdaten vereinfachen, den Informationsverarbeitungsprozess für Unternehmen und einzelne Benutzer beschleunigen und die Effizienz des Rechnungsmanagements und der Geschäftsanalyse verbessert. Mit der Weiterentwicklung der API -Technologie werden praktischere Funktionen in die Zukunft gebracht.II、 Warum wird gesagt, dass die Datenschutzberechnung der Blockchain Convergen ein unvermeidlicher Trend ist?

Aus einer größeren Perspektive ist es nicht nur erforderlich, verschiedene Technologien wie Blockchain, künstliche Intelligenz, Big Data und Datenschutzberechnung zu integrieren, sondern auch viele Strategien wie Gesetze und Vorschriften, Regulierungsmanagement zu kombinieren, um ein umfassendes Datenschutz- und -managementsystem aufzubauen.

In einer digitalen Gesellschaft hat jeder eine stärkere Nachfrage nach Computerproduktionsfaktoren. Unabhängig davon, ob es sich um Benutzerdienste oder Unternehmensmarketing handelt, erfordert es die Verwendung einer großen Datenmenge, insbesondere im verteilten kollaborativen Modell. Alle Parteien hoffen, dass Daten gleichmäßig fließen und vernünftigerweise den Wert von Daten widerspiegeln können. Andererseits gibt es noch Datensilos, und es müssen noch umfangreiche Daten gelöst werden.

Gleichzeitig sind Legalität und Compliance zum allgemeinen Trend geworden. Unabhängig davon, ob inländische oder international, wurden Gesetze und Vorschriften im Zusammenhang mit persönlichen Informationen und Datensicherheit nacheinander ausgestellt, was strengere Anforderungen für den Schutz persönlicher Informationen und die Datensicherheit gestellt hat. Dies bedeutet, dass wir auch die individuellen Datenschutzrechte und -interessen respektieren müssen, um die Sicherheit für Daten zu gewährleisten. Während des gesamten Lebenszyklus von Daten müssen wir umfangreiche Normen erreichen und eine kompatible Zirkulation erreichen.

Benutzer -zentriert sein, Daten unter der Annahme von Sicherheit und Privatsphäre austauschen und qualitativ hochwertige und kompatible Dienste anbieten, ist der Trend für den Aufbau der digitalen Gesellschaft, und weitere Innovationen sind in Technologie, Geschäftsmodellen und Managementsystemen erforderlich. Einführung der Berechnung der Datenschutz und der Entwicklung kompatibler Datenaustauschs in verteilten Systemen spiegeln all diesen innovativen Geist wider.

In der Berechnung des Datenschutzes, Blockchain, Föderierte Lernen und sicheres Multi-Party-Computing sind zu den drei wichtigen Kerntechnologien geworden, und diese drei Technologien konzentrieren sich aufeinander, und es gibt viele Überschneidungen und Verbindungen.

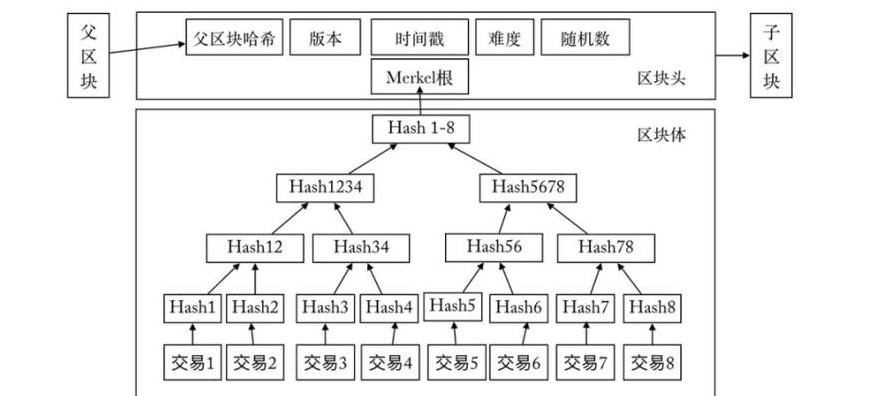

ursprünglich aus der Blockchain -Sicht können wir sehen, dass die Daten auf Blockchain einerseits durch Datenschutzalgen geschützt werden müssen; Andererseits kann Blockchain auch Basis und Hub in der Zusammenarbeit mit Datenschutzberechnung sein: Blockchain-Technologie wird verwendet, um Datensätze, Algoritmodelle und Datenverarbeitungsprozesse in der Zusammenarbeit mit mehreren Parteien aufzuzeichnen und zu verfolgen und die Endergebnisse zu bewerten und zu vereinbaren, um die kollaborative Effizienz kontinuierlich zu optimieren.

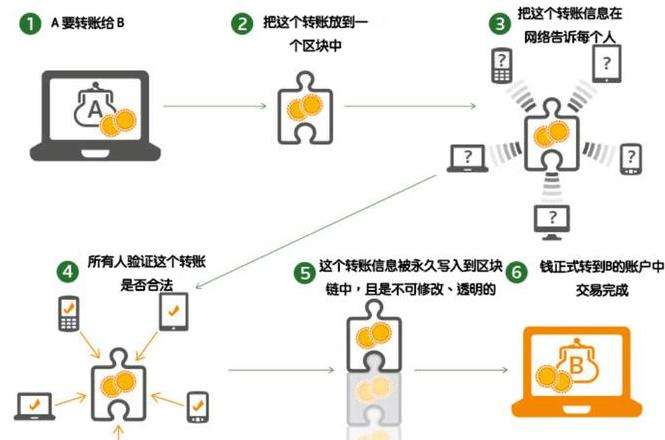

In den letzten Jahren, als wir die Implementierung von Anwendungen im Blockchain -Bereich untersuchten, haben wir häufig Blockchain verwendet, um ein "verteiltes Hauptbuch" für Geschäftsszenarien zu erstellen. Kompatible Anwendungen werden KYC (Knowyourclient) für Benutzer und Verkäufer erhalten, und es gibt auch viele Fragen, die durch innovative Lösungen wie die Berechnung des Datenschutzes beantwortet werden müssen.

Können Identitätsinformationen beispielsweise in der gesamten Allianzkette veröffentlicht werden? Sind während der Transaktion die Menge und die relevanten Parteien in der Transaktion ausdrücklich offenbart? Kann das Vermögen aller gewünscht gefragt werden? Wird das Geschäftsverhalten der Menschen ohne Genehmigung missbraucht?

Zum Beispiel möchten im Point Card -Geschäft in den Verbrauchszenarien Händler und Händler normalerweise nicht zu viel aufzeigen, wie z. Einzelne Benutzer möchten nicht, dass das Verbrauchsverhalten öffentlich untersucht wird.

Bevor das Datenschutzproblem vollständig behoben ist, verwenden die Methode, mit der wir normalerweise kernautorische Institutionen einführen, um am Konsens teilzunehmen und das gesamte Hauptbuch zu pflegen, während andere Teilnehmer geschichtet und fragmentiert sind und an Rollen mit unterschiedlichen Genehmigungen teilnehmen. Dies erhöht jedoch die Komplexität des Systems in gewissem Maße, was sich auf die Benutzererfahrung auswirkt, und bringt gleichzeitig Herausforderungen in der Skala und Popularisierung von Blockchain -Anwendungen.

Derzeit wird Blockchain in Regierungsfällen auch in den Regierungsfällen weit verbreitet, beispielsweise in Smart-Stadträten und den Lebensunterhalt der verschiedenen Menschen, und bietet allen eine gute Erfahrung mit "One-Stop-Dienst", was gemeinsame Anstrengungen aus mehreren Bereichen, mehr Regionen und mehr Regionen erfordert. Wir können sehen, dass Anträge auf Regierungsfälle eine breite Abdeckung und viele Rollen haben und Daten mehrere Empfindlichkeit und Bedeutung haben.

Blockchain kann als Basis für die verteilte Zusammenarbeit dienen und einen Datenfluss -Hub über Datenkataloge, Datenseen usw. erstellen, während die Berechnung des Datenschutzes und umfangreiche Kontrollregeln eingeführt wird, um die Datengrenzen so zu definieren, dass Daten "die Datenbank nicht verlassen", kann dies eine Identität erhalten.

Aus einer größeren Perspektive müssen Blockchain, künstliche Intelligenz, Big -Data, Datenschutzberechnung und andere Technologien, aber auch Gesetze und Vorschriften zu kombinieren, um ein umfassendes Datenschutz- und -managementsystem aufzubauen, um Blockchain, künstliche Intelligenz, Big -Data, Datenschutzberechnung und andere Technologien zu integrieren. Viele Strategien wie Regulierung und Aufsicht.

Der Blockchain-Datenschutzschutz hat reichhaltige Szenarien, viele Rollen, verschiedene Prozesse und dreidimensionale Daten. Wir können den "Doppelzirkulation" -Mechanismus zur weiteren Analyse verwenden.

Zunächst beginnen wir von der Benutzerseite, respektieren das Recht der Benutzer, Daten zu kennen und zu steuern und wichtige Daten an die Verwaltungsbenutzer zu übergeben.

Zum Beispiel stammen unter den "vier Elementen" der Identitätsbestätigung das Identitätszertifikat und die Kontaktinformationen des Benutzers in der Regel von maßgeblichen Institutionen wie Regierungen und Betreibern. Wenn Benutzer mit einem bestimmten Geschäftsszenario in Kontakt stehen, müssen nicht alle Informationen über klaren Text bereitgestellt werden, sondern nur selektiv eine überprüfbare Identifizierung zum Ersetzen klarer Text angeben.

Basierend auf dem verteilten Überprüfungsmechanismus können Sie Multi-Szenario-Tests realisieren und Ihre rechtliche Identität nachweisen. Zu diesem Zeitpunkt kann der Geschäftsanbieter den Service nicht verweigern, selbst wenn er nicht mehr Texte erhält. Dies reduziert und beseitigt sogar das Risiko, dass Benutzer der Root -Benutzer einlaufen.

Zweitens können auf der Geschäftsseite Technologien wie das Föderierte und sichere Multi-Party-Computing weiterhin verwendet werden, um die Geschäftsdaten zu verarbeiten, die Benutzer autorisiert und gemessen haben.

Unter der Annahme einer Einwilligung der Benutzer werden kollaborative Berechnungen mit Partnern auf der B-PAGE implementiert. Daten sind nicht außerhalb der Datenbank, die Privatsphäre werden nicht durchgesickert, sondern Fälle wie Risikokontrolle, Marketing, Werbung usw., die für den Geschäftsbetrieb von großem Wert sind, werden realisiert. Letztendlich bietet die Verbesserung der Geschäftsergebnisse Vorteile für die Geschäftsparteien und bietet Benutzern bessere Dienste oder Rechte der Rechte. Das gesamte Wertesystem ist geschlossen, kompatibel und nachhaltig.

Zum Beispiel muss das Internet der Dinge und die Blockchain am Ende der Sammlung dem Gerät Identifizierung und Identifizierung zuweisen, und gleichzeitig muss der Algorithmus entnommen und vor Leckagen geschützt werden. Auf der Benutzerseite sollten nicht nur personalisierte Dienste erbracht werden, sondern auch unnötige Porträts verhindert werden. Obwohl es die Identität und Qualifikationen des Benutzers bestätigen kann, kann es den Verhaltensweg des Benutzers nicht ohne Grund verfolgen. Wenn Sie hochwertige Dienste anbieten und Benutzerdaten sicher speichern, müssen die Wünsche des Benutzers respektiert werden, einschließlich der Anforderung für Stornierung und Ausgang.

Ein solches "Doppel -Kreislauf -System" kann nicht nur eine technische Änderung sein, bei der Geräte, Apps und Backend -Dienste iterativ sein müssen, aber viele Innovationen können auch auf der Ebene des Geschäftsmodells, des operativen Managementkonzepts, auftreten. Die gesamte Kette wird sehr lang sein, und es gibt viel zu erledigen und deckt eine riesige Industriekette wie Stücke, Hardware, Netzwerke, Software und Cloud -Plattformen ab.

Derzeit gibt es keine einzige Technologie, die die Welt "vertraglichen" kann, die den Anforderungen "vollständige Verbindung" und "Doppelzyklus" erfüllen kann. Dann könnten wir die Bühne genauso gut ein wenig gründlicher teilen, sie umfassender auflisten, einige Technologien und Lösungen kombinieren und zuerst die Schmerzpunkte in einem bestimmten Szenario lösen. In der Tat, wenn wir mit vielen industriellen Anwendungsentwicklern kommunizieren, hoffen sie, sich auf spezifische und unmittelbar bevorstehende Probleme zu konzentrieren und Lösungen zu zielen und umzusetzen, z. Als Kombination und eine Art und Weise, die in gewisser Weise in gewisser Weise zu wählen und nicht als Abstimmung ein Weg zu sein. Einige Algorithmen in der Berechnung der Datenschutz. Wir können ein Problem auf der Basis nach dem anderen lösen, frühere Fehler ausmachen, neue Technologien und neue Ideen für vorhersehbare starre Anforderungen einführen und innovativ umsetzen. Auf diese Weise werden wir den Datensicherheitszaun nach und nach die Daten für die Datensicherheit verbinden und schließlich eine große Wand der Datensicherheit erstellen.

In der verteilten Zusammenarbeit sind viele Szenarien kreuzstitutionell und cross -networks. Unabhängig davon, ob es sich um eine Blockchain- oder Datenschutzberechnung handelt, werden sie auf die Interoperabilität mit anderen Partnern und anderen Plattformen stoßen. Wir sehen, dass die relevanten Arbeitsgruppen des Instituts für Informations- und Kommunikationstechnologie eine Reihe von Verbindungsspezifikationen diskutieren. Der Kernrahmen besteht darin, "Knoteninteroperabilität", "Interoperabilität" und "Algorithmus -Interoperabilität" zu erreichen.

Knoteninteroperabilität erfordert die Interoperabilität von Basiselementen wie Netzwerken und Protokollen. Ressourceninteroperabilität betont die Release, Speicherung, Adressierung und Verwendung von Ressourcen, Management -Audit (einschließlich Datenlöschung, Offline -Dienste usw.). Auf dieser Ebene implementiert jeder eine relativ konsistente Ansicht und bietet eine gemeinsame Schnittstelle. Die Interoperabilität von Algorithmen ist sehr detailliert und szenario basiert. Jeder Algorithmus hat seine eigenen Eigenschaften sowie seine grundlegende Kryptographie und Operationen. Die Regeln und kollaborativen Prozesse werden unterschiedlich sein. Es werden mehrere Anforderungen an Qualifikationen des Ressourcenmanagements und die Topologie von Knotennetzwerken erfolgen.

Auf der Grundlage der Interoperabilität gibt es auch Anforderungen wie "selbstkonsistent", "Sicherheit" und "Korrektheit". Mit der Entwicklung des Feldes ist es auch sehr wichtig, "Skalierbarkeit" kontinuierlich weitere Funktionen hinzuzufügen. Vorher kann jeder hart arbeiten, um Technologie und Erfahrung zu sammeln. In Zukunft müssen sie in Zukunft, wenn sie es implementieren, mehr Aufmerksamkeit auf Schnittstellen und Spezifikationen, einen offenen Verstand schenken, miteinander kommunizieren und aufbauen und durch Open Source- und Open-Methoden Einverständniserfolg und Win-Win-Ergebnisse suchen.

Zusammenfassung, mehrere Gedanken zur Entwicklung der Datenschutzberechnung:

Drittens erreicht die Standardisierung und Popularisierung, um eine große Umsetzung neuer Technologien und neuer Konzepte zu fördern. Beispielsweise können relevante Branchenstandards und Bewertungssysteme einen großen Vorteil haben, um Sportlern den Entwicklungspfad zu klären und die Industrieanforderungen zu erfüllen.

Nach so vielen Jahren der Entwicklung ist es am schwierigsten zu ", wie Sie klar erklären können, was Blockchain ist." Wir hoffen, dass die Datenschutzberechnung von Fangxing bei populärer Wissenschaftsförderung mehr neue Ideen haben und bessere Ergebnisse erzielen kann.

erinnert an die Manie der Blockchain- und Datenschutzberechnung. Wir sehen, dass Branchen und Gesellschaften Datensicherheit und Datenschutzschutz erfordern, und die Branche hat auch viele verfügbare Forschungsergebnisse erzielt, die in gewissem Maße anerkannt wurden. Wenn wir uns auf die sichtbare Zukunft freuen, werden wir unsSeien Sie offener und pragmatischer, konzentrieren Sie sich auf Benutzer und Szenarien und erforschen standardisierte, große und nachhaltige Anwendungsrouten.