⑴ vier Kerntechnologien von Blockchain

Die vier Kerntechnologien von Blockchain umfassen:

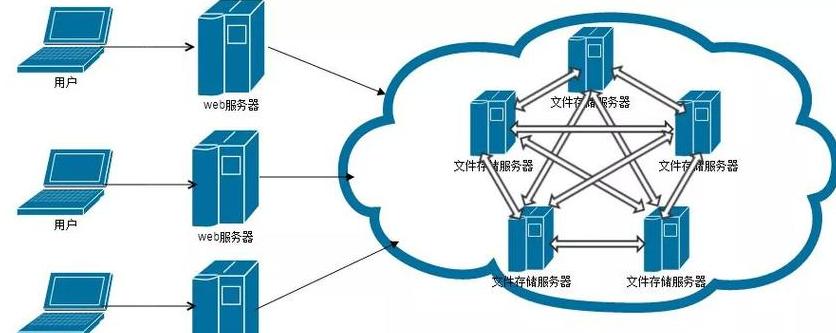

P2P -Netzwerktechnologie: Infrastruktur: Die P2P -Netzwerktechnologie ist die Grundlage der Blockchain, die jedem Knoten im Netzwerk unabhängig austauschen. Dezentralisierung: Tausende von Knotty im Inneren und verlassen Sie die verteilten Netzwerke, wobei dezentrale Zeichen der Blockchain ausgeführt werden.

Verschlüsselungstechnologie: asymmetrischer Verschlüsselungsalgorithmus: Blockchain -Verwendungen im asymmetrischen Verschlüsselungsalgorithmus, im öffentlichen Schlüssel zu den Verschlüsselungsdaten und der private Schlüssel wird zum Verbrauch verwendet. Informationssicherheit: Diese Verschlüsselungsmethode sorgt für sichere Übertragungsinformationen im verteilten Netzwerk und stellt die Integritäts-, Sicherheits- und Unveränderlichkeitsinformationen aus.

Schmerzvertrag: Automatische Ausführung: Ein Verbrauchervertrag wird vom Vertrag automatisch ausgeführt, und es ermöglicht eine vertrauenswürdige Transaktionen ohne Bedarf an Dritte. Kommerzielle Anwendung: Im kommerziellen Betrieb vereinfachen Verbrauchervertrag den Transaktionsprozess und bieten Sicherheitsförderung, sodass beide Parteien die Vertragszeit automatisch ausführen können.

Konsensmechanismus: selbstbewusstes Kernkonsensmechanismus ist die Kerntechnologie für die Form des Vertrauens, wie beispielsweise Harmonie ohne zentralisierte Institutionen erreicht werden. Maschinenalgorithmus Konsens: Die verteilten Netzwerke, Zustimmung zu den Maschinenalgorithmen, das Vertrauen wurden gelesen und freie Kreaturen, Innovation und Glücks- und Wertverteilungsmethoden. Die Analyse von vier Haupttechnologien der Blockchain ist wie folgt: Der Block -Header speichert Informationen wie den Hash -Wert des vorherigen Blocks, was eine Kettenstruktur darstellt. Datenfixierung und Integrität: Die in jedem Block aufgezeichneten Daten sind relativ sicher, einschließlich Transaktionen, Zeitstempel usw., und ein Hash -Preis schafft eine ineinandergreifende Beziehung, um sicherzustellen, dass die Daten einmal geändert werden. Alle nachfolgenden Hash -Werte werden sich ändern, was die Integrität und Irreversibilität der Daten gewährleistet. verteiltes Speicher Kryptographie Berücksichtigung der Mechanismus Zusammenfassung: Vier Haupttechnologien von Blockchain zusammen bilden ihr eindeutiges technisches System, das die Sicherheit, Zuverlässigkeit und Dezentralisierung des Blockchain -Systems gewährleistet. Bei der kontinuierlichen Entwicklung und Entwicklung dieser Technologien bieten sie eine solide Grundlage für die Anwendung und Entwicklung der Blockchain -Technologie. Die Haupttechnologien der Blockchain enthalten hauptsächlich die folgenden vier Typen: 1. Distributed Ledger 2. Asymmetrische Verschlüsselung 3. Einwilligungsmechanismus 4. Definition des intelligenten Vertrags ⑵ Die vier Kerntechnologien von Blockchain?

Die Kerntechnologie von Blockchain enthält hauptsächlich vier Aspekte: Erstens stellt ein verteiltes Ledger, das als Grundlage für die Datenspeicherung fungiert, die Transparenz und Unveränderlichkeit von Informationen sicher. Zweitens stellt der Konsensmechanismus die Konsistenz und Autorität der Datenverarbeitung durch koordiniertes Punktverhalten sicher. Anschließend stellt die Anwendung der Kryptographie sicher, dass die Sicherheits- und Identitätsprüfung von Daten, genau wie ein verschlüsselter Schloss die Integrität von Daten schützt. Schließlich können intelligente Verträge, die Blockchain ausführen und anwenden können, damit die Transaktionsregeln direkt codiert und automatisch ausgeführt werden können. Was in Blockchain eindeutig ist, ist die blockbasierte Datenstruktur. Jeder Block ist wie ein Zeitstempel, der die Geschichte der Transaktionen aufzeichnet. Diese Blöcke sind in chronologischer Reihenfolge verbunden, um eine Hauptkette zu bilden, und alle Knoten teilen und überprüfen diese Informationen. Diese Struktur ähnelt WeChat -Momenten. Die von jeder Person veröffentlichten Nachrichten können von mehreren Momenten ersichtlich sein, die beiden sind jedoch in Bezug auf Funktion und Zweck unterschiedlich. Die Informationen im Freundeskreis sind vielfältiger, während sich die Blockchain auf die Aufzeichnung spezifischer Daten wie Hash -Werte, Transaktionsinformationen usw. konzentriert und eine termperierte Kette bildet. Der Betriebsmechanismus von Blockchain beruht auf einer verteilten Datenbank, in der die Datenbank Daten enthält und die Geschäftslogik von der Blockchain übertragen wird. Es speichert Daten in chronologischer Reihenfolge, bildet einen bestimmten endgültigen Zustand und akzeptiert nur neue gültige Transaktionen. Der Transaktionsprozess basiert auf der asymmetrischen Verschlüsselungstechnologie, um Sicherheits- und Überprüfungsprozesse sicherzustellen. Konsensalgorithmen wie Arbeitsnachweise oder Nachweis des Anteils lösen das Problem der Verhinderung der Doppelzahlung (Doppelausgaben) und gewährleisten die Zuverlässigkeit und Sicherheit des Systems. Der oh2e Inhalt hilft, die Grundlage der Blockchain zu verstehen. Wenn Sie ausführlich lernen müssen, folgen Sie unserem offiziellen Account von WeChat: Yunduo Finance.