Die Blockchain-Technologie ist wirklich nach dem Internet?

Was reflektiert es?Ja, BlockChar muss in der Zeit nach dem Internet eine erforderliche Technologie sein.

Das Erscheinungsbild spiegelt die Unveränderlichkeit und die dezentrale Implementierung der Leistung wider:

I. Das Internet, das Wert und Rechte vermitteln kann.

2. können in der Lage sein, ein dezentrales System als mehrfache Rolle zu erstellen.

Das erste, was im Internet ist, das den Wert der Rechte vermitteln kann.

Wir alle wissen, dass es einfacher ist, das Internet zu kopieren und einfügen. Es ist einfach, die Informationen zu übergeben, aber wenn wir den Wert im Internet bestehen, um Diebstahl und Kosten mit den Informationen zu haben. Mit der Blockchain -Technologie können die Informationen, die Sie im Internet haben, nicht so viel Angst haben. Kontowert und Eigenkapitalnachweis können im Internet verwendet werden.

Es gibt zu viele Beispiele für den Lieferwert. Zum Beispiel ist Bitcoin ein digitales Vermögenswert, das in das Willen des Internets übertragen werden kann und keine zentralisierte Institution erfordert, um ihn zu verwalten.

Aber wie kann man die Übertragung von Beweisen verstehen? Wenn die Regierung beispielsweise häufig zum Fenster aus einer Abteilung stoßen und Papierformalitäten annehmen und sich das Fenster der nächsten Abteilung ansehen. Wir haben seit so vielen Jahren eindeutig die Internetisierung erlebt, aber es sind nicht so viele Prozesse und behandeln verschiedene Papiermaterialien. Was ist das?

Dies ist die Technologie, die jetzt sehr entwickelt ist, was in einigen elektronischen Dateien leicht zu manipulieren ist. Ohne sich mit Blockchain zu kombinieren, ist es schwer, sich auf elektronische Informationen zu verlassen, die Sie einreichen. Wenn Sie also sehen möchten, dass Sie das Fenster sind und Sie bereit sind, sich selbst zu machen, sind Sie bereit, es mit Ihnen zu tun, um das zu tun, was es in Ihnen passiert, dass Sie nicht tun, was es in Ihnen passiert ist, damit Sie es nicht tun, wenn Sie nicht das tun, was mit Ihnen passiert ist, dass es von Ihnen selbst gemacht wurde, dass Sie mit Ihnen, als Sie es mit sich verzichten haben, als Sie mit Ihnen gemacht wurden.

Mit einer Kombination aus Blockchain und Gesichtserkennung kann ich es tun. Grund: Vervollständigen Sie eine Abteilung und stellen Sie sie in Blockchain. Eine andere Abteilung muss nur den Blockchar überprüfen, um zu wissen, dass ich den entspre chenden Vorprozess bearbeiten und weitermachen.

In dem Distrikt Foshan, Guangdong, der nun die Verwendung von Blockchain-Technologie untersucht, um "Unternehmen im Haushalt zu erstellen, und dann ein dezentrales System zu mehreren Probanden aufbauen können, können sich gegenseitig nicht glauben. Bevor die Billigkeit von Blockchain schwierig zu arbeiten, insbesondere online zusammenzuarbeiten. sind speziell für die externe Lichtung und die Siedlung verantwortlich, um die Bücher miteinander zu synchronisieren, um das Geld erfolgreich zu übertragen

Wenn Sie jedoch ein System sind, das mit Blockchain entwickelt wurde, kann dieses Problem gut gelöst werden, dass jedes das gleiche System verwendet und sich gegenseitig zu dem Willen berechtigt und den Willen nicht ändert.

In IT verwendete Ant Financial im Juni 2018 jetzt die Blockchain-Technologie, um rasante Kreuzungsüberweisungen zu erzielen. Die Zahlung wird in drei Sekunden erfolgen und eine Gebühr ist auch die niedrigste und nicht ignoriert.

Diese dezentrale Lösung brachte eine Blockchain mit, um eine kollaborative Beziehung von der vorherigen Zentralisierung aufzubauen, einige Probleme zu lösen, die bei der Zentralisierung unüberwindbar sind und die Effizienz mit großer Verbesserung verbessern.

Wenn wir uns aus dieser Richtung erstrecken, denken Sie an jedes Unternehmen, in dem wir uns befinden, es wird immer der stromaufwärts oder stromabwärts eines anderen Unternehmens sein, und wir werden auf jeden Fall mit der anderen Partei in einer Reihe von Materialien, Mitteln, Informationen, Informationen usw. interagieren. Die ganze Zeit und einen neuen Schritt mit der anderen Party machen, werden Sie und Econtinuowe adffffffffern und Feedback. Und das sind die Kosten des Glaubens.

, aber wenn Blockchain verwendet wird, wird nach der Erstellung der Daten auf der Blockchain platziert, und alle vorgelagerten und nachgeschalteten Unternehmen in dieser Lieferkette erhalten Daten, so dass viele Daten nicht wiederholt bestätigt werden müssen, was die Vertrauenskosten erheblich senken kann. Gleichzeitig, weil die vertrauenswürdigen Informationen Transit sind. Wenn die Daten im Austausch zwischen Maschinen treu sind, verringern sie in Zukunft große Probleme. (Dies ist ein weiteres großes Thema)

Blockchain-Technologie ist ein großes Instrument, um sicherere Internetvorteile zu erzielen, die hauptsächlich zwischen der technischen und aktuellen Internetstruktur eintreten. In diesem Artikel werden wir Ihnen vorstellen, wie Blockchain die Netzwerksicherheit fördert.

Was ist die Blockchain -Technologie?

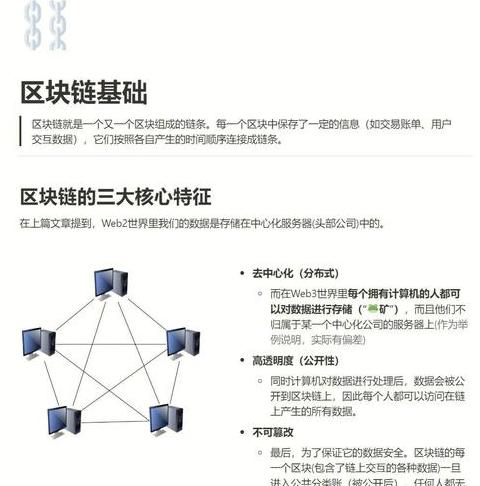

Blockchain -Technologie ist dezentrales verteiltes Ledger -System, in dem Sie jemanden digital in Blockchain einsetzen können, unabhängig von Branchen. Verwenden Sie die Serie Unmutwillige Datensätze mit Zeitstempeln, die von Clusters Computern verwaltet werden. Diese Datensätze können ein Idol verschiedener Transaktionen sein, das durch Blöcke getrennt und durch kryptografische Banden korreliert wird. Gleichzeitig gehören die Daten nicht zu einem Computer oder einer Person, sondern von vielen Benutzern im gesamten Konto.

Sobald die Informationen bestätigt wurden, haben sich die codierten Daten nicht geändert und werden zu einem dauerhaften Block und dem von anderen Blöcken gebildeten Kragen hinzugefügt, die überprüft werden. Zunächst wurde diese Technologie in den Kryptowährungen entworfen. Jetzt können wir sehen, dass die Blockchain -Technologie an vielen Orten, insbesondere an Cybersicherheit, ein großes Potenzial hat, mit der Cyber -Angriffe vorhanden sind, die Informationen privat und sicher halten und Informationen privat und sicher halten können.

Blockchain als zugrunde liegendere Technologie kann nützliche Lösungen für verschiedene Branchen liefern. Die Hauptmerkmale sind:

Blockchain hat das Netzwerk ohne zentrale Autorität demokratisiert. Es ist in der Öffentlichkeit: Ja, die Organisation kann ein Blockchain -System eingeben, das Informationen manipuliert.

Blockchar ist ein dezentrales System, das nicht zum Sein gehört. Daten in Blockchain -Systemen können verschlüsselt werden.

Jeder, der in Blockchar gespeichert wird, ist unveränderlich und kann menschliche oder manipulierende Informationen verhindern. Beispielsweise kann mit Blockchain eine vollständig transparente Auswahl enthält, die die Ergebnisse sofort erzeugt werden können. Menschen können in ihren Häusern abstimmen und die Abstimmungsergebnisse können sofort berücksichtigt werden.

Blockchain ist transparent, worauf es in Blockchain gebaut und gegründet wurde, kann öffentlich zugegriffen werden. Der Datenspeicher im Inneren kann ebenfalls verfolgt werden und diejenigen, die das System verwenden, eine höhere Standardverantwortung und formatiert.

Was macht die Blockchain ausTechnologie zur Förderung der Netzwerksicherheit? im Internet und zur Kante und zum Zugang zu den unverhältnismäßigen im realen und in einem klinischen Zugang und zu Zugang zu Disponed in Real und den Informationen näher an den Informationen. BlockCChain bietet eine sichere Lösung für IoT und industrielles IoT durch strenge Eroberanzauthentifizierung, Verbesserung von Informationsattributen und -strömen sowie fortschrittlicheres Systemverwaltungssystem.

In Bezug auf Ooty -Gedanken basiert die Blockchain -Technologie auf einer dezentralen Architektur und kann Sicherheit für Remote -IoT -Geräte bieten, die die Hacker nicht angreifen. Der Verbrauchervertrag kann eine sichere Überprüfung für Transaktionen in der Blockchain -Umgebung durchführen, während Blockchain zur Verwaltung der IoT -Aktivitäten verwendet werden kann.

notitia accessum potestate

quod unus ex initialis proposita concipiuntur blockchain erat ad enable publicus accessum, non habet accessum ad activare publico accessum, non habet ad accessum ad activare ad Admitte ad Admitte ad Admitte ad Admitte aditus, quod habet accessum esse ad enable publicus accessum, quod habet ad Accessum Esse AD Aktivpublica Aditus, Nicht -Habet -Ad -Accessum -Ad -Ad -AD -Accessum -Adciptum Access. Er hat keinen Zugriff auf den Aktivitätszugang zur Aktivität des öffentlichen Zugangs. Es hat keinen Zugriff auf Aktivitäten zu ermöglichen, sondern hat keinen Zugang zu Kontrolle oder Beschränkungen. Die heutigen Branchen werden jedoch die Vertraulichkeit der Information und die Sicherung der Zugangskontrolle durch die Verwendung privater Blockchain -Systeme sein. Die vollständige Verschlüsselungsblockchain stellt sicher, dass Informationen nicht für Außen- oder Teile oder Daten zugänglich sind, insbesondere wenn Daten übertragen werden.

DDOS -Angriff

Das Ziel des DDOS -Angriffs (Distributed Denied Service) ist der einzige Server, der mehreren infizierten Computersystemen unterliegt. Wenn Blockchain in Secure System integriert ist, ist der Zielcomputer, Server oder Netzwerk Teil eines dezentralen Systems, das diese Maschinen vor Angriffen schützen kann.

Persönliche Mitteilung

Verwenden einer Plattform, die in der Blockchain -Technologie zu kommunizieren, um Unternehmen zu kommunizieren, um eine höhere Sicherheit zu erreichen, was gegen böswilligen Impetrie widerstehen kann. Ob bei Einzelpersonen, Geschäfts- oder hochdracula -Kommunikation, Verbraucher führen zu einer vertraulichen Kommunikation ohne Cyber -Angriffe. Blockchain kann die öffentliche Schlüsselinfrastruktur (PKI) besser bewältigen als gewöhnliche Kryptoanwendungen, so dass viele Unternehmen nun versuchen, private Blockchain -Blockchain -Anwendungen zu entwickeln.

öffentliche Schlüsselinfrastruktur

Menschen sind mehr Aufmerksamkeit auf den Schutz der Sicherheit und in dieser Hinsicht. PKI basiert auf den Zertifizierungsagenturen von Drittanbietern zu den Sicherheitskommunikationsanwendungen, E-Mails und Websites. Dies sind die Agenturen, die die wichtigsten Paare häufig zu Zielen von Hackern herausholen, zurückrufen oder speichern, die normalerweise einen gefälschten Identitätszugriff verwenden, um verschlüsselte Kommunikation zuzugreifen. Mit diesen Tasten, die in Blockchain codiert sind, minimiert die Fähigkeit, gefälschte Schlüssel oder Diebstahlidentitäten zu erzeugen, als legitime Identität für den Besitzer des Inhabers in der Anwendung und einige unmittelbar überprüft.

Domänenname -System

Verwenden der Blockchain -Methode an den Speicherdomainnamen -Systemen (DNS) kann verstärkt werden. Da es ein gefährliches Ziel gibt, kann Hacker verhindern, den böswilligen Betrieb der DNS -Dienstleister zu zerstören.

Blockchain, in der Zukunft der Netzwerksicherheit

, um weiterhin das Verständnis und unsere Forschung und Entwicklung und mehr in die Anwendung und die Entwicklung der Entwicklung und mehr in die Entwicklung zu investieren. In den letzten zwei Jahren die Zunahme der Anwendung von Blockchain in verschiedenen Branchenmissionen und die Absicht der Länderpolitik in der Blockchain -Technologie. Blockchain hat eine große Veränderung verbracht und ist nicht das gleiche Synonym für eine Kryptowährungen.

Blockchain -Technologie, um aus Kryptowährungen geboren zu werden, aber sein Wert ist nichtist auf Kryptowährungen beschränkt. Blockchain ist eine sichere und zuverlässige Technologie, die einst die Mainstream -Sicherheitsmaßnahmen einbezieht, und kann praktischere Vorteile für den Fortschritt der Cybersicherheit bringen.

Um weiterhin eine neue und mehr Falle- und Angriffsmethoden zu erstellen, verstärkt sich die Gefahr der Cybersicherheit, und die Blockchain -Technologie wird in den nächsten Jahren wahrscheinlich vor der Cybersicherheit vorgehen. Bis zu einem gewissen Grad ist die Netzwerksicherheit der heutigen zukünftigen Blockchain in der Zukunft.

Mein Verständnis meiner Blockchain ist eine Technologie. Das Internet ist nur eine Fluggesellschaft oder eine mittlere Verbreitung der Informationsintegration, und Sie werden in der Zeit nach dem Internet befinden.

Blockchain kann wirklich schön und offen sein und Aufzeichnungen darüber, was nicht so sehr passiert.

Blockchain, dezentralisiert, es kann geknackt werden, und Einhöre ist ein nicht reduzierbares Was ist "Big> Meeting -Technologie Was bedeutet Bedeutung Technologie" Die folgende Eingangstechnologieliste: 1 kann als fortschrittliche Internet -Technologieversion des Board of Board angesehen werden. Im Informationsblock, Speicher und Sicherheit wird ein kultureller Internet -Internetmangel vorgenommen, um Fehler zu lösen. Unter Verwendung der Speichernmethode zum Speichern von Informationen in vielen Fällen, Bieter, die die Datensicherheit und bedingungslose Daten verbessern.

2. Die Funktionen der schottischen Technologiefunktionen und verwenden dasselbe P2P -Netzwerk, das dasselbe P2P -Netzwerk verbessert, und dies verbessert das gleiche P2P -Netzwerk, und dies verbessert das gleiche P2P -Netzwerk, das das gleiche P2P -Netzwerk verbessert. P2P -Netzwerk, und dies verbessert dasselbe P2P -Netzwerk, das dasselbe P2P -Netzwerk verbessert, und dies verbessert das gleiche P2P -Netzwerk, das dasselbe P2P -Netzwerk verbessert, und dies verbessert das gleiche P2P -Netzwerk, das das gleiche P2P -Netzwerk verbessert, und dies verbessert das gleiche P2P -Netzwerk. Datenversteuerung: Verhindert, dass Informationen in der Art und Weise fallen, um ähnliche Informationen zu speichern. Um Daten anzupassen, ist es wichtig, dass mehr als 51% der Computer gleichzeitig konvertiert werden, was wirklich unmöglich ist. Cryptrapre ss bezieht sich auf den Garantieanbieter.

3. Die Bathanon -Technologie -App Countcanin kann Waren, Arzneimittel, Sehr geehrte Gegenstände usw. überwachen. Die Tags eines Multiple Center identifizieren und Zusammenarbeit gemeinsamer Konten und Zusammenarbeit, z. B. gemeinsame Konten und Zusammenarbeit, die üblicherweise Tags und Zusammenarbeit sind. Wohltätigkeitsorganisationen Tracking: Baddin County kann den Fluss jedes gemeinnützigen Fonds und des großzügigen und gemeinnützigen Flusses verfolgen. Urheberrecht, Gesetz usw. Die Informationen, die in Vorfreude und konsequenter Naturschutz und Behalten der Rechte und Bedürfnisse der Aktivitäten der Filme und der Musik installiert sind. Medizin, Versicherung, öffentliche Sicherheit usw. Blockieren Sie Ihr Internet können sicher sein und Ihre persönlichen Daten schützen. Zusammenfassen, Bucket -Technologie starkUnd es handelt sich um eine vormodierende Technologie mit umfangreichen Implementierungsverspre chen und bringt sie zu allen Lebensreisen auf alle Lebensreisen.

Welche Technologien sind im digitalen Zeitalter notwendig?

Digitale Technologie umfasst das Internet, Megadaten, Mobile, das Internet von Objekten, Blockchain, virtuelle Realität, Biologie, Automatisierungstechnologie usw.

1. Internet -Technologie: wie Web -Technologie, Netzwerkprotokoll, Kunden/Serverarchitektur, Cloud -Computing usw.

2. 3. Mobile Technologie: Das Design und die Entwicklung mobiler Anwendungen, das Management von mobilen Geräten und Unternehmensanwendungen usw.

4. Internet der Objekttechnologie: wie Sensortechnologie, Smart Devices, RadioFrequency Identification Technology usw. Reality -Technologie: wie dreidimensionale Modellierung, Virtual -Reality -Geräte, Motor der Virtual -Reality -Technologie usw.

7. Biotechnologie: wie Gen Edition, Genomsequenzierung, Speicherung und Transformation von Lebenswissenschaftsdaten usw.

8. Automatisierungstechnologie: Die Robotics, intelligente Herstellung, das autonome Fahrer, das autonome Fahrer usw.. Die traditionelle digitale Technologie verbessert sich ständig und spielt eine zunehmend wichtige Rolle in allen Bereichen der Industrie, Branche, Wirtschaft und Gesellschaft. Die schnelle Entwicklung und die breite Anwendung der digitalen Technologie haben dem Unternehmen viele neue Möglichkeiten und Herausforderungen gebracht.

Digitale Technologie

Digitale Technologie bezieht sich auf Technologie, die digitale Informationen über digitale Computer, Elektronik, Kommunikation und andere Technologien verarbeitet und überträgt.

Diese digitalen Behandlungen umfassen digitale Signale, digitale Daten, digitale Bilder usw. Basierend auf dem Scannen können die Technologie feine, schnelle und reibungslose Daten verarbeiten und übertragen, sodass wir die Bequemlichkeit und Effizienz verschiedener Operationen spüren können.

Digitale Technologie hat viele Anwendungen in den Bereichen Informationsverarbeitung und -übertragung, wie das Internet, Smartphones, intelligente Fernseher, Cloud Computing, das Internet der Dinge usw. sowie seine breite Anwendung in den Bereichen medizinische Versorgung, Bildung, Finanzierung usw. mit der kontinuierlichen Entwicklung der digitalen Technologie, IT -IT -IT -IT -Auswirkungen und Veränderungen in den Bereichen Produktion, Lebewesen, Lebewesen, Lebewesen, Lebewesen, Lebewesen, Lebewesen, Lebewesen, Lebewesen, Lebewesen, Lebewesen, Lebewesen, Lebewesen, Lebewesen, Lebewesen, Lebewesen, Lebewesen, Lebewesen, Lebewesen, Lebewesen, Lebewesen, Lebewesen, Lebewesen, Lebewesen, Lebewesen und Kultur.