Wissen erweitern:

Die Hash-Funktion ist eine Methode zum Konvertieren von Daten jeglicher Länge (z. B. Text, Anzahl usw.) in eine bestimmte Länge (normalerweise 256-Bit oder 512-Bit). Sie sind sehr schnell und sehr sicher, da die Änderung eines kleinen Teils der Daten (sogar zu leichten Änderungen) Canhch -Ergebnisse sehr unterschiedlich oder sogar irreversibel variieren kann. Diese Funktion wird weitgehend mit den Funktionen in Blockchain verwendet, z.

Bitcoin-Blockchain verwendet hauptsächlich SHA-256 als Hash-Funktion, ein von David Chom und Merp eingeführter Algorithmus. Chilomchik im Jahr 1997. SHA-256 bietet eine sehr sichere Möglichkeit, Blockchain und sichere Transaktionen zu erstellen. Darüber hinaus basiert die Mercal-Baumstruktur in der Blockchain auch auf der Grundlage der Hash-Funktion von SHA-256.

Die oben genannten zwei Verschlüsselungsalgorithmen und die Hash -Funktion spielen in der Blockchain eine sehr wichtige Rolle. Sie gewährleisten Transaktionen Sicherheit, Integrität und Vergessenheit sowie die Dezentralisierung und Irreversibilität von Blockchain -Netzwerken. Gleichzeitig

, da die Daten als Datenblock in der Blockchain wachsen, werden diese Verschlüsselungsalgorithmen auch verwendet, um Verbindungen zwischen dem Blockheader und dem Block zu erstellen, wodurch die Leistung und Sicherheit der Blockchain verbessert wird.

I、 Wie sichern Blockchain Daten im Netzwerk?

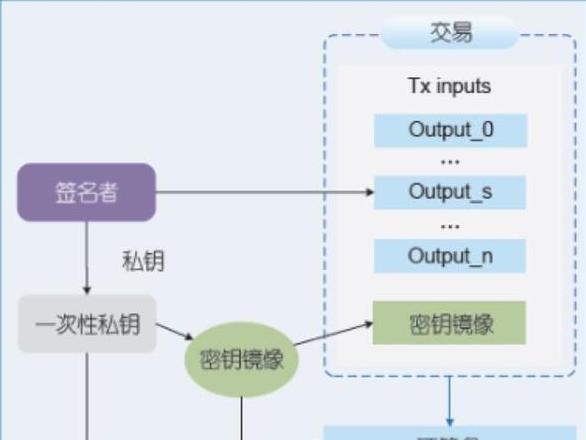

So gewährleistet die Blockchain -Datensicherheit von Daten im Netzwerk: In der Blockchain -Technologie ist die digitale Verschlüsselungstechnologie der wichtige Punkt. Im Allgemeinen werden asymmetrische Verschlüsselungsalgorithmen verwendet, dh das Passwort während der Verschlüsselung unterscheidet sich vom Kennwort während der Verriegelung. Einfach ausgedrückt, wir haben einen exklusiven privaten Schlüssel. Solange wir unseren privaten Schlüssel schützen, gibt der öffentliche Schlüssel der anderen Partei die andere Partei mit dem öffentlichen Schlüssel, um die Datei zu verschlüsseln, um den Chiffertext zu generieren, und dann den Krüppel an Sie zu senden. Wir verwenden dann den privaten Schlüssel, um den üblichen Text zu entschlüsseln, sodass der Übertragungsinhalt von anderen nicht garantiert werden kann. Auf diese Weise werden die verschlüsselten Daten übertragen! Gleichzeitig gibt es auch eine digitale Signatur, die uns eine zusätzliche Garantie ergibt, um zu beweisen, dass das Dokument während des Verlassens der anderen Partei nicht manipuliert wurde. Es ist ersichtlich, dass die Blockchain -Verschlüsselungstechnologie die Sicherheitsprobleme im Prozess des Datenverlaufs und der Freigabe effektiv lösen kann, was eine großartige Chance darstellt. DieII、 Blockchain verfüg

t über einen privaten Schlüssel und einen öffentlichen Schlüsselöffentlicher Schlüssel (öffentlicher Schlüssel, als öffentlicher Schlüssel bezeichnet) und asymmetrische Verschlüsselungsalgorithmen in der Kryptographie privater Schlüssel (privater Schlüssel). Wie der Name schon sagt, kann der öffentliche Schlüssel öffentlich verfügbar sein, während der private Schlüssel sicher aufbewahrt werden muss.

Privatschlüssel wird durch einen zufälligen Saatgut erzeugt und der öffentliche Schlüssel wird von einem privaten Schlüssel durch einen Algorithmus erhalten. Da der öffentliche Schlüssel für Einfachheit und Praktikum sehr lang ist, erscheint die "Adresse", die dem öffentlichen Schlüssel entnommen wird. Diese etymologischen Prozesse sind einseitig irreversibel. Das heißt, die Adresse kann den öffentlichen Schlüssel nicht einführen, und der öffentliche Schlüssel kann den privaten Schlüssel nicht einführen.

Aus diesem Fall können wir sehen, dass öffentliche und private Schlüssel bei Paaren vorhanden sind. Ihre Verwendungen wurden in 16 Wörtern zusammengefasst: öffentliche Schlüsselverschlüsselung, private Schlüsselentschlüsselung; Private Schlüsselsignaturen, öffentliche Schlüsselüberprüfung.

öffentliche Schlüsselverschlüsselung, private Schlüsselentscheidung. Verschlüsseln Sie nämlich die Originaldaten mit einem öffentlichen Schlüssel, und nur dieser private Schlüssel kann die Originaldaten öffnen. Dadurch können die Originaldaten ohne Diebstahl im Netzwerk verbreiten und die Privatsphäre schützen.

private Schlüsselsignaturen, öffentliche Schlüsselüberprüfung. Verwenden Sie einen privaten Schlüssel, um die Originaldaten zu unterzeichnen. Nur dieser öffentliche Schlüssel kann nur überprüfen, ob die Signaturzeichenfolge den ursprünglichen Daten entspricht.

Verwenden von Lock und Key, um öffentliche und private Schlüssel zu vergleichenKann gemacht werden. Mit der Sperre wird ein Element gesperrt und der Schlüssel wird zum Entsperren des Elements verwendet. Der Hauptbesitzer ist der Eigentümer des Artikels. Tatsächlich ist dies der Fall. Das öffentliche und private Schlüsselpaar legt das Kontosystem von Blockchain und Eigentum an Vermögenswerten (Token usw.) fest. Die Vermögenswerte der Blockchain sind in der öffentlichen Schlüssel geschlossen, und der private Schlüssel wird verwendet, um die Eigenschaft zu entsperren und dann zu verwenden. Wenn ich beispielsweise die Eigenschaft an Sie übertragen möchte, verwende ich meinen persönlichen Schlüssel, um Transaktionen (einschließlich Eigenschaft, Menge usw.) zu unterschreiben, die Ihnen die Eigenschaft übertragen und das Blockchane -Netzwerk vorgestellt habe. Der Knoten überprüft die Signatur und schalte die Vermögenswerte korrekt von meinem öffentlichen Schlüssel und sperren sie auf seinem öffentlichen Schlüssel.

Wir haben die Rolle privater Schlüssel gesehen. Sie sind wichtig als Passwort eines zentralisierten Buchhaltungssystems (Alipay, WeChat Pay usw.). Wenn Sie einen privaten Schlüssel besitzen, haben Sie das Eigentum an der Immobilie, daher müssen wir den privaten Schlüssel gut halten und es nicht offenlegen.

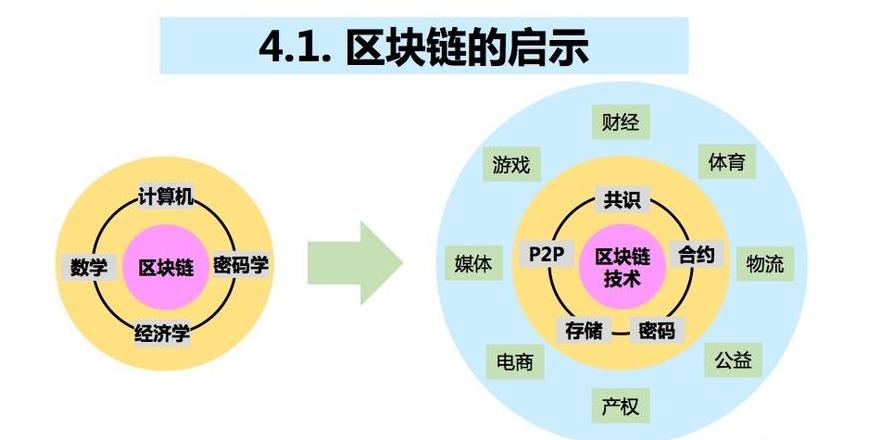

In der großen Blockchain, der Symmetrieverschlüsselung und der asymmetrischen Verschlüsselung in der Blockchain -TechnologieDie Kombination aus Symmetrieverschlüsselung und asymmetrischer Verschlüsselung

Blockchain -Technologie bietet höhere Sicherheits- und persönliche Informationsschutz in der Symmetrie -Verschlüsselung und der asymmetrischen Verschlüsselung.

Die Grundlage der Blockchain ist ein verteiltes Netzwerk, das die Datensicherheit und -vereinbarkeit gewährleistet. In diesem Netzwerk spielen die Symmetrieverschlüsselung und die asymmetrische Verschlüsselung eine wichtige Rolle.

1. Anwendung der Symmetrieverschlüsselung

Die Symmetrieverschlüsselung verwendet denselben Schlüssel für Verschlüsselung und Entschlüsselung. In der Blockchain wird die symmetrische Verschlüsselung hauptsächlich zur Verarbeitung interner Daten wie Transaktionsaufzeichnungen verwendet. Aufgrund der schnellen Verschlüsselungsrate ist es effizient, eine große Datenmenge zu behandeln. Darüber hinaus wird die symmetrische Verschlüsselung verwendet, um Schlüsselpaare zu erzeugen, um nachfolgende asymmetrische Verschlüsselungsprozesse herzustellen.

2. Anwendung der asymmetrischen Verschlüsselung

asymmetrische Verschlüsselung verwendet öffentliche Schlüssel und private Schlüssel zur Verschlüsselung und Entschlüsselung. Der öffentliche Schlüssel wird verwendet, um die Informationen zu verschlüsseln, und der persönliche Schlüssel wird zum Entschlüsseln verwendet. Die asymmetrische Verschlüsselung in der Blockchain wird hauptsächlich verwendet, um die Wirksamkeit von Transaktionen zu überprüfen und die Sicherheit von Benutzerinformationen sicherzustellen. Benutzer mit spezifischen persönlichen Schlüssel können nachweisen, dass sie die Transaktion abschließen können, indem sie das Blockkettenkonto steuern. Darüber hinaus wird auch für digitale Signaturen eine asymmetrische Verschlüsselung verwendet, um die Transaktionsauthentizität und Änderungsprävention sicherzustellen.

3. Die Kombination der Verwendung in der Blockchain, der Symmetrieverschlüsselung und der asymmetrischen Verschlüsselung wird ergänzt. Wenn eine Transaktion auftritt, kann die Partei die Identität und Genehmigung durch asymmetrische Verschlüsselung überprüfen, um die Sicherheit der Transaktion zu gewährleisten. Während des Datenübertragungsprozesses können Sie eine symmetrische Verschlüsselung für die Datenverschlüsselung und das Schlüsselmanagement verwenden, um die Vertraulichkeit der Daten zu verbessern und Verschlüsselungsprozesse zu vereinfachen. Mit dieser Kombination können Sie die Vorteile der beiden Verschlüsselungstechnologien maximieren und sicherere und effizientere Blockchain -Dienste anbieten.

Im Allgemeinen bietet Symmetrie und asymmetrische Verschlüsselung der Blockchain -Technologie mehrere Sicherheitsgarantien für die Übertragung und Speicherung von Daten, um die Sicherheit und Zuverlässigkeit des Blockchain -Netzwerks zu gewährleisten.