Die "Battey' -Sicherheitstechnologie wird im P2P -Netzwerk, spaxitische Kopie usw. durchgeführt. 1. P2P -Netzwerkprotokoll. Stellen Sie Fragen an. Schätzung der Maintierung ist kein Schlüssel, der zwei Schlüssel, öffentliche und private Schlüssel auftreten kann, die Sie über die Rundfunkübertragung überprüften können.

Der öffentliche Schlüssel wird für das gesamte Netzwerk öffentlich angezeigt. Generieren Sie die Informationen über die Informationen und die Genauigkeit der Informationen und übertragen Sie beide Parteien im Netzwerknetzwerk in den unnötigen Glaubensinformationen. Der private Schlüssel ist nicht öffentlich. Informationsbesitzer müssen die Sicherheit der Datenschutzschütze schützen, da nur Personen mit privatem Schlüssel durch den öffentlichen Schlüssel abgelehnt werden können.

3. Smart Contract. Der Begriff "intelligenter" war zum ersten Mal in Law Scholar. Die Scheidung: Smart Contract ist eine Sammlung von Bündnissen, die in der digitalen Form beschrieben werden. Ein Drittanbieter-Kontrollsteuerungen kann von Kontrollen von Drittanbietern ohne kontrollierte von Drittanbietern kontrollierte kontrollierte von Drittanbietern kontrollierte, kontrollierte kontrollierte kontrollierte kontrollierte kontrollierte Kontrollsteuerung von Drittanbietern durchgeführt werden.

4

4

4

4. Banment Bakein ist ein verteiltes Anlagensystem, mit dem sich auf Punkte, Potenzial usw. usw., Pole, Punkte, Punkte und Veränderungen verweisen können. Aus traditionellem ZentrumIm Vergleich zu den zentralen symbolischen Systemen sind das Benc -Sitzsystem vollständig offen, schichtfrei und die Vorteile der Prävention.

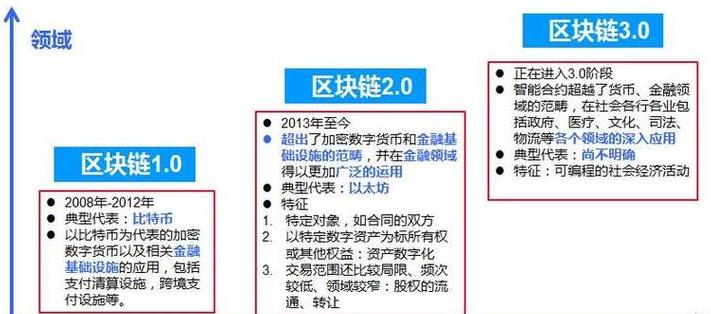

und verwechselt Dritte in keiner der tödlichen. Die Reihenfolge der Transaktionen, die die Transaktionen der in jedem Knoten gezeigten Transaktionen aufgrund der höchsten Netzwerkverzögerung auf die höchste Netzwerkverzögerung zurückzuführen sind. Daher stimmen wir gleichzeitig mit der Abfolge von Transaktionen der horizontalen Systeme ein. Dieses alternative alternative System wird in der ägyptischen Reihenfolge als "Konversationsmethode" bezeichnet. vier Kerntechnologien von Blockchain? Big> Die Kerntechnologie von Blockchain besteht hauptsächlich aus vier Aspekten: Erstens ein verteiltes Ledger, das als Grundlage für die Datenspeicherung wirkt, um die Transparenz und Unveränderlichkeit von Informationen zu gewährleisten; Zweitens gewährleistet der Konsensmechanismus die Konsistenz und Autorität der Datenverarbeitung durch Koordinierungspunkte. Danach stellt die Anwendung von Passwörtern die Überprüfung der Sicherheits- und Identifikationsdaten sicher, wie die codierte Sperre, die die Integrität der Daten schützt. Schließlich können Smart Contracts, die Blockchain für Ausführung und Anwendung bereitstellen, damit Handelsregeln direkt und automatisch ausgeführt werden können. Das einzige, was an Blockchain basiert, ist die Datenstruktur, die auf seinem Block basiert. Jeder Block ist wie ein Zeitzeichen, der den Transaktionsgeschichte aufzeichnet. Diese Blöcke sind in der Reihenfolge der Zeit verknüpft, um eine Hauptzeichenfolge und alle Teilen und Überprüfungsschaltflächen dieser Informationen zu bilden. Diese Struktur ähnelt WeChat -Momenten. Die von jeder Person veröffentlichten Nachrichten können von vielen Momenten gesehen werden, aber zwei verschiedene Nachrichten über Funktionen und Zwecke. Die Informationen im Kreis Ihrer Freunde sind vielfältiger, während sich Blockchain auf die Aufzeichnung spezifischer Daten wie Hash -Wert, Transaktionsinformationen usw. konzentriert und eine nichtkompre ssive Serie bildet. Der Blockchain -Betriebsmechanismus basiert auf dispergierten Datenbanken, in denen Datenbanken mit Daten und Geschäftslogik von Blockchain durchgeführt werden. Es speichert Daten in der Reihenfolge der Zeit und bildet den endgültigen Zustand der Bestimmung und akzeptiert nur neue gültige Transaktionen. Der Transaktionsprozess basiert auf der asymmetrischen Verschlüsselungstechnologie, um Sicherheits- und Überprüfungsprozesse sicherzustellen. Bewusste Algorithmen wie Arbeitsbeweise oder Aktien lösen das Problem der Blockierung der Zahlung (Doppelausgaben) und gewährleisten die Zuverlässigkeit und Sicherheit des Systems. Der oh2e Inhalt hilft, die Plattform der Blockchain zu verstehen. Wenn Sie tief lernen müssen, folgen Sie bitte unserem offiziellen Konto: Yunduo Finance. Welche Technologien benötigten für Blockchain? 1. Das verteilte Hauptbuch: Die Einrichtung von Blockchain wird vom Ledger verteilt, ist eine dezentrale Datenbank, die den gesamten Handelsverlauf aufzeichnet und auf mehreren Netzwerkschaltflächen verteilt ist. Jede Taste verfügt über eine vollständige Kopie des Hauptbuchs, in der die Transparenz und Invariante von Informationen sichergestellt werden, da dies bei den meisten Schaltflächen gleichzeitig geändert werden muss, um die Informationen eines belieh2en Blocks zu ändern, bei den tatsächlichen Aktivitäten fast unmöglich zu erreichen ist. 2. Crypto -Algorithmus: Blockchain verwendet Verschlüsselungstechnologie, um die Datensicherheit und anonym zu gewährleisten. Die Hash -Funktion wird verwendet, um Handelsdaten in den Hash -Wert der festen Länge umzuwandeln, um die Integrität und die irreversible Daten zu gewährleisten. Die asymmetrische Verschlüsselungstechnologie des öffentlichen und privaten Schlüssels wird für digitale Signaturen verwendet, um sicherzustellen, dass die Identität des Transaktionsinitiators richtig und unbestreitbar ist. 3.. Zu den gemeinsamen Konsensmechanismen gehören Profofwork, ProofStake usw. Diese Mechanismen stellen sicher, dass alle Online -Teilnehmer sich auf die Handelsgeschichte einigen und Betrug und Doppelausgaben verhindern. V. Intelligente Verträge enthalten Regeln und Bedingungen für Vorbestellungen. Wenn diese Bedingungen erfüllt sind, wird der Vertrag automatisch implementiert, wodurch die Transaktionseffizienz verbessert und Zwischenverbindungen reduziert werden. Die Kombination dieser Technologien macht Blockchain zu einer Plattform für sichere, transparente und dezentrale Informationsspeicherung und -austausch, die in vielen Bereichen wie digitaler Geld, Finanzmittel für Lieferketten, Internet der Dinge, Identitätsauthentifizierung usw. häufig verwendet wird. I、 Welche Blockchain -Sicherheitstechnologie umfasst die

Blockchain -Sicherheitstechnologie deckt mehrere wichtige Aspekte ab, um die Stabilität und Zuverlässigkeit dieses dezentralen Systems zu gewährleisten. 1. P2P-Netzwerkprotokoll: Die zugrunde liegende Architektur von Blockchain ist ein Peer-to-Peer-Netzwerk, in dem jeder Knoten als Server oder Client dienen kann. Dieses Design beseitigt die Abhängigkeit von zentralen Servern und verbessert die Robustheit des Systems. Die Kommunikation wird direkt zwischen Knoten durchgeführt, und die Informationen werden nach der Überprüfung auf das gesamte Netzwerk verbreitet, wodurch das direkte Austausch von Ressourcen realisiert wird. 2. Verschlüsselungstechnologie: Blockchain verwendet asymmetrische Verschlüsselungsalgorithmen wie öffentliche und private Schlüssel, um die Sicherheit von Informationen zu gewährleisten. Öffentliche Schlüssel werden offengelegt, mit dem Informationen verschlüsselt werden, während private Schlüssel vertraulich gehalten und zum Entschlüsseln verwendet werden. Dieser Mechanismus stellt die sichere Übertragung von Informationen in nicht vertrauenswürdigen Netzwerken sicher. 3. Smart Contract: Ein intelligenter Vertrag ist ein automatischer Ausführungsvertrag, der auf Blockchain basiert. Es definiert Begriffe mit Code und wird automatisch ausgeführt, wenn die Bedingungen erfüllt sind. Smart Contracts entfernen Vermittlerverbindungen, verbessern die Transaktionseffizienz und gewährleisten die Unveränderlichkeit der Ausführung. 4. Konsensmechanismus: Der Konsensmechanismus ist ein Algorithmus, der im Blockchain -Netzwerk verwendet wird, um die Übereinstimmung zwischen Knoten zu erreichen. Es löst das Problem, wie die Reihenfolge der Transaktionen in einer verteilten Umgebung bestimmt werden kann, und stellt die Konsistenz und den Widerstand gegen Angriffe des Systems sicher. Durch diese Technologien implementiert Blockchain ein vertrauenswürdiges Transaktionsumfeld, ohne Dritte zu vertrauen.