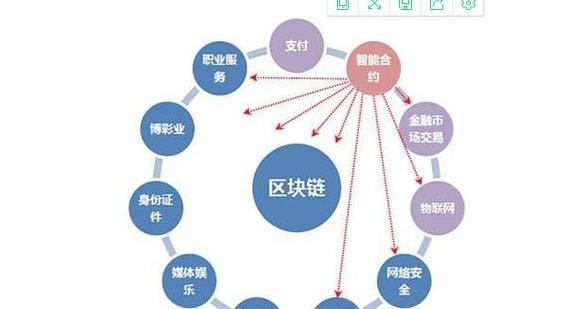

⑴ vier Haupttechnologien der Kernblockchain

Die vier Haupttechnologien der Kernblockchain sind:

Punkt-zu-Punkt-Technologie: Diese Technologie baut eine dezentrale Netzwerkstruktur auf, die die Zuverlässigkeits- und Versagensvorbündungsfähigkeiten verbessert, indem die systemübergreifenden Daten zugenommen werden.

Asymmetrische Verschlüsselungstechnologie: Diese Technologie sorgt für die sichere Übertragung von Daten. Für die Verschlüsselung werden öffentliche Schlüssel verwendet, und private Schlüssel werden zur Entschlüsselung verwendet, wodurch die Mühe der Schlüsselsynchronisation vermieden, das Risiko von gemeinsamen Schlüsseln in der symmetrischen Verschlüsselung löst und die Kommunikation sicherer macht.

Hash-Algorithmus: Als Datenverifizierungsinstrument kann der Hash-Algorithmus Informationen über jede Länge in einen Hash-Wert mit fester Länge umwandeln, um die Integrität von Transaktionen zu überprüfen. Es ist die Grundlage für Blockchain, um sicherzustellen, dass Transaktionen nicht manipuliert werden.

Konsensmechanismus: Der Konsensmechanismus ist der "soziale Vertrag" der Blockchain, um sicherzustellen, dass alle Knoten mit dem Zustand der Blockchain übereinstimmen. Gemeinsame Konsensmechanismen wie Nachweis der Arbeit, der Nachweis des Anteils und der Kapazitätsnachweis gewährleisten die Fairness und Konsistenz des Systems durch Wettbewerbs- und Belohnungsmechanismen.

Der Anforderungsantwortmodus der C/S -Architektur wurde mit einem für das P2P -Netzwerk geeigneten Pierknotenmodell verbessert. Dies kann dynamisch eingegeben und beendet werden. Der Abstimmungsmechanismus gemäß dem Verhältnis von Quickcids soll einen Konsensknoten erstellen, und der Unterteilungsknoten (Reservierungsknoten) wird durch Abstimmung bestimmt. Wurde diese Lösung endlich übernommen?

A: Als verteiltes Ledger -System stellt das interne Wirtschaftsmodell der Blockchain fest, dass jeder Teilnehmer vertrauen kann, ohne anderen Teilnehmern zu vertrauen, dh, also -berufene Zuverlässigkeit. Byzantines allgemeines Problem ist eine Möglichkeit, eine Vereinbarung zu erzielen, wenn dem Teilnehmer nicht vertrauenswürdig ist, und die byzantinische Defekt -Toleranz ist eine Lösung für ein solches Problem. Die Blockchain -Netzwerkumgebung ist ebenfalls sehr kompliziert und hat Probleme wie die Wartezeit für Netzwerk, Übertragungsfehler, Softwarefehler, Sicherheitslücken, Hacker -Invasion und verschiedene böswillige Knoten. Byzantinische Fehlertolerschaft ist eine Lösung, die diesen Fehlern standhalten kann.

DBFT -Mechanismus besteht darin, einen Buchhalter auf der Grundlage von Rechten und Interessen auszuwählen, und der Buchhalter erzielt über den byzantinischen Fehleralgorithmus eine Vereinbarung. Die Vorteile dieser Methode sind wie folgt.

professionelle Schwellung;

Alle Arten von Fehlern können zulässig sein.

Buchhaltung wird von mehreren Personen abgeschlossen, jeder Block ist endgültig und gweigt nicht. Die Zuverlässigkeit des Algorithmus hat strenge mathematische Beweise.

Wenn mehr als ein Drittel der Schwellungen miteinander kooperiert, können mehr als ein Drittel der Swellen in zwei Netzwerkinseln unterteilt werden. Aber sie werden Beweise für Verschlüsselung hinterlassen.

Der wichtigste Punkt des DBFT -Mechanismus in der oh2en Zusammenfassung besteht darin, das endgültige Geschlecht des Systems so weit wie möglich sicherzustellen und die Blockchain auf das tatsächliche finanzielle Anwendungsszenario anzuwenden. Zum Beispiel ist unser Columbus -Vereinbarungsmechanismus der Konsensmechanismus von DPOS+DBFT. Wenn einer der gesamten Knoten oder Geräte ausgeschaltet ist, funktioniert der andere immer noch normal und wirkt sich nicht auf das gesamte Netzwerksystem aus. Wenn der Server des Tencent jedoch geschlossen ist, gibt es keinen Ort, an dem Sie nach Daten suchen können, sodass jeder den WeChat aller öffnen kann. Dies ist der Unterschied zwischen dem zentralen Netzwerkserver und dem Blockchain -Netzwerkserver.

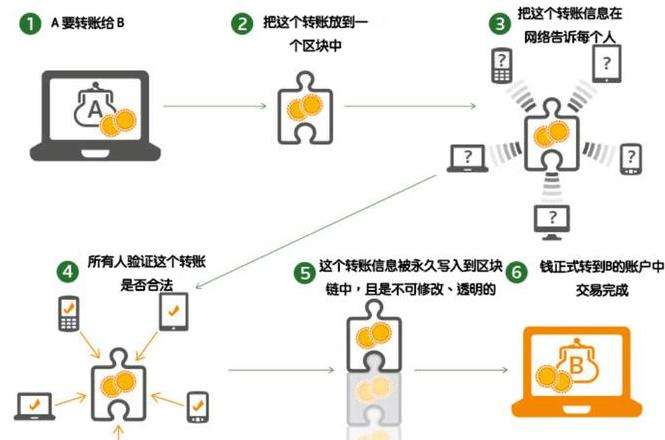

3. Verschlüsselung -Data -Sicherheit kann das Eigentum an den Daten nicht überprüfen und die Verfolgung bedienen. Zusätzlich ist die Dateneingabe in der verteilten Datenbank nicht einfach verpackt. Die Standarddatenstruktur ist BlockEs wird durch Kettenverschlüsselung bestimmt. Der verpackte Datenblock wird als Kettenstruktur durch die Hash -Funktion der Verschlüsselung verarbeitet. Der letztere Block enthält Hash -Werte des vorherigen Blocks. Der Hash -Algorithmus verfügt nur über ein Blockchain -Netzwerk, da er eine einzige Richtung und Anti -Tamper enthält. Wenn die Daten in der Kette veröffentlicht werden, gibt es keine Möglichkeit, Manipulationen und Verfolgung zu manipulieren. Darüber hinaus verschlüsselt Ihr Konto durch eine asymmetrische Verschlüsselung, um die Sicherheit der Daten zu gewährleisten und das Dateneigentum zu überprüfen.

Modifikationen einzelner oder mehrerer Datenbanken können andere Datenbanken nicht beeinflussen. Es ist fast unmöglich, mehr als 51% der Daten im gesamten Netzwerk zu ändern. Jede Transaktion der Blockchain ist durch Verschlüsselungsmethoden mit benachbarten Blöcken verbunden, sodass Sie zur Vergangenheit und Präsentation aller Transaktionen zurückkehren können. Dies ist die Datenstruktur, Blockheader und Blockkörper der Blockchain. Verschlüsselungs -Hash -Werte und Zeitstempel werden nicht durch Ermittlung von Bestellungen nach Zeitstempel unterbrochen.

Dieses Prinzip funktioniert in Geschäftssystemen, einschließlich des Produktsystems. Wir können den Ort abfragen, an dem die Waren hergestellt werden, und die Rohstoffe, die erzeugt werden, wenn wir sie als Tracking bezeichnen. Wir suchen in Schritt im Schritt, da wir Informationsdaten in das Blockchain -System schreiben, während wir jeden Schritt ausführen. Mit diesem System können Sie wissen, ob der Rohstoff verwendet oder zur Herstellung verwendet wird. Durch diese Datenspeicherstruktur können wir sie zusammen glauben. Dies wird tatsächlich von diesem Produkt produziert, und ich denke, es ist wahr.

Sie können die Daten nicht ändern. Um zu ändern, können Sie 51%Ihres Talents erreichen. Aus Sicht der Gleichheit haben Sie das Recht, in dieser Firma zu sagen. Dies ist nur eine Möglichkeit. Warum ist die Blockchain -Technologie schädlicher und sicherer als die Internet -Technologie? Weil es verteilt ist. Um die internen Daten mit einem Hacker zu ändern, müssen Sie alle Computer finden, die dieses Konto behalten, und Sie müssen jeden Computer ändern. Vielleicht können Sie einen von ihnen schnell finden, aber es ist schwierig, alles zu ändern.

Alle Transaktionsinformationen auf der Blockchain werden freigegeben, sodass jede Transaktion auf allen Knoten angezeigt wird. Da der Knoten verteilt ist, müssen die Identität zwischen den Knoten nicht offengelegt werden, und jeder Knoten ist anonym. Nach dem Start jedes Computergeräts wissen wir beispielsweise nicht, wer jede Computermaschine startet und wer nicht beginnt. Sie können zu Hause einschalten. Es gibt eine Frage, wie viele Dinge und wie viele von ihnen tun.

4. Smart Contract -run -Ausführung

Schließlich können Sie eine Anwendungsstufe von Smart -Verträgen basierend auf dem verteilten Ledger erstellen. Um das Vertrauensproblem zu lösen, können Sie einen intelligenten Vertrag verwenden, um die Bedingungen in Form von Code klar aufzulisten und ihn über das Programm auszuführen. Die Daten der Blockchain können über einen intelligenten Vertrag aufgerufen werden, sodass Zhitong als Datenausführung und Anwendung in der Blockchain abgeschlossen wird.

Smart Contracts können Ihnen dabei helfen, Geld, Eigentum, Aktien oder wertvolle Gegenstände in transparenter und unnötiger Weise auszutauschen. Asset oder Anruf über Smart Contract -MethodeEs wird an das Programm gesendet, und das Programm muss diesen Code ausführen und die Bedingungen automatisch an einer bestimmten Sicht überprüfen, damit das Vermögenswert an eine Person weitergeht oder wenn es an die Person zurückgegeben werden sollte, die an eine andere Person zurückkehren oder sofort zurücksenden sollte. (Automatisch implementiert, keine Kontoabhängigkeit) Das Hauptbuch wurde gleichzeitig gespeichert und speichert die Datei, um spezifische Sicherheit und Unveränderlichkeit zu erhalten.

Funktionen von Smart Contract

Autonomie -Kanzel Der Broker und Dritte. Sie sind eine Person, die einen Vertrag abgeschlossen hat. Es besteht keine Notwendigkeit, sich auf Makler, Anwälte oder andere Makler zur Bestätigung zu verlassen. Dies wird übrigens automatisch vom Netzwerk verwaltet und nicht von einer Person, die Vorurteile haben kann. Es wird das Risiko einer Manipulation der dritten Teilnahme beseitigt.

Trust -File ist im gemeinsam genutzten Hauptbuch verschlüsselt. Ich kann nicht sagen, dass jemand verloren hat.

backup -imagine, ob eine Bank ein Sparkonto verliert. Alle Ihre Freunde haben den Rücken auf der Blockchain. Ihr Dokument hat sich viele Male wiederholt.

Security -cryption, Website -Verschlüsselung und Dateisicherheit. Kein Hacking. Tatsächlich ist dies ein sehr kluger Hacker, der in den Code brechen und eindringt.

Geschwindigkeit-In General müssen Sie viel Zeit und Dokumente verbringen, um Dokumente manuell zu verarbeiten. Smart Contracts Automatisieren Sie die Arbeit mithilfe von Softwarecode, um eine Reihe von Geschäftsprozesszeiten zu verkürzen.

Reduzierung der Einsparungskosten -Smart -Verträge können beim Entfernen von Makler Geld sparen. Um beispielsweise eine Transaktion zu beobachten, müssen Sie eine Notar Person bezahlen.

Genauigkeit -Der automatische Vertrag ist schneller und billiger, erstellt aber auch ein Formular und vermeidet Fehler.

Der beste Weg, um den intelligenten Vertrag zu erklären, besteht darin, die Technologie mit dem Verkaufsautomaten zu vergleichen. Gehen Sie im Allgemeinen zu einem Anwalt oder Notar, zahlen Sie und warten Sie auf das Dokument. Durch den Smart -Vertrag stecken Sie Bitcoin einfach in eine automatische Automaten (z. B. ein Ledger) und stecken ihn in einen Treuhandzusatz, einen Führerschein oder alles in einem Konto. Noch wichtiger ist, dass intelligente Verträge nicht nur die Regeln und Bestrafung des Vertrags auf die gleiche Weise wie bestehende Verträge definieren, sondern diese Verpflichtung automatisch ausführen.

Smart Contract und Blockchain

Blockchain ist das verteilte System unter allen zulässigen Parteien, sodass Sie nicht für Makler (Makler) bezahlen und Zeit und Konflikt sparen müssen. Es gibt ein Problem mit der Blockchain, aber die Bewertung wird nicht verweigert als das vorhandene System, billiger und sicher. Deshalb wechseln wir Banken und Regierungsleute. Wenn Sie die Merkmale der Blockchain -Technologie unter Verwendung eines intelligenten Vertrags anhand eines intelligenten Vertrags erleichtern, wird es einfacher, die verschiedenen Arbeits- und Lebensverträge zu verbessern.

Die Haupttechnologie von Big> BlockchainHaupttechnologien umfassen verteilte Bücher, Kryptographie und dezentrale Netzwerke.

Ledger verteilt: Dies ist die Grundlage der Blockchain -Technologie. Im Blockchain -Netzwerk verfügt jeder Knoten über eine vollständige Kopie des großen Buches, und alle Transaktionen und Modifikationen werden an alle Bestätigungsknoten übertragen. Diese verteilte Struktur garantiert die Sicherheit und Zuverlässigkeit der Daten, da es keinen einzigen Knoten gibt, der Daten aus dem gesamten Netzwerk steuern oder verändern kann.

Kryptographie: spielt eine Schlüsselrolle in der Blockchain -Technologie. Es stellt die Sicherheit und Integrität der Daten während der Übertragung und Speicherung sicher. Die Kryptographie wird hauptsächlich zum Verschlingen und Entschlüsseln von Daten verwendet, um sicherzustellen, dass nur diejenigen, die den richtigen Schlüssel haben, auf die Daten zugreifen können. Gleichzeitig wird auch Kryptographie verwendet, um digitale Signaturen zu erstellen, um die Integrität und Authentizität von Daten zu überprüfen.

dezentrales Netzwerk: Ein weiterer zentraler Bestandteil der Blockchain -Technologie. Im Gegensatz zu herkömmlichen zentralisierten Systemen werden Daten aus dem Blockchain -Netzwerk von allen Knoten verwaltet und gehalten, und kein einzelner Knoten hat die Kontrolle. Diese dezentrale Struktur garantiert die Transparenz und Unparteilichkeit von Daten, wie jeder die Daten des Netzwerks anzeigen und überprüfen kann.

Die Grundtechnologie von Blockchain Die grundlegenden Technologien von Blockchain umfassen die Notebook -Technologie des Professors hauptsächlich, Konsens, Verschlüsselung und intelligente Verträge. Erstens ist das Notebook des Verteilungsprofessors die grundlegenden Komponenten von Blockchain. Es handelt sich um eine Datenbank, die zwischen mehreren Computern im Netzwerk freigegeben, kopiert und synchronisiert wird und nicht von einem Server abhängt, sondern Daten in einem Mehrfachvertrag im gesamten Netzwerk gespeichert ist. Dieses Design verbessert Transparenz, Sicherheit und Widerstand gegen das System. Denn um Daten zu manipulieren, muss mehr als 50 % der Knoten im Netzwerk kontrolliert werden, was in der Praxis fast unmöglich ist. Im Bitcoin -System werden beispielsweise Transaktionenaufzeichnungen im Buch des Verteilungsprofessors mit jedem Knoten einer vollständigen Kopie gespeichert, um die Datenstabilität zu gewährleisten. Zweitens sind Konsensmechanismen der Schlüssel zur Lösung des Problems, wie alle Verträge auf den Datenzustand in einem zentralen Netzwerk einverstanden sind. Das Blockchain -System verwendet unterschiedliche Konsensalgorithmen, wie z. B. die Arbeit, beweisen die Klasse und beweisen die Klasse. Diese Konsensmechanismen garantieren, dass das Hinzufügen neuer Blöcke bestimmte Regeln befolgt, die Konsistenz und Integrität von Blockchain beibehält und schädliche Verhaltensweisen wie Doppelzahlungen verhindert. Zum Beispiel nimmt Bitcoin den Mechanismus des Arbeitsnachweises an, konkurriert um Rechnungslegungsrechte, indem sie komplexe mathematische Probleme lösen und die Sicherheit und Dezentralisierung des Netzwerks sicherstellen. Die Verschlüsselung ist der Eckpfeiler der Blockchain -Sicherheit. Es garantiert die Privatsphäre von Daten, Integrität und Datenstabilisierung durch eine Reihe von Verschlüsselungsalgorithmen und -techniken. Curd -Tools wie allgemeine Schlüsselverschlüsselung, private Schlüsselzeichen und Einzelhandelsfunktionen werden in Blockchain häufig verwendet. Öffentliche und private Schlüssel werden für Authentifizierung, Datenkauf und Decodierung verwendet, während die Einzelhandelsfunktion verwendet wird, um einen einzigartigen Blockfingerabdruck zu erstellen. Diese Technologien garantieren gemeinsam die Sicherheit und Glaubwürdigkeit der Daten zu Blockchain. Schließlich sind intelligente Verträge Computerprogramme, die automatisch rechtliche Verfahren und Verfahren implementieren oder dokumentieren. Bei Blockchain finden sich intelligente Verträge im Symbolformular, und wenn die Bedingungen vor der Vorbereitung betrieben werden, werden die entspre chenden Vertragsbedingungen automatisch implementiert. Diese automatisierte Implementierung verbessert die Behandlung und das Vertrauen erheblich und verringert die Abhängigkeit von Mediatoren des Dritten. Auf der Ethereum -Plattform können Entwickler beispielsweise intelligente Verträge für digitales Asset -Management erstellen, abstimmen oder eine andere komplexe Geschäftslogik implementieren. Insgesamt umfassen die Basistechnologien für Blockchain eine Notebook -TechnologieVerteilter Professor, Konsens, Verschlüsselung und intelligente Verträge. Diese Technologien sind miteinander verbunden und ergänzen sich gegenseitig und bilden eine Blockchain, eine dezentrale, sichere und vertrauenswürdige Datenaustauschplattform.