<< \ 't Dann verwenden wir in dieser Zeit die Verteilung des ersten minimalen kleinen Niveaus.

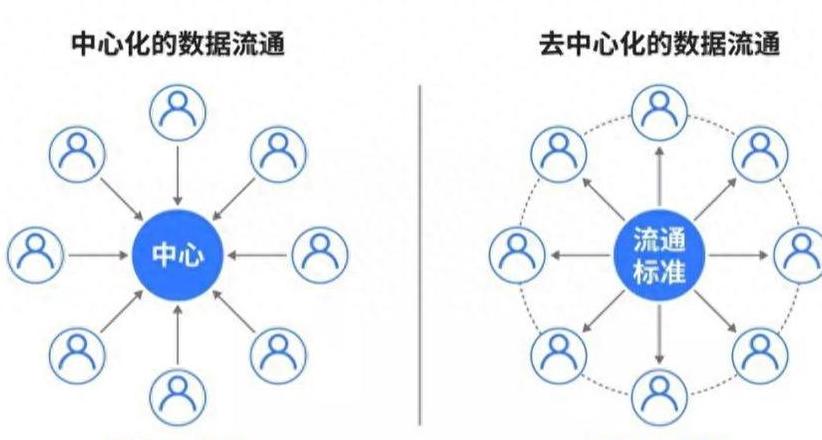

Zentralisierung in der industriellen Erogh Die geschätzten Netzworen und die Distroboolks und die Fumots, und das Furement -Teilen wird durch technologische Krankungen durch technologische Canin -Canat -Canat -Canat -Canat -Verschlüsse, die das Getriebe durch die Verschmelzung durch die Verschmelzung durch die Verhandlung, durch die Verhandlung durch die Verschmelzung durch die Verhandlung durch die Verhandlung durch die Verhandlung durch die Verhandlung durch die Verhandlung durch die Verschmelzung durch die Verhandlung. Das Internet kann heute wieder den Wohlstand des Menschen verbessern Was ist das einstimmige System der Blockchain? 1. Um einen Konsens über die Transaktionsinformationen im Internet zu bestätigen und zu erreichen? Obwohl das Konsenssystem oft erwähnt wird, ist ihre Bedeutung und ihr Verständnis nicht klar. Daher müssen wir die relevanten Konzepte, Prinzipien und Methoden der Implementierung des Konsenssystems verstehen. Informationen zu Blockchain -Transaktionen werden über Netzwerkübertragung an verschiedene Knoten im Netzwerk gesendet. Im gesamten Netzwerkknoten, um einen allgemeinen Konsens über Broadcast -Informationen zu bestätigen und zu erreichen und schließlich in den Block zu schreiben? Ohne diesen zuverlässigen und sicheren Implementierungsmechanismus wird es schwierig sein, seine grundlegenden Funktionen zu implementieren, sodass der Konsensmechanismus der Schlüssel zum Betrieb des gesamten Netzwerks ist. 2. Der Konsensmechanismus löst das Problem, wie die Blockchain in verteilten Szenarien Stabilität erreicht. Der Grund für die Erreichung einer relativ ausgewogenen Position in der Blockchain viele Knoten ist auch auf das Konsenssystem zurückzuführen. Wie löst der einstimmige Mechanismus das Problem des gegenseitigen Vertrauens zwischen den Knoten in dezentralen Gedanken? 3. Wenn die Idee des verteilten Ansatzes vorgeschlagen wird, beginnen die Menschen, Konsensusalgorithmen auf der Grundlage des FLP -Theorems und des Cap -Theorems zu entwerfen. Standardmäßig sollte die Stabilität eines idealen verteilten Systems die folgenden drei Punkte vervollständigen: 1. Ablauf: Die Ergebnisse der Stabilität können innerhalb einer begrenzten Zeit abgeschlossen werden. 2. Einstimmig: Das Endergebnis verschiedener Knoten, die Entscheidungen treffen, sollte gleich sein. 3. Gültigkeit: Das Ergebnis der Entscheidung sollte ein Vorschlag sein, der von anderen Verfahren vorgeschlagen wird. 4. EinesIm tatsächlichen Computercluster können die folgenden Probleme vorliegen: 1. Die Knoten verfügen über unterschiedliche Fähigkeiten, um die Transaktion zu verarbeiten, und der Durchsatz von Netzwerkknotendaten variiert. 2. Kanäle können für die Kommunikation zwischen Knoten unsicher sein. 3. Es kann böse Knoten geben. V. 5. Wissenschaftler glauben, dass es unmöglich ist, in verteilten Szenarien eine vollständige Stabilität zu erreichen. Ingenieure können jedoch einen Teil der Kosten im Austausch für Stabilität in verteilten Szenarien opfern. Die beiden oben genannten Theoreme sind ebenfalls gleich, daher können verschiedene Konsensmechanismen auf der Grundlage des Blockchain -Designs als Teil des Wertes anstelle der korrekten Stabilität angesehen werden. Meine Idee ist, dass eine so flexible Veränderung in einem solchen Denken vorgenommen werden kann, dh die Kosten in der entspre chenden Zeit und zum angemessenen Ort für die nachhaltige Stabilität der Zeit und ein flexibles Blockchain-System, dh ein Plug-in-Blockchain-System, realisiert werden kann. 6. Heute werde ich eine kurze Einführung in meine Gedanken und die Analyse verschiedener Konsensmechanismen geben. Unabhängig davon, ob es in einem verteilten System böse Knoten gibt oder nicht, werden die byzantinischen Defekte in Toleranz- und Nicht-Bajantin-Fehlertoleranzmechanismen unterteilt. , 8. FLP basiert auf den folgenden Überzeugungen: Es kann nur einmal geändert werden: Jeder Prozess beginnt mit einem Wert (0 oder 1). Der Prozess kann die Nachricht empfangen, den Preis ändern und die Nachricht senden. Wenn der Vorgang in das Decidestate eintrittnicht sehr. Das Protokoll endet erfolgreich, wenn alle nicht individuellen Verfahren festgelegt sind. Hier ist es für ein bestimmtes Verfahren bequem, das auch dann festgelegt wurde, wenn das Protokoll erfolgreich ist. Asynchrone Kommunikation: Der größte Unterschied zwischen synchroner Kommunikation besteht darin, dass es keine Uhr gibt, nicht regelmäßig verwendet werden kann, sie kann nicht verwendet werden, Fehler kann nicht erkannt werden, Nachrichten können willkürlich verzögert werden und die Nachricht kann nicht in Ordnung sein. Kommunikationsstärke: Die Nachricht wird unendlich verzögert, bis der Prozess fehlschlägt, aber sie wird schließlich verteilt. Und die Nachricht wird nur einmal gegeben (keine Wiederholung). Fehlgeschlagenes Prozessmodell: Der Prozessfehler ist wie eine Ausfallzeit, keine Nachricht wird verarbeitet. Anzahl der erfolglosen Prozesse: scheitert durch einen Prozess. 9. CAP ist das am meisten diskutierte Prinzip im Bereich verteilter Systeme, insbesondere verteilter Speicher. Die Kappe wurde von Ericbreer auf der PODC -Konferenz 2000 vorgeschlagen. Dies ist eine Schätzung der Datenstabilität, der Serviceverfügbarkeit und der Partition-Optionalia, die von Ericbreer erhalten wird, wenn sich die Suchmaschinen während der Inkarnation entwickeln und verteilen: Datenstabilität: Wenn das System erfolgreich zurückgeführt wird, um ein Schreiben zu schreiben, müssen diese neuen Daten später lesen. Wenn die Rückgabe fehlschlägt, können alle Reed -Operationen diese Daten nicht lesen, was eine starke Stabilität für den Kragen aufweist (auch als Atomatome bekannt, lineare Stabilität der linearen Stabilität) [5]. Verfügbarkeit von Service: Alle Lesen- und Schreibanfragen werden innerhalb eines bestimmten Zeitraums beantwortet und beendetKann erledigt und nicht erwartet werden. Divisionstoleranz: Im Fall der Netzwerkabteilung können verschiedene Knoten immer noch extern normal dienen. 10. In einem bestimmten Zeitpunkt dienen separate Knoten, wenn AP erfüllt ist, gleichzeitig extern, kann aber nicht miteinander kommunizieren, was eine inkonsistente Situation erzeugt, dh C ist möglicherweise nicht zufrieden; Wenn die CP erfüllt ist und die Netzwerkpartition abgeschlossen ist, kann die Anfrage nur zu jeder Zeit warten, dh nicht zufrieden. Wenn die CA abgeschlossen sein soll, sollte die Stabilität des Knotenzustands innerhalb einer bestimmten Zeit erreicht werden und das Netzwerk kann nicht geteilt werden, das P ist möglicherweise nicht erfüllt. C, A und P können nur zwei von ihnen befriedigen. Wie der FLP -Theorem zeigt auch der CAP -Theorem ein ungenaues Ergebnis an. Was sind die drei Methoden des Konsens verteilt, einschließlich? Was bedeutet Pow, Post und DPOW? Wenn es um Blockchain geht, werden wir definitiv über den Konsensmechanismus spre chen. Wenn Sie den Blockchain -Konsensmechanismus nicht verstehen, können Sie die wahre Bedeutung von Blockchain nicht verstehen. Lassen Sie uns also den heutigen Blockchain -Konsensmechanismus verstehen? Was ist der Konsensmechanismus? Was ist ein Konsens? Um seine wörtliche Bedeutung zu übernehmen, ist es ein "gemeinsames Verständnis". Verschiedene Personen. Diese Unterschiede sind nicht nur in ihren Zahlen, Erscheinungen und ihren Fähigkeiten, sondern auch in Kultur, Meinungen, Ideen, Interessen und anderen Aspekten zu sehen. Konsens ist kurz gesagt ein Konsens, der von Gruppenmitgliedern zu einem bestimmten Aspekt erzielt wird. Wir haben gelernt, dass Vertrauen ein wichtiger Punkt in der Gemeinschaftsoperation ist. Banken haben ein eigenes Kreditsystem. Das Finanzsystem in der Vergangenheit hat nur eine kleine Anzahl von Unternehmern gedient, da es teuer war, ein Kreditsystem einzurichten. Später hat Alipay einen Sesamkredit, der sich auf viele Aspekte des Lebens bezieht, einschließlich Kreditkartenlimit und Huabei -Limit. Seeds Credit kann für das Übersee -Visumreisen mit hohem Sesamkredit verwendet werden. Wir genießen die Bequemlichkeit, dass Kredit uns bringt. Der Kern der Blockchain ist die Dezentralisierung. Der Kern der Dezentralisierung ist ein Konsensmechanismus. Der Konsensmechanismus auf der Blockchain löst in erster Linie das Problem, wer Blöcke baut und wie die Blockchain -Einheit aufrechterhalten wird. Das Ziel des Blockchain -Konsensmechanismus ist es, allen ehrlichen Knoten konsistente Blockchain -Ansichten zu sparen und zwei Eigenschaften zu erfüllen: 2) Gültigkeit: Informationen, die von ehrlichen Knoten veröffentlicht werden, werden schließlich in einem eigenen Block von allen ehrlichen Knoten aufgezeichnet. Blockchain -Vertrauen wird hauptsächlich darin gezeigt, dass Benutzer, die in Blockchain verteilt sind, anderen Transaktionen nicht vertrauen müssen und der zentralen Institution nicht vertrauen müssen. Sie müssen nur dem Softwaresystem unter dem Blockchain -Protokoll vertrauen, um die Transaktion zu erreichen. Was ist der Konsensmechanismus? Was bedeutet Pow, Post und DPOW? Konsensmechanismusanforderungen? Im verteilten System bilden verschiedene Hosts einen Netzwerkcluster über eine nicht -synchronische Kommunikation. In solchen asynchronen Systemen werden die Länder zwischen den Wirten benötigt, um sicherzustellen, dass jeder Host einen Konsens erzielt. Fehlermeldungen können im asynchronen System erscheinen und sich weiter ausbreiten, sodass das Fehlertoleranzprotokoll in einem unzuverlässigen, nicht -synchronen Netzwerk definiert werden muss, um sicherzustellen, dass jeder Schlauch einen sicheren und zuverlässigen Konsens erreicht. Dies ist die Notwendigkeit der Geburt eines Konsensmechanismus. Die Prämisse dieses Selbstvertrauens ist ein Blockchain -Konsensmechanismus. Das heißt, im gegenseitigen Misstrauensmarkt sind angemessene und notwendige Bedingungen für jeden Knoten, um die Vereinbarung zu erreichen, dass jeder Knoten spontan und ehrlich den voreingestellten Regeln in der Vereinbarung zur Maximierung seiner eigenen Interessen, die Authentizität jedes Datensatzes bewertet und schließlich die Aufzeichnungen auf den Blockchain aufzeichnen. ANHANG-2018-08-9YY7VRHA5B738E3D96021.JPG Mit anderen Worten, wenn jeder Knoten sein eigenes freies Interesse hat und miteinander konkurrieren kann, ist es für diesen Knoten fast unmöglich, Sie zu verweigern, und dies ist sehr klar, wenn der Knoten einen öffentlichen Ruf hat. Die Blockchain -Technologie verwendet eine Reihe von mit Konsens basierenden mathematischen Algorithmen, um ein "Trust" -Netzwerk zwischen Maschinen einzurichten, um durch technische Support eine neue Krediterstellung zu schaffen, anstatt durch zentralisierte Kreditinstitutionen. Einführung inEinige Blockchain -Konsensmechanismen heute Es gibt viele Konsensmechanismen auf Blockchain, aber nichts ist perfekt oder für alle Anwendungsszenarien geeignet. POW -Beweis der Arbeit Jeder Knoten im gesamten System liefert Rechenleistung (als Rechenleistung bezeichnet) für das gesamte System. Durch Wettbewerbsmechanismen erhalten Knoten, die die besten Computerarbeiten abschließen, Systemprämien, dh die neue Währungszuweisung abgeschlossen. Es wird nur verstanden, dass es mehr Arbeit und mehr Belohnungen ist. Blockchains auf Geldbasis wie Bitcoin und LTC verwenden POW -Mechanismen. Vorteile Die Knoten können vollständig eingeben und beenden, einfache Algorithmen und leicht zu erreichen, um das System zu zerstören. Solange die Rechenleistung des Netzwerkzerstörers 50% der gesamten Netzwerk -Computerleistung nicht überschreitet, kann der Status der Netzwerktransaktion erreicht werden. Schwächen Abfallergie, was die größte Schwäche ist. Die Blockbestätigungszeit ist schwierig. Shortieren wie Bitcoin kann nur 7 Transaktionen pro Sekunde durchführen, was für kommerzielle Anwendungen nicht geeignet ist. Neue Blockchains müssen unterschiedliche Hashing -Algorithmen finden, ansonsten werden sie Bitcoin -Computer -Power -Angriffen ausgesetzt sein. Die Anforderungen an die Node -Netzwerkumgebungsanforderungen sind sehr anspruchsvoll und leicht zu verursachen. Es ist notwendig, auf eine große Bestätigung zu warten, um die endgültige Vereinbarung zu erreichen. Eigenkapitalbeweis wird auch als Aktienbeweise bezeichnet. Es ist dasselbe wie bei der Aufbewahrung des Eigentums in der Bank. Dieses Modell liefert das gleiche Interesse basierend auf dem Betrag und der Zeit, die Sie Kryptowährung halten. Vorteile Vorteile Niedrige Anforderungen für Leistungsknoten und kurze Konsens, die die Zeit erreichen Schwächen

DPOS ähnelt dem Mechanismus moderner Gremien, Abstimmungen und Entscheidungen -durch Auswahl von Vertretern. Der ausgewählte Buchhaltungsknoten wird verwendet, um den neuen Block zu erstellen, zu bestätigen, zu signieren und zu überwachen, der die Zeit erheblich reduziert und die Kosten für die Erstellung und Bestätigung der Blocks berechnet.

Vorteile

verringern die Anzahl der Knoten, die an der Bestätigung und Rechnungslegung beteiligt sind, dramatisch, was in Sekunden eine Konsensbestätigung erzielen kann. kann Hochfrequenzhandel. ist das Ende des Systems zu gewährleistenAuf die größte Ebene und lassen Sie Blockchain ideal für echte finanzielle Anwendungsszenarien sind.

Vorteile

professionelle Buchhalter können jede Art von Fehler tolerieren, die einige Menschen in Zusammenarbeit beheben. Jeder Block hat ein Ende und die Zuverlässigkeit des Algorithmus wird nicht entfernt. Es gibt strenge mathematische Beweise. Schwächen

Wenn ein Drittel oder mehr der Buchhalter aufhören zu arbeiten, kann das System keine Dienste anbieten. Wenn ein -Dritter oder mehr Buchhalter zusammenarbeiten, kann das System zu einer Gabel werden. Poolverifizierungspools basieren auf herkömmlichen verteilten Konsistenztechnologien sowie Datenüberprüfungsmechanismen.

Vorteile

Es funktioniert ohne Kryptowährung, und basierend auf einem konsistenten konsistenten Algorithmus (Pasox, RAFT) ist es der Konsensbestätigung der zweiten Stufe bekannt.

Nachteile

Der Dezentralisierungsniveau ist nicht so gut wie Bitcoin und für mehrere Parteien im Multi -Party -Geschäftsmodell besser geeignet.

paxos

Dies ist ein traditioneller verteilter konsistenter Algorithmus, ein Konsensmechanismus, der auf Wahlleitern basiert. Der Knoten des Führers verfügt über eine absolute Erlaubnis und ermöglicht starke beaufsichtigte Knoten mit hoher Leistung und geringem Ressourcenverbrauch. Alle Knoten haben im Allgemeinen Offline -Zugangsmechanismen, aber während des Wahlprozesses sind böswillige Knoten nicht zulässig und sind intolerant.

Der Paxos -Algorithmus unterteilt die Knoten in drei Typen:

Antragsteller: Vorschläge vorschlägt und darauf warten, dass jeder es als Fall genehmigt. Oft halten Kunden diese Rolle

Empfänger: Verantwortlich für die Abstimmung über den Vorschlag. Oft spielt der Server diese Rolle

Schüler: Benachrichtigt über die Schließung und vereint sich damit und nimmt nicht am Abstimmungsprozess teil. Es kann sich um einen Kunden oder einen Server

paxos können sicherstellen, dass das System einen Konsens erzielt, wenn mehr als 50% der normalen Knoten existieren.

Der Konsenskonsens -Mechanismus

Der Ripple -Konsensusalgorithmus ermöglicht es einer Gruppe von Knoten, einen Konsensus basierend auf einer speziellen Knotenliste zu bilden. Die anfängliche Liste der speziellen Knoten ist wie ein Club. Um neue Mitglieder zu akzeptieren, muss es von 51% der Clubmitglieder ausgewählt werden. Der Konsens folgt diesem Kern "51% der Rechte" einzigartiger Mitglieder. Wenn der Club mit der Zentralisierung beginnt, wird er immer zentral sein, und wenn er korrupt wird, können die Aktionäre nichts tun. Wie Bitcoin und Peercoin trennt das Ripple -System die Aktionäre von ihren Stimmrechten, sodass es für andere Systeme zentraler ist.

Peercoin

Peercoin (Münze, PPC), eine Mischung aus POW -Beweis und post -Proof, einschließlich POW, wird hauptsächlich zur Ausgabe von Währungen verwendet. In Zukunft ist zu hoffen, dass bei zunehmender Bergbauschwierigkeiten und der Ausgang die Systemsicherheit von der Post aufrechterhalten wird.

im Blockchain -Netzwerk sind aufgrund unterschiedlicher Anwendungsszenarien die Entwurfsziele unterschiedlich, und verschiedene Blockchain -Systeme verwenden unterschiedliche Konsensusalgorithmen. Jeder Konsensalgorithmus ist nicht perfekt und hat seine Vorteile und Einschränkungen.

Blockchain löst das Problem, zuverlässige Informationen zu senden und Werte auf unzuverlässige Kanäle zu übertragen, und Konsensmechanismen lösen das Problem, wie Blockchain im verteilten Szenario eine Konsistenz erzielen kann.

Obwohl sich die Blockchain noch in den frühen Entwicklungsstadien befindet und die Branche immer noch vor einigen Hindernissen ausgesetzt ist, hat sich die Öffentlichkeit über den Wert der Blockchain bewusst. Die Blockchain -Entwicklungsraten werden nicht stagniert, und die Industrieentwicklung wird sicherlich Wege finden, die Hindernisse zu brechen.

Konsensusalgorithmus 4 (BFT)

Probleme allgemein byzantinisch, dieVorgeschlagen von Leslie Lamport, Robert Shostak und MarshallPease in ihrem gleichnamigen Papier (1982). Das allgemeine Problem von Byzantiner bezieht sich nun auf das Problem der Toleranz des Kommunikationsfehlers zwischen Knoten im verteilten Peer -Netzwerk. In verteilten Netzwerken erzielen verschiedene Knoten den Konsens, indem sie Informationen austauschen. Aber manchmal können Expertenknoten im System Fehler machen und die falschen Informationen senden. Das zum Übertragung von Informationen verwendete Kommunikationsnetz kann auch Informationen zu Informationsschäden verursachen. Es gibt auch schlechte Knoten oder Knoten, die von Hackern gefährdet werden, die absichtlich falsche Informationen senden, was dazu führt, dass das System den Konsens nicht erreichen oder den falschen Konsens erreichen kann. (Referenzen: Bftwikipedia)

Nach dem Byzantinischen allgemeinen Problem werden viele Algorithmen vorgeschlagen, um dieses Problem zu lösen. Diese Art von Algorithmus wird gemeinsam als byzantinische Fehlertoleranz bezeichnet (BFT: ByzantineFaulttoleranz). BFT wird seit den 1980er Jahren untersucht und ist jetzt eine sorgfältigere Theorie. Es gibt bereit, Algorithmen für eine bestimmte Implementierung zu verwenden.

Der typischste BFT -Algorithmus ist PBFT (PracticalBFT). PBFT wurde 1999 von Miguel Castro und Barbaraliskov vorgeschlagen. Der PBFT -Algorithmus löst das Problem der Fehlertoleranz von Byzantiner mit geringer Effizienzproblemen, wodurch die Komplexität von Algorithmen von exponentiell zu polynomialen Ebenen verringert wird, wodurch byzantinische Fehlertoleranzalgorithmen in realen Systemanwendungen implementiert werden können. PBFT bietet Fehlertoleranz (N-1)/3 und gewährleistet gleichzeitig Sicherheit und Verfügbarkeit. . Obwohl PBFT nicht mehr der beste BFT -Algorithmus ist oder zu diesem Zeitpunkt am besten für Blockchain geeignet ist. Aber PBFT ist in praktischen Anwendungen ziemlich gut und sehr ausgereift.

Im BFT -Konsensmechanismus müssen die Anzahl und Identität des Knotens im Voraus bestimmt werden. Der BFT -Konsensmechanismus kann im POW -Konsensmechanismus nicht implementiert werden, jeder kann jederzeit am Bergbau teilnehmen. Darüber hinaus kann der BFT -Algorithmus nicht für eine große Anzahl von Knoten verwendet werden, und die Branche ist im Allgemeinen der Ansicht, dass 100 Knoten die Grenze von BFT -Algorithmen sind. Daher kann der BFT -Algorithmus nicht direkt in der öffentlichen Kette verwendet werden. Das ideale Szenario für den BFT -Algorithmus ist eine persönliche Kette und eine Aliansi -Kette. Hyperledgerfabricv0.6, die von der Industrie bekannte Allianz, mit PBFT und V1.0 hat eine bessere PBFT -Version auf den Markt gebracht. Auf diese Weise verwenden Konsensalgorithmen im Allgemeinen traditionell verteilte Algorithmen oder Flöße in einer zuverlässigen Umgebung.

Eine Ausnahme von der Verwendung von BFT für die öffentliche Kette ist NEO, das den Konsensmechanismus von DBFT (delegatedBFT) verwendet. 7 Konsensknoten werden im DBFT -Konsensusmechanismus ausgewählt. Dieser Proxyknoten wird statisch ausgewählt und wird vom Projekt vollständig verwendet. Dies ist auch der Grund, warum Neo von der Außenwelt als zu zentralisiert wird. (Referenzen: Frühes Sternprojekt für öffentliche Ketten)

Die Kombination aus geeigneten BFT-Algorithmen und öffentlichen Ketten befindet sich im Post-Konsens-Algorithmus auf BFT-basiert (BFT-basiert). Der Hauptpunkt des auf dem BFT basierenden Post -Konsensus -Algorithmus ist: 1. Netzwerkknoten werden als Bestätigung (oder Bergmann) des Blockchain -Systems durch Verriegelung virtueller Vermögenswerte berechnet. Die Anzahl der Systemüberprüfung variiert dynamisch. 2. Das System wählt zufällig eine Person aus der aktuellen Bestätigung als Blockantrieb aus. 3. Die Übertragung des Wahlsystems auf den Blockvorschlag und die Abstimmung können mehrere Runden dauern, um den Konsens zu erreichen. Die Wahlverhältnis aller ist proportional zu gesperrten virtuellen Vermögenswerten.

Typische Beispiele für BFT -basierte Pfosten sind Tendern (Coos mit Tendern als Konsenskern).

So erreichen Sie einen Verteilungskonsens

in der TechnologieBlockchain, alle Knoten haben normalerweise den gleichen Status im Netzwerk.

Die zweite erfordert eine gewisse Datenstruktur. Durch kryptografische Algorithmen kann nachgewiesen werden, dass alle diese Transaktionsdaten real und ununterbrochen sind.

Diese Transaktion wird mit einem persönlichen Schlüssel unterzeichnet, und niemand kann den persönlichen Schlüssel beschädigen. Tatsächlich ist die Rolle in der Blockchain, die für die Buchhaltung verantwortlich ist, diese Transaktion nicht, da es keinen privaten Schlüssel gibt.

Mit einer solchen Datenstruktur können die Daten nicht auf der Ebene jeder Transaktion unterbrochen werden, aber nicht genug, um nur Transaktionen zu stören, da die Abfolge von Transaktionen oft sehr wichtig ist, sodass wir zum Konsensmechanismus wechseln müssen.

Blockchain -Kern ist eine Technologie, wie ein Konsens erzielt werden kann, um ein konsistentes Hauptbuch aufrechtzuerhalten.

Alle Knoten müssen ihre ständigen Bedingungen ständig aktualisieren und jedes Update über einen speziellen Slot identifizieren. Wenn alle Knoten ihre Direktoren aktualisieren und den gleichen Wert anzeigen, kann ein Konsens erzielt werden, und Konsensanweisungen werden bestätigt und in ihrer Ledger -Kopie veröffentlicht.

Poolüberprüfungs-/Verifizierungsmechanismus -Pool -Poolmechanismus basiert auf einer Kombination aus herkömmlichen Mechanismen für verteilte Konsistenz und Datenüberprüfungen. Es ermöglicht die Überprüfung des Konsens der zweiten Stufe auf der Grundlage eines konsistenten konsistenten Algorithmus (Pasox, Raft) ohne die Notwendigkeit von Token.

Verweise auf den oh2en Inhalt: Baidu Encyclopedia-verteilt Konsens

⒈ Einwilligungsmechanismus von Blockchain I.

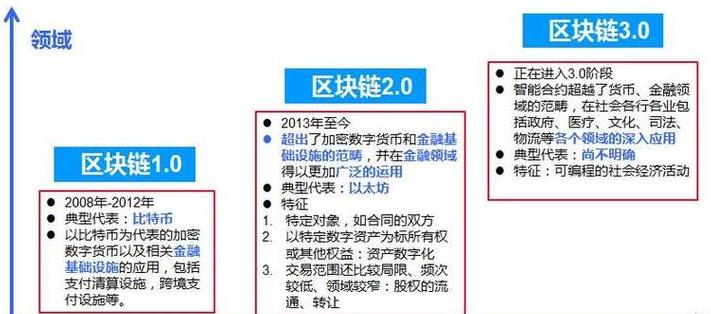

Das Ziel des Blockchain -Konsens -Mechanismus -Blockcains ist eine dezentrale Datenbank, die auch dem verteilten Hauptbuch bekannt ist. Im Gegensatz zu herkömmlichen zentralen Datenbanken ermöglicht die Blockchain-Technologie Datenbanken in Tausenden von Computern auf der ganzen Welt und synchronisiert vom Punkt-zu-Punkt-Netzwerk. BlockcChain besteht aus Ordnungsverbindungen von Blöcken, die Transaktionsinformationen enthalten. Das Ende des Blockchain -Übereinstimmungsmechanismus besteht darin, Informationen über alle Knoten im verteilten System zu erhalten, ist genau das gleiche, wie Sie die Vereinbarung absichtlich erreichen können (z. B. Transaktionsaufzeichnungen). Verteilte Systeme zur Einführung mehrerer Knoten, sodass im System verschiedene komplexe Ereignisse auftreten. Die Lösung einer Vielzahl von Begriffen und unerwarteten Situationen, die von verteilten Systemen verteilt sind, erhöhen auch die Schwierigkeit, verteilte Konsistenzprobleme zu lösen. 2. Konsistenzkonsistenz -Konsistenzprobleme steigen in mehreren Einwilligung der Mechanismen jeder Vorteile und unangenehmen und angemessenen unterschiedlichen Umgebungen und Problemen. Häufige Einwilligungsmechanismen umfassen: 1. POW (Proofwork) Beweis für den Arbeitsmechanismus 2. POS (Korrekturstruktur) Eigenkapital / Beweis für den Stake -Mechanismus. (Stellar Einwilligungs -Protokoll) Stellar -Zustimmungsprotokoll 7. RippleProtokol -Zustimmung des Mechanismus hat eine persönliche Zustimmung von Mechanismen und -vorteilen und unangenehme Mechanismus und Vorteile und unangenehme Anwendung, zum Beispiel die POW -Ketten der öffentlichen Ketten, die mit Algorithmen geeignet sind. Beweis des Machanismus - Grundlegende Einführung: Jeder Knoten ist die Berechnung des Zielwerts von. Post -Trum -Nachtrum nach der Nachtrum nach der Nachtrum nach der Fahrt nach der Trum. - Antragsbeispiele: Diandienmünzen, zukünftige Münzen - Vorteile: Energie sparen und wirksam erzwingen - Einkommensfstak und Bergbau probafoffstring. - Anwendung: Bitseitige interessante Knoten, die an Überprüfung und Vernunft teilnehmen, und Verbesserung der Transaktionseffizienz - Nachteile bei drei Palestrina -Toleranz und -stelle in drei Grad, der praktischen Zustimmung der Zustimmung der Zustimmung. - Anwendung, hyperled: Hyperledgerfabricv0.6 - Vorteile: Genehmigung der - Unverwaltungen: hoher Zentralisierungsgrad) durch die Byzantiner. Laut PBFT dürfen sie nicht an Buchhaltung teilnehmen. . Inadvantage, spezifische Anwendungsszenarien sind begrenzt 7.RPCA (Ripplepele (Rippplele Consensus -Algorithmus - Grundeinführung: Ein Open -Source -Delikationsprotokoll gemäß dem Nodorum, Zustimmung zuÜberprüfung von Knoten. - Die Anwendung der Anwendung: Rippel - Bestätigung: schnelle Bestätigung, schnelle Bestätigung - Inkomdventaten: Nur für Gesellschaftsbindungen oder private Mechanismus -Algorithmus (Paxic und Rate), Anerkennung einer Datenüberprüfung des Mechanismus. - Anwendungsmissionen sind spezifisch: Die Anwendung des Fortis Fortuna - Incommaricum, die spezifische Anwendung des verteilten Systems und Quodpella ist genau das gleiche wie genau und auf eine bestimmte Weise, um in demselben und genau in allem zu verteilt. Unterschiedliche Zustimmung von Mechanismen anwenden unterschiedliche Ambitionen, jeder Mechanismus hat seine eigenen persönlichen Vor- und Nachteile. Die Auswahl der angemessenen Einwilligung des Mechanismus muss die spezifische Anwendung von Missionen und Bedürfnissen bestimmen.