Die Huabo -Kette ist eine Blockchain -Technologie.

Huabo -Kette ist eine Technologie, die in den letzten Jahren ein Zeichen für Blockchain gewonnen hat. Die ursprüngliche Entwurfsabsicht bestand darin, einige Überlastungen in bestehenden Blockchain -Technologien wie Transaktionsgeschwindigkeit, Sicherheit, Skalierbarkeit und andere durch die Einführung mehrerer Innovationen und Optimierung der Technologie zu beheben.

Detaillierte Erläuterung:

1. Grundlegende Definition

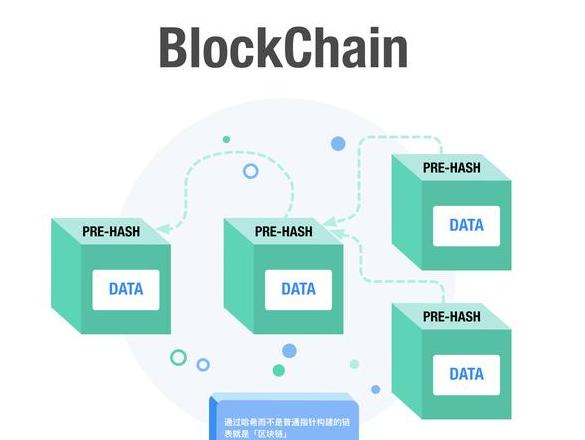

Huabo -Kette ist ein verteiltes Ledger, das auf der Blockchain -Technologie basiert. Es verwendet einen dezentralen Ansatz zur Erkenntnis des Speichers und der Austausch verteilter Daten. Jeder Knoten hat die gleiche Erlaubnis, die Integrität und Sicherheit des Blocks aufrechtzuerhalten.

2. Technische Innovation

Huabo -Kette hat viele Innovationen in der Technologie gemacht. Es praktiziert Sharding -Technologie, um Transaktionsdaten zum Sharding zu verarbeiten und die Geschwindigkeit der Transaktion zu erhöhen. Gleichzeitig wird durch Optimierung des Konsensmechanismus die Verwendung von Ressourcen verringert und die Skalierbarkeit des Systems verbessert. Diese technologische Innovation ermöglicht es der Huabo -Kette, in Bezug auf eine große Anzahl von Transaktionen eine hohe Leistung und Stabilität aufrechtzuerhalten.

3. Geschwindigkeit und Sicherheit von Transaktionen

Bei der Gewährleistung der Geschwindigkeit der Transaktion achten die Huabo -Kette auch auf die Sicherheit. Mit technischen Mitteln wie intelligenten Verträgen und Null -Kenntnissen kann die Huabo -Kette Transparenz und Sicherheit der Transaktion sicherstellen, ohne die Privatsphäre zu beeinträchtigen. Dies macht die Huabo -Kette nicht nur für digitale Währungstransaktionen geeignet, sondern spielt auch eine wichtige Rolle bei der Finanzierung von Lieferketten, Internet -Dingen und anderen Bereichen.

4. Anwendungsaussichten

Aufgrund der Vorteile der Huabo -Kette in der Transaktionsgeschwindigkeit, der Sicherheit und der Skalierbarkeit verfügt es über umfangreiche Anwendungsaussichten in verschiedenen Bereichen. Ob in Finanzen, Lieferkette, Internet -Dingen oder anderen Bereichen, die Huabo -Kette wird voraussichtlich durch ihre fortschrittliche Technologie eine effizientere und sichere Lieferung erzielen.

Zusammenfassend ist die Huabo -Kette eine Blockchain -Technologie mit innovativer Technologie und weit verbreiteten Anwendungsaussichten. Durch eine Reihe von Technologie- und Innovationsoptimierung hat es eine erhöhte Transaktionsgeschwindigkeit und die Blockchain -Skalierbarkeit erreicht und gleichzeitig die Sicherheit gewährleistet.

⒈ Durchbruch des unmöglichen Dreiecks der Blockchain (sieben) - Charding (Teil 1)

Willkommen im siebten Kapitel der Serie "Ein Durchbruch des unmöglichen Dreiecks der Blockchain". Wir werden die Technologie des Shaarding im Detail berücksichtigen, das als innovativer Durchbruch in der Welt der Blockchains angesehen wird. Nach drei Jahren Diskussion haben wir die Entwicklung der Technologie seit 2019 miterlebt. Obwohl das Konzept der Konsensalgorithmen nach dem Sichtbaren nicht mehr neu ist, ist der Cartoon zweifellos die Hauptrichtung für Leser, die immer noch begeistert zu den technologischen Grenzen gehört. In dem Aufwand für eine endlose Expansion der Blockchain im Gegensatz zur direkten Verwendung verteilter Datenbanken machen die dezentralen Eigenschaften der Blockchain traditionelle Methoden zur Erweiterung ungültig. Dies ist eher einem demokratischen Abstimmungssystem, und eine Zunahme der Knoten kann zu einer Verringerung der Effizienz und zu einer Verbesserung führen, was das Paradoxon der „endlosen Expansion“ in der Blockchain zeigt. Trotzdem haben sich die Blockchain -Projekte seit langem an Träume von „Millionen von TPS“ gehalten und versucht, ein Gleichgewicht zwischen der Sequenz, Zugänglichkeit und Toleranz des Zusammenbruchs zu finden, dem berühmten „Impossible Dreieck“. In dieser dreieckigen Theorie haben Projekte wie Algorand, Sharding Ethereum und Omniedger Probleme in Bezug auf Dezentralisierung, Sicherheit und Skalierbarkeit. Diese Theorien sind keine absoluten Wahrheiten, sondern Katalysatoren für technologische Durchbrüche, die die Grenzen von Konsensalgorithmen zeigen. Sharding -Technologien wie Elastico und Omniledger versuchen, einen schmalen Ort der Transaktionsprüfung zu lösen. Dank des Netzwerkscharniers haften die Knoten nur für die Überprüfung von Transaktionen, die sich selbst beziehen, was theoretisch das resultierende Volumen der Transaktion reduziert, dies bietet jedoch auch Kompromisse bei Sicherheit und Dezentralisierung. Bei Sharding -Systemen ist die Aufgabe besonders offensichtlich. Beispielsweise erforderte ein Angriff mit doppelten Zahlungen zunächst eine Verschwörung der meisten Knoten im gesamten Netzwerk, benötigt jedoch nur eine oder die meisten Querfilme. Regionale Probleme liegen auch darin und es wird schwierig, Vertrauen zwischen Knoten in verschiedenenLänder, die zur Trennung von Fragmenten führen können. Die zufällige Artikulation erhöht offenbar die Effizienz, spendet jedoch Leistung und Sicherheit, was zu einer langfristigen Konsolidierung von Vorteilen führen kann und regelmäßig Umleitung erfordert. Darüber hinaus werden Probleme mit der Vorgeschichte von Transaktionen und der Schwierigkeit, die Überprüfung der Transaktionen von Kreuzfällen zu überprüfen, durch die Anwendbarkeit der Patronentechnologie überprüft. Trotzdem ist die Szene eines intelligenten Vertrags -Cartoons ziemlich inspiriert. Wenn beispielsweise alle Anruftransaktionen erfordern, dass jedes Fragment kennt, bietet die Technologie eines Cartoons möglicherweise keine wesentlichen Vorteile. Für Plattformen, die mit Turing wie Ethereum gefüllt sind, ist die Implementierung zufälliger Fragmente komplex und der Effekt ist nicht offensichtlich, da Transaktionen den Status vieler Buchhaltung enthalten können, die die Akzeptanz und Verarbeitung vollständiger Transaktionen erfordern. Trotzdem ist Shaarding gemäß den Merkmalen der Anwendung möglich. Zum Beispiel werden Transaktionen gemäß frischen Produkten und Gemüse geschnitten, mit denen Sie hohe Frequenztransaktionen in einem Schnitt abschneiden können, wodurch die Nachfrage nach Kreuzfilmen verringert wird. Daher sollten Knoten nur auf den spezifischen Status der Anwendung achten, was nicht nur die Effizienz erhöht, sondern auch neue Möglichkeiten für Transaktionen entlang der Kreuzkette eröffnen kann. Die Strategie der festen Cartoon und der Rotation von zufälligen Validatoren, die von Ethereum 2.0 übernommen wurden, und eng eine neue Möglichkeit zur Lösung des Vertrauensproblems bieten. Zukünftige Innovationen können ein traditionelles Fragment übertreffen, aber ein modernes zufälliges Skifahren hat immer noch Einschränkungen. So finden Sie die optimale Lösung zwischen den Funktionen und Einschränkungen in der zukünftigen Technologie des Cartoonings ist ein Thema, das im Blockchain -Bereich untersucht werden muss.Ethereum 2.0, Post, Flare Chain und Shard sind eine wichtige Verbesserung des Ethereum -Blockchain -Protokolls, das darauf abzielt, aktuelle Probleme zu lösen, einschließlich Leistung, Sicherheit und Nachhaltigkeit. Hier sind die Übersichten dieser Konzepte:

Ethereum 2.0 (oder kurz ETH2.0

Sicherheit: Ethereum -Konsensmechanismus ist POW (Nachweis der Arbeit), was zu einer konzentrierten Rechenleistung führt, die der Dezentralisierung und der Netzwerksicherheit nicht förderlich ist. Ethereum 2.0 plant, einen Post -Konsensus -Mechanismus (Interessenbeweise) zu verabschieden, damit häufigere Benutzer am Konsensprozess teilnehmen können.

Nachhaltigkeit: Der POW -Konsensmechanismus nutzt hohe Energie und ist für den Umweltschutz nicht förderlich. Ethereum 2.0 wird einen neuen Konsensalgorithmus anwenden, der nicht viel Macht erfordert.

Um das oh2e Ziel zu erreichen, hat Ethereum 2.0 zwei Hauptmechanismen eingeführt:

Post (Beweis von Interesse): Im Vergleich zu POW -Beweis (Arbeitsbeweis) müssen Post -Teilnehmer (Bestätigung) nur einige der virtuellen Vermögenswerte verspre chen, ohne viel Strom oder Kauf zu verbrauchen.

Shard: Durch die Shard -Kettentechnologie kann Ethereum gleichzeitig mehrere Blöcke ausführen. Jede Kette ist für die Verarbeitung mehrerer Transaktionen, die Verbesserung der Leistung und die Reduzierung der Hardwareanforderungen und die Verbesserung der Dezentralisierungsniveaus verantwortlich.

Ethereum 2.0 Die Verbesserung wird in Stufen durchgeführt, hauptsächlich einschließlich:

Phase 0: Beacon -Ketten -Starts, Implementierung von Postmechanismen und koordinierender synchronisierter Shard -Ketten.

Phase 1: 64 Online -Shard -Ketten und mit der Beacon -Kette verbunden, um die Datenspeicherung und die Implementierung von Smart Contract zu realisieren.

Phase 2: Implementieren Sie virtuelle Ethereum -Maschinen und geben Sie allgemeine Rechenleistung an.

Die Beacon -Kette ist derzeit online, und die vorhandene Kette von Beacon und Blockchain Ethereum arbeitet parallel, was sich nicht direkt auf den aktuellen Ethereum -Block auswirkt. In der ersten Phase wird die ursprüngliche Ethereum -Blockchain als erste Shard -Kette hinzugefügt, und der POW -Bergbau wird aus der Geschichte kommen. Die vollständige Umsetzung von Ethereum 2.0 erfordert weiterhin allmähliche Fortschritte auf verschiedenen Ebenen.

Schließlich wird der Postalmechanismus und die Shard -Kettentechnologie von Ethereum 2.0 höhere Leistung, bessere Sicherheit und höheren Umweltschutz bringen. Wenn Sie die ETH innehaben, müssen Sie keine Konversionsvorgänge durchführen, aber Sie können eine vielverspre chende ETH in Betracht ziehen, um am Postmechanismus teilzunehmen, um davon zu profitieren. Verstehen Sie jedoch unbedingt das Risiko und arbeiten sorgfältig.

Blockchain -Speicher ist eine verteilte Ledger -Technologie, um Datenkopien auf mehreren Schaltflächen zu sparen, um dezentrale, sichere und zuverlässige Archive zu erreichen. Spezifischer Speichervorgang kann in die folgenden Hauptschritte zusammengefasst werden:

Erstellen von Sharding -Daten:

Blockchain -Speichersystem unterteilt zuerst Daten in kleinere Teile, die als Sharding bezeichnet werden. Dieser Schritt unterteilt die Daten in verwaltete Blöcke und erleichtert die Verteilung auf mehreren Knoten.Verschlüsseln Sie jede Shard:

Nach dem Shard verschlüsselt das Speichersystem jedes Datenstück, um sicherzustellen, dass nur der Eigentümer des Inhalts auf Daten zugreifen und die Datensicherheit verbessern kann.Erstellung:

Basierend auf Daten oder Codierungsschlössern, die verengt sind, erzeugen Blockchain -Speichersysteme einen einzelnen Hash -Wert. Dieser Hash -Wert wird verwendet, um Transaktionen mit gespeicherten Teilen zu verknüpfen und sie dem Hauptbuch hinzuzufügen.Jede Shard:

Um sicherzustellen, dass die Verwendung und Leistung von Daten sichergestellt wird, kopiert das Speichersystem jede Trümmer und bestimmt die Anzahl der Kopien jedes Stücks und der Speicherposition. Der Eigentümer des Inhalts muss den Schwellenwert für die Mindestanzahl von Kopien festlegen, um den Datenverlust zu verhindern.Verteilung von kopierten Teilen:

Durch das P2P -Netzwerk werden die Teile kopiert an die geografischen Speicherschaltflächen verteilt. Diese Schaltflächen sind im Besitz vieler Organisationen oder Einzelpersonen und werden durch die Bereitstellung von Speicherplatz, normalerweise Kryptowährungen, kompensiert.Der Transaktionsdatensatz für das Hauptbuch:

Das Speichersystem zeichnet alle Transaktionen im Blockchain -Ledger auf und synchronisierte die Informationen zwischen allen Knoten. Das Hauptbuch speichert detaillierte Informationen zur Transaktion wie Shard -Position, Hash -Wert und Mietkosten und ist transparent, verifiziert und kann verfolgt werden.Um Blockchain zu synthetisieren und zu speichern, wird sie durch eine sichere und zuverlässige Datenspeicherung durch Ledger -Technologie und dezentrale Architekturarchitektur erreicht. Diese Speichermethode verbessert nicht nur die Benutzerfreundlichkeit und Leistung von Daten, sondern verbessert auch die Datensicherheit und verhindert komplexe Cyber -Angriffe.