⒈ Welche Frameworks haben Alibaba Cloud Blockchain?

Wie lautet das Blockchain -Technologie -Framework?Aktuelle Mainstream -Blockchain -Architektur umfasst sechs Ebenen: Netzwerkschicht, Datenschicht, Konsensschicht, Incentive -Schicht, Vertragsschicht und Anwendungsschicht. Die Standorte von Datenschichten und Netzwerkschichten werden in Diagrammform verglichen, wobei die Hauptverwendungen im nächsten Abschnitt ausführlicher erläutert werden.

Netzwerkschicht: Die Essenz eines Blockchain-Netzwerks ist ein P2P-Netzwerk (Peer-to-Peer-Punkt-zu-Punkt-Netzwerk). Ressourcen und Dienste in Ihrem Netzwerk sind über alle Knoten verstreut. Informationsübertragung und Service -Implementierung werden direkt zwischen Knoten ohne Zwischenverbindungen und Serverinterventionen durchgeführt. Jeder Knoten empfängt Informationen und generiert Informationen. Knoten synchronisieren Informationen, indem sie eine gemeinsame Blockchain beibehalten. Wenn ein Knoten einen neuen Block erstellt, benachrichtigt er andere Knoten in Form von Sendungen. Nach Erhalt der Informationen überprüfen die anderen Knoten die Blöcke, erstellen neue Blöcke basierend auf den Blöcken und erkennen die Fähigkeit, das zugrunde liegende Hauptbuch im gesamten Netzwerk gemeinsam aufrechtzuerhalten. Daher umfasst die Netzwerkschicht P2P -Netzwerkdesign, Ausbreitungsmechanismen, Validierungsmechanismen und mehr. Es ist klar, dass diese Entwürfe die Geschwindigkeit beeinflussen können, mit der Blockinformationen überprüft werden. Die Netzwerkschicht kann als Forschungsrichtung für skalierbare Lösungen in der Blockchain -Technologie verwendet werden.

Datenschicht: Die zugrunde liegenden Daten einer Blockchain sind eine Block + verknüpfte Listendatenstruktur, die Datenblöcke, Kettenstrukturen, Zeitstempel, Hash -Funktionen, Quecksilberbäume und asymmetrische Designs enthält. Unter diesen können Datenblöcke und Kettenstrukturen als Anweisungen zur Verbesserung der Datenschichtforschung in skalierbaren Lösungen der Blockchain -Technologie verwendet werden.

Konsensschicht: Die Grundlage für einen schnellen Konsens über die Wirksamkeit hochverteilter Knoten für Blockdaten. Zu den Hauptkonsensmechanismen gehören POW (Nachweis der Beweisarbeit), POS (Nachweis von Lagerbeständen), DPOs (Nachweis der delegierten und delegierten Nachweise von Stachelmechanismen) und PBFT (praktische byzantinische Verwerfungsverträglichkeit).

Incentive -Schicht: Es wird häufig als Bergbaumechanismen von denen bezeichnet, die zur Gestaltung spezifischer wirtschaftlicher Anreizmodelle verwendet werden, und ermutigen Knoten, an Blockchain -Sicherheitsüberprüfungsaufgaben teilzunehmen, einschließlich der Gestaltung des Ausstellungsmechanismus, des Verteilungsmechanismus und mehr.

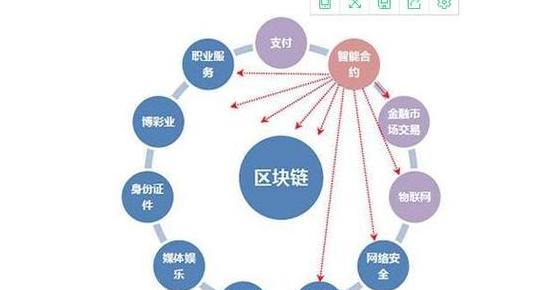

Vertragsschicht: Bezieht sich hauptsächlich auf eine Vielzahl von Skriptcode, algorithmischen Mechanismen, intelligenten Verträgen und mehr. Streng genommen fehlt diese Schicht in der Blockchain der ersten Generation, sodass Sie nur Transaktionen, jedoch nicht in anderen Bereichen durchführen können. Mit dem Aufkommen von Vertragsschichten wird die Verwendung von Blockchain in anderen Bereichen Wirklichkeit. Dieser Teil von Ethereum umfasst EVM (Ethereum Virtual)Es enthält zwei Teile: Maschine) und intelligente Verträge. Diese Verbesserung scheint eine potenzielle neue Richtung für die Blockchain -Skalierbarkeit zu bieten, es scheint jedoch keine direkten Verbindungen zwischen den Anwendungsschichten zu bestehen. Dies ist eine Anzeigeebene für die Blockchain, die eine Vielzahl von Anwendungsszenarien und Fällen enthält. Beispielsweise verwendet Ethereum Trüffel und Web3-Js. Die Anwendungsschicht der Blockchain kann in ein mobiles Gerät, ein Webgerät oder einen vorhandenen Server integriert werden, sodass der aktuelle Business -Server als Anwendungsschicht behandelt werden kann. Diese Verbesserung scheint eine potenzielle neue Richtung für die Blockchain -Skalierbarkeit zu bieten, scheint jedoch in Bezug auf die Struktur nicht direkt miteinander verbunden zu sein.

Xushu Innovation Blockchain Technology Workstation Im online Lianqiao Education ist es die einzige zugelassene "Blockchain Technology Major" Pilot -Workstation, die vom Bildungsministerium der Schulplanung, des Bau- und Entwicklungszentrums im China implementiert wird. Die professionelle Perspektive bietet Studenten vielfältige Wachstumspfade, Förderung der Reform von Schulungsmodellen, die Produktion, akademische und Forschung in professioneller Studienforschung kombinieren und Schulungssysteme für angewandte und gemischte Talente aufbauen.

über Bass-Blockchain als Service1. Was ist Bass?

2. Trends und Herausforderungen bei der Entwicklung der Bassbranche?

1. Was ist Bass?

1.1 Definition: BassblockChainasService, Blockchain -Service. Dies bedeutet, dass Entwickler und Unternehmer Blockchain-Dienste nach ihren Bedürfnissen anbieten.

basiert ist eine Möglichkeit, Cloud Computing mit Blockchain -Technologie zu kombinieren. Eine ist eine Wolkenblockchain und der andere eine Wolkenblockchain. Mit anderen Worten, es handelt sich um einen Blockchain-basierten Dienst. Die zweite Methode ist einfacher und kostet weniger zu entwickeln als die erste Methode.

Die Tencent Cloud und die Ali -Blockchain werden beide direkt nach Basisdiensten bereitgestellt. Sie sagen immer, dass sie Cloud -Dienstanbieter sind, daher sind sie relativ günstig und leicht zu erreichen. Für Benutzer ist der Nutzungsschwellenwert natürlich niedrig, sodass Sie die Schnittstelle direkt anrufen können.

unsere kleinen und mittelgroßen Plattformen bieten jedoch im Allgemeinen die erste Methode. Angesichts der Kosten für die Beschaffung des Servers und der Sicherheits- und Datenschutzüberlegungen zu Kundeninformationsdaten beinhaltet die Implementierungsphase normalerweise den Kundendienst, um einen Server (von Ihnen selbst erstellt) einen Server anzubieten. Es gibt spezielle Techniker, die Links zu den Servern der Kunden einrichten. Es bietet wichtige Verwaltungslösungen entspre chend den Anforderungen des Benutzers und bietet Benutzern APIs für die Interaktion mit der Blockchain (zusätzlich zu standardisierten APIs definiert es auch mehrere API-Felder entspre chend den Anforderungen des Benutzers und bietet Upgrade-Vorschläge für Benutzer, um Front-End-Anwendungen mit Blockchain zu kombinieren). Basierend auf den Anforderungen des Benutzers erstellen wir die zugrunde liegende Visualisierung (Blockchain -Browser) und Managementsysteme (Berechtigungsmanagementsysteme, visuelle Verwaltungssysteme), Big -Data -Verarbeitungssysteme, visuelle Lösungen mit großem Bildschirm und mehr. Bezieht sich auf ein Servicemodell, in dem die Infrastruktur der externen Welt als Service über ein Netzwerk zur Verfügung gestellt wird, und beansprucht die tatsächliche Verwendung oder Belegung von Ressourcen basierend auf der tatsächlichen Verwendung oder Ressourcennutzung oder -belastung

Plattformasasasaservice -PAAS -Unternehmen bieten eine Vielzahl von Lösungen für die Entwicklung und Verteilung von Anwendungen, einschließlich virtueller Server und Betriebssysteme. Dies spart Hardware und erleichtert die Zusammenarbeit zwischen verteilten Studios.

Ist Alibaba Cloud IaaS oder PaaS?

Ali -Cloud gehört zu IaaS, während Sina Cloud, Baidu Cloud und Baidu Open Cloud -Plattform zu PaaS gehören.

iaaS bietet tatsächlich einen Server, sodass Benutzer die verschiedenen Softwareumgebungen auf dem Server selbst installieren und konfigurieren können. Verschiedene Funktionen können mit großer Flexibilität implementiert werden.

paaS wird derzeit hauptsächlich in Webumgebungen verwendet und unterstützt in der Regel PHP-, Java-, Python- und Go -Sprachen. Es muss im Rahmen eines Cloud Computing -Dienstanbieters entwickelt werden.

iaaS muss eine Umgebung für die Ausführung von Programmen für sich genommen schaffen. Der Vorteil ist Flexibilität, aber der Nachteil ist, dass er sich selbst ausmachen muss. Der Nachteil ist, dass Sie die angegebene Entwicklungssprache verwenden und die Entwicklungsspezifikationen der Plattform befolgen müssen.

Technical characteristics of the 1.2 base model

1. Technical framework: relatively stable performance, high versatility, reasonable hierarchical separation elements

2. Provides product systems, one-stop commercialization capabilities, functional retreat and mis-season adaptation capabilities

3. Accelerate commercialization and accelerate commercialization in the fields of ecological structure, blockchain Sicherheit, Blockchain -Tools und Anpassung der Blockchain -Industrie. 4. Anwendungspraktiken umfassen Kernmerkmale wie messbare Werte, Universalität, Vorlagen und flexible Anpassung von Xingye

1,3 Die Differenz zwischen BAAS und BTAAs. Kombiniert mit Ketten oder Anwendungen.

Daher sind die von uns angebotenen Dienste tatsächlich näher an BTAA.

1.4 Verwandte Daten sagen voraus, dass der Blockchain-basierte Markt 2024 30 Milliarden US-Dollar überschreiten wird.

Ich weiß nicht, wie man vorhergesagt wird! Tatsächlich muss ich selbst nach Informationen suchen und ernsthaft darüber nachdenken.

2. Bassentwicklungstrends und Herausforderungen

2.1 Trends

Die Aussichten sind breit und die Entwicklung ist relativ schnell. Da das Konzept der Blockchain als Dienstleistung vorgeschlagen wurde, sind viele Riesen aus der ganzen Welt nacheinander in den Markt eingetreten. Mit der Entwicklung der Blockchain -Technologie führt der Bassmarkt zu einer massiven Explosion.

Die Koexistenz und Entwicklung von BAAs in mehreren Oligokolien und vertikalen Feldern hat nicht nur zum Bass von Riesen, sondern auch Blockchain-Herstellern geführt, die sich auf Multiple-Passing-Felder konzentrierten. Zum Beispiel hat Zhuqi, das sich auf das Urheberrecht konzentriert, auch eine eigene Basisplattform gestartet.

Die technologischen Unterschiede sind klein, wobei Produkte und Dienstleistungen

Die zugrunde liegenden Plattformen für die meisten Blockchains verwenden, verwenden entweder Hyperledge oder verwenden das Ethereum -Framework. Der technologische Unterschied ist tatsächlich relativ gering und ihre zukünftige Wettbewerbsfähigkeit beträgt mehr Produktideen und Servicefähigkeiten. ?

Es gibt einige Möglichkeiten, es zu tun, bevor es es wirklich dezentralisiert.

Die tatsächliche Dezentralisierung hängt tatsächlich von öffentlichen Ketten ab. Gibt es neben Münzen für öffentliche Kettenbetriebe andere Anreize? Sie müssen darüber nachdenken.

2.2 Challenge

Einschränkungen der Blockchain -Technologie selbst: Aufgrund der Leistung der Blockchain -Technologie selbst können TPS nicht erreicht werden, und viele scheinbar gute Anwendungen sind schwer zu implementieren, wie Transaktionen und Siedlungen im Finanzsektor.

Entwicklung anderer Technologien: Zusätzlich zu Transaktionen ist die Blockchain -Technologie selbst eine zuverlässige Speichermethode. Wir können nur die Glaubwürdigkeit der Kette sicherstellen. Alle Interaktionen mit der realen Welt erfordern die Genehmigung von Glaubwürdigkeit. Viele Anwendungsszenarien wie Rückverfolgbarkeit beruhen tatsächlich auf die Entwicklung und Anwendungen anderer Technologien wie dem Internet der Dinge und der digitalen Identität, wobei sie auf Institutionen und Vorschriften beruhen.

People -Wahrnehmung: Die Blockchain -Technologie befindet sich noch in den sehr frühen Entwicklungsstadien. Die meisten Menschen verstehen es nicht oder sind nicht bereit, es zu akzeptieren, sodass nicht viele Anwendungen tatsächlich implementiert sind.

Alibaba Cloud hilft Ihnen dabei, die weltweit erste GPTEE -Feature -Zertifizierung am 3. Juli 2019 mit Alisa Architecturezu erhalten. Der CPUIP -Hochleistungsverarbeitungsprozessor von Pingtou Ge ist das erste zertifizierte CPUIP -Unternehmen auf dem chinesischen Festland. Gleichzeitig ist die Alibaba Cloud Bindtee -Technologie jetzt für Pingtou Ge verfügbarEs wird 810T-Sicherheitsprozessoren helfen, Hochleistungs-CPUs in Bereichen wie Sicherheitsüberwachung, künstliche Intelligenz, Maschinenbesandung und besserer Meilensteine einer neuen Ära in der Cloud-Zusammenarbeit, Software- und Hardwareentwicklung für die Entwicklung von IC-Ökosystemen unter der neuen Technologie-Track der Alibaba-Gruppe zu entwickeln.

Zuverlässige Ausführungsumgebung TEE ist eine systemweite Sicherheitslösung, die Systemhardware und Software integriert. Dies gewährleistet Sicherheit, Vertraulichkeit, Code -Integrität und Daten, die in Ihre Umgebung geladen wurden. GP ist eine internationale Standard-Allianz, die das Vertrauens- und Sicherheitsmanagement fördert, indem sie Normen entwickelt, die gemeinsame und offene Ökosysteme als branchenweite internationale Standardorganisation und ein globaler Setter integrierter Infrastrukturstandard basierend auf Sicherheitschips unterstützen. Die Unterstützung von Chip- und Modulherstellern, die Standards für vertrauenswürdige Ausführungsumgebungen standardisieren und gemeinsam entwickeln, ist das weltweit renommierteste und professionellste Sicherheitsbewertungsorganisation für T -Shirt -Produkte.

Der Sicherheitsprozessor von PingTouge 810T fördert umfassend die Implementierung vertrauenswürdiger Sicherheitsantragstechnologien und hilft Partnern im Bereich der Chip -Design- und Anwendungslösungen zur Verbesserung ihrer Produkte. Basierend auf der Alibaba Cloud Bindtee -Technologie bietet sie Benutzern eine starke isolierte physische Hardware -Isolation, um ihre primären Zertifikate und andere sichere Datenschutzinformationen zu schützen. Widersteht effektiv vielen Sicherheitsschutz, einschließlich Fehlereinspritzangriffen, Anschlägen von Algorithmus -Nebenkanal, Debugging -Schnittstellen -Missbrauchsangriffen, Downgrade -Angriffen von Firmware, Cache -Angriffen, Debugging -Schnittstellen -Missbrauchsangriffen und vielem mehr. Wir hoffen, dass die von der Hardware unterstützte TEE-Technologie dieses Problem gut lösen wird, ohne die Rechenleistung zu verringern. Lösung. "

Dong Kan, Senior Security Specialist bei Alibaba Cloud Intelligent IoT, sagte:" Die ALI Cloud IoT Security Division und Pingtouge haben dies nach Jahren der technischen Zusammenarbeit und der Markterweiterung des Marktes und nach einem hochintegrierten Wettbewerbsprüfungen von Ltd., Ltd. Derzeit unterstützt Linktee Platform Co., Ltd. und kann dem Markt kostengünstige integrierte TEE-Software- und Hardware-Sicherheitslösungen bereitstellen. In Bezug auf diese Lösung werden die Parteien den Markt für Smart -Autos, Straßentesteinheiten, intelligente Terminals, intelligente Roboter, vertrauenswürdige Blockchain -Anwendungen und ESIM gemeinsam erweitern. "

Die PingTouge-Halbleiter konzentriert sich auf die Forschung und Entwicklung von AI-Chips (Cloud Computing) und eingebettete CPU-Forschung und -entwicklung (Internet von Sing-Chip) und Sicherheitauthentifizierungstechnologie, wobei die Chip-Technologie die Erzeugung, Verarbeitung und Verwendung von physischen Weltdaten optimiert und auf Cloud- und endorientierten Sicherheitssystemen basiert. Die vollständige Zusammenarbeit verpflichtet sich, die Rechenleistung auf beiden Seiten zu veröffentlichen, um Verbindungen zwischen Cloud -Computing und dem Internet der Dinge zu erstellen und die Identitätsauthentifizierung zu schützen und Transaktionen für Hunderte von Millionen von Benutzern auf der ganzen Welt zu sichern.

Mit welchem Framework wird Blockchain entwickelt? Die Entwicklung von Substrat

Blockchain ist äußerst kompliziert. Es umfasst komplexe Technologien (einschließlich fortschrittlicher Verschlüsselung und verteilter Netzwerkkommunikation). Sie müssen diese Technologien beherrschen, um eine sichere Plattform für Anwendungsbetrieb und Benutzervertrauen bereitzustellen. Es gibt auch einige schwierige Probleme in Bezug auf Skala, Governance, Interoperabilität und Skalierbarkeit, die angegangen werden müssen. Diese Komplexität schafft eine hohe Barriere für Entwickler. In diesem Sinne lautet die erste Frage: Was möchten Sie bauen?

Das Board ist nicht für alle Anwendungsfälle, Anwendungen oder Projekte genau geeignet. Beim Bau von Blockchains können Boards jedoch die perfekte Wahl sein.

Das Board ist ein Softwareentwicklungs -Toolkit (SDK), das speziell alle grundlegenden Komponenten einer Blockchain bereitstellt, sodass Sie sich auf die Erstellung von Logik konzentrieren können, die die Kette einzigartig und innovativ macht. Im Gegensatz zu anderen verteilten Ledger -Plattformen ist das Board.

Die meisten Blockchain -Plattformen haben ein sehr eng gekoppeltes, konsistentes Subsystem, das schwer zu trennen ist. Ketten basieren auf einer anderen Blockchain -Gabel ebenfalls Risiken, und diese sehr offensichtlichen Kopplungen können das Blockchain -System selbst grundlegend untergraben.

Boards sind vollständig modulare Blockchain -Frameworks, mit denen Sie explizit trennen Ketten von Komponenten bilden können, indem Sie einen Netzwerkstapel, ein Konsensmodell oder einen Governance -Ansatz auswählen, der für Ihr Projekt geeignet ist, oder indem Sie Ihre eigenen Komponenten erstellen.

Basen können zum Bereitstellen von Blockchains verwendet werden, die für Spezifikationen entworfen und erstellt wurden. Sie können sich jedoch auch mit sich ändernden Anforderungen entwickeln.

Alle Board -Architekturen und -Tools sind unter einer Open -Source -Lizenz erhältlich. Mit Kernkomponenten des Board -Frameworks können Sie offene Protokolle wie LIBP2P und JSONRPC verwenden, um die Menge der Blockchain -Architektur zu bestimmen, die anpassen soll. Der Vorstand hat auch eine große, aktive und nützliche Gemeinschaft von Entwicklern, die zum Ökosystem beitragen. Community -Beiträge verbessern die verfügbaren Funktionen und ermöglichen es, dass Blockchain mit zunehmender Blockchain eingebaut werden kann.

Die meisten Blockchain -Plattformen bieten eine begrenzte Fähigkeit, mit anderen Blockchain -Netzwerken zu interagieren. Alle auf Substrat basierenden Blockchains können mit anderen Blockchains über gegenseitige Verurteilungsinformationsübertragung (XCM) interoperieren. Mit der Platine können Sie eine Kette (Einzelkette) als eigenständiges Netzwerk erstellen oder sie sicher an eine Relaiskette anschließen, um die Sicherheit als Halbketten zu teilen.

Das Board ist für Skalierbarkeit, Komplexität und Anpassungsfähigkeit gebaut. Eine staatliche Übergangslogik (Substraterurtime) ist ein weiteres WebAssembly -Objekt. Ein Knoten kann die Möglichkeit erhalten, die Laufzeit selbst unter bestimmten Bedingungen vollständig zu ändern und das gesamte Netzwerk auf Laufzeit -Upgrades zu lenken. Daher ist in den meisten Fällen ein "gabelfreies" Upgrade möglich, da Knoten keine Aktionen ausführen müssen, um diese neue Laufzeit zu verwenden. Im Laufe der Zeit können Netzwerk -Laufzeitprotokolle zusammen mit den Anforderungen der Benutzer gründlich und nahtlos entwickelt werden.

Was sind die drei Hauptsystem -Frameworks von Blockchain?In der Tat ist das Framework sehr einfach. Sie können es sich sogar als Werkzeug oder Plugin vorstellen. Die Funktionalität des Frameworks besteht darin, gemeinsame und häufig verwendete Technologien zu verkörpern und Ihnen dabei zu helfen, mit einigen Grundlagen umzugehen. Auf diese Weise müssen Sie nicht mehr über diese störenden Dinge schreiben. Nehmen Sie die Streben, die Sie als Beispiel lernen möchten: Sie sind im Wesentlichen in Java geschrieben und unterscheiden sich nicht von den Klassen, die wir schreiben. Sie können auch das implementieren, was sie implementieren. Wenn Sie beispielsweise Clientdaten empfangen möchten, erhalten Sie diese mit Request.GetParameter (). Wenn Sie jedoch viele Parameter haben, müssen Sie etwas sehr problematisch schreiben. Struts wird verwendet, um das zu erreichen. Sie können es einfach bekommen, indem Sie die Eigenschaften schreiben. Tatsächlich besteht die Essenz darin, Request.GetParameter () zu verwenden. . Machen Sie sich also keine Sorgen darüber, was der Framework ist. Sie können erkennen, wann Sie sie kontaktiert haben. Sie verwenden es als Werkzeug und das ist das Framework.

Vor zwei Tagen stellte ein Freund viele Fragen zu Blockchain auf WeChat, von denen eine die Klassifizierung der Blockchain -Kette ist. Blockchain kann derzeit in vier Kategorien unterteilt werden: öffentliche Ketten, private Ketten, Allianzketten und Seitenketten. Peking Muqi Mobile Technology Co., Ltd., ein professionelles Blockchain -Outsourcing -Entwicklungsunternehmen, willkommen bei der Zusammenarbeit. Lassen Sie uns die Eigenschaften und die Verwendung dieser Blockchains kennenlernen. Ich hoffe, es wird Ihnen hilfreich sein.

1. Öffentliche Kette - Jeder kann teilnehmen

Die öffentliche Kette bezieht sich auf eine Blockchain, die von jedem gelesen werden kann, jeder kann Transaktionen senden, und Transaktionen können effektiv bestätigt werden, und jeder kann am Konsensprozess teilnehmen.

Die öffentliche Kette übernimmt den Nachweis des Arbeitsmechanismus (POW), den Nachweis des Aktienmechanismus (POS), den Beweis für den Aktienmechanismus (DPOs) und andere Methoden und kombiniert wirtschaftliche Belohnungen und verschlüsselte digitale Überprüfung und legt einen Prinzip fest, dass die wirtschaftlichen Belohnungen, von denen jeder proportional zur Arbeit sind. Diese Blockchains gelten oft als vollständig dezentralisiert.

Funktionen:

1. Open Source. Da die Betriebsregeln des gesamten Systems offen und transparent sind, ist dieses System ein Open -Source -System. 2. schützenBenutzer sind vor dem Einfluss von Entwicklern geschützt. Programmentwickler in öffentlichen Ketten haben kein Recht, die Benutzer zu stören, sodass Blockchain Benutzer, die die von ihnen entwickelten Programme verwenden, schützen können. 3.. 4. Alle Daten werden standardmäßig offengelegt, obwohl alle zugehörigen Teilnehmer ihre wahren Identität verbergen, ist dieses Phänomen sehr häufig. Sie erzeugen ihre eigene Sicherheit durch ihre öffentliche Natur, bei der jeder Teilnehmer alle Kontos und alle seine Handelsaktivitäten sehen kann.

Fall: Es gibt viele bekannte Figuren in öffentlichen Ketten: BTC, ETH, EOS, AE, ADA usw.

2. Private Ketten - Die Rechte liegen in den Händen einigeriger Personen. Die Leseberechtigungen sind entweder für die Öffentlichkeit zugänglich oder sind auf einen belieh2en Grad beschränkt. Zu den verwandten Anwendungen gehören Datenbankverwaltung, Prüfung und sogar ein Unternehmen. Obwohl es in einigen Fällen erwartet wird, dass es öffentliche Überwachbarkeit hat, ist in vielen Fällen keine öffentliche Lesbarkeit erforderlich.

Funktionen:

1. Die Transaktionsgeschwindigkeit ist schnell. Eine private Kette kann schneller sein als jede andere Blockchain, und sie liegt sogar nahe an der Geschwindigkeit einer regulären Datenbank, die keine Blockchain ist. Dies liegt daran, dass selbst eine kleine Anzahl von Knoten ein hohes Maß an Vertrauen aufweist und nicht jeder Knoten eine Transaktion verifizieren muss. 2. Gute Privatsphäre, die Privatsphäre einen besseren Schutz der Privatsphäre private Ketten verleiht, macht die Datenschutzrichtlinie auf dieser Blockchain genau konsistent, als ob sie sich in einer anderen Datenbank befand. Es besteht keine Notwendigkeit, mit Zugriffsrechten umzugehen und alle alten Arten zu nutzen, aber zumindest werden diese Daten von niemandem mit einer Netzwerkverbindung öffentlich erhalten. 3.. Niedrige Transaktionskosten. Die Transaktionskosten werden stark reduziert oder sogar Null. Die private Kette kann vollständig kostenlos oder zumindest sehr billige Transaktionen sein. Wenn ein Unternehmen alle Transaktionen kontrolliert und verarbeitet, müssen sie keine Gebühren mehr für die Arbeit erheben.

Fall: Linux Foundation, R3CEVCORDA -Plattform und HyperledgerProject von Gemhealth Network sind entweder inder Entwicklung oder in privaten Ketten.

3. Allianzkette - Partielle Dezentralisierung

Der Grad der Offenheit und die Dezentralisierung von Allianzketten sind begrenzt. Die Teilnehmer werden im Voraus oder direkt angegeben. Die Leseberechtigungen der Datenbank können öffentlich sein oder auf die Teilnehmer des Systems wie Schreibberechtigungen beschränkt sein.

Funktionen:

1. Die Transaktionskosten sind niedrig, und die Transaktion muss nur durch einige vertrauenswürdige Rechenleistungsknoten überprüft werden, ohne dass eine Bestätigung im gesamten Netzwerk erforderlich ist. 2. Die Knoten sind einfach zu verbinden. Wenn es ein Problem gibt, kann die Allianzkette durch manuelle Eingriffe schnell repariert werden und ermöglicht die Verwendung von Konsensalgorithmen, um die Blockzeit zu verkürzen, wodurch die Transaktionen schneller abgeschlossen werden. 3. Flexibler, gegebenenfalls kann eine Gemeinde oder ein Unternehmen, das eine private Blockchain leitet, die Regeln der Blockchain leicht ändern, Transaktionen wiederherstellen, Guthaben usw. ändern usw. Gleichzeitig ist Thunder Link, das seit einiger Zeit beliebt ist, auch eine halb offene Allianzkette.

4. Seitenkette - Expansionsprotokoll

Seitenkette "streng genommen ist es keine Blockchain selbst und kann als Expansionsprotokoll der Blockchain verstanden werden. Die frühe" Seitenkette "bestand darin, die Einschränkungen der Bitcoin -Blockchain -Technologie zu lösen. Seitungsketten sind gleiche Wege, die unterschiedliche Blockkäzes miteinander verbinden, und die Ausdehnung des Blocks, die die Expansion der Expansion der Expansion erreichen. Ledger können "miteinander arbeiten", um eine Interaktion zu erreichen. Kette ist installiert. 2. Flexibilität.

Fall: LSK, RDN, ARDR und andere Währungen sind Nebenkettentechnologien.

für die aktuelle gesamte digitale Währung,In diesem Jahr kann dieses Jahr immer noch ein Wettbewerb für die zugrunde liegenden öffentlichen Kettenprojekte sein. Der Grund dafür ist, dass öffentliche Ketten als Infrastruktur von Blockchain immer noch offensichtliche Mängel haben und keine echte Sicherheit, Zuverlässigkeit und Effizienz erreichen können. Dies schränkt auch offensichtlich die Entwicklung der gesamten Blockchain -Industrie ein.

Was sind die verschiedenen Arten von Blockchains?Die verschiedenen Blockchain -Arten sind wie folgt

1. Dividiert durch Offenheit: öffentliche Ketten, Bündnisketten und private Ketten

2. Dividiert durch Anwendungsumfang: Grundketten, Branchenketten

Es gibt ein Sprichwort: Währung bezieht sich auf Konsens und Ketten konkurrieren mit der Ökologie.

3. Dividiert durch Originalprogramm: Originalkette, Gabelkette

Diese Teilungsstufe kann mehr Nische sein, und vielleicht gibt es ein solches Verständnis

4. Dividiert durch Unabhängigkeit: Hauptkette, Seitenkette

, je nachdem, ob diese Blockchain unabhängig genug ist, gibt es eine andere Möglichkeit, die Blockchain zu teilen.

5. Dividierung durch hierarchische Beziehung: Elternkette und Kinderkette

Die letzte Divisionsmethode ist ebenfalls ziemlich nisch. Geben wir also eine einfache Definition an.

Was sind die drei großen öffentlichen Blockchain -Ketten?öffentliche Ketten, die Abkürzung öffentlicher Ketten, bezieht sich auf Blockchains, die von jedem auf der Welt gelesen werden können, jeder kann Transaktionen senden und Transaktionen können effektiv bestätigt werden. Jeder kann am Konsensprozess teilnehmen.

1. Die drei besten öffentlichen Ketten der Welt

BTC, ETH und EOS (nach Marktwert), die die drei Stufen von Blockchain 1.0, Blockchain 2.0 bzw. Blockchain 3.0 repräsentieren.

1. Bitcoin BTC (Blockchain 1.0)

Bitcoin hat sich seit seiner Geburt als neue Art von digitaler Währung und globalem Zahlungsnetzwerk herausgestellt. BTC istauch die erfolgreichste und ausgereifte Anwendung von Blockchain. In vielen Fällen ist BTC viel berühmter als Blockchain.

2. Ethereum ETH (Blockchain 2.0)

In Layman's Begriffen ist Ethereum eine Open -Source -Plattform digitale Währung und Blockchain -Plattform, die Entwicklern eine Plattform zum Aufbau und Veröffentlichen von Anwendungen auf der Blockchain bietet. Ethereum kann programmieren, dezentralisieren, garantieren, alles handeln, Domain-Namen, Finanzbörsen, Crowdfunding, Unternehmensmanagementverträge und die meisten Vereinbarungen, Rechte an geistigem Eigentum und hardware-integrierte intelligente Assets usw.

3. Yuzu EOS (Blockchain 3.0)

EOS erscheint als Blockchain-Betriebssystem auf Unternehmensebene auf Bitcoin und Ethereum, das einfacher zu bedienen ist und leistungsfähiger ist als die ersteren. EOS bietet allen Anwendungsentwicklern viele Funktionen wie Datenbankkonto -Berechtigungseinstellungen, Durchführung der Planungsauthentifizierung und Netzwerkkommunikation.

2. Die drei großen Austauschketten der Welt: Huobi Public Chain Huobichain, Binancechain, Okex -Kette Okchain

1. Huobichain, die weltweit größte Handelsplattform, ist ein unabhängiges und innovatives regulatorisches Blockchain -Betriebssystem für das Finanzfeld, das auf der Digitalisierung von Blockchain Global Assets und der Infrastruktur des Finanzmarktes basiert. Gleichzeitig wird HT das einzige zugrunde liegende Token für die öffentliche Kette von Huobi sein, basierend auf der Berücksichtigung der Injektion eines einheitlichen Wertenträgers in den Langzeitwert von HT.

2. Binancechain, die zweitgrößte Handelsplattform der Welt, begann zu Beginn seiner Anwendung und ist derzeit hauptsächlich auf DEX- und Asset -Ketten verteilt. Binancechain ist eine Plattform für Erstellung und Austausch von Digital Asset. BNB ist das Hauptketten -Token. 3. Die drittgrößte Handelsplattform der Welt, Okex, wird entwickelt. OKChain ist skalierbarer mit hohen Transaktionsverarbeitungsfunktionen. OKChain wird auf der Grundlage von Cosmos-SDK entwickelt und stimmt zu, DPOs zu verwenden. OKB ist das zugrunde liegende Token des Okex -Ökosystems.

Blockchain, 4 Typen, wie viele kennen Sie?- Hello, ich bin Mentalität und konzentriere mich darauf, mein Verständnis und meine Investitionsgedanken über Blockchain zu teilen. Hoffe es hilft dir.

Blockchain ist in vier Arten unterteilt: öffentliche Kette, Allianzkette, private Kette und Hybridkette entspre chend unterschiedlichen Verwendungsbedürfnissen und -szenarien.

1. Public Chain

Public Chain bezieht sich auf eine Blockchain, in der jeder aus jedem Knoten der Welt das System zum Lesen von Daten, zum Senden von Transaktionen, zum Konkurrenz um die Buchhaltung und zur Teilnahme an Konsens an einem belieh2en geografischen Ort. Keine Organisation oder Person kann die darin enthaltenen Daten manipulieren, sodass die öffentliche Kette vollständig dezentralisiert ist.

Bitcoin und Ethereum sind beide Vertreter öffentlicher Ketten. Öffentliche Ketten ermutigen die Teilnehmer im Allgemeinen, um die Rechnungslegung (d. H. Bergbau) zu konkurrieren, indem sie Token ausstellen, um die Datensicherheit und Konsensaktualisierungen zu gewährleisten.

Bitcoin erzeugt durchschnittlich alle 10 Minuten einen Block, und es ist schwierig, die Blockzeit zu verkürzen. Der POS -Mechanismus kann die Blockzeit relativ verkürzen, aber es ist wahrscheinlicher, dass er Gegner verursacht. Also Hand esEinfach müssen warten, bis eine weitere Bestätigung als sicher angesehen wird.

Es wird allgemein angenommen, dass die Blöcke in Bitcoin nach 6 Bestätigungen sicher genug sind, was ungefähr 1 Stunde dauert. Eine solche Bestätigungsgeschwindigkeit ist schwierig, Anwendungen auf kommerzieller Ebene zu erfüllen. Daher entwickeln sich öffentliche Ketten wie ETH und EOS, die mehrSchreibgeschwindigkeiten unterstützen.

2. Allianzkette

Eine Allianzkette bezieht sich auf eine Blockchain, wobei mehrere Institutionen beteiligt und verwaltet werden, wobei jede Institution N -Knoten ausführt.

Die Daten der Allianzkette ermöglichen es verschiedenen Institutionen im System nur, die auf PKI über digitale Zertifikate basierende Transaktionen oder Vorschläge zu lesen, zu schreiben und zu handeln und durch gemeinsame Signaturüberprüfung durch die Teilnehmer einen Konsens zu erzielen. Daher besteht kein Arbeitsnachweis (POW), und es gibt auch nicht in der digitalen Währung (Token), was die Effizienz des Transaktionsabschlusses verbessert und eine Menge Rechenkosten spart (Computerhardwareinvestitions- und Stromverbrauch).

Normalerweise werden Knoten, die an der Alliance -Kette teilnehmen, in verschiedene Les- und Schreibberechtigungen unterteilt, die mehr als 1.000 Datenschreibvorgänge pro Sekunde unterstützen können.

3. Private Kette

Private Ketten sind vollständig dezentralisiert und öffentliche Ketten. Die Eintrittsberechtigungen privater Ketten werden von einer bestimmten Organisation kontrolliert, und die Qualifikationen für jeden Knoten zur Teilnahme werden durch die Genehmigung der Organisation kontrolliert.

Da die teilnehmenden Knoten begrenzt und kontrollierbar sind, haben private Ketten häufig schnelle Verarbeitungsgeschwindigkeiten, können das Schreiben von Daten von mehr als 1.000 pro Sekunde unterstützen und gleichzeitig die Transaktionskosten für interne Knoten reduzieren.

Knoten können an echten Namen teilnehmen, sodass sie die finanziellen Attribute haben, um ihre Identität zu bestätigen. Der Wert von privaten Ketten besteht hauptsächlich darin, eine sichere, nachvollziehbare, manipulationsfreie und automatische Ausführungs-Computing-Plattform bereitzustellen, die Sicherheitsangriffe oder Manipulationen an Daten von interner und externer Extern verhindern kann, was in herkömmlichen Systemen schwer zu erreichen ist.

Die Anwendungsszenarien privater Ketten befinden sich im Allgemeinen innerhalb des Unternehmens, wie z. Große Finanzgruppen neigen derzeit auch dazu, private Kettentechnologie zu nutzen.

4. Hybridkette

Wenn die jeweiligen Vorteile öffentlicher und privater Ketten kombiniert werden, erscheinen Hybridketten. Die Entwicklung einer hybriden Kette ist schwierig, aber die Aussichten sind breit.

In Zukunft wird es auf dem Markt definitiv ein riesiger Technologie- und Protokollentwicklungsunternehmen zugrunde liegen. Diese riesigen Unternehmen werden öffentliche, private oder Allianzketten verschiedener Zwecke einrichten, die auf unterschiedlichen Bedürfnissen nach Leistung, Sicherheits- und Anwendungsszenarien basieren und anschließend Anwendungen aus verschiedenen Branchen transplantieren. Zum Beispiel eine öffentliche Kette im Zusammenhang mit der Kommunikation, die eine hohe Parallelität unterstützt, eine Zahlungsbündniskette, die sich auf die Sicherheit konzentriert, usw.

(danke für das Lesen)

Lust und folge ist meine größte Unterstützung. Bis morgen.