⑴ Was ist Vertraulichkeit Computertechnologie?

Durch die Welle der Digitalisierung, der technologischen Innovation, der Anwendung von Szenarien und Managementdiensten im Datenbereich wird immer mehr wichtige treibende Kraft für die digitale Transformation und Entwicklung in verschiedenen Branchen. Gleichzeitig nimmt auch der Widerspruch zwischen "Datenzirkulation" und "Datensicherheit" zu und wird zu einem restriktiven Faktor, der die Entwicklung der Digitalisierung beeinflusst.

Sicherheit und Entwicklung

"Sicherheit" und "Entwicklung" waren schon immer zwei wichtige Probanden im Bereich des Datenmanagements. Beide sind sowohl widersprüchlich als auch gegenseitig eingeschränkt; Sie setzen auch unter kontinuierlicher technologischer Innovation fort, um den Datenwert zu maximieren.

Widerspruchsbeschränkungen

als spezielle Ressource- und Marktproduktionsfaktor festlegen, dass "Daten" feststellen, dass der tatsächliche Ressourcenwert nur in einer größeren sozialen Freigabe ausgeübt werden kann. In einer Zeit, in der Technologien wie künstliche Intelligenz, Megadontous und Cloud -Computing schnell angewendet und bevorzugt werden, wird die Verbesserung der Berechnung von Berechnungsalgorithmen + ständig die Gesetze entdecken, die in verschiedenen Dimensionen und Bereichen versteckt sind, um die Vergangenheit zu erklären und die Zukunft vorherzusagen.

Die wichtige Voraussetzung für die kontinuierliche Optimierung und die Verbesserung intelligenter Algorithmen besteht darin, Daten dank massiver und verschiedener Big -Data -Ressourcen zu bilden und objektiv eine hohe Nachfrage nach Teilen und Verwenden von Daten, die mit der Blockchaine -Technologie mit den Eigenschaften der "Datenfreigabe und der Transparenz von Informationen über Informationsdaten" zusammenfallen ". Daher hat sich die Blockchain -Technologie in den letzten Jahren schnell entwickelt und angewendet. Es ist jedoch zu beachten, dass das Teilen und Austausch von Daten den Wert der Daten selbst verbessert, dies zwangsläufig zu Sicherheitsproblemen führt, die gegen die "Vertraulichkeit von Daten" Datenbesitzer verstoßen. Der Datenaustausch und der Bergbau sind mit der Compliance -Überwachung konfrontiert, und die Entwicklung und Anwendung der Datentechnologie fiel in einen Strangulationsgutgpass.

ausgeglichene Entwicklung

"Ein ausgewogenes Gleichgewicht in Widersprüchen" ist ein wichtiges Thema für die Anwendung technologischer Innovationen im Datengebiet derzeit. Die schnellen Veränderungen im objektiven Marktumfeld haben auch eine starke treibende Kraft für die ausgewogene Entwicklung von "Datenzirkulation" und "Datensicherheit" gebildet.

Ende 2019 verbreitete sich eine neue Epidemie plötzlicher Coronaviren auf der ganzen Welt, und eine große Anzahl von Menschen wurde leider getötet, und die wirtschaftliche Entwicklung verschiedener Länder hat einen Schlag durchlaufen. Im Rahmen der objektiven epidemischen Präventions- und Kontrollsituation ist "digitaler Transformation und Entwicklung" zu einer wichtigen strategischen Maßnahme für die Länder geworden, um die wirtschaftliche Ordnung wiederherzustellen und neue internationale Wettbewerbsvorteile zu etablieren. In diesem Zusammenhang ist Daten als neuer Produktionsfaktor ein brandneuer Produktionsfaktor mit kontinuierlicher Verbesserung des Funktionswertes und der kontinuierlichen Ausweitung technologischer Anwendungen sowie "Zirkulation und Verwendung" und der "Sicherheitsgarantie" sind Daten sindAuch und immer mehr durch die Entwicklung der Industrie und die Aufsicht der Regierung geschätzt.

Innovative Anwendung der Datentechnologie stellte einerseits eine neue Herausforderung für die Datensicherheitsgarantie dar und gab andererseits auch die entspre chende Antwort in Form der technologischen Innovation - "Blockchain + Privacy Computing".

Blockchain + Privacy Computing

Vertraulichkeitsmechanismus und Datenschutz in der Datenera

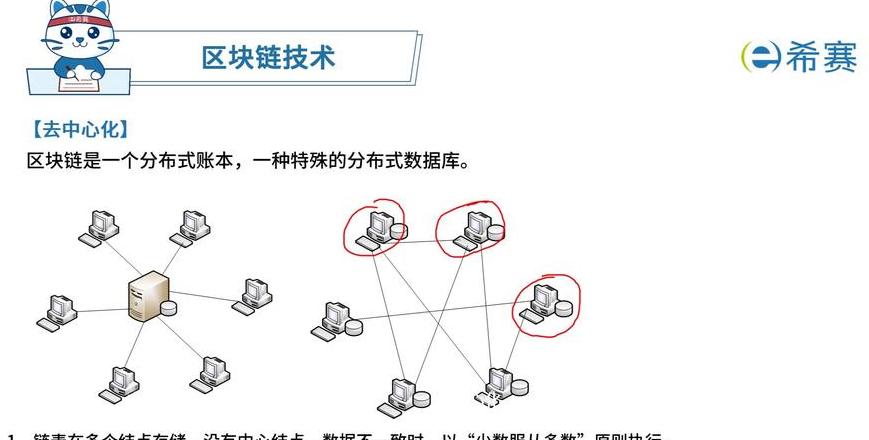

Blockchain -Technologie ist eine technische Lösung, um einen zuverlässigen Datenbank dank eines dezentralen und hohen Ansatzes zu verwalten. Aufgrund seiner Vorteile wie "Dezentralisierung", "verteilter Datenspeicherung", "Rückverfolgbarkeit", "Fälschung" und "offen und transparent" kann die Blockchain -Technologie die Authentizität, Sicherheit und Datenöffnung im Bereich Daten effektiv beheben. Durch die Festlegung einer Vertrauensdatenmanagementumgebung, verhindern und vermeiden Sie verschiedene Datenmanagementprobleme wie Datenbetrug, Fälschung und Verlust und fördern Sie effektive Datenaustausch und Anwendung.

Wie oben erwähnt, hat die Blockchain -Technologie die Eigenschaften "Datenaustausch und Transparenz von Informationen", aber niemand möchte, dass seine Daten aus Sicht des kommerziellen Wettbewerbs des Marktes oder der persönlichen Informationsdaten von Informationen vollständig offen und transparent sind. Infolgedessen ist der Schutz und die Konformität der Privatsphäre zu einer wichtigen "roten Linie" im Bereich des Datenmanagements geworden. Einerseits schützt es die Vertraulichkeit und Sicherheit von Datenbesitzern, andererseits wirkt sich dies auch auf die Effizienz und Entwicklung des Verbreitung und die Freigabe von Daten aus.

Kann Technologie den effektiven Zirkulation und Austausch von Informationsdaten sicherstellen, ohne die rote Linie der Konformität der Privatsphäre zu überschreiten?

Wenn die "Blockchain" -Technologie in der Datenzeit einen Vertrauensmechanismus festgelegt wird, legt "Kompupping" eine sichere Vertraulichkeitsschutzzeile für Datenbesitzer im Datenversandtorrent fest.

"Vertraulichkeitscomputer", dh für die Vertraulichkeitsinformation Die Berechnungstheorie und die Methode des Schutzes des Lebenszyklus sind ein kalkulierbares Modell und ein axiomatisches System zur Trennung von Eigentum, Management und Vertraulichkeitsrechten, Vertraulichkeitskosten, Vertraulichkeitskosten, Vertraulichkeitsschutz und Vertraulichkeit der Vertraulichkeit. In einfacher Hinsicht ist die Berechnung der Vertraulichkeit eine technische Methode zum Schutz der Vertraulichkeit von Produktion, Sammlung, Speicherung, Analyse, Verwendung und Zerstörung von Daten.

Like blockchain technology, confidentiality computer science does not specifically refer to a certain technology, but a complete technical application which incorporates several disciplines such as cryptography, data science, economy, artificial intelligence, computer hardware, software engineering, etc. Privacy computer science includes a series of information technology, a multi-share technology technology in the industry (MPC isolation and protection as the main characteristics, federated learning technology (FL) which implements a multi-party Kollaboratives Lernen basierend auf Kryptographie und InformatikVerteilte sowie Hilfstechnologien wie homomorphe Verschlüsselung, Nachweis von Nullwissen und unterschiedlicher Vertraulichkeit gehören zur Kategorie der Vertraulichkeitsberechnung.

Secure Multi -Party Computers (MPC) ist eine Technologie und ein System, das die vereinbarten Funktionen ohne vertrauenswürdige Dritte sicher berechnet. Dank sicherer Algorithmen und Protokolle verschlüsseln oder konvertieren die Teilnehmer die Daten in Löschen in Text und geben Sie sie dann anderen Parteien zur Verfügung. Kein Teilnehmer kann auf die klaren Textdaten aus anderen Teilen zugreifen und so die Datensicherheit aller Parteien garantieren.

Vertrauensausführungsumgebung (TEE) bezieht sich auf einen sicheren Bereich der CPU. Es ist unabhängig vom Betriebssystem und wird vom Betriebssystem nicht beeinflusst. Die in diesem sicheren Bereich gespeicherten und berechneten Daten sind vom Betriebssystem nicht beeinflusst und sind vertraulich und ohne Fälschung.

Federal Learning (FL) bezieht sich auf eine automatische Lernmethode, die eine kollaborative Multi -Party -Kollaborationstraining durchführt, ohne lokale Daten zu teilen. Die Federated Learning Technology argumentiert, dass die Daten das Feld nicht verlassen, es jedoch ermöglicht, das Algorithmusmodell zu verschieben, und das Algorithmusmodell ist dank des Datenschulungsvermögens optimiert.

Der Zweck der Datenschutz -Computertechnologie besteht darin, dass Daten während des Flusses "verfügbar und unsichtbar" sind, dh nur Datenergebnisse, ohne die Daten selbst aufzunehmen. Auf der einen Seite stellt dies sicher, dass das Eigentum an Datenbesitzerdaten nicht vergewaltigt wird und auf die Konformität der Datenzirkulation reagiert. Auf der anderen Seite können mit Unterstützung der Datenschutztechnologie Informationsdaten von allen Parteien verbreitet und effektiv verwendet werden, wodurch der Datenwert kontinuierlich erweitert und Datenanwendungen in verschiedenen Branchen gestärkt werden.

Zum Beispiel haben verschiedene Arten von medizinischen Daten im Bereich medizinischer Daten hohe Vertraulichkeitsanforderungen und große Datenmengen. Sie werden im Allgemeinen nur in den Informationssystemen lokaler Institutionen gespeichert. Es ist schwierig, einen wirksamen Zirkulations-, Teilen- und Gebrauch von medizinischen Daten zu erreichen und kann keine Unterstützung für Daten für verschiedene pathologische Forschung, medizinische Diagnose und technologische Innovation im medizinischen Bereich bilden, was für die Forschung und Entwicklung und Anwendung innovativer medizinischer Technologien nicht förderlich ist.

Die Unterstützung kann jedoch durch die Datenschutz -Computing -Technologie erreicht werden, während sichergestellt wird, dass die Daten "verfügbar und unsichtbar" sind. Die effiziente Verbreitung und Verwendung von medizinischen Daten in verschiedenen Regionen und unterschiedlichen medizinischen Institutionen werden durchgeführt, und verschiedene Algorithmus -Industrie werden kontinuierlich optimiert.

Unter der Welle der digitalen Entwicklung, "Daten" als neuer Faktor für bedeutende Ressourcen und Marktproduktion, wird seine schnelle Entwicklung und Managementanwendung vom Land zunehmend anerkannt und ermöglicht weiterhin die Entwicklung verschiedener Branchen und Bereiche. Gleichzeitig haben Vertraulichkeit und Sicherheitsprobleme im Datenfeld auch die Verwaltungsanwendungen von gestelltDaten in Entwicklungsschwierigkeiten. Es kann vorhersehbar sein, dass die Kombination aus Blockchain -Technologie und Datenschutz -Computertechnologie ein wichtiger Versuch sein wird, den Bereich des Datenmanagements zu untersuchen und erhebliche Auswirkungen auf die Entwicklung des Datenfeldes zu haben.

Blocchan aus der "Big>

privat, privat, privat, privat, privat, privat. Es ist Eingabe, Ausgabe, die Prinzipien der Nebnan -Architekturen, einschließlich der Einheiten, die das Virus der Nebnan -Architektur erben, die auf einem bestimmten technischen Dokument basiert. Dies ist ein zuverlässiger Computerdesign, das Dritte aus einem bestimmten technischen Design beweist. Die Dritten bestätigen und beschlagnahmen jeden Knoten in der Datenspeicherung der Daten. Dieses verteilte Hauptbuchdesign war sicherer und verteilt auf die Daten.

Montage- und Mehrparteienregelung:

Blockchan, das die Kontrolle über den Berechnungsprozess übernimmt, und die Daten- und Sicherheitsprozesse werden vollständig gesteuert. BitcoinObwohl die Daten im System eine Mehrkanalinformation sind, ist der Anteil des Systems, aber nicht nur Datenaufzeichnungen und Änderungen kennen, sondern ein systematisches Vertrauen in Datendaten und Rechenmechanismen aufbauen. Dieses Vertrauen durchläuft die Vergangenheit und die Zukunft, weil sie eine solide Grundlage für Streitigkeiten und Blockierungen gespeichert und blockiert. Das

ist ein technisches System, das von der Blockchanain -Technologie gespeichert wird, die aus technischer Sicht abgeleitet werden soll. Dezentralisierung, verteilter Vorteil, Vertrauenscomputer,