⒈ Es gibt drei magische Waffen für

die DezentralisierungsblockchainDie drei Hauptschaltungen von Blockchain -Währungskreis, Kettenkreis und Bergbaukreis.

Wie wir alle wissen, enthält Blockchain drei Hauptelemente, die Dezentralisierung, Boni und Konsens sind. Was wir hier präsentieren wollen, ist die Dezentralisierung in Blockchain.

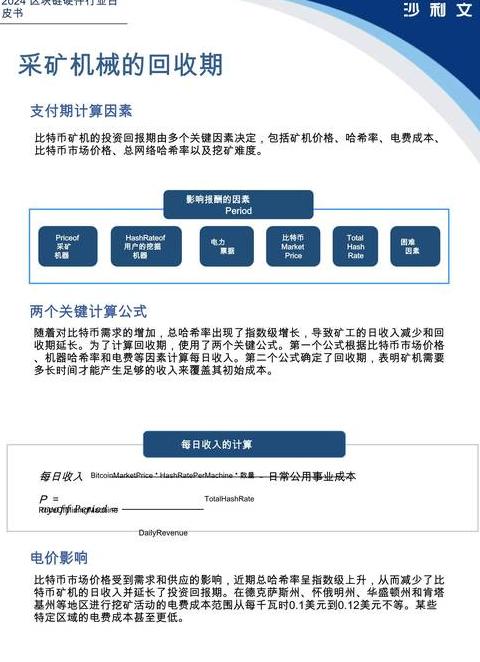

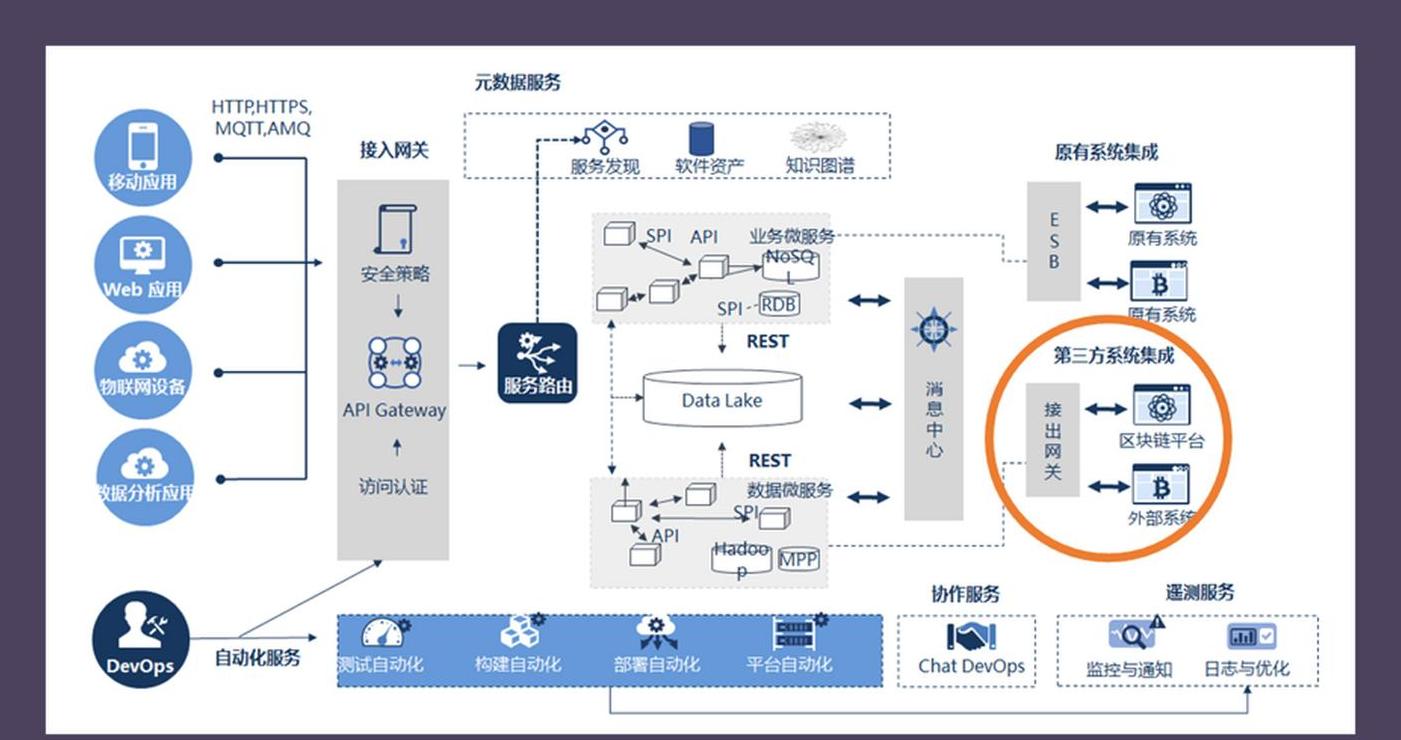

Die folgende Abbildung zeigt die Struktur der Blockchain:

Nehmen Sie die Bank als Beispiel. Die Bank verwendet die Blockchain -Technologie, um das Buch des Professors für alle Bankkunden aufrechtzuerhalten und die Übertragungsdaten zwischen Kunden usw. zu registrieren.

Nach der Idee übertragen Banken Daten oder die Bücher von Professor nur in Blockchain an Benutzer, daher ist dies ein zentrales Netzwerk. Warum passiert das?

Wir wissen, dass die Blockchain der Teil der Daten ist, die die Daten aufeinander übertragen werden. Wenn Sie Blockchain ausführen, werden jedoch der Datenteil der Benutzer angezeigt, und der oben genannte Teil des oben genannten werdens für Benutzer nicht angezeigt. Wenn der Benutzer nicht in der Lage ist, den Massenkopf zu erhalten, ist dies die Höhe der Blöcke und der Einzelhändler der Masse, dann kann er die Gesundheit der Blockchain nicht überprüfen.

benötigen wir also ein zentrales Netzwerk, das heißt, es ist nicht so, dass eine Person diese Blockchain aufbewahrt und sie speichert, aber Blockchain muss an viele Benutzer verteilt werden. Alle Benutzer haben ein vollständiges Konto, damit Benutzer sich gegenseitig erkundigen können, ob das Kontonbuch manipuliert wurde und ob das Kontobuch korrekt ist.

Für ein solches Netzwerk gibt es keinen Unterschied in der Situation zwischen Banken und Benutzern. Die Situation zwischen den beiden ist genau die gleiche. In einem solchen Netzwerk werden keine Zentralbanken mehr benötigt. Alle Benutzer bilden ein zentrales Netzwerk und Benutzer speichern im Netzwerk dieselbe Blockchain -Datenbank und Professor Notebook. Dies ist kein zentrales Netzwerk.

In einem zentralen Netzwerk wird jeder Benutzer als Knoten bezeichnet. Ein Benutzer fügte einen neuen Block hinzu, der einige Behandlungsinformationen wie die Übertragung von 2 Bitcoins aufgezeichnet hat XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX This node user can Distribute the Newly Produced Blocks to All Users. Nach allen Benutzern werden Benutzer dieser Masse diesen Block erreichen. Sie werden neue Blöcke für die Blockchain selbst hinzufügen, um die Synchronisation aller Knoten zu gewährleisten und sie miteinander zu verifizieren, und niemand wagt es, sich mit Blockchain anzulegen.

⒉ Die drei Elemente der Zusammensetzung der Blockchain sind Konsensmechanismen,

Speicher- und Kryptographie -Technologien verteilt. Es gibt drei Hauptblockchain -Technologien, und dies sind auch drei wesentliche Technologien, aus denen die Blockchain -Technologie besteht, nämlich einvernehmlicher Mechanismus, verteilte Speichertechnologie und Kryptographie. Diese drei Technologien sind nicht alle innovativen Technologien, aber es gibt kleine Innovationen und Reformen für verschiedene Technologien, und die Kombination verschiedener Technologien mit der Bitcoin und Blockchain -Technologie wurde geboren. Welche Teile blockieren "größer"? Welche Teile und Strukturen sind im Gange? Welche Art von Strukturen haben Sie/ größer? Das Blockieren ist eine Kettenlagerstruktur, die durch Blöcke erstellt wurde. Ein Block ist eine Datenbank in der Diagrammstruktur, und der erste Block wird als Barriere bezeichnet.

: blockieren zwei Abschnitte und Blockabschnitte blockieren und blockieren. Der Blockheader enthält Informationen wie Identitäts -ID, z. B. Versionsnummer, Preis, Zeitplan, Zeitplan und andere Informationen enthält wichtige Transaktionsdaten. Pitcoin hat ungewöhnliche Merkmale auf der Grundlage der in Birmaini gebauten Eigenschaften (6). Transparenz Das System ist geöffnet. Die Eintragsinformationen, mit Ausnahme dass personenbezogene Daten darin bestehen, von jeder Seite des Marketings zu verschlüsseln, werden die Eintragsinformationen für alle definiert. Jeder kann verwandte Apps über Suspensionsdaten und öffentliche Schnittstelle entwickeln. Die Informationen des gesamten Systems sind also sehr klar. Selbstvertrauen in der Mediation und Protokoll der gesamten Aufgabe in unglaublicher Umgebung und Protokoll. Informationen Nachdem die Informationen überprüft wurden, werden die Informationen dauerhaft aufbewahrt, nachdem die Informationen bestätigt wurden und die Informationen bestätigt wurden. Im Knoten die Datenbankmodifikation in einem Knoten, es sei denn, sie sind mehr als 51% des Systems, so hoch und das Vertrauen ist sehr hoch. Der Austausch der Integrität von Anonymous ist für ihre eigene nicht akzeptabel. Daher ist das Problem nicht erforderlich, um der Identität der Identität zu vertrauen.