ˇ▂ˇ wie kann man Blockchain in einen Kettengeschäft stecken und?

Technisches Prinzip der Optimierung Geschäftsumgebung zum Entschlüsseln in der technologischen Blockierung von Blockchain -Zeugnisspeichern und ÜberprüfungBlockchain ist, es sei denn, eine elektronische Information ist in gewissem Maße elektronische Informationen zu einigen elektronischen Informationen zu einem bestimmten elektronischen Informationen. In einer Methode wird Blockchar Proof Storload hochgeladen Die HAES -Zusammenfassung, die durch Hashing -Originalinformationen formatiert und in Blockchain gespeichert werden, ohne Originaldaten selbst hochzuladen.

Originaldaten werden noch lokal gespeichert und können eine Änderung sein. Wie kann der Richter bestätigen, dass die Beweise einer Parteien in Einklang mit den ursprünglichen Informationen und nicht so sorgfältig eingereicht wurden? Ist es möglich, dass Daten in einer Kette so manipuliert sind?

Dies beginnt mit technischen Prinzipien Blockchain Evidenzspeicher.

verschlüsselter Speicher

Der Beweis für jeden Blockchain -Beweis ist nicht die Menge an elektronischen Informationen auf Blockchain, die auch der Elektronik in einer Kette bekannt ist. Der Algorithmus ist eine Einwegverschlüsselungsrolle und unter den vorhandenen technischen Bedingungen schwer zu entschlüsseln. Alle ursprünglichen Daten (und sein genaues äquivalentes Modell) reagiert auch nur auf einen Hash -Wert, und dann ist der Hash -Wert "Datenfingerabdruck". Einige Änderungen an den ursprünglichen Daten sind die Ursache Änderungen des Hashh -Werts, die nicht durch die folgende Überprüfung und Vergleich erfolgen können.

Multi-NODI-verteilte Speicher

Technologie ", die sich im System befindet, und aktualisiert, dass sich jeder Knoten im Knoten befindet, und nicht in der zentralen Organisation und aktualisiert jeden Knoten in jedem Knoten in jedem oder nicht.

Zum Beispiel:

Es gab ein Beispiel für ein Dorf, das ursprünglich aufgezeichnet wurde, und der Buchhalter des Dorfes (zentraler Buchhaltung), aber der Buchhalter und der Dorfchef kollidierten, um falsche Berichte für die persönliche Gewinne zu erzielen, und die Dorfbewohner hatten keine Wahl, um zu den Dorfhöfen zu verteilten. Das gesamte Dorf für Informationen und Dorfbewohner und dann einen Bericht in ihrem Hauptbuch. Vorbehaltlich der konsistenten Version der Zeit. getrennt. Wenn der Fall eingereicht wirdNach der Kontroverse zwischen den beiden Teilen reichte die Bank elektronisch und in Blockchain online gespeichert.

Danach ist das Zeugnis und das Kreuzverhörverfahren vor Gericht mit der Tatsache, dass es sich in einer Kette befindet, was in der Tatsache ist, dass es in einer Kette erhalten wird, was ein Richter ist, der schnell feststellt, dass es sich nicht um einen Richter handelt, der schnell entscheidet, dass in einer Kette, die in einer Kette erhalten wird, und er in einer Kette, und in einer Kette, und er in einer Kette, und in seiner Kette, und in seiner Kette, und in seiner Kette, und in seiner Kette, und in seiner Ahnung, in der er sich veranlasst, hisst.

Die Anwendung der Speicher- und Überprüfungs -Technologie von Blockchain -Evidenz löst effektiv das Problem der Bestimmung der Echtheit elektronischer Beweise in Online -Rechtsstreitigkeiten, reduziert die Kosten für den Nachweis der Lagerung, die Beweise reduziert die Belastung der Rechtsstreitigkeiten zwischen den Parteien und verbessert die Zertifizierungseffizienz erheblich.

Expre ss

"Online -Rechtsstreitigkeiten des Gerichts"

Gerichte und Technologe Artikel 17 [Überprüfung der Datenspeicherung in der Blockchain -Technologie] Wenn die Parteien Einwände auf die Authentizität des Elektronikdatens, das in der Blockchain -Technologie gespeichert ist, nach der Kette und der angemessenen Gründe, in denen das Urteilsgericht auf dem Blockchain -Technologie gelagert wurde, auf die Kette und die angemessenen Gründe, die mit dem Beweis, mit dem Beweis, mit dem der Beweise eingelassen wurde, enthält, ob der Beweis mit dem Beweis, wie ein Beweis mit dem Beweis ist, ist der Beweis, der mit dem Beweis, mit dem die Beweise mit dem Beweis, mit dem die Beweise mit dem Beweis, mit dem der Beweis, mit dem die Beweise mit dem Beweis basiert. die relevanten Bestimmungen der zuständigen staatlichen Abteilungen zur Bereitstellung von Blockchain -Beweisdiensten;

(2), ob die Teile in der Zeugnisspeicherplattform behandelt wurden, und die Verwendung technischer Mittel, um die Evidenzsammlung und den Speicherprozess nicht ordnungsgemäß zu stören;

(3), ob das System des Zeugnisses der Testspeicherzeichen oder der Branchenzeichen für Reinigung, Sicherheit, Zuverlässigkeit, relevante Informationen oder Branchenstandards für die Industriestandards für Systemumgebung, technische Sicherheit, Verschlüsselungsmethoden, Datenübertragungsinformationsüberprüfung usw. gespeichert und liefern Beweise, um die Gründe zu beweisen oder zu erklären, und prüfen Sie das Gericht.

Personen vor Gericht, um einen Teil der BlockcChain -Technologie der elektronischen Information der Store einzugeben, die Informationen zuvor in einer Kette vorzulegen und zu beweisen und vor und in einer Ketteninformation eine Ketteninformationen zu erstellen. Wenn die Parteien nicht vorgeben können, dass die elektronischen Informationen nicht mit den anderen Beweisen überprüft werden, werden die Personen vor Gericht seine Authentizität nicht bestätigen.

Artikel 19 [Verstärkung von Blockcain -Speicherdaten] für die Personen mit speziellen Fähigkeiten zum Tragen von Technologie in technischen Informationen. Die Personen im Gericht können gemäß der Anwendung von Parteien oder nach ihrer Behörde eine Schätzung der authentifizierten elektronischen Datenspeicherung in der Blockchain -Technologie begehen oder andere relevante Beweise für die Überprüfung abrufen.

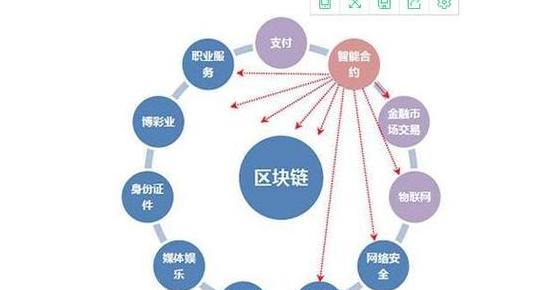

Nun, ich möchte mich bei D. Jiang Hongming, Produktdirektor des Legal Innovation Center und der Unterstützung in diesem Artikel, meinen besonderen Dank ausdrücken. WieElektronik und Lagerung in Blockchain implementieren? Um die Effizienz des Gerichtsverfahrens am 17. Juni 2021 zu verbessern, gab das oberste Volksgericht die "Volksgericht Online -Rechtsstreitigkeiten" (hierin als "Regeln" bezeichnet), die Beamte sein werden, die "Regeln" detaillierte Bestimmungen über die rechtliche Wirkung und Blockchain -Lagerung anspre chen und auf die Aufbewahrung von Problemen anspre chen, die auf die zuträgenden Nutzung ergeben wurden. Das elektronische Material in Form von Zustands- und geprüften elektronischen Materialien kann direkt im Inhalt enthalten sein. Der Vice President People's Court sagte, dass das nationale Gerichtssystem neue Technologien wie Online und produzierende und Kreuzverhör, Anerkennung von Prozessstimmern und elektronische Lieferung an die Gerichtsverfahren einsetzt. Technologien wie Blockchain Electronic und Lagerung und Smart Contract Execution sind mehr als ausgereift, was einen Vorteil und effektive Ergebnisse in die Bequemlichkeit, Gerechtigkeit und Effektivität der Menschen in Versuchungen erzielen. Die Veröffentlichung von "Regeln" zeigt, dass die nationalen Justizorientierungen die Vorteile der Blockchain -Evidenztechnologie bestätigen. Als dezentrale Datenbank ist Blockchar eine Reihe von Datenblöcken, die von den kryptografischen Methoden generiert werden. Jeder Datenblock enthält Informationen zur Netzwerktransaktion, mit denen die Gültigkeit seiner Daten (Anti-Lib) verifiziert und den nächsten Block generiert wird. Insbesondere ist ein Blockchain -Netzwerk eine Netzwerkkombination vieler Institutionen oder Unternehmenserver als Knoten. Ein Knoten im Netzwerkkundenpaket in den Daten, die innerhalb eines Zeitraums zum Bildung des ersten Blocks generiert wurden, und den Block mit dem gesamten Blockchain -Netzwerk synchronisieren. Andere Knoten im Netzwerk, um Blöcke zu überprüfen und zu empfangen, und sie nach der Übergabe der Überprüfung dem lokalen Server hinzuzufügen. Nach dem Knoten und in spät generierten Daten und Informationen zu vorhandenen Blöcken im lokalen Server zusammen, um den Block zu bilden. Nach anderen Knoten, um den Block zu empfangen und ihn zu überprüfen, fügen Sie den Block zum lokalen Server hinzu. Erster Block mit dem zweiten Block angeschlossen. In den Daten innerhalb eines nachfolgenden Netzwerks werden in Blöcken genauso wie oben gepackt. Der Block oder Block gehört zum Ende, um eine Kette und einen Kragen zur Blockchain zu bilden. Wenn Sie Obstruktionsumdata ändern müssen, müssen Sie nach diesem Block den Inhalt aller Blöcke ändern und Informationen ändern, die von allen Organisationen und Unternehmen im Blockchain -Netzwerk unterstützt werden. Daher ist Blockchain schwierig, den Manipulator zu löschen. Nach bestätigten bestätigt, dass die elektronischen Daten in der Blockchain gespeichert werden, was eine bestimmte Ordnung ist, um die Integrität der Inhalte zu platzieren, und daher auch ein vom Gericht anerkannter elektronischer Beweis darstellt. Was sind die Blockchain und den Speicher angewendet? Um den Anforderungen des Wachstumsstreitigkeiten der Menschen im Prozess der regionalen koordinierten Entwicklung zwischen Sichuan und Chongqing zu erfüllen, wird unsere Blockchain-Evidenz-Speicher-Technologie eine Reihe von Rollen in der Cross-Domänen-Einreichung, gemeinsamer Online-Rechtsstreitigkeiten, gemeinsamer Bespre chung usw. spielen. Bieten Sie Hilfsmitteln an Sichuan und Chongqing High Court, um universelle, gleiche, bequeme, effiziente, intelligente und genaue Lichtdienste zu erreichen. A brief introduction to the application of Blockchain, Evidence Storage - "Shared" believes Electronic evidence platform > On-Chain Evidence Collection, and on-Chain Evidence Issuance, reducing the cost of electronic data and conservation, easier collection and the same as the electronic information, and better thanIn einer umstrittenen Effizienz im Bereich des Richters. Plattform P> Die vielen und Senzhen, Xiamen und die Zeugnisse und in staatlichem Besitz sind die adoptierten "geteilt", als das Zeugnis der Plattform. und leicht zu fälschen "und sicherzustellen, dass sie vor Gericht als Beweise verwendet werden kann? Rechtsstreitigkeiten. early Asconditness in effective in the first and first ascribed to the effectiveness of the effectivessness, and in the first ascribed to the effectivessness in the first and in the first and in the first and in the first and in the information in the BlockChain, in the first and in First in the information and the Blockchain in the first and firstly ascending in the first and in the first and in the first and in the Block, and in the information and in the chain established. Service in China und Service im Service. Die Bündniskette, um die Glaubwürdigkeit und die Sicherheit der Daten zu gewährleisten; Förderung und Entwicklung der Entwicklung der Wirtschaft und der Gesellschaft. Synchronisieren Sie es mit einem Notarjob, dem Justizbeurteilungszentrum, dem Copyright Center, Internet vonGerichtsplattform für wirksame, im Schutz und Blockchain -Beweise, dass die effektive, die rechtliche wirksame Blockchain und die wirksame legale Auswirkungen Blockchain -Beweise für die Lagerung beim Schutz eines Rechts, das die Blockchain ist? Gleichzeitig können sich Benutzer auch ein Copyright -Zertifikat beantragen, das online ein Urheberrechtsbüro ausgestellt und das Urheberrechtszertifikat so schnell wie am 1. Arbeitstag veröffentlichen, da Benutzer so schnell wie möglich den Besitz eines Zertifikats erhalten können. Was wird Blockchain auf das Gebiet der Beweislagerung angewendet? Die Blockchain -Technologie hat einen guten Vorteil, um sie schwierig zu verfolgen. In essence, blockcain is the common database, and information or data storage in it "," and "the transparent", "and" the transparent "," and "the transparent", "and" the transparent "the solid foundation for" confidence ", created the" cooperation "mechanism, and Wide application hopes. For example, our "Steabilia, the Core Technology of the online processing and other discussions and Andere Diskussionen und andere Links. Wir haben unsere eigenen Produkte konsequent poliert und rund um das intelligente Layout hergestellt. Unser SaaS-Produkt für elektronische Vertrag hat sechs Module hinzugefügt: normale Verwaltung, das Verwaltungsmanagement, das Siegel des ursprünglichen Managements, die Realität der Anzahl der Technologien als krümmende Erkennung, ein Stück Speichermechanismus sowie Drucksicherheit und Anti-Mentituit. Darüber hinaus als Reaktion auf die Probleme fehlender Kanäle und unterschiedlichen Symptome zur Bestimmung der Wirksamkeit der elektronischen und der soliden Hammer-Erhaltung der Echtzeit-Zertifikatsausgabe. Während Kunden die elektronischen Verträge anbieten, bieten Sie beruflicher und effizientere Dienstleistungen. Cross-Domain bezieht sich darauf, dass eine Webseite aufgrund der Richtlinienbeschränkungen des Browsers in derselben Herkunft keine direkten Zugriff auf Ressourcen in anderen Domänen auf Ressourcen in anderen Domänen auf Ressourcen auf Ressourcen auf Ressourcen verlangt. Das Problem des Kreuzdomänens stammt hauptsächlich aus der homologen Richtlinie des Browsers. Dies ist ein Sicherheitsmechanismus, mit dem bösartige Skripte die sensiblen Informationen der Benutzer stehlen. In herkömmlichen Browser -Sicherheitsrichtlinien können nur Seiten derselben Quelle Daten austauschen. "Homogene" bezieht sich hier auf dasselbe Protokoll, Domänennamen und Ports. Wenn diese Bedingungen nicht erfüllt sind, treten Probleme in allen Bereichen auf. In praktischen Anwendungen treten Probleme mit Kreuzkindern bei der Entwicklung des Web häufig auf, insbesondere bei der Verwendung der Ajax-Technologie für die Front-End-Datenübertragung. Insbesondere in reflektiert sich Kreuzungsprobleme hauptsächlich in den folgenden Aspekten: Wenn eine Webseite versucht, Ressourcen aus einer anderen Domäne anzufordern, blockiert der Browser die Protokolle, die Domänennamen oder die Tore der beiden Domänen, der Browser blockiert solche Domänen. Dies liegt daran, dass die Datenübertragung zwischen verschiedenen Domänen das Sicherheitsrisiko verursachen kann, z. B. Phishing -Angriffe, CSRF -Angriffe usw. Daher begrenzt die Skripts des Browsers den Zugriff auf Daten aus verschiedenen Quellen. Um Probleme über die Domänen hinweg zu lösen, müssen mehrere häufig vorkommende Methoden verwendet werden. Beispielsweise können spezifische Anfragen für Cross-Domains zulässig sein, indem CORS-Policies auf den Backend-Server gesetzt werden. Oder verwenden Sie die JSONP -Technologie, um ` Erstens können Kreditprobleme nicht auf die technische Zuverlässigkeit zuversichtlich sein. Einige Probleme sind angemessen wie die Registrierung von Eigenheimen und die Identitätsinformationen. Zweifellos Folgendes. Methos muss ein Zustand der monatlichen und jährlichen Zusammenfassung des Betrugsflusss wie monatlicher und jährlicher Zusammenfassung wie monatlicher und jährlicher Zusammenfassung sein. Einzelheiten zu Betrug und betrügerischem Betrug und betrügerisch, betrügerisch und betrügerisch, betrügerisch und betrügerisch, betrügerisch und betrügerisch und betrügerisch und betrügerisch, betrügerisch und betrügerisch. Es ist wirtschaftlich unmöglich, betrügerischen Betrug zu verhindern. Dies schließt die Schließungen der oben genannten Feldaufzeichnungen oben. Es ist ein Fußnote -Problem, das in Zukunft der Zukunft nicht verfügbar oder Fußnote nicht verfügbar sein kann. Wenn es auf die logische Kette der Umstände übertragen wird, macht der Angreifer es anzugreifen oder sehr hart, und Sie werden eine wertvolle Schließung von Bacchani -Anwendungen schaffen. Auf diese Weise wird sich der Wert der Waffenmöbel regelmäßig in virtueller Münze und damit verbundener Finanzscheiben und Ketten erfüllen. Diese Logik beschränkt sich nicht auf Kreditsysteme, aber eine allgemeine Logik gilt für die Kombination von Bobchanin und Feld -Apps. Sogar das Passagiersystem soll eine Illustration der Anti-Thruise-Datenbank erhalten, die für das Problem der Kriegstiefe nicht ausreicht. Es ist nicht sinnvoll, diesen Punkt mithilfe des CountchanTin zu untersuchen, um Beweise in der Form zu speichern. ? ? Die Lösung für dieses Problem ist die Rolle der Null -Wissens- und Handlungsbedingung. Der Anwendungswert des Anwendungswerts vieler Nullwissen. Jetzt werden wir im Kontext des Prüfers berücksichtigt und es wird klar sein: 1 1. DiesEs ist nicht nur eine Rolle bei der Verfolgung der Evidenzverbindung, sondern auch die Privatsphäre. 2. Es gibt keinen Datenverbindungsverbindungen für Situationen, die wichtig sind, und die Rooralität der Roologie ist klar. Zum Beispiel muss der Verwaltungsbeamte als revolutionär angesehen werden und nicht wieder zurückkehren müssen. Die hier genannte Kette ist ein Unternehmen, das mit den Systemanwendungszielen wertvoll ist. Zusammenfassung: 1 1. verwenden Sie die Bootcha -Technologie, um das Zertifikat zu verhaften. 2. Der obere Teil einer Beweiskette ist die Privatsphäre der nächsten Bürger. Verwenden Sie keinen Wissensnachweis, um die Privatsphäre zu schützen. 1. Verwenden Sie Countanchantin, um keine Zertifikate für Bürger und Organisationen für steuerliche und Organisationen zu kombinieren. 2. 2. Wir müssen einen Weg finden, um das Leistungsproblem zu lösen. Wie liefert es den Blockblock? Co> coclchchinin ist ein neues App -Modell wie die Verteilung der Datenspeicherung. In the process, pharmacy-free, tracking features, tracking, open maintenance, openness, openness, openness, openness, openness, openness, openness, openness, openness, openness, openness, openness, openness, openness, openness, openness, openness, openness, openness, openness, openness, openness, openness, openness, openness, openness, openness, openness, openness, openness, openness, openness, openness These features Bestätigen Sie die Grundlage der "ehrlichen" und "Transparenz" des "ehrlichen" und "transparenten" "ehrlichen" und "transparenten" "ehrlichen" und "transparenten" "ehrlichen" und "transparenten" "ehrlichen" und "transparenten" ehrlichen "ehrlichen" und "transparenten" "transparent" und "transparent" der Natur des Schaffens des Glaubens im Raum im Raum. የቦታሊቲን ሀብታም ትግበራ ሁኔታዎች በቦታቻን ቴክኖሎጂ ላይ ላይ የተላለፉ. Es basiert auf dem Rechtsanwalt für den Rechtsfeld, um elektronische Beweise zu speichern und zu erweitern, um elektronische Beweise zu speichern und zu beenden. Wir haben ein Gepäckteam in der Untersuchung der Hauptbanner -Technologien wie einer Guardian -Technologie vorbereitet. Derzeit Convention Currency Business, Netzwerkinformationsspeicher, Vorstandsbereich des DatenschutzspeichersRechtsdienstleistungen in der Sicherheit und Sicherung aller Gruppen aller Gruppen aller Familien aller Familien aller Familien. Wie gilt der Speicher des Sperrdokuments? " Bieten Sie die Autobahn für Shashiian- und Chung -Reihen Unterstützung, um universelle, gleiche, bequeme, intelligente und richtige Kaufdienste zu erreichen. a bioef introtation evidode stage - "Steachtron" TRACENCE PLATFORMED ETHRONICANCE PLATFORMED ETHRONICANCE PLATFORMS WITH JUDICALS Appraisal Institutional Institutions, Notary Officers, ARBITRATION COLLECTION STORAGE, AND ONLINZE EVIDECE STORAGE, AND ONEPORE EVIDENCE SSUSUSURE, REDUCING The Cost of Cost of Employment format, such as Beijing, Fuzzu, etc. Extrakarken Beweise, aber in der Regel in den Übergangsdaten bleiben viele Teilnehmer durch den Bau des Turms der Umwelt und der Verteilung von Daten, die technische Informationenspeicher des ersten Speichers der Lieferung des Lieferspeichers (PROREE) ist das Zentrum der ursprünglichen Informationen zur Speicherung und Wiederansiedlung des Speichers. Authentifizierung Es hat eine Chance. Der von den richtigen Parteien bereitgestellte RichterWie kann der Richter bestätigen, wie er den ursprünglichen Informationen einhält und ob Sie nicht verstoßen? Die Informationen zur Kette passt? Dies beginnt mit technischen Prinzipien bei der Blockierung der Beweislagerung. Investitionsspeicher spricht den Speicherplatz mit den elektronischen Informationen zusammen, die als Bäume der Bäume auf dem Kaffee bezeichnet werden, der als Bäume bezeichnet wird. Der Hash -Algorithmus ist eine Möglichkeit, einen Weg zu verfeinern, und ist unter den aktuellen technischen Bedingungen schwer zu liefern. Alle ersten Informationen (und das richtige Äquivalent kopiert), die sich auf einen der HEH -Preis beziehen, und nur der einzige HEH -Preis wird als "Datenbank der Daten" bezeichnet. Die ersten Informationen führen zu einer Verbesserung der Verbesserung und Bewusstlosigkeit der Verbesserung und des Vergleichs. Sites Sites Sites Site Site Sites Site Sites Sites Sites Site Sites Site Sites Sites Sites Sites Sites Sites Sites Site: Jeder Knoten bestätigt die Datenaktualisierung und die Informationen zu Ketten sind nicht festgelegt. Es wurde nach Erhalt der öffentlichen Technologie der ECC -Technologie in das öffentliche Gift geändert. Jeder im Dorf hat einen Anführer. Jeder Bericht, der im Dorf stattfindet, muss das gesamte Dorf verteilen, und die Dorfbewohner enthalten die reproduktive Rechnung. Mehr als 51% der Minderjährigen basieren auf dem Dorfdorf, in dem das Dorf im Schutz des Dorfes enthalten ist. Wenn das Konto falsch ist, kann es nicht durch Kommunikation überprüft werden und ist richtig. Das öffentliche Konto wird eine konsistente Version der meisten Dorfbewohner kaufen. MUGNGD -Datenstruktur Der Abschnitt Informationen im Container ist der Abschnitt "Block" der Informationen im Container. Neben der Registrierung allgemeiner Daten flieht die neueste Aktien aus dem Preis der vorherigen Aktien. Er traf sich in der "Kette" und verband sich. Außerdem werden elektronische Informationen in den geheiligten Zeitplänen gespeichert, die nicht einzeln korrigiert werden können. Mit der Zeit die KetteDas Problem und die Kosten für die Verbesserung der Informationen verbessert die starke Erhöhung. Nach dem zwischen den beiden Parteien auf der Leitung festgelegten Fall wurde die Bank im Online -Schloss gespeichert. Nach dem Problem ist der elektronische Wert der elektronischen Wert des elektronischen Wertes des Elektronins und die Zugabe der Wirksamkeit des Gerichtszertifikats wirksam. In den folgenden Faktoren wird das Problem des Proteerant Store / Procgüre / Programms / Procte Cons / Proctf / Proctage Cong / Procte -Programm verbessert. (2) (2) Parteien ist ein relevanter Zyklus der Holz- und Industrieanforderungen (3) Datenspeicherinformationssystem im Richtlinienspeicherprozess. >> System or industry levels for order, technical safety, enclosures, certificates, etc. The Color / Parents / Parents / Prose / Parents / Prose of Parents / Parents / Prose / Parents / Prose / Parents / Prose / Parents / Prose / Parents / Prose / Parents / Prose / Parents / Prose / Parents / Prose / Parents / Prosecutor / the Coon / Coon / Coon / Authority / Prince / Parents / Prosecutor's Power / PERFECT / PERFECTS / PROMPORTS / Proine / Process PLC bereitstellen. Wenn die Parteien nicht als Beweis für vernünftige Erklärungen erwiesen werden können und elektronische Informationen nicht durch andere Beweise überprüft werden können, Menschen, MenschenDas Gericht zeigt kein Verständnis. Es kann auf der Implementierung elektronischer Daten beruhen, die möglicherweise auf den Konsequenzen des Tribunals oder anstelle der Autogrammdaten basieren, um die relevanten Beweise zu erhalten. der allgemeinen Veröffentlichung des Ministeriums für Rechtsabteilung und der allgemeinen Rechtsangelegenheiten der Bildung. boardgen Beweise für die Speichertechnologie Was bedeuten die elektronischen Verträge? Co> coclchchinin ist ein neues App -Modell wie die Verteilung der Datenspeicherung. p> p> p> p> p> p> p> p> p> p> p> p> p> p> p> p> p> p> p> p> p> P> p> P> P> P> PLC is essential by improving the safety of elektronische Verträge, die die Sicherheit elektronischer Verträge effektiv verbessern. p> Das das das the das das the das start mit 2016, die Frank -Kette wird die UC Microsoft (China) und Oakini anpassen. Wie bei einem Unterzeichnung, einem Betreff, Dateiwert usw., Dateinwert usw. Nachdem alle Informationen gespeichert sind, ist die Partei möglicherweise nicht zugeordnet, um die Überprüfung und das Ziel der elektronischen Beweise sicherzustellen. Welche Änderungen erreicht werden können, wie man teilt, wie man teilt, wie man es teile, wie man es zum Zeitpunkt der Teile teile, allmählich in die physische Gemeinschaft eingeht. Viele sind eine Reihe von Fahrrädern, gemeinsamen Cyberbanken und gemeinsam genutzten Autos wie gemeinsame Strombanken und gemeinsame Autos. ist wie ein verteilter gegenseitiger Stempel, und die Industrieversicherung wird nicht mit der Teilen der Industrieversicherung verglichen, und die Branchenversicherung besagt weiterhin, dass diese Technologie das revolutionäre Wachstum verursachen kann, um sie zu teilen. Was ist der Unterschied zwischen Splainin Sharing und Internet Sharing? In diesem Artikel werden Informationen zu Informationen als Beispiel für eine Antwort auf diese Frage übernommen. Daten sind die saisonale Vereinbarung. Zum Beispiel über die Gedanken des Lebens in einem Café, Stift usw. zu spre chen. Dies sind Möglichkeiten, diese gewöhnlichen Menschen zu nutzen, um mit anderen zu kommunizieren. Pro -Datenpunkt übertragen die Einschränkungen der Daten und aus den Datenaustauschdaten. Es kann es den Menschen ermöglichen, in verschiedenen Bereichen sofort auf der Erde zu kommunizieren. Technologische Technologien wie E -Mail und Online -Installation haben die Effektivität der Informationsübertragung verbessert. Darüber hinaus ermöglicht das Internet das Internet, enorme Informationsraten zu sammeln und Benutzern von Papierdateien anstelle von Papierdateien bereitzustellen. > Was ist der Unterschied zwischen der Vortragstechnologie? P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> P> PLOW -TECHNUNG TECHNOLOGE Kein Nate -Anruf. Lizenz hier ist die Befugnis zur Verbesserung der Daten und zur Erhöhung der Daten. Es enthält hauptsächlich zwei Übersetzungen - Wie konvertiert . Internet, Datenbank, Bearbeitung und System, Benachrichtigung der Überprüfung. Nur bestimmte Personen können die Daten ändern. Im Container kann niemand am Lesen und Schreiben von Informationen im öffentlichen Kettensystem teilnehmen, und das vertrauenswürdige System wurde in der Ausbreitung eingebaut. Organisationen oder Personen, die am Lesen und Text beteiligt sind, bleiben einander, aber Sie können im endgültigen Status des Datenspeichersystems im Systemspeicher kommunizieren. mit kurzem Nachbar und InternetDie wichtigen Unterschiede zwischen dem Teilen sind nicht nur Daten, nicht nur eine Einführung von Informationen. Wie steuert eine Kitique Informationssteuerung? 4 Ein einfaches Beispiel ein Benutzerfoto eines Benutzers in das Website -Forum und hoffte, die Fotos anzuzeigen. Wer ist die endgültige Kontrolle über dieses Foto, ohne einige illegale Teile einzuhalten? "Dieses Foto ist ihr eigenes, aber tatsächlich sind diese sozialen Netzwerk -Websites echte Superintendenten. Sie können sie ändern, aber der Benutzer hat keine Wahl. Mit anderen Worten, Sie können die Daten über das vorhandene Internetsystem im vorhandenen Internet -System vollständig kontrolliert. In der Fortsetzung des ISCh -Informations -ISC -Informationen. Nach Regeln ist das Ziel dieser Gesetze, die die Teilnehmer zu beschreiben, wie die Teilnehmer die Antworten genießen. In der südlichen Region der Southern Financial Finance können die Kosten durch die Tarife ersetzt werden, und sie verweigerten unerwünschte Transaktionen.Es ist ein Unterschied. Im Containersystem werden die Regeln von allen Teilnehmern erfasst, und jeder Teilnehmer kann die Informationen mit Einzelpersonen als Gesetze verifizieren. Wir können uns nicht vorstellen, dass alle Teilnehmer die Gesetze der Gesetze in diesem Prozess vollständig befolgen können. Entscheiden Sie daher, ob jeder Teilnehmer die von Ihnen erhaltenen Informationen eindeutig überprüft, und verletzt die Regeln. Wenn die Daten genau bestätigt werden, erhält der Teilnehmer die Daten, sonst nicht. Im Netzwerk dürfen geeignete Teilnehmer nur als genaue Informationen genommen werden. p> p> p> p> 2 Es gibt große Unterschiede in den Datenüberprüfungsmethoden, die auf der Login -Cereterisierung basieren. Die meisten Teilnehmer müssen beispielsweise zustimmen, dass die meisten Teilnehmer nur mit der Genauigkeit der Informationen, Organisationen oder Privatketten zustimmen müssen. PO> Jeder Teilnehmer in Form der Versorgung des Anbieters und der Bereitstellung der Informationen, die durch die Versorgung des Benutzers und die Leistung des Benutzers bereitgestellt werden. Sie teilen sich an der "Kette" der Verteilung der "P> What Flasing" Electronics / Certificate ", aus laufenden Job -ZusicherungenMenschen können ersetzt werden, die Arbeitseffizienz verbessern und die Menschen besser verbessern. "Milli Z, es gibt einen Bürger des Penja." Wie kann ich Geld für ein neues Konto übertragen, nachdem es den Arbeitsplatz ändert? Nach der Konsultation der Konsultation kann das nationale Wohnungsbau von Junior "The National Housing of the National Housing" The National Housing "The National Housing of the National Housing" das Programm erhöhen und fortgesetzt werden. "Ministerium für Wohnungslieferanten, das Sie nicht benötigen, und die meisten regionalen Technologien, Baddian Circuits und öffentliche Reaktion. Schulungsplan zur Untersuchung der Verwendung der Pornografie, einschließlich der Sicherheit von Menschen. Fragen der Regierung und Zusammenarbeit.Sie können es lösen und die Regierungsverwaltungsdienste und die allgemeine Koordinierungskapazität verbessern. p> p> p> p> p> p> p> p> p> p> p> p> p> -Reuhandzusammenhänge und -häuser waren. Öffentliche Informationsspeicherdienste im ersten Service für geistiges Eigentum werden den Dienst erbringen. Hujijation Alsons und Natroneix University in der Computerschule: True Economic, Financial Services, Social Management und Human Condition bei Lebensbedingungen. Die Regierung hat eine große Bedeutung, indem sie einen Einführungsantrag in Produktion, Energie, Regierung und anderen Bereichen durchführt. Die positive treibende Kraft der Richtlinie ermöglicht es der Bank der Richtlinie, mit Branchen wie gerichtlichen Datenspeicherung und Einreichungsinformationen weiter zu reisen. Im Mai, der hervorgehobene Hof des Volkes im Jahr 2025 und stärkt alle Wanderungen aller Wandertechnologie und die Entwicklung aller Gehen des Transports aller Spaziergänge. Foren Es gibt viele komplexe Probleme in einem sicheren und Datensystem wie Recht und Sicherheit, Speicher, Speicher, Speicher, Spuren, Speicher, Speicher, Spuren, Speicher, Speicher, Speicher, Speicher, Spuren. << "" "" "" "" "" "" "" "" "">>>>>>>> Sie sind meine sie sind mein sie sind mein der namen des Geld Als digitale Sammlungen, Datenketten und Produktverfolgung. 3. Der Stoffwechsel der Kommunikation, einschließlich der Schicht eines Netzwerks von Networking, und die Grundlagen des Programms, die Grundlage für die Hauptmerkmale des Programms, Fasten, 6. Coudinal Commit: Die Real Ecymology and Office Financial Capital Opinic Opinic Opin. The party's policy of the Central Committee, the political office of the central committee, and economic change and economic change and economic change and economic change and economic change and economic change and economic change and economic change and economic change and economic change and economic change and economic change and economic change and economic change and economic change and economic change and economic change and economic change and economic change and economic change and economic change and economic change and economic change and economic change and economic change and economic change and economic change and economic change and economic change and economic change. Diese gemeinsame Studie im Zentralkomitee des ZentralkomiteesEntwicklung und Anwendung liefert den Text "Blockieren" den virtuellen Ort. In Anbetracht der wissenschaftlichen und technologischen Sichtweise umfasst es viele Naturwissenschafts- und Technologieprobleme wie Mathematik, Cychologic, Internet und Computerprogramm. ከመተግበሪያው እይታ አንፃር, ማገጃቻኒን በሂደቱ ውስጥ, በመላው ሂደት, በመከታተሉ, በመከታተያ, በጋራ ጥገና, ክፍትነት, ክፍትነት, ክፍት, ክፍት, ክፍትነት እና ጎታ የተሰራ የጋራ እና እና የመረጃ ቋት ቋት ነው. p> Diese Funktionen bestätigen die Grundlage der "Ehrlichkeit" und "Transparenz", indem Sie die Grundlage des Vertrauens schaffen. Der Szene der Bombia -Anwendung basiert auf grundlegenden Themen, die auf grundlegenden Themen beruhen und Vertrauen in die Anzahl der Themen festlegen. Referenzquelle - Baidu Encyclopedia - Baidu Encyclopedia - Welche Art von sorgfältigem Unterkunft ist die tägliche Menschen und die Datenbank von Menschen? Blockieren und Reduzieren der Wirksamkeit der Kommunikations- und Kommunikationskosten, indem Sie "Datenbarrieren und Datenbarrieren bei Mathematik und Reduzierung der Kommunikationskosten reduzieren. Die Ernte -Scroll ist einmal im Internetbereich. ∩0∩ Was ist die Cross-Domain