Die vier wesentlichen Technologien von Blockchain lautet wie folgt:

Eindeutige Datenstruktur

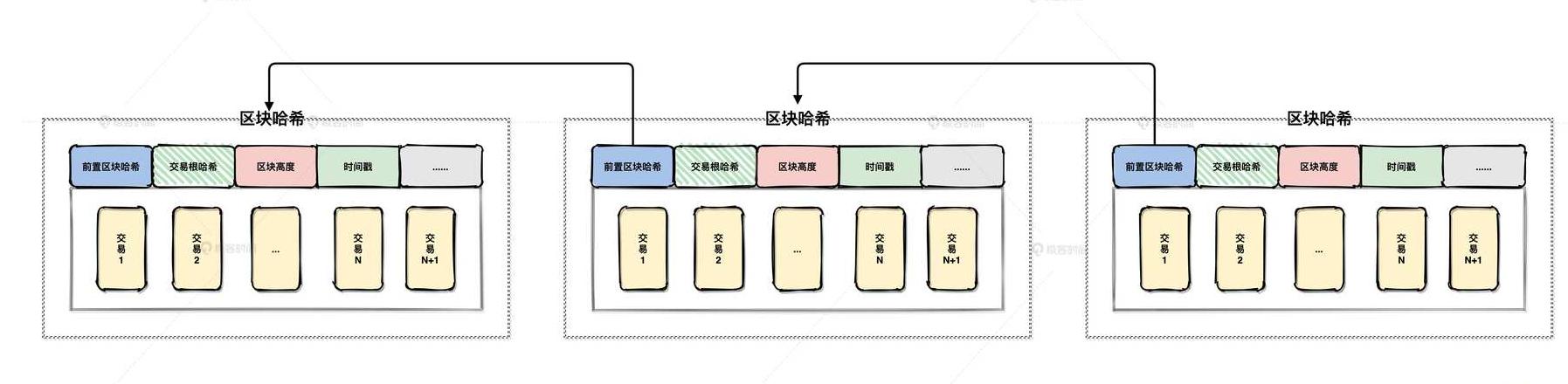

Die Kombination von Blöcken und Ketten: Blockchain besteht aus mehreren Blöcken, jeweils. Der Kopfblock speichert Informationen wie den Hash -Wert des vorherigen Blocks und bildet eine Kettenstruktur. Datenintegrität und Integrität: Daten, die in jedem Block aufgezeichnet wurden, sind relativ fest, einschließlich Transaktionsinformationen, Fristen usw., und ein Hash -Wert bildet eine Verbindungsbeziehung, um sicherzustellen, dass sich alle Hash -Werte nach der Änderung der Daten ändern, wodurch sich die Integrität und Invariabilität von Daten sicherstellt.verteilte Speicher

dezentrale Idee: Blockchain genehmigt einen verteilten Speichermechanismus ohne zentralisierte Managementorganisation, und alle Knoten nehmen an der Aufzeichnung und Speicherung von Informationen teil. Knotenwettbewerb und Datenbestätigung: Der neue Datensatz endet mit den an Rechnungslegungen teilnehmenden Knoten. Es ist erforderlich, kontinuierliche Bestätigung von den meisten Knoten zu erhalten, um die Knoten von böswillig zu verhindern, um die Daten nicht zu beschädigen und die Sicherheit und Zuverlässigkeit des Systems zu verbessern.Kryptographie

Asymmetrische Verschlüsselungstechnologie: Blockchain verwendet asymmetrische Verschlüsselungstechnologie, um Sicherheit zu gewährleisten, öffentliche Schlüssel werden zum verschlüsselten Informationen verwendet, und private Schlüssel werden verwendet, um Informationen zu entschlüsseln und Sicherheits- und Informationsspeicher bereitzustellen. Key Management und Asset Safety: Die Bildung öffentlicher und privater Schlüssel wird durch zahlreiche Algorithmen mit komplexen und sicheren Zeichen verändert. Sobald der private Schlüssel verloren geht, können die Vermögenswerte nicht erhalten werden, sodass das Hauptmanagement unerlässlich ist.Konsensmechanismus

POW: Der anfängliche Konsensmechanismus, der konkurriert um Rechnungslegungsrechte durch Konkurrenz um Rechenleistung, ist fair und dezentralisiert, verbraucht jedoch viele Ressourcen und hat hohe Zeitkosten. Zusätzlich (Bestandsnachweise): Je mehr Sie die digitale Münze und je länger Sie ausgeben, desto wahrscheinlicher erhalten Sie die Rechte und Belohnungen der Rechnungslegung und sparen Ressourcen, können jedoch den Matthew -Effekt verursachen, der gegen den ursprünglichen Zweck der Dezentralisierung verstößt. DPOs (delegierte Bestandsnachweise): Der Knoten wählt die repräsentativen Knoten für die Überprüfung und Rechnungslegung von Proxy aus, was effizienter ist, aber einige dezentrale Merkmale opfert.Zusammenfassung: Die vier wesentlichen Blocchain -Technologien sind zusammen ihr einzigartiges technisches System und gewährleisten die Sicherheit, Zuverlässigkeit und Dezentralisierung des Blockchain -Systems. In der kontinuierlichen Entwicklung und Entwicklung dieser Technologien bilden sie eine starke Grundlage für die Anwendung und Entwicklung der Blockchain -Technologie.

Was sindDispersionspeicher:

Abteilung: Blockchain angewendet von der Verbreitung von DISPERSED -Speicher und Daten, die von vielen Knoten im Netzwerk ohne zentralisierte Verwaltungsorganisation geführt werden. Der Konsens über die Schaltfläche: Der neue Datendatensatz muss von den meisten Knoten im Netzwerk bestätigt werden, um die Authentizität und Zuverlässigkeit der Daten zu gewährleisten. Resistente Angriffe: Da die Daten in mehreren Knoten gespeichert werden, sind die toxischen Angriffe aus einem Knoten oder einigen Schaltflächen sehr schwierig, um die Datensicherheit des gesamten Netzwerks zu beeinflussen.Kryptographie:

asymmetrische Verschlüsselung: Blockchain verwendet die asymmetrische Verschlüsselungstechnologie, einschließlich öffentlicher und privater Sperren, um die Datenübertragung und die Datenspeicherung zu gewährleisten. Hash -Algorithmus: Die Daten werden über den Hash -Algorithmus und den Hash -Wert mit einer festen Länge verarbeitet, um die Integrität und nur die Daten zu überprüfen. Digitale Signatur: Beide Parteien, die an der Transaktion teilnehmen, verwenden separate Schlüssel, um Transaktionsinformationen zu signieren, um die Authentizität und den Nicht -Chang der Transaktion zu gewährleisten.Konsensmechanismus:

POW (Arbeitsnachweis): Wettbewerbsschaltflächen zu Rechnungslegungsrechten durch konkurrierende Computerkraft, um Fairness und Netzwerkdezentralisierung zu gewährleisten. POS (Eigenkapital): Die Schaltflächen haben eine Rechnungslegung rechts, basierend auf der Anzahl und Zeit des digitalen Geldes, das sie innehat, und die Effizienz verbessern, können jedoch den Matthew -Effekt aktivieren. DPO (autorisierter Beweis für Aktien): Die Schaltfläche wählt Vertreter aus, um die Genehmigung zu überprüfen und zu genehmigen, effektiver, aber einige bestimmte dezentrale Merkmale opfern.Diese Kerntechnologien zusammen bilden zusammen die Blockchain -Infrastruktur und die Blockchain -Infrastruktur und den Mechanismus, wodurch sie zu einer dezentralen, nicht -interventionellen, Sicherheit und Zuverlässigkeit dezentralisiert werden und solide technische Unterstützung für die Anwendung von Blockchain in verschiedenen Bereichen bieten.