1. Die Kerntechnologiezusammensetzung der Blockchain, unabhängig davon, ob es sich um eine öffentliche Kette oder eine Konsortiumkette handelt, erfordert mindestens vier Module: P2P -Netzwerkprotokoll, verteilter Konsistenzalgorithmus (Konsensmechanismus), Verschlüsselungs signaturaler Salonithmus, Konto und Speichermodell.

2. Daher ist der Kern der Blockchain -Technologie ein Konsensmechanismus, um eine Übereinstimmung über die Legitimität von Transaktionen zwischen Individuen ohne zentrale Kontrolle ohne die Grundlage für gegenseitiges Vertrauen zu erreichen. Derzeit gibt es vier Arten von Konsensmechanismen für Blockchain: POW, POS, DPOs und verteilte Konsistenzalgorithmen.

3. Chongqing JinWowo Analyse: Die Blockchain -Technologie besteht aus drei Kerntechnologien: Konsensmechanismus, gemeinsamer Abwehrmechanismus und verteilter Speicher. Die drei Kerntechnologien werden von The Machine Trust unterstützt, dh durch Netzwerktechnologie haben wir Durchbrüche bei schwierigen Problemen wie Punkt-zu-Punkt-Dezentralisierung, Dezentralisierung von Transaktionsaktivitäten, fälschlicherweise manipulierter Information, irreversible Transaktionen und Informationsverschlüsselung erzielt.

4. Aus technischer Sicht und architektonischer Perspektive werde ich Ihnen in der populären Sprache erzählen, und ich habe ein gewisses Verständnis für Blockchain.

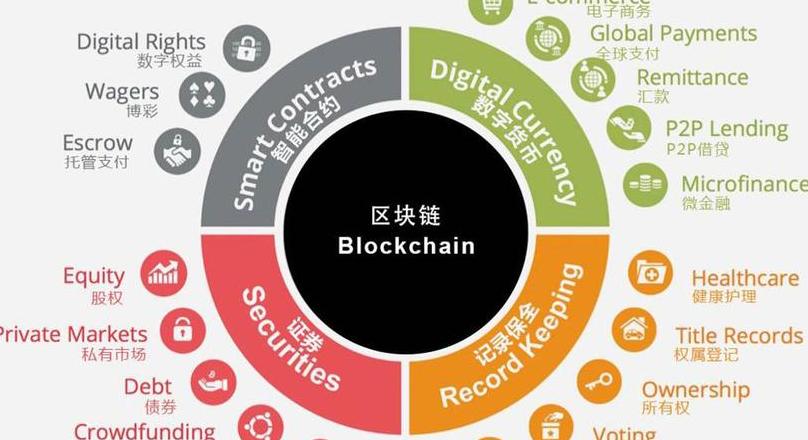

Wie ist die Hauptkategorie der großen Blockchain -Anwendung? 01Wenn wir über Blockchain -Technologie spre chen, müssen wir über Bitcoin spre chen. Ich denke, jeder weiß mehr über Bitcoin. Bitcoin wird basierend auf der Blockchain -Technologie angepasst. Die Blockchain -Technologie löst hauptsächlich Handelsvertrauen und Sicherheitsprobleme. Daher gibt es vier Schlüsseltechnologien: verteiltes Buchhaltungssystem, Prozessverschlüsselung und Genehmigungstechnologie, Konsensmechanismus und Smart -Vertrag.

02Angesichts der Vorteile der Blockchain -Technologie kann sie auf Liquidation und Auflösung von Finanztransaktionen angewendet werden. Abhängig von den Merkmalen der verteilten Buchhaltung gilt die Blockchain -Technologie für die finanzielle Abwicklung und Liquidation. Im Bereich E -Commerce gibt es einen Vorteil von Sicherheit und Bequemlichkeit. Laut einem kürzlich vom Economic Forum veröffentlichten Bericht wird die Blockchain -Technologie einen großen Einfluss auf die traditionellen Zahlungsfondsübertragungssysteme haben und einen offensichtlichen und bequemen Vorteil haben. Es kann eine große Rolle im zukünftigen internationalen Handel spielen.

04basiert auch auf verteilten Buchhaltung und Sicherheit. Es kann im Bereich der Cybersicherheit verwendet werden. Es kann auch für Anti -Reflexionsanfragen, akademische Überprüfung, Abstimmung und andere Aktivitäten im akademischen Bereich verwendet werden. Es kann auch für soziale Netzwerke verwendet werden, um die persönlichen Daten der Menschen in sozialen Medien zu schützen.

Wenn Sie eine spezielle Benachrichtigung habenKonsultieren Sie Experten im wirtschaftlichen Bereich!

≥0≤ vier Kerntechnologien von Blockchain detaillierte Erläuterung der vier Kerntechnologien von Blockchain-P2P-Netzwerktechnologien sind die Infrastruktur von Blockchain,

die es jedem Knoten im Netzwerk ermöglicht, Ressourcen unabhängig auszutauschen und ein Peer-to-Peer- und effizientes Übertragungsprotokoll zu bilden. Tausende von Knoten in der Eingabetaste und beenden die verteilten Netzwerke, den Verlauf der dezentralen Naturblockchain. Die Verschlüsselungstechnologie verwendet asymmetrische Verschlüsselungsalgorithmen in Blockchar, um die Informationen in verteilten Netzwerken zu sichern. Öffentliche Schlüssel sollen Daten und private Schlüssel zum Entschlüsseln verschlüsseln. Integritäts-, Sicherheits- und Unveränderlichkeitsinformationen. Die kryptografische Sicherheitstechnologie ist der Kern der Blockchain. Ein Verbrauchervertrag ist automatisierter Vertrag, der einen vertrauenswürdigen Transaktionen ohne Bedürfnis an Dritte ermöglicht. Es ähnelt dem Geldautomaten oder der Kaffeemaschine und implementieren Sie sofort Funktionen unter allen Bedingungen. Bei den Geschäftsaktivitäten bietet die Schmerzvertragsvereinfachung im Transaktionsprozess Sicherheitsverspre chen und ermöglicht es beiden Parteien, den Vertrag automatisch auszuführen. Kerntechnologie des Einverständnismechanismus, um das Vertrauen zu blockieren. Die verteilten Netzwerke, Maschinenalgorithmen, können ohne zentralisierte Institutionen zustimmen. Die Zustimmung des Mechanismus ermöglicht es Menschen mit guten Wünschen und treuen Menschen in einem bestimmten Zustand, das Vertrauen wieder aufzunehmen, sich frei zu machen, Kreaturen im Produktionssystem und die Wertverteilungsmethoden. Blockchar -Technologie ist eine große Ära. Ausgeschlossene Gesetze und Prinzipien, die in der Vergangenheit als unzerbrechlich angesehen wurden, fördern eine soziale Form von Inhalten, und die täglichen Kreaturen und Produktion unterliegen einer genauen Zufriedenheit der Nachfrage. Menschen produzieren erfolgreich Produkte, um Ihre Inhalte zu ernten. Eine solche Gesellschaft taucht im Horizont auf.(-__-)b Die vier Hauptblockchain -Technologien?

Blockchains Haupttechnologie enthält hauptsächlich vier Aspekte: Erstens sorgt ein großes verteiltes Buch, das als Grundlage für die Datenspeicherung fungiert, Transparenz und Unveränderlichkeit von Informationen; Zweitens sorgt der einvernehmliche Mechanismus für die Konsistenz und Autorität der Datenverarbeitung durch koordiniertes pünktliches Verhalten. Anschließend garantiert die Anwendung der Kryptographie die Sicherheit und Überprüfung der Datenidentität sowie eine verschlüsselte Sperre schützt die Integrität der Daten. Schließlich können Smart Contracts, die Blockchain die Möglichkeit der Ausführung und Bewerbung bieten, damit die Transaktionsregeln direkt automatisch codiert und ausgeführt werden können. Was in Blockchain eindeutig ist, ist die Datenstruktur, die auf Blöcken basiert. Jeder Block ist wie ein Horodieren, der den Transaktionsgeschichte aufzeichnet. Diese Blöcke sind in chronologischer Reihenfolge verbunden, um eine Hauptkette zu bilden, und alle Knoten teilen und überprüfen diese Informationen. Diese Struktur ähnelt WeChat -Momenten. Nachrichten, die von jeder Person veröffentlicht werden, können von mehreren Momenten gesehen werden, die jedoch in Bezug auf Funktion und Ziel unterschiedlich sind. Informationen im Freundeskreis sind diversifizierter, während sich die Blockchain auf die Aufzeichnung spezifischer Daten wie Hash-Werte, Transaktionsinformationen usw. konzentriert, indem eine nicht implantierte Kette gebildet wird. Der Blockchain -Betriebsmechanismus basiert auf einer verteilten Datenbank, in der die Datenbank Daten trägt und die Geschäftslogik von Blockchain transportiert wird. Es speichert Daten in chronologischer Reihenfolge, bildet einen definierten Endzustand und akzeptiert nur neue gültige Transaktionen. Der Transaktionsprozess basiert auf der asymmetrischen Verschlüsselungstechnologie, um Sicherheits- und Überprüfungsprozesse zu gewährleisten. Konsensalgorithmen wie Beweise oder Nachweis des Anteils lösen das Problem der Doppelzahlungsprävention (Doppelausgaben) und um die Zuverlässigkeit und Sicherheit des Systems zu gewährleisten. Der oh2e Inhalt hilft, die Basen der Blockchain zu verstehen. Wenn Sie ausführlich lernen müssen, befolgen Sie bitte unser offizielles WeChat -Konto: Yunduo Finance.⊙▽⊙ Blockchans vier Haupttechniken der Welt?

Tatsächlich hat sich Blockchar im letzten Jahrzehnt mit großen Veränderungen verbessert. Derzeit sind vier Haupttechnologien von Blockchain reich an Unmoral, Korruption und Korruption. Informationen zur Datensicherheit, Informationssicherheit und Datensicherheit. Im Allgemeinen müssen vier Haupttechnologien ein eigenes Kapitel in Blockchan haben.1. Distributed Ledger - Speicherfunktion

Das erste Verteilungsbuch ist das Rahmen für Blockierungsrahmen. Es handelt sich um eine wesentliche Verteilungsdatenbank. Wenn allen Daten ausgestellt werden, wird diese in dieser Datenbank gespeichert, nachdem alle ausgestellt wurden. Daher stammt das verteilte Schiff von Blockchan. Der Datenaustausch zwischen Knoten wird durch digitale Signierung bestätigt, Knoten täuschen andere Knoten. Nein. Jeder ist involviert, weil jeder das Recht zu spre chen ist, weil das gesamte Netzwerk dezentralisiert ist.

2. Konvention Methode - Verhandlbare Knoten: Datenkonfiguration, Datenbestätigung

Sekunden, das Blockchan -Netzwerk kann an der Verteilungs- und Datenaufzeichnung teilnehmen. Gleichzeitig ist das "allgemeine" Problem das Problem des "byzantinischen allgemeinen" Problems.Dies bedeutet, dass es viele Menschen im Netzwerk gibt. Daher erfordert es einen weiteren Mechanismus, um die Aufzeichnungen des gesamten Knotens auszuhandeln, um die Konsistenz aufrechtzuerhalten. Die internationale Vereinbarung Mettorismus hat Regeln und Vorschriften festgelegt, um Meinungen zwischen Knoten zu kombinieren, indem die Rechte gelöscht und auf das Konto des Kontos zugreifen. Schließlich verwendet jeder, der die Identität der Identität genehmigt, Daten. Infolgedessen hängt der internationale Vereinbarungsmechanismus von der Rolle der Rolle von Datenänderungen bei der Verhandlung der Knoten in Blockchain ab.

Jeder kann im Blockchain -Netzwerk aufgenommen werden. Jedes Gerät kann als Knoten serviert werden. Ermöglicht jedem Knoten eine vollständige Datenbank. Es gibt einen Übereinstimmungsmechanismus zwischen Knoten. Die gesamte Blockchain durch Wettbewerb und Berechnungen. Jeder Knoten ist fehlgeschlagen. Das Äquivalent zur Erkennung Ihrer Spielregeln. Bitcoin hat einen Übereinstimmungsmechanismus für Bitcoin. Global erkennt in der Bitcoin -Mine an. Die Regel von Bitcoin ist, große Berechnungen durchzuführen. Es wird berechnet, dass jeder POW belohnen wird.

Hinweis: Was sind die Vereinbarungen und Nachteile im Vergleich zu POS und DPOs? Sein Vorteil ist einfach und implementiert;

Informationen zerstören:

Zerstören Sie die Kosten für das System Reichweite;

Nachteil offensichtlich:

Abfallergiequelle;

DieDie Bestätigungszeit der Blöcke ist schwer zu verkürzen.

Der neue Blockchan muss einen anderen Hash -Algorithmus finden. Dies ändert das System vom Systemkapital. Je mehr Wohlstand ist, desto mehr können Sie Buchhalter werden. Der Vorteil dieses Mechanismus ist keine Energie wie POW, aber er stimmt nicht mit den Frakturen überein. Genau;

DPOS basierend auf POS. Dieser Ansatz war noch nicht in der Lage, das neueste Problem im Buchhaltungskanal zu lösen.

DBFT (DelegatedBT) ist ein allgemeines Gerätemodul und gilt für Blockchain -Systeme.

DBT basierend auf der Blockchain -Technologie. ist ein Protokoll. Benutzer können Eigentum und Interessen in der physischen Welt übertragen, ein nicht angehender Netzwerk für Übertragung und Transaktion graben und senden. Xiaoyi kann Corporate -Anteile generieren, die durch chinesische Verträge und "Unternehmensgesetze" anerkannt werden. Die Xiaoyi -Bestandtechnologie bietet verteilte Dateisysteme und Verteilungssysteme. Die Gestaltung und Genehmigung der Abstimmung basiert auf Wählern, die auf den Wählern und den Wählern der Wähler beruhen. Voting

DBFT -Mechanismus besteht darin, den Buchhalter mit den Rechten und Interessen auszuwählen. Die Vorteile dieser Methode sind: professionelle Buchhaltung, Fehlertypen von Fehler. Die meisten Leute haben den Buchhalter abgeschlossen. Die Zuverlässigkeit des Algorithmus hat mathematische Beweise. MakeKerekers als 1/3 oder mehr Booker können mit Diensten zusammenarbeiten. Sie werden das System an den Kreuzungen der Kreuzung überlassen. Zum Beispiel ist der Zulassungsmechanismus unseres Columbus der DPOS + DBT -Zulassungsmechanismus. Andere Knoten arbeiten normalerweise regelmäßig an einem unserer Knoten oder Geräte, und das gesamte Netzwerk wirkt sich nicht auf das gesamte Netzwerk aus. Wenn der Server des Tencent deaktiviert ist, öffnen Sie den WeChat für alle, sodass es kein Ort ist, um die Daten wiederherzustellen. Nein. Es ist zentraler Netzwerkserver und Blockchain -NetzwerkserverDer Unterschied zwischen ist. 3. Kryptographie - Datensicherheitsinformationen, Überprüfung der Eigenschaft von Informationen. Darüber hinaus sind die Informationen, die die verteilte Datenbank enthalten, nicht nur das Packen. Die Hintergrunddatenstruktur wird durch Blockchain -Cryphy bestimmt. Gepackte Datenblöcke werden durch die Hash -Funktion in der Hash -Funktion in eine Kettenstruktur verarbeitet. Der letztere Block enthält den Hash -Wert des vorherigen Blocks. Weil der Hash-Algorithmus nicht abgeschlossen ist und manipulationsresistente Eigenschaften hat. Verfolgt es, sobald die Daten zur Schleife hinzugefügt werden. Darüber hinaus wird es durch die Asymasphere -Verschlüsselung über die Asymasphere -Verschlüsselung verschlüsselt und die Datensicherheit bestätigt. Modifikationen einzelner oder mehrerer oder verschiedener Sorten können andere Datenbanken nicht angreifen. Dies ist bis auf 51% der Daten im gesamten Netzwerk fast unmöglich, um die Daten zu ändern. Jede Zahlung in Blockchain ist durch die kryptografischen Methoden mit zwei benachbarten Blöcken verbunden, und die Vergangenheit und jede Transaktion kann in die Gegenwart zurückgegeben werden. Diese Datenstruktur, Blockkopf von Blockchain und Block Body Block. Kryptographiehash -Wert, der Zeitstempel bestimmt die Reihenfolge aus seiner Bestellung. Dieses Prinzip funktioniert in unserem Geschäftssystem, einschließlich des Produktsystems. Wir RückverfolgbarkeitWenn wir anrufen, können wir fragen, wo die Produktion von Waren und Rohstoffen. Wir suchen einen Schritt für Schritt nach den Schritten hinter dem Schritt, um Informationen in das Blockchain -System zu schreiben, während wir jeden Schritt ausführen. Ich kann feststellen, ob der Prozess nicht mit den Rohstoffen über das System hergestellt wird. Durch eine solche Struktur solcher Daten können wir zusammen glauben. Es wird tatsächlich zu diesem Produkt produziert. kann auch keine Daten beheben. Wenn Sie reparieren möchten, können Sie 51% der Talente erreichen. Aus der Sicht der Freigabe betrachtet. Dies ist eine Möglichkeit. Warum ist Blockchain -Technologie sicherer als die Internet -Technologie? Weil es es verteilt. Wenn Sie die Informationen in einem Hacker reparieren möchten, müssen Sie die in den Computern gespeicherten Computern finden, die Ihr Konto speichern und jeden Computer bearbeiten. Einer von ihnen kann schnell nach ihnen suchen, um sich zu bewegen, aber es ist schwierig, sie alle zu ändern. Blockcherität ist öffentlich, sodass jede Transaktion für alle Knoten sichtbar ist. Knoten wurden nicht erforderlich, um die Symptome zwischen Knoten offenzulegen, und die Knoten sind nicht erforderlich.Zum Beispiel wissen wir nicht, wer jeden Computer startet, nachdem jeder Computer gestartet wird. Sie können in Ihrem Haus öffnen. Wie viel Arbeit ist die Frage, wie viel Arbeit? 4. Smart Contraction - Apps: Anwendungsstufen der Anwendungsstufen abhängig von der rechtzeitigen Verteilung der Verteilung. Wenn wir einige Konfidenzprobleme lösen möchten, können Sie die intelligenten Verträge verwenden, um den Kontext im Formular klarzustellen und sie durch Programme zu implementieren. Die Daten in Blockchain können über Smart -Bit -Verträge aufgerufen werden. Smarticles können Ihnen helfen, Ihr Geld oder wertvolle Gegenstände oder wertvolle Artikel oder wertvolle Materialien oder wertvolle Materialien oder Wertsachen oder wertvolle Elemente in Transparenz auszutauschen. Übertragen Sie in dieses Programm, indem Sie den Smart -Vertrag in das Programm verschieben, das Programm verwendet diesen Code. Unabhängig davon, ob Sie zu einer anderen Person zurückkehren oder gleichzeitig (nicht automatisch) die in den Dateien gespeicherten Dateien gespeicherte Dateien und unveränderliche Dinge. Selbstvereinigung: Mittelsmann und Drittanbieter storniert. Makler, keine Notwendigkeit, sich auf Anwälte oder andere Mittelsmann zu verlassen. Übrigens,Dies ist nicht die Ausführung des Netzwerks als die Netzwerkausführung als die Netzwerkausführung als die Netzwerkausführung als die Netzwerkausführung als die Netzwerkausführung. Vertrauen - verschlüsselt in dem Wein, der Ihre Dateien geteilt hat. Jemand kann es nicht verlieren. Backup - Angenommen, Ihre Bank verliert Ihre Sparliste. In Blockchain haben Ihre Freunde Ihren Rücken. Ihr Dokument wird mehrmals wiederholt. Sicherheit - Kryptographie, Website -Verschlüsselung und Sicherheit Ihrer Dateien. Kein Hacking. Tatsächlich erfordert es einen sehr taktvollen Hacker, um den Code zu knacken und zu durchdringen. Geschwindigkeit- Sie müssen normalerweise viel Zeit und Dokumente verwenden, um Dokumente selbst zu machen. Smithable -Verträge verwenden Softwarecode, um die Aufgaben automatisch auszuführen. Geschäftsaktivitäten zu reduzieren. Rückgabemöglichkeiten - Smart Contracts können Ihnen Geld sparen und gleichzeitig die Zwischenhändler beseitigen. Zum Beispiel müssen Sie eine Unterschrift unterschreiben, um Ihre Transaktion zu beobachten. Genauige Genauigkeit - Automatische Verträge können Fehler vermeiden, die sich aus der Ausgabe der Form von schneller und billiger ergeben. Der beste Weg, um die Richtlinie zu beschreiben, besteht darin, die Technologie mit dem Saleste zu vergleichen.Normalerweise müssen Sie zu einem Anwalt oder einem Notar gehen und in eine Verkaufsmaschine (z. B. als Hauptbuch) in Bezug auf die intelligenten Verträge in eine Verkaufsmaschine gesteckt werden. Mehr. Wichtig ist, dass intelligente polnische Verträge nicht nur Regeln und Vertragssätze auf die gleiche Weise wie traditionelle Verträge festlegen. intelligente Praktiken und Blockchain Blockchain sind nicht erforderlich, um den Nicht-Zentralman (Mittelsmann) (Mittelsmann) zu bezahlen. Die Merkmale der Technologie gilt für die Symptome der Symptome.