⒈ ANFS | ED25519 Key -Systemtechnologie macht einen kleinen Schritt,

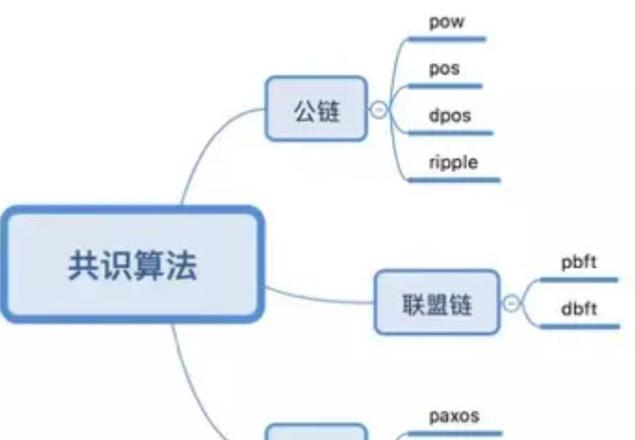

die Industrieentwicklung macht einen großen Schritt. im Bereich der Verschlüsselungsalgorithmen ist SecP256K1 weit verbreitet, insbesondere als Bitcoin und Ethreum sowie in Banken und Finanzinstitutionen. SECPP256K1 liefert jedoch einen grundlegenden Verschlüsselungs -Thread in zentralisierten Systemen für diese Systeme, die rechtzeitig korrigiert und verbessert werden können. In einem dezentralen Finanzsystem kann jedoch in Anfälligkeit jede Verbindung verwendet werden, um in das gesamte System zu fallen. Das potenzielle Risiko von SECP256K1 kann ein Feind sein, um Passwörter von Bitcoin -Konten aller Benutzer zu erhalten, und der Benutzer meldet keine Verluste, wobei der Verlust von Bitcoin -Vermögenswerten. Mit der Entwicklung in der Blockchain -Branche verbessert sich auch die Verschlüsselungstechnologie ständig. ANFS ist ED25519 Key System ist das Produkt dieses Fortschritts. Obwohl dieser Fortschritt auf den ersten Blick nach eingehendem Forschung nicht signifikant zu sein scheint, haben wir festgestellt, dass ED25519 viele Vorteile hat. Der ED25519 -Algorithmus -Ursprung aus seiner Veröffentlichung im Jahr 2006. Obwohl in der akademischen Welt nicht einmal vernachlässigt, wurde er nach dem Ausmaß des Prism -Projekts schnell gewonnen und von vielen Software an OpenSSH übernommen. Als gekrümmte Kurve herum (25) 519 Kurven in Liedern in der Krypta der Welt. In 2500) 519 Curve Clear Clear Algorithmus Parameters Lesen und kein misstrauisch, was in einem scharfen Kontrast ist, um weit verbreitet zu werden. C. Die NIST -Kurve der Parameter erzeugen verwendet einen zufälligen Samen unbekannten Ursprungs, der den Verdacht auf Hintertür auslöst. In 2500) 519 Kurven, die speziell zur Verringerung der Wahrscheinlichkeit eines Fehlerergebnisses konzipiert und als einer der sichersten Verschlüsselungsalgorithmen angesehen werden, die verwendet werden. Beispielsweise kann eine 32-Bit-Zufallszahl direkt als legitimer X25519-Zustandsschlüssel verwendet werden, wodurch die Fähigkeit zu böswilligen Ziffernangriffen vermieden werden kann. Der Algorithmus vermeidet eine Art von Operationen im Design, wodurch die Wahrscheinlichkeit eines Löwenangriffs mit unterschiedlichen Code -Ausführungszeiten verringert wird. In 2500) 519 Kurvenkurve ist der schnell elliptische gekrümmte Verschlüsselungsalgorithmus mit einer deutlich besseren Leistung als die NIST-Serie und bietet eine tiefere Sicherheit als P-256. ED25519 ist ein digitaler Signaturalgorithmus mit hoher Leistung mit den schnellsten Signatur- und Überprüfungsgeschwindigkeiten. Beispielsweise kann in einer 4-Core-2,4-GHz-Westmere-CPU 71.000 Abonnements durch die zweite überprüft werden, und die Sicherheit entspricht RSA von 3.000 Bit. Der ED25519-Signaturprozess vertraut nicht darauf, den Widerstand einer zufälligen Anzahl von Generierungs- oder Heter-Rollen zu befriedigen. Es gibt keinen Problemkanalangriff, und die Größe der Signatur und der öffentlichen Schlüssel ist gering. Die ANFS wählten den ED25519 -Verschlüsselungsalgorithmus auf dem SecP256K1 -Teil basierend auf der Bereitstellung des SecP206K1 in Bitcoin aus, und dies wird nach und nach zu einem Standard -Signaturmechanismus für Blockchain -Projekte. SECP256K1 enthält jedoch eine algorithmische Hintertür, die von NSA eingeführt wird und die homomorphe Zuordnung unterstützt, um den Signaturüberprüfungsprozess zu beschleunigen. Die Anwendung SECP256K1 in Blockchain -Missionen bietet Sicherheitsherausforderungen, die zu einer Beschädigung der Vermögenswerte für digitale Währungen führen. ED25519 ist in Bezug auf Sicherheit und Leistung besser als SECP256K1, was ein großer Trend in der Entwicklungsblockchain -Technologie ist. Der Markt ist eine sehr hohe Nachfrage nach Sicherheits- und Leistungsblockchain, die die Richtung der Technologieentwicklung bestimmt. Tatsächlich ist der Gewinn der einzige Agent, den Sie wollen, dass es in den Handlungen und der Entwicklung der Technologie wirkt, ist eine Ausnahme. Da die Latos Verschlüsselungsalgorithmen zu SHA-256 und SecP256K1 verwenden, sowohl in einem enormen Marktwert von Bitcoin als auch Ethik tendieren Hacker dazu, solche öffentlichen Anleihen anzugreifen, um Gewinne zu erzielen. Daher wurde ED25519 zu einem unvermeidlichen Trend bei der Entwicklung der Verschlüsselungstechnologie und ist ein gemeinsamer Markt- und technologische Fortschritt. Um Pioneer in technologischen Innovationen zu pionieren, wird ANFS mit Friedensfriedensfriedenfortfahren.⒉ Wainyoun Baas | Elititionskurve -Verschlüs

selungsnummer elliptischer Kurvenalgorithmus ist die Grundlage für Blockchanain -Technologie. Die Erklärung von elliptischen Kurven im Internet ist derzeit nicht ausreichend. Dieser Artikel ist dieser Artikel, um die Ebene für Schicht für Schicht für Schicht für Schicht für Schicht die Ebene für Schicht für Schicht für Schicht für Schicht zu analysieren. Nach dem Lesen dieses Artikels ist es einfacher, bestimmte Kurven wie SECP256K1 zu untersuchen. Der Hauptpunkt der elliptischen Verschlüsselungstechnologie ist die Verwendung der elliptischen Kurve für Verschlüsselungs- und Entschlüsselungsaktivitäten. Diese mathematische Struktur bietet eine sichere effektive Lösung für die moderne Kryptographie. In der Blockchain -Technologie wird die elliptische Kurvenverschlüsselung verwendet, um die öffentlichen und privaten Schlüssel zu gewährleisten, um sicherzustellen, dass die Integrität und Privatsphäre der Informationen. Sie können die Punkte auf der elliptischen Kurve vervollständigen. Der private Schlüssel wird während des Verschlüsselungsprozesses durch den Betrieb ausgestellt. Beim Verschlüsseln von Informationen verwendet der Empfänger den privaten Benutzerschlüssel, um die Informationen zu vervollständigen. Dieser Prozess stellt sicher, dass die Informationen sicher sind, dass sie sicher sind. SECP256K1 ist einer der Inhalte, die in der Blockchain -Technologie verwendet werden. Seine Sicherheit basiert auf dem dissiparithmischen Problem elliptischer Kurven. Der Schlüssel für die Angreifer macht den Schlüssel, um den Schlüssel in angemessenen Zeiten zu knacken. Durch die Verwendung der SECP256K1 -Kurve stellt Blockchain die Transaktion sicher und unverändert die Transaktion. Zusamenfassend,Das Verständnis seiner Prinzipien wird dazu beitragen, die Geheimnisse von Mystery zu erforschen. Das explizite Ausdruck und Verständnis in diesem Artikel für Leser, die an der Blockchain -Technologie interessiert sind, hilft diesen Verschlüsselungstechniken, die Verschlüsselungstechnologien für praktische Anwendungen zu verwenden.btcaddress: 1fmwxnjt3jvkahbqs6PlgVx1ZpphThaddresss: Pay Pay7b4a76b801336cbc52f Der Algorithm. In der Bitcoin -Generierungsadresse wird ein iliptischer Kurvenverschlüsselungsalgorithmus verwendet.

Gemeinsame Ausdruck elliptischer Kurven:

Die elliptische Kurve ist nicht wirklich ein Ei, aber die folgenden Abbildungen:

Bitcoin verwendet SecP256K1, die Formel lautet: Wie ist dies verschlüsselt?

Im 19. Jahrhundert trennte eine norwegische Jugend, NILS Ebel, die zusätzliche Gruppe (auch die Abel -Gruppe oder Austauschgruppe genannt) von der einfachen Algebra, so dass der Algorithmus der realen Zahlen und der Algorithmus der Eierkurven zusätzlich in dies integriert wird. Was bedeutet es?

Zusätzlich, Subtraktion, Multiplikation und Abteilung, die wir in realer Zahlen verwenden, kann es auch in Eiern verwendet werden. Ja, elliptische Kurven können auch zusätzliche und multiplikationsübergreifende Operationen haben.

Gruppe ist ein Set in Mathematik, und wir definieren eine binäre Operation dafür, die wir "Gelenke" und Symbole +mit +nennen. Unter der Annahme, dass die Gruppe, die wir betreiben möchten, durch "#120126" dargestellt wird, sollten zusätzlich zur Definition die folgenden vier Merkmale befolgt werden:

Wenn die fünfte Position hinzugefügt wird: Austauschgesetz: A+B = B+A

, wird diese Gruppe als Abbel -Gruppe bezeichnet. Nach dieser Definition ist der Ganzzahl -Set eine Abbeleggruppe.

, um das Subjekt, Gallis und Abubel unabhängig voneinander die Gruppentheorie zu ändern. Er wird auch als Gründer der modernen Gruppentheorie bezeichnet. Leider starben beide genialen Jugendlichen.

wie obenEs wurde erwähnt, dass wir eine Gruppe auf der Grundlage der elliptischen Kurve definieren können. Insbesondere:

Es gibt zwei Punkte A und B, die sich nicht überlappend und asymmetrisch an der elliptischen Kurve befinden. Die zwei Punkte Objekte mit der Kurve an den Punkten x und der symmetrische Punkt zwischen x und x -Achse ist R, was das Ergebnis von A+B ist. Dies ist eine zusätzliche Definition elliptischer Kurven.

Da die elliptische Kurve in der Gleichung Wörter ist, muss die Eierkurve über die x-Achse symmetrisch sein. -1) X-Koordination-1-Ersatzmethode erfüllt einfach die Gleichung, sodass sich die gerade Linie am symmetrischen Punkt eines anderen B, x (-1, -1) befindet, dann x-Achse x ungefähr x-axis x ungefähr x-1-1a (2,5)+B (3,5)+B (3,5) = R (-1,1). Nach der Groupaw-Formel der Eierkurve

können wir den Punkt R.

Kurvengleichung x3 = m (x1-x3) -y1

a = (2,5), B = (3,7), B = (-1,1), leicht berechnen.

Ist das Gelenk der elliptischen Kurve gemäß dem Kommutationsgesetz?

Berechnen Sie (a+b), berechnen Sie A+B+C, berechnen Sie B+C, B+C+C+C+A

, während B+C berechnet wird, siehe Bild, siehe das Bild, die Berechnungsergebnisse sind dieselben, bitte berechnen Sie es manuell manuell.

Was ist mit A+A, wie berechnet man es?

Wenn sich zwei Ziffern überlappend überlappen, ist es unmöglich, die "Linie, die zwei Punkte durchläuft" zu ziehen. In diesem Fall fließt die Tangente der elliptischen Kurve durch Punkt A und hat Schnittpunkte auf dem Punkt X. Über die x-Achse ist der symmetrische Punkt von Punkt X. 2a. Solche Berechnungen werden als "Doppeloperation auf der elliptischen Kurve" bezeichnet.

Die folgende Abbildung ist elliptische Kurve -Multiplikationsoperation:

WEDie ECC führt das fertige Domänen- und Unzufriedenheitsproblem der elliptischen Kurve am Endicar -Kurve -Verschlüsselungsalgorithmus (II) ein. Die elliptische Kurvenverschlüsselung ist eine Anwendung des unberührbaren Logikproblems.

Referenz:

https://eng.paxos.com/blockchain-101- fondeational- mathhttps: //eng.paxos.com/blockchain-101-lliptic- curve- crypt ographyhttps: //andrea.corbellina.name/2015/17/17/17/17/17/17/17/17/17/17/17/17/17/17/17/17/17/17/17/17/17/17/17/17/17/17/17/17-17-17