⑴ Blockchain -Verschlüs

selungstechnologie Digitale Verschlüsselungsfähigkeiten sind der Schlüssel zur Verwendung und Entwicklung von Blockchain -Fähigkeiten. Nachdem die Verschlüsselungsmethode gehackt wurde, wird die Sicherheitssicherheit der Blockchain in Frage gestellt und die Fälschung der Blockchain wird nicht mehr vorhanden. Der Verschlüsselungsalgorithmus ist in symmetrische Verschlüsselung und einen asymmetrischen Verschlüsselungsalgorithmus unterteilt. Die Blockchain verwendet zunächst asymmetrische Verschlüsselungsalgorithmen. Das kryptografische System eines öffentlichen Schlüssels in asymmetrischen Verschlüsselungsalgorithmen wird normalerweise in drei Kategorien unterteilt, basierend auf den Problemen, auf denen es basiert: das große Problem der Differenzierung der Ganzzahl, eine diskrete logarithmische Aufgabe und das Problem einer elliptischen Kurve. Erstens wird die Einführung von Blockchain -Verschlüsselungsalgorithmen normalerweise in symmetrische Verschlüsselung und asymmetrische Verschlüsselung unterteilt. Die asymmetrische Verschlüsselung bezieht sich auf Verschlüsselungsfähigkeiten, die in die Blockchain integriert sind, um die Sicherheitsanforderungen und die Anforderungen an das Eigentum zu erfüllen. Die asymmetrische Verschlüsselung verwendet normalerweise zwei asymmetrische Kennwörter im Prozess der Verschlüsselung und Entschlüsselung, die als öffentliche Schlüssel und private Schlüssel bezeichnet werden. Asymmetrische Schlüssel der Schlüssel haben zwei Eigenschaften: Eine davon ist, dass nach dem verschlüsselten Schlüssel (öffentlich verfügbar oder geschlossen) nur den anderen entspre chenden Schlüssel entschlüsseln kann. Zweitens kann der offene Schlüssel anderen offenbart werden, während der geschlossene Schlüssel vertraulich ist, während andere den entspre chenden geschlossenen Schlüssel nicht über den offenen Schlüssel berechnen können. Die asymmetrische Verschlüsselung wird normalerweise in drei Primärtypen unterteilt: ein großes Problem der Differenzierung einer Ganzzahl, einer diskreten logarithmischen Aufgabe und der Aufgabe einer elliptischen Kurve. Die Problemklasse einer Differenzierung einer großen Ganzzahl bezieht sich auf die Verwendung eines Produkts von zwei großen Primärzahlen als verschlüsselte Zahlen. Da das Auftreten der Hauptzahlen unregelmäßig auftreten, können wir Lösungen nur durch Berechnungen eines kontinuierlichen Tests finden. Die diskrete Klasse einer logarithmischen Aufgabe bezieht sich aufDer asymmetrische Algorithmus für die verteilte Verschlüsselung basierend auf der Komplexität diskreter Logarithmen und starken einseitigen Rezeptfunktionen. Elliptische Kurven gehören zur Verwendung von flachen elliptischen Kurven zur Berechnung des Satzes asymmetrischer Spezialwerte, und Bitcoin verwendet diesen Verschlüsselungsalgorithmus. Die Szenarien für die Verwendung der asymmetrischen Verschlüsselung in der Blockchain umfassen hauptsächlich die Verschlüsselung von Informationen, die digitale Signatur und die Authentifizierung des Eintritts in das System. (1) Im intellektuellen Verschlüsselungsszenario verschlüsselt der Absender (benannt A) Informationen mit dem offenen Schlüssel des Empfängers (angezeigt von B) und sendet sie dann B und B dekoriert Informationen mit seinem eigenen geschlossenen Schlüssel. Dies ist ein Szenario zum Verschlingen von Bitcoins -Transaktionen. (2) Im Szenario digital Signature verwendet der Absender A seinen eigenen geschlossenen Schlüssel, um Informationen zu verschlüsseln und an den offenen Schlüssel A zu senden, um die Informationen zu entschlüsseln, und stellen Sie sicher und dann der Server und dann der Server und dann der Server und dann der Server und dann der Server und dann der Server und dann der Server. Bitte beachten Sie, dass die Unterschiede zwischen den drei mentionierten Verschlüsselungsplänen: Verschlüsselung von Informationen eine offene Schlüsselverschlüsselung und eine Entschlüsselung eines persönlichen Schlüssels sind, um die Informationssicherheit zu gewährleisten. Die digitale Signatur ist die Verschlüsselung eines privaten Schlüssels und der Entschlüsselung eines offenen Schlüssels, um eine digitale Signatur zu gewährleisten. Authentifizierung der privaten Schlüsselverschlüsselung, Entschlüsselung eines offenen Schlüssels. Wenn das Bitcoins-System als Beispiel akzeptiert wird, ist der asymmetrische Verschlüsselungsmechanismus in Abbildung 1 dargestellt: Das Bitcoins-System erzeugt normalerweise eine 256-Bit-Zufallszahl als geschlossener Schlüssel, wodurch ein Zufallszahlengenerator im unteren Teil des Betriebssystems führt. Die Gesamtzahl der privaten Tasten von Bitcoins ist groß und es ist äußerst schwierig, alle privaten Schlüsselräume für die Erzeugung privater Tasten von Bitcoins zu durchlaufen, sodass die Wissenschaft der Passwörter sicher ist. Zur einfachen Identifizierung wird 256-Bit-Bitcoin-Privatschlüssel seinEs wird durch einen Hash-Algorithmus SHA256 und Base58 transformiert, um einen persönlichen Schlüssel mit einem 50-Symbol zu bilden, das leicht zu erkennen und zu schreiben ist. Bitcoin's Open-Schlüssel ist eine 65-Byte-Zufallszahl, die von einem privaten Schlüssel unter Verwendung des elliptischen Kurvenalgorithmus SecP256K1 generiert wird. Ein öffentlicher Schlüssel kann verwendet werden, um Adressen zu generieren, die in Bitcoin -Transaktionen verwendet werden. Der Erzeugungsprozess ist, dass der offene Schlüssel zuerst vom SHA256 und RIPEMD160 erhitzt wurde, um einen 20-sty-Lebenslauf (dh das Ergebnis von Hash160) zu erzeugen und dann durch die Hash-SHA256- und Base58-Algorithmus zu verwandeln, um eine 33-Crop-Adresse von Bitcoin zu bilden. Der Prozess der Erzeugung offener Schlüssel ist irreversibel, dh der persönliche Schlüssel kann nicht aus der offenen Taste entfernt werden. Öffentliche und private Schlüssel zu Bitcoins werden normalerweise in Bitcoin -Kesels aufbewahrt, und private Schlüssel sind die wichtigsten. Der Verlust eines persönlichen Schlüssels bedeutet den Verlust aller Eigenschaften von Bitcoins an der entspre chenden Adresse. In den vorhandenen Systemen von Bitcoins und Blockchains wurden mehrere Verschlüsselungsfähigkeiten von Schlüsselschlüssel auf der Grundlage praktischer Anforderungen erhalten, um sensiblere und chaotischere Szenarien wie Multisignatur zu erfüllen. Welche Techniken benötigen für Blockchain -Positionen. Was soll ich lernen, wenn ich in der Blockchain -Technologie arbeiten möchte? Haupttechnologien von BlockchainPunkt-zu-Punkt-Verteiltechnologie.

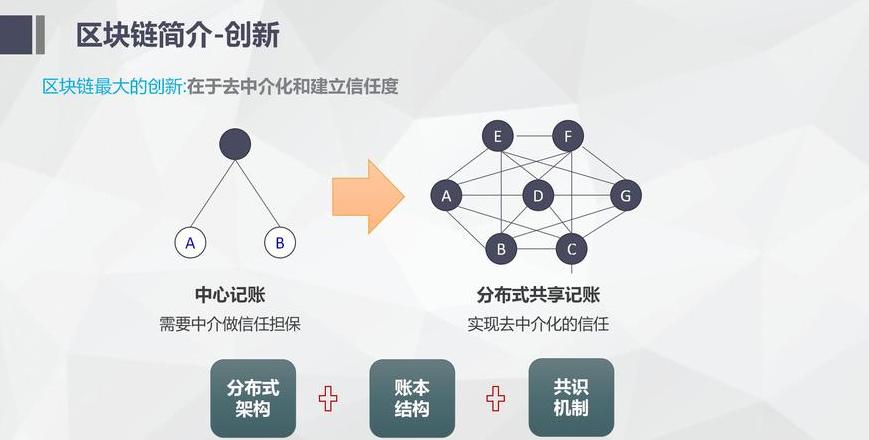

Anstatt alle Abhängigkeiten von niedrigen Servern zu sammeln, verlassen Sie sich auf die Rechenleistung und die Bandbreite der Teilnehmer des Netzwerks. Die Vorteile der P2P -Technologie sind klar. Die Merkmale der Punkt-zu-Punkt-Netzwerkverteilung erhöht auch die Versagen-prozedurale Zuverlässigkeit, indem Daten an mehreren Knoten repliziert werden, und in NET-P2P-Netzwerken müssen sich die Knoten nicht auf einen zentralen Indexserver verlassen, um Daten zu entdecken. Im letzteren Fall hat das System keinen einzigen Unfallpunkt.

Erweiterte Informationen:

Vorsichtsmaßnahmen:

Um neue Produkte, neue Anträge und neue Aufgaben für Blockchain -Informationsanbieter (Projektpartien) zu entwickeln und zu starten, werden sie direkt unter der Zentralregierung zur Sicherheitsbewertung für relevante Regeln für staatliche, provinz-, municipalal -Internet -Informationsangriffe informiert.

alte Blockchain -Anwendungsprojekte sollten in der chinesischen Cyberspace -Verwaltung in China gemäß den ersten neuen Regeln registriert werden. Sie sollten nach 20 Arbeitstagen registriert werden, und die Registrierungsnummer wird eingereicht oder die Registrierungsnummer ist nach 20 Arbeitstagen nicht registriert, was die Gründe für die Nichtanmeldung widerspiegelt.

Referenzquelle: Baidu Encyclopedia - Blockchain

Welches professionelle Wissen müssen Sie beim Eintritt in die verwandte professionelle Wissensblockchain -Branche lernen?Wenn Sie an Blockchain -Technologie interessiert sind, können Sie am Anfang Kryptographie lernenSind und können verstehen, wie man andere Verträge als das Vertrauen durch Zahlen stärken. Dies ist das grundlegendste Prinzip der Blockchain. Dann können Sie Programmierbücher sehen, den Originalcode verstehen und einfache Programmierung durchführen. Danach können Sie eine gemeinsame Blockchain herunterladen, die Code -Anordnung untersuchen und sehen, wie sie einen Vertrag hinzufügt. Durch einfache Änderung können Sie Ihren intelligenten Vertrag festlegen. Wenn Sie sich aufgrund der jüngsten Preise und Werbung entscheiden, nur dann in diese Branche einzusteigen, wird empfohlen, mehr über die großartigen Menschen zu erfahren, die sie bewerben, ihre Kommentare hören und lernen, wie man andere erntet!

Was ist in Blockchain Engineering zu lernen?Blockchain Engineering Major ist eine interdisziplinäre, die Mathematik, Kryptographie, Internet und Computerprogrammierung integriert und eine starke praktische und innovation aufweist.

Die Essenz von Blockchain ist eine gemeinsam genutzte Datenbank und "nicht geschmiedet" in den darin gespeicherten Daten oder Informationen, "durch den gesamten Prozess", "verfolgt", "offen und transparent" und "kollektive Wartung" und umfassende Anwendungsmöglichkeiten.

Blockchain -Technologie

Es kultiviert die weit verbreitete Entwicklung von großer Moral, Intelligenz, körperlicher Fitness, Ästhetik und Arbeit, erkennt die Grundwissen und Sozialwissenschaften von Naturwissenschaften und Geisteswissenschaften und Sozialwissenschaften, Grundprinzipien der Informatik sowie der Grundprinzipien von Blockchain -Technologie und -projekt an. Unternehmertum, Wettbewerb, Teambewusstsein und Handwerkskunst, undDie Blockchain -Technologie kann sich mit Design, Management, Service und anderen Funktionen befassen.

Was sind die Haupttechnologien für die Entwicklung von Blockchain-Systementwicklungs-Blockchen-Transaktionen?

Blockchain -Technologie ist heute eine neue Technologie, aber es ist nicht angemessen zu sagen, da Bitcoin vor zehn Jahren entstanden ist, diese Technik geboren wurde, aber es ist kein Problem zu sagen, dass es im Moment eine sehr beliebte Technik ist. Nach 10 Jahren kontinuierlichem Update wurde die Blockchain -Technik in den letzten zwei Jahren endlich implementiert und hat in die Ära von Blockchain 3.0 eingetreten. In den nächsten 3 bis 5 Jahren glaube ich, dass es notwendig ist, mehr Bereiche des Blockchain-Systems zu unterstützen. Im Folgenden wird der Editor von Loopodo Sie dazu bringen, sich mehrere Haupttechnologien für die Entwicklung von Blockchain -Systemen anzusehen.

1. Hash -Algorithmus

Hash -Algorithmus ist der am häufigsten verwendete Algorithmus bei der Entwicklung des Blockchain -Systems. Hash -Funktion (Hashfunktion), auch als Hash -Funktion oder Hash -Funktion bezeichnet. Die Hash-Funktion kann Daten jeder Länge über den Hash-Algorithmus in einen Satz von Code mit fester Länge umwandeln. Die Theorie basiert auf einer kryptografischen Einweg-Hash-Funktion. Diese Funktion ist leicht zu überprüfen, aber es ist schwierig zu knacken. Normalerweise verwendet die Branche y = h (x), um sie darzustellen, und die Hash -Funktion wendet den Betrieb von x auf, um einen Hash -Wert Y zu berechnen. Der asymmetrische Verschlüsselungsalgorithmus erfordert zwei Schlüssel: einen öffentlichen Schlüssel undEin privater Schlüssel. Der öffentliche Schlüssel und der private Schlüssel sind ein Paar. Wenn die Daten mit einem öffentlichen Schlüssel verschlüsselt werden, kann sie nur mit diesem privaten Schlüssel entschlüsselt werden. Da Verschlüsselung und Entschlüsselung zwei verschiedene Schlüssel verwenden, wird dieser Algorithmus als asymmetrischer Verschlüsselungsalgorithmus

3. Das Konsenssystem

so genannt "einstimmig" einstimmig "einstimmiger Mechanismus", um die Überprüfung und Bestätigung von Transaktionen in kurzer Zeit durch das Abstimmen von speziellen Knoten zu erfüllen. Wenn bei Transaktionen viele Knoten mit irrelevanten Interessen einen Konsens erreichen können, können wir denken, dass das gesamte Netzwerk auch einen Konsens darüber erzielen kann.

Das Konsenssystem von Blockchain von heute kann in vier Kategorien unterteilt werden: Nachweis des Arbeitsmechanismus, Beweise für den Stakemechanismus (POS), Share Authority System (DPOS) und Beweise für Poolverifizierungspools.

4. Smart Contract

Smart Contract ist eine digitale und Netzwerkversion traditioneller Verträge. Sie sind Computerprogramme, die auf Blockchain ausgeführt werden, die durch Erfüllung der im Quellcode geschriebenen Bedingungen ausgeführt werden können. Sobald ein intelligenter Vertrag geschrieben wurde, kann er von den Benutzern vertraut werden und die Vertragsbedingungen werden nicht geändert. Daher kann der Vertrag nicht geändert werden und niemand kann ihn ändern.

Entwickler schreiben Codes für intelligente Verträge, die für den Austausch zwischen Transaktionen und zwei oder mehreren Parteien verwendet werden. Der Code hat einige Bedingungen, die die automatische Ausführung des Vertrags auslösen. Sobald Smart Contracts automatisch im Netzwerk geschrieben wurdenWird hochgeladen. Nachdem die Daten auf allen Geräten hochgeladen wurden, kann der Benutzer eine Vereinbarung mit den Ergebnissen der Ausführung des Programmcodes erreichen.

5. Distributed Collection

verwendet den Disc -Speicherplatz auf jeder Maschine im Unternehmen über das verteilte Sammlungsnetzwerk und verwendet diese verstreuten Speicherressourcen, um virtuelle Speichergeräte zu erstellen, und die Daten werden in verschiedenen Ecken des Unternehmens gespeichert. Große Daten können nahezu in strukturierte Daten, unnötige Daten und halbkomponierte Daten unterteilt werden.

Lupida Network Technology Blockchain -Systementwicklung, Ethariumentwicklung, Blockchain -Handelssystementwicklung, Entwicklung der virtuellen Währungsplattform, Entwicklung des Währungshandelssystems, Development Digital Currency Wallet System

konzentriert sich auf , der gelernt werden muss?Hauptlehrplan: "Blockchain -Theorie und Anwendung", "Blockchain und digitale Assets", "Blockchain -Technologie -Theorie und -entwicklung praktisch", "Blockchain und Innovation und Unternehmertum" usw. Was lernen Sie im Blockchain -Engineering?

Blockchain ist ein Wort im Bereich der Informationstechnologie. Kurz gesagt, es handelt sich um eine gemeinsam genutzte Datenbank, und die darin gespeicherten Daten oder Informationen haben die Eigenschaften von "nicht geschmiedet", "durch den gesamten Prozess hinterlassen", "verfolgt", "offen und transparent" und "kollektive Wartung" sowie umfassende Anwendungsmöglichkeiten.

Aus technischer Sicht enthält Blockchain viele wissenschaftliche und technische Probleme wie Mathematik, Kryptographie, Internet und Computerprogrammierung. Aus der Perspektive der Anwendung

blockieren Sie einfach ein verteiltes freigegebenes Kontonbuch"

Anwendungsbereiche umfassen: Finanzierung, Versicherung, Internet der Dinge und Logistik, Digital Edition und öffentliche Dienste. Daraus können wir erkennen, dass die Möglichkeiten der Entwicklung des Blockchain -Ingenieurchefs und der Beschäftigungssektoren relativ breit sind.

Dies ist das Hauptziel, mit der Entwicklung der sozialen Wirtschaft und der sozialen Information umzugehen, und die Blockchain -Industrie für die Blockchain -Industrie besteht darin, die weit verbreitete Entwicklung von Branchenanforderungen, Moral, Intelligenz, körperlicher Fitness und Ästhetik zu fördern.

Master -Informatik und -technologie, Blockchain -Technologie und Blockchain -Projektentwicklungsmethoden haben die Grundprinzipien sowie die Fähigkeit, Blockchain -System, Blockchain -Projektmanagement- und Implementierungsfunktionen sowie in Unternehmen und sozialen Umgebungen zu entwerfen und zu implementieren.

टीम सहयोग, संचार और अभिव्यक्ति, और सूचना खोज और विश्लेषण के मजबूत पेशेवर गुण हैं, और अनुप्रयोग-उन्मुख वरिष्ठ पेशेवर हैं जो भविष्य में ब्लॉकचेन उद्योग की एक बैकबोन बन जाएंगे और ब्लॉकचेन प्रोजेक्ट "

⑵ Wie man symmetrische und asymmetrische Verschlüs

selung in Blockchain verwendetEine Kombination aus symmetrischer und asymmetrischer Verschlüsselung in Blockchain

in der Blockchain -Technologie, symmetrisch und asymmetrischer Verschlüsselung, die zum Schutz der Sicherheits- und Datenschutzschutz verwendet wird.

Die Grundlage der Blockchain ist ein verteiltes Netzwerk, das die Sicherheit und Unveränderlichkeit von Daten gewährleistet. In diesem Netzwerk spielt symmetrische und asymmetrische Codierung eine wichtige Rolle.

1. anwenden symmetrische VerschlüsselungSymmetrische Verschlüsselung verwendet denselben Schlüssel zum Verschlingen und Dekodieren. In Blockchain wird die symmetrische Verschlüsselung hauptsächlich für die interne Datenverarbeitung verwendet, z. B. für Handelsaufzeichnungen. Aufgrund der schnellen Verschlüsselungsgeschwindigkeit ist es sehr effektiv, eine große Datenmenge zu bewältigen. Darüber hinaus wird die symmetrische Verschlüsselung verwendet, um Schlösser zu erstellen, um sich auf den nächsten asymmetrischen Verschlüsselungsprozess vorzubereiten.

2. Asymmetrische Verschlüsselung anwendenAsymmetrische Verschlüsselung verwendet öffentliche und separate Schlösser, um zu verschlüsseln und zu dekodieren. Der öffentliche Schlüssel wird verwendet, um Informationen und separate Sperren zu verschlüsseln, die für die Dekodierung verwendet werden. In Blockchain wird eine asymmetrische Verschlüsselung hauptsächlich verwendet, um die Wirksamkeit von Transaktionen zu überprüfen und die Sicherheit der Benutzerinformation zu gewährleisten. Benutzer, die spezifische private Kurse halten, können nachweisen, dass sie die Kontrolle über das Blockchain -Konto haben und so die Transaktion abschließen. Darüber hinaus wird eine asymmetrische Verschlüsselung für digitale Signaturen verwendet, um die Authentizität von Transaktionen und Anti -Counterfeiting zu gewährleisten.

3. Kombinieren Sie die Verwendung

in der Blockchain, symmetrische Verschlüsselung und asymmetrische Verschlüsselung ergänzen sich. Wenn eine Transaktion auftritt, können beide an der Transaktion beteiligten Parteien die Identität und Autorisierung durch asymmetrische Verschlüsselung überprüfen, um die Sicherheit der Transaktion sicherzustellen. Während der Datenübertragung kann eine symmetrische Verschlüsselung verwendet werden, um Daten zu verschlüsseln und den Schlüssel zu sperren, um die Datensicherheit zu verbessern und den Verschlüsselungsprozess zu vereinfachen. Durch diese Nutzungskombination können die Vorteile von zwei Verschlüsselungstechnologien maximiert werden und bieten sicherere und sicherere Blockchain -Dienste.

Im Allgemeinen wird symmetrische und asymmetrische Verschlüsselung in der Blockchain -Technologie verwendet, um eine Menge Vertraulichkeit für die Datenübertragung und -speicherung zu gewährleisten und die Zuverlässigkeit und Zuverlässigkeit des Blockchain -Netzwerks sicherzustellen.