Wenn Sie ein Verständnis des Blockchain -Feldes haben, müssen Sie von den Hash -Werten gehört haben. Vielleicht sehen wir oft den Hash -Wert, wenn wir die Blocchain -Informationen durchsuchen, aber wenn wir uns bitten, uns zu zeigen, was der Wert des Hashs ist, erklären wir es möglicherweise nicht klar. Ich weiß, obwohl viele Menschen schon lange im Währungskreis sind, können sie jedoch einige Konzepte im Bereich Blockchain erkennen, sie aber nicht vollständig verstehen. Tatsächlich ist Hash eine Methode zur Komprimierung von Informationen. Wir können einen sehr langen Text in einen kleinen Teil des bewertbaren Codes durch Hashing in einen kleinen Teil des bewertbaren Codes komprimieren. Was bedeutet der Hash -Wert in Blockchain? Lassen Sie mich Ihnen nun Sie Ihnen ausführlich erklären.

Der Hash -Wert ist der Prozess der Konvertierung von Eingangsdrähten jeder Länge in Passwörter und der Durchführung einer festen Produktion. Der Hash -Wert ist kein "Passwort", wir können die Originaldaten nicht durch Entschlüsseln von Hash erhalten, sondern eine einseitige Verschlüsselungsfunktion.

Ist ein Hash -Blocchain? Wenn Sie einfach Blockchain verstehen, müssen Sie das Konzept von "Blöcken" kombinieren, um es gemeinsam zu verstehen. BlockDo -Block enthält Dateninformationen, Hash -Wert dieses Blocks und den Hash -Wert des vorherigen Blocks. Blockdateninformationen sind hauptsächlich die Adressen beider Parteien der Transaktion, der Anzahl der Transaktionen und der Transaktionszeitinformationen. Der Wert von Hash ist der Schlüssel, um den Block zu finden und dann die Informationen dieser Blöcke zu lernen. Das oh2e ist die Bedeutung des Hashings in Blockchain.

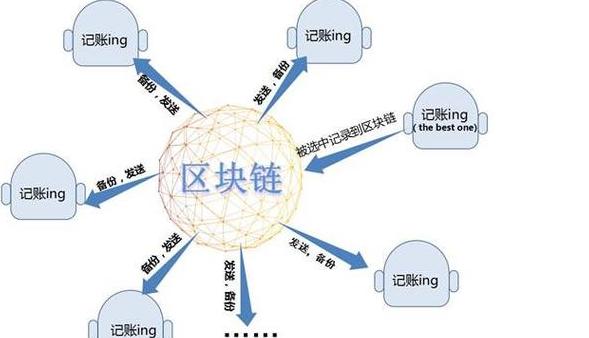

Blockchain codiert Transaktionsinformationen in einen Transaktionsblock über einen Hash -Algorithmus und komprimiert die Informationen in einem Hash -Bereich, der aus einer Reihe von Zahlen und Buchstaben besteht. Jinwowo Group analyzes the function of its Hashing Algorithm as follows: The Hash of the Blockchain can uniquely and accurately identify a block. Jeder Knoten in der Blockchain erhält den Hash -Wert dieses Blocks durch einfache Hash -Berechnungen. Der berechnete Hash -Wert ändert sich nicht, was bedeutet, dass die Informationen auf der Blockchain nicht damit angepasst werden.

In der Blockchain hat jeder Block einen Hash -Wert des vorherigen Blocks, und der vorherige Block wird als übergeordnete Block des aktuellen Blocks bezeichnet, wenn der übergeordnete Block einen tatsächlichen Block hat. Wird den Hash -Wert des vorherigen Blocks haben, dh. Elternblock.

In der Blockchain hat jeder Block einen Hash -Wert des vorherigen Blocks. Wenn wir alle Daten im aktuellen Block ändern, wird der Hash -Wert des Blocks geändert, was sich auf den vorherigen Block auswirkt, da er die vorherige Blockadresse hat. Wenn wir beispielsweise nur zwei Blöcke haben, ist einer der aktuelle Block und der andere der übergeordnete Block. Der aktuelle Block hat die übergeordnete Blockadresse. Wenn Sie die Daten im aktuellen Block ändern müssen, sollten Sie auch Ihren übergeordneten Block ändern. Wenn es nur zwei Datenblöcke gibt, ist es einfach, die Daten zu ändern, aber jetzt, wenn wir sie auf Blockchain anwenden, 2020-01-2412: 32 hat 614272 Blöcke abgebaut, und der Hash-Wert des Blocks 614272 (th) ist 0000000000000000000000000007A6BE31011560F1E3ABE8F125E356A31DB605175334E. Wenn wir die Daten im aktuellen Block 614272 (TH) ändern möchten, muss die Hash -Adresse des Blocks 614271 geändert werden, aber der Hash des Blocks 614271 ist nicht zu ändern. Dies ist also, was die Blockchain als unverändert bezeichnet wird und die Daten zuverlässig sind. Der erste Blockchain -Block wird als Ursprungsblock bezeichnet. Sie können aus diesem Block sehenOriginal, wie viele Blöcke bisher abgebaut wurden.

Wenn wir in einem Teil der Eingabe einen kleinen Unterschied machen, wird eine größere Ausgabeänderung vorliegen. Weitere Verständnis finden Sie im folgenden Beispiel. Die Hash -Werte sind die wesentliche Grundlage und der wichtigste Aspekt des unveränderlichen und zugewiesenen Potenzials der Blockchain -Technologie. Bewahrt die Authentizität der aufgezeichneten und angesehenen Daten sowie die Integrität der Blockchain als Ganzes.

#bitcoin [Superwort] ## Digitale Münze ## Ouyi Okex #

Was ist der Hash -Blockchain -Algorithmus?Algorithmus Hashing, auch bekannt als "Hashing", ist eine der vier wesentlichen Technologien der Blockchain. Es ist ein Algorithmus, der eine feste Längenzeichenfolge (auch als Messaging -Verdauung bezeichnet) berechnen kann, die einer numerischen Nachricht entspricht. Da ein Teil der Daten nur einen Hash -Wert hat, kann der Hash -Algorithmus verwendet werden, um die Integrität der Daten zu überprüfen. In Bezug auf die Anwendung schneller Such- und Verschlüsselungsalgorithmen ist die Verwendung von Hash -Algorithmen sehr häufig.

im Internet -Zeitalter, obwohl die Menschen näher sind, ist das Vertrauensproblem noch schwerwiegender. Die technischen Strukturen der bestehenden Mediationsorganisationen Dritter sind privat und das Mid -Model -Modell kann die Probleme des gegenseitigen Vertrauens und der Wertübertragung niemals grundlegend lösen. Daher wird die Blockchain -Technologie eine dezentrale Datenbankarchitektur verwenden, um die Genehmigung des Dateninteraktionsvertrauens zu vervollständigen und einen wichtigen Schritt im globalen Vertrauen zu erreichen. In diesem Prozess spielt der Hash -Algorithmus eine wichtige Rolle.

Der Hash -Algorithmus ist ein einseitiger kryptografischer Mechanismus in der Blockchain, der sicherstellt, dass die Transaktionsinformationen nicht damit umgehen. Blockchain codiert Transaktionen in einem Transaktionsblock durch einen Hashing -Algorithmus und komprimiert die Informationen in einen Hash -Bereich, der aus einer Reihe von Zahlen und Buchstaben besteht. Der Hash -Wert einer Blockchain kann einen Block eindeutig und genau identifizieren. Bei der Überprüfung der Authentizität eines Blocks müssen Sie nur den Wert des Hash dieses Blocks berechnen. Wenn es keinen Unterschied gibt, bedeutet dies, dass die Informationen zu diesem Block nicht damit angepasst werden.

Blockchain Technology Work Station of Innovation Xushu unter Lianqiao Education Online ist die einzige zugelassene "Blockchain Technology Major" -Station, die vom Schulplanungszentrum, Bau und Entwicklung des chinesischen Bildungsministeriums durchgeführt wird. Die professionelle Einstellung bietet den Studenten unterschiedliche Wachstumspfade, fördert die Reform des Produktionskombinationsausbildungsmodells, akademischer und Forschung in professioneller Studienforschung und baut ein angewandtes und komponiertes Talent -Schulungssystem auf.

Was ist der Hash -Wert in Blockchain?Der Hash -Wert ist der Prozess des Konvertierens von Zugriffsdrähten in jede Länge in Passwörter und die Durchführung einer festen Produktion. Der Hash -Wert ist kein "Passwort". Wir können die Originaldaten nicht erhalten, indem wir Hash entschlüsseln. Es ist eine einseitige Verschlüsselungsfunktion.

Blockchain:

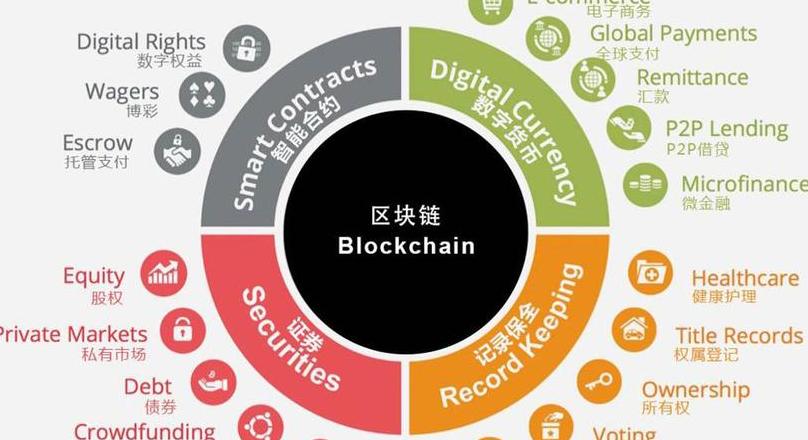

Blockchain ist ein Begriff im Bereich der Informationstechnologie. Grundsätzlich handelt es sich um eine Basis der gemeinsamen Daten, und die darin gespeicherten Daten oder Informationen haben die Eigenschaften von "nicht geschmiedet", "Erkennung des gesamten Prozesses", "Trace", "offen und transparent" und "kollektive Wartung". Basierend auf diesen Merkmalen hat die Blockchain -Technologie eine starke Grundlage für "Vertrauen" gelegt, hat einen Mechanismus von geschaffenReliable "cooperation" and has a broad application prospect. On January 10, 2019, the State Information Office on the Internet issued "Blockchain Information Services Management Regulations".

Was ist Hash

, lassen Sie uns zuerst eine Geschichte erzählen.

Ein Mann war jedes Mal voller Energie, wenn er einen Blockchain -Artikel eröffnete und sich heimlich entschied, hart zu arbeiten. After reading it for a while, he discovered that it was difficult to understand something. He forced himself to study, but was already at the end of his strength. After all, he could learn to learn the truth alone and learn the basics.

Diese Person bin ich. I hope everyone will not learn the truth, but they can eat the truth and deeply understand the knowledge of blockchain.

These four idioms.

Der Geist ist voller Energie, unermüdlicher Arbeit, Stärke, Stärke und Lernen, aus

Das erste Wort jedes Idioms ist das letzte Wort der vorherigen Idiom und bildet eine Kettenstruktur einer Idiomkette.

Let's compare the structure of the blockchain chain.

What is the chain structure of blockchain 0, 1, 2 and 3 based on?

ist der Hash -Wert des vorherigen Blocks, der auch als Wert des Hash -Elternblocks bezeichnet wird.

Block 0 ist der übergeordnete Block von Block 1.

Block 1 ist ein Block des Blocks 0.

Erzähl mir eine andere Geschichte.

Student Xiaohei will eine Tüte Katzenfutter für Lehrer Dabai ausdrücken.

er bat den Kurier von der Hash -Firma, die Artikel zu Hause zu erhalten. Sobald die Verpackung vorbei war, erhielt er die Bestellnummer.

There are three main steps in the expre ssed distribution process.

1. Wählen Sie das zu gesendete Element aus.

2. Wählen Sie eine Hash -Expre ss -Firma und Expre ss -Lieferartikel und -Pakete.

3. Get the expre ssed delivery number.

Die vom Hash -Unternehmen ausgedrückte Bestellnummer ist der Wert des Hash.

Lehrer Dabai ist sehr zufrieden mit Hash Xiao Hei.

1. Egal wie groß die Dinge geschickt wurden. Xiao Hei, das angegebene Paket, das er erhielt, war die gleiche Größe, nachdem er von der Hash -Firma verpackt worden war.

2. Expre ss -Lieferauftragsnummer, gedruckt vom Hash -Unternehmen, ist der Wert des Hash. Sie können Sie nicht nur ermöglicht, den Status des realen Logistik -Logistikstatus zu steuern, sondern können Sie auch benachrichtigen, wenn die Elemente auf dem Paket übertragen oder geändert werden.

për Shembull, Gjatë Procesit Të Dorëzimit, Edhe Nëse Lista e përbërësve në çantë ishte ndryshuar, Dikush e ndryshoi atëshenja e pikësima, numri vlera e hash, do të ndryshojë në kohë bes, duke paralajmëruar se parcela expre ss e xiaohei ka anomali.

Die Hash -Firma ist wirklich erstaunlich.

Was ist der Hashing -Algorithmus in der Technologie von Blockchain?1.1. Einführung

Praktiker der Computerindustrie müssen mit dem Wort Hash sehr vertraut sein. Hash kann die Datenkarte von einer Dimension zur anderen erstellen, und diese Karte wird normalerweise mit Hash -Funktionen erreicht. Normalerweise verwendet die Branche y = Hash (x), um sie darzustellen, und die Hash -Funktion wendet die Funktion von x auf, um einen Hash -Wert y zu berechnen.

Hash -Funktionsfunktionen in Blockchain:

Funktionsgröße Produktion;

Effektive Berechnung;

ohne Zusammenstoß impliziert, dass die Wahrscheinlichkeit von Konflikten klein ist: x! = y = Hash (x)! = Hash(Y)

verbirgt die ursprünglichen Informationen: Beispielsweise erfordert die Überprüfung der Transaktionen zwischen jedem Knoten in der Blockchain nur die Überprüfung der Transaktionsinformationen und muss die ursprünglichen Informationen nicht vergleichen. Knoten müssen die ursprünglichen Transaktionsdaten übertragen. Es werden nur Hash von Transaktionen übertragen. Zu den allgemeinen Algorithmen gehören die SHA- und MD5 -Serie. 1.2. Die Verwendung von Hash -Hash wird in Blockchain häufig verwendet. Einer von ihnen wird als Hash genannt (Hashpointer). Die folgende Abbildung ist ein schematisches Diagramm von Hashpoint

Hashpointer wird hauptsächlich in Blockchain verwendet. Das erste besteht darin, eine Blockchain -Datenstruktur zu erstellen. Leser, die Blockchain verstehen, sollten wissen, dass die Blockchain -Datenstruktur durch die Indikatoren zwischen den Blöcken aus dem Genesis -Block zurückgeführt wird. Dieser Indikator verwendet den im Diagramm gezeigten Hashpointer. Blockdo Block behält den vorherigen Block -Hashpointer bei. Der Vorteil einer solchen Datenstruktur besteht darin, dass nachfolgende Blöcke Informationen in allen vorherigen Blöcken erfordern können und die HashPoint -Blockberechnung frühere Blöckeinformationen enthält, wodurch die ungerechten Merkmale der Blockchain -Verwirrung bis zu einem gewissen Grad bereitgestellt werden. Das zweite Ziel ist es, Merkletree zu bauen. Unter Verwendung von Hashpointer werden verschiedene Merkletree -Fugen gebaut. Wir werden die Blockchain -Datenstruktur und Merkletree -Inhalte in den folgenden Artikeln weiter einführen.

Hash wird auch in anderen Technologien wie Transaktionsüberprüfung und digitalen Signaturen verwendet.

2. Kurzbeschreibung des Verschlüsselungsalgorithmus

2.1

Kurz gesagt, Verschlüsselung ist der Prozess des Konvertierens der ursprünglichen Informationen über ein Algorithmic -Tool, und der Informationsempfänger kann die Abbildung durch einen geheimen Schlüssel entschlüsseln, um den Originaltext zu erhalten. Der Verschlüsselungsalgorithmus kann ungefähr drei Subtypen aufgeteilt werden, sodass die Verschlüsselungspartei und die Entschlüsselung die gleichen geheimen Schlüssel haben: Der Vorteil dieser Methode besteht darin, dass die Geschwindigkeit der Verschlüsselung und Entschlüsselung schnell ist, aber die sichere Verteilung des geheimen Schlüssels ist schwieriger. Häufige symmetrische Verschlüsselungsalgorithmen umfassen DES, AES,

Asymmetrische Verschlüsselung

Asymmetrisch asymmetrisches Verschlüsselungssystem wird auch als öffentliches Schlüsselsystem bezeichnet. Beim Weinen und Entschlüsseln enthält die Verschlüsselungsseite den öffentlichen Schlüssel und den privaten Schlüssel. Die Verschlüsselungspartei kann den öffentlichen Schlüssel an andere relevante Parteien senden, und der private Schlüssel wird ausschließlich abgehalten. Zum Beispiel wird der private Schlüssel, der von einer Bank für einen einzelnen Benutzer ausgestellt wird, in einem persönlichen U-Shield gespeichert. Eine asymmetrische Verschlüsselung kann durch einen privaten Schlüssel kodiert werden, und andere können den öffentlichen Schlüssel zum Entschlüsseln verwenden und umgekehrt. Asymmetrische Verschlüsselungsalgorithmen sind im Allgemeinen komplexer und haben eine längere Ausführungszeit als eine symmetrische Verschlüsselung. Der Vorteil ist das Problem ohne Schlüsselverteilung. Andere häufige asymmetrische Verschlüsselungsalgorithmen umfassen RSA und ECC. ECC Elliptischer Kurvenalgorithmus wird hauptsächlich in Blockchain verwendet.

Kombination aus symmetrischer Verschlüsselung und asymmetrischer Verschlüsselung

Dieses Verfahren unterteilt den Verschlüsselungsprozess in zwei Phasen. Phase 1 verwendet eine asymmetrische Verschlüsselung, um den Schlüssel so zu verteilen, dass die andere Partei den symmetrischen Verschlüsselungsschlüssel sicher erhalten kann, und Phase 2 verwendet symmetrische Verschlüsselung, um den ursprünglichen Text zu verschlüsseln und zu entschlüsseln.

2.2 SignaturDigital

Digitale Signatur, auch als digitale Signatur des öffentlichen Schlüssels bezeichnet, ist eine physikalische Signatur, die einem geschriebenen Brief ähnelt. Digitale Signaturen werden hauptsächlich für die Signaturidentifikation und die Anti-Referenz auf Datenänderungen verwendet. Digitale Signaturen enthalten drei wichtige Funktionen:

Nur Sie können Ihre digitale Signatur unterschreiben, andere können jedoch überprüfen, ob die Signatur von Ihnen ausgestellt wird.

Digitale Signaturen müssen mit bestimmten digitalen Dokumenten in Verbindung gebracht werden, da in Wirklichkeit Ihre Signatur auf Papier basieren muss. Muss ein persönliches Paar öffentlicher und privater Schlüssel generieren:

(SK, PK): = Generatkeys (KeySize) speichert den Schlüssel selbst

Schließlich die Partei, die den öffentlichen Schlüssel besitzt, kann den Signature verifizieren:

iValid: = Verify (PK). Wird direkt verwendet, um die Bitcoin -Adresse des Benutzers auf diese Weise darzustellen, kann die Legitimität von Benutzertransaktionen einfach ausgeführt werden, wenn die Benutzer das digitale Zertifikat des Bitcoin -Digitales

, auch als "Digital Identity Card" bezeichnet, und "Network Identity Card", die vom Zertifizierungszentrum autorisiert und digital signiert sind, die von der Zertifizierung enthaltenden Informationen mit öffentlichen Informationen und öffentlichen Informationen enthält. Digitale umfassen: öffentliche Schlüssel, Informationen zur Bescheinigung von Zertifikaten, digitale Signatur des Zertifikats für das Zertifikat, und übereinstimmen private Schlüssel.

2.3.2 Zertifikatbehörde

Das Zertifikatzentrum wird im Allgemeinen als eine bekannte und vertrauenswürdige Organisation von Drittanbietern bezeichnet.

⑴ Was sind die Eigenschaften von Hashing -Algorithmen in Blockchain?

Hash -Algorithmus spielt eine wichtige Rolle bei der Blockchain -Technologie. Es handelt sich um eine Funktion, die Eingangsdaten jeder Größe konvertieren und in Ausgangswerte festgelegt werden. Der Hash -Algorithmus nimmt eine einzelne Daten als Eingabe an und generiert dann einen eindeutigen Hash, unabhängig von der Größe der Eingabedaten. In Blockchain -Systemen ist der häufig verwendete Hashing -Algorithmus der kryptografische Hashing -Algorithmus. Diese Art von Algorithmus hat die folgenden Eigenschaften: Erstens können sie effizient Hash -Werte für verschiedene Arten von Daten generieren; Zweitens hat der Hash -Algorithmus Determinismus, dh derselbe Eingang erzeugt immer den gleichen Hash -Wert. Auch hier weist der Hash-Algorithmus Pseudo-Random-Eigenschaften auf, wodurch der Hash-Wert zufällig und schwer vorherzusagen wird. Darüber hinaus ist der Hash -Algorithmus ebenfalls unidirektional, dh die ursprünglichen Daten können nicht vom Hash -Wert umgekehrt werden. Schließlich ermöglicht das Anti-Kollisions-Merkmal den Hash-Algorithmus, die Einzigartigkeit und Integrität der Daten bis zu einem gewissen Grad sicherzustellen. Der Determinismus des Hash -Algorithmus bedeutet, dass die Hash -Funktion für denselben Eingang immer den gleichen Ausgang erzeugt. Diese Funktion sorgt für die Datenkonsistenz in der Blockchain, da der Hash -Wert jedes Blocks vom Hash -Wert seines vorherigen Blocks abhängt und somit eine unveränderliche Kette bildet. Die Pseudo-Random-Natur des Hash-Algorithmus erschwert es Angreifern, den nächsten Hash-Wert vorherzusagen, die Datensicherheit und die Unvorhersehbarkeit zu erhöhen. Die Einweg-Funktionsfunktion sorgt für die Irreversibilität der Daten, dh die ursprünglichen Daten können nicht aus dem Hash-Wert abgeleitet werden, was besonders für den Schutz der Privatsphäre und Sicherheit wichtig ist. Das Anti-Kollisions-Merkmal ist eine der wichtigsten Eigenschaften des kryptografischen Hashing-Algorithmus, wodurch sichergestellt wird, dass die generierten Hash-Werte stark variieren, selbst wenn die Eingabedaten geringfügig unterschiedlich sind. Diese Funktion hilft, eine böswillige Änderung von Daten zu verhindern und so die Sicherheit und Stabilität des Blockchain -Systems beizubehalten.⑵ Einführung in die Prinzipien der Spielentwicklung für Blockchain -Hash -Algorithmen, detaillierte Erklärung von Entwicklungsplänen

Das Prinzip der Blockchain -Hash -Algorithmen in der Spielentwicklung besteht darin, die Integrität und Invarianz der Spieldaten hauptsächlich durch Hash -Algorithmen zu gewährleisten. Der Entwicklungsplan umfasst hauptsächlich Schritte wie Datenhashing -Verarbeitung, Blockchain -Speicher und Überprüfung.

Einführung in die Prinzipien:

Datenintegrität: Der Hash-Algorithmus kann In-Game-Daten den Hash-Werten festgelegt haben. Dieser Hash -Wert kann als "Fingerabdruck" der Daten angesehen werden. Geringfügige Änderungen an den Daten führen zu erheblichen Änderungen des Hash -Werts, um die Datenintegrität zu gewährleisten.

Invarianz: Aufgrund der unidirektionalen und Kollisionsbeständigkeit des Hash -Algorithmus ist es sehr schwierig, die ursprünglichen Daten aus dem Hash -Wert umzukehren, und es ist fast unmöglich, zwei verschiedene Daten zu finden, um denselben Hash -Wert zu generieren. Diese Funktion verhindert, dass die Spieldaten verkettet werden und kann nicht leicht manipuliert werden.

Detaillierte Beschreibung des Entwicklungsplans:

Daten Hashing:

Auswählen eines Hash -Algorithmus: Wählen Sie den entspre chenden Hash -Algorithmus gemäß den spezifischen Anforderungen Ihres Spiels wie SHA256. Hash -Werte generieren: Hash -vorverarbeitete Daten unter Verwendung des ausgewählten Hash -Algorithmus, um den entspre chenden Hash -Wert zu generieren.Blockchain -Speicher:

Baustallblockchain -Strukturen: Entwerfen und Implementieren von Blockchain -Strukturen, die für Spieldaten geeignet sind, z. B. Blockheader, Blöcke und andere Komponenten. Hash -Werte speichern: Die generierten Hash -Werte werden in der Blockchain als Teil des Blockkörpers gespeichert und Informationen wie Blockerstellungszeit und Hash -Werte aus früheren Blöcken aufzeichnen, um eine Kettenstruktur zu bilden. Konsensmechanismus: Wählen Sie den entspre chenden Konsensmechanismus aus, um die Stabilität und Sicherheit Ihres Blockchain -Netzwerks zu gewährleisten.Datenvalidierung und Abfrage:

Verlaufsvalidierung: Wenn Sie die Integrität Ihrer Spieldaten überprüfen müssen, können Sie den Hash -Wert der Daten neu berechnen und mit dem in der Blockchain gespeicherten Hash -Wert vergleichen. Wenn die beiden konsistent sind, wurden die Daten nicht manipuliert. Blockchain -Abfrage: Verwenden Sie Hash -Werte, um die entspre chenden Blöcke in der Blockchain und Abfrage schnell zu finden, um detaillierte Informationen zu Spieldaten zu erhalten. Smart Contracts: Smart Contracts können erstellt werden, um die Hash -Generations-, Speicher- und Überprüfungsprozesse von Spieldaten zu automatisieren, um die Systemeffizienz und -zuverlässigkeit zu verbessern.Zusammenfassend hängt das Anwendungsprinzip von Blockchain -Hash -Algorithmen in der Spielentwicklung hauptsächlich von den Eigenschaften von Hash -Algorithmen sowie der Dezentralisierung und Invarianz von Blockchains ab. Erreichen Sie sichere Speicherung und effiziente Überprüfung der Spieldaten durch angemessene Entwicklungslösungen.