Entwicklungsbewertung: Stufe 1.0: In Bitcoin, in Bitcoin, achten Sie auf Geld. Schritt 2.0: Erweitern Sie die Bedingungen von Geld- und Aktienmärkten. Schritt 3.0: Gehen Sie in die Branche für die Industrie für Industrie und technologische Grenzen wachsen weiter.

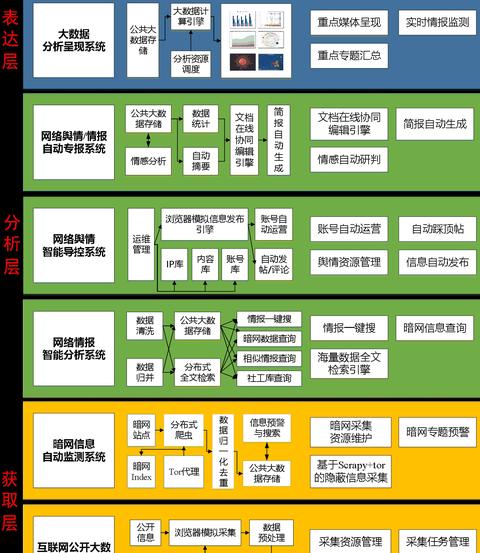

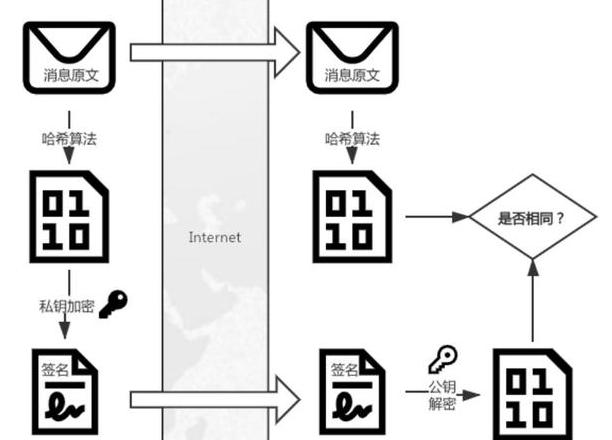

Arbeitsüberprüfung, äquivalente Genehmigung, Aktienüberprüfung usw. Was ist das Blockchain -Audit Das Blockchain -Audit -Modell wird allmählich zu einem wichtigen Tool in großen Datenaudits. Seine Innovation liegt in der Verwendung dezentraler Merkmale von Blockchain zur Optimierung des Prüfprozesses. Dieses Modell wurde ursprünglich von der Xiangtan City Audit Department vorgeschlagen und später vom Nationalen Prüfungsbüro genehmigt. Es wurde auf vier Bereiche angewendet: medizinische Versorgung, Krankenversicherung, Gesundheitswesen und ältere Versorgung mit wichtigen Ergebnissen. Bei der Blockchain -Prüfung ist die Einrichtung von Prüfprojekten ein Hauptverbindung. Traditionelle Prüfprojekte werden normalerweise von einer einzelnen Prüfungsgruppe implementiert, während im Blockchain -Audit -Modell viele Prüfungsgruppen eine verteilte Organisationsstruktur bilden können, ähnlich wie ein verteiltes Hauptbuch. Es besteht eine enge Beziehung zwischen diesen Prüfungsgruppen und implementieren ein Audit -Projekt in Form von "enger Intimität". In einem Beispiel der Gesundheitssektor können viele Abteilungen für Krankenversicherungsfonds, Krankenhäuser und andere ältere Pflegeorganisationen als Prüfungsobjekte ausgewählt werden, um ein vollständiges Prüfungsnetzwerk zu bilden. Ein weiteres Merkmal des Blockchain -Auditmodells ist die Art und Weise, wie er seine eigene Zeichenfolge und die Koalitionskette betätigt. Nach der Konzentration der Blockchain kann es in drei Arten unterteilt werden: öffentliche Ketten, Koalitionsketten und getrennte Ketten. Mit der öffentlichen Kette können alle Knoten frei teilnehmen und ohne das Zentrum verwalten und zum Austausch von Informationen im öffentlichen Umfang geeignet sind. Die Koalitionskette enthält autorisierte Schaltflächen und jede Schaltfläche kann nur Informationen innerhalb ihrer Rechte anzeigen, die häufig zur Zusammenarbeit zwischen vielen Organisationen angewendet werden. Die private Kette wird von einer einzelnen Agentur oder einem Unternehmen kontrolliert, und die Schaltflächen arbeiten nach internen Regeln, die für die interne Prüfung des Unternehmens geeignet sind. Die Anwendung dieses Modells verbessert nicht nur die Prüfungseffizienz, sondern verbessert auch die Datensicherheit und -transparenz. Durch die Blockchain -Technologie werden die Daten aller Teilnehmer auf dem verteilten Hauptbuch, der Real -Time -Sharing und der Transparenz der angegebenen Informationen aufgezeichnet. Gleichzeitig wird aufgrund der dezentralen Natur der Blockchain das Kontrollrisiko einer einzelnen Taste verringert und die Fairness und Zuverlässigkeit des Prüfprozesses verbessert. Kurz gesagt, das Blockchain -Audit -Modell hat durch Methoden zur Erstellung kreativer Projekte und Betriebsmethoden der privaten Ketten- und Allianzketten neue Lösungen für große Datenprüfungen gebracht, und seine Anwendungsaussichten sind sehr breit. Was ist der Erwachsene "Einführungskonzepte? Intercessory-Konzept: Die Daten werden nicht auf einem zentralen Server gespeichert, aber jeder von ihnen hat mehrere Rohre.

Häufige Kommunikationsmethoden Arbeiten, Holzüberprüfung usw. usw.

Es ist schwierig zu fifesesischen, asselsen die garantye blocys, es ist is is is is is is is is is is is is is is is is is is is is is is Is is is is is is is isSee. von Formen einer Form des Busses sein.

Öffentliche Stopps sind einer der am häufigsten verwendeten Organismen, und die Hauptbikinos -Serie basiert auf öffentlicher Lagerung. Die Computertechnologie ist ein neues Betrachtungsmodell, das ausgezeichnete Daten, Punkt-zu-Punkt-Übertragungs- und Verschlüsselungsalgorithmen enthält. Es hat eine gefährliche Emotion und Verbesserung, die Einführung mit Erwachsenen und Probleme im digitalen Austausch und in anderen Bereichen.

⒈ auf welche Kette verweist eine lizenzierte Blockchain?

Begrenzte Blockchain bezieht sich auf ein Blockchain -System, das nur an einem lizenzierten Knoten teilnehmen kann, hauptsächlich private Ketten und Allianzketten.

1. Das Lizenzsystem des Knotens: Im lizenzierten Blockchain ist jeder Knoten am Blockchain -System eindeutig lizenziert. Nicht autorisierte Knoten können nicht in das System einbezogen werden, um eine hohe Sicherheit und Kontrolle des Systems zu gewährleisten.

2. Tokenless Mechanismus: Einige lizenzierte Ketten benötigen nicht die Verwendung von Symbolen, um konkurrierende Konten zu fördern, sodass es keinen Token -Mechanismus gibt. Dies macht die Lizenzkette in einigen Szenarien flexibler und nützlicher.

3. Haupttypen: Lizenzketten enthalten normalerweise private Ketten und Bündnisketten. Private Ketten werden normalerweise von einer einzelnen Organisation gesteuert und für interne Datenverwaltung und Prüfungsszenarien verwendet. Konsortiumketten werden von mehreren Organisationen aufrechterhalten und für die Datenaustausch und die Zusammenarbeit zwischen Organisationen verwendet.

Zusammenfassend ist lizenzierte Blockchain ein sehr sicheres, kontrollierbares und flexibles Blockchain -System, das für eine Vielzahl von Szenarien und Anforderungen geeignet ist.