So richten Sie die Struktur für

Blockchain (Blockchain plus Eigenkapital) 1 Minute ein schnelles Verständnis des technischen Modells. Enthält die Datenschicht, die Ebenenschicht der Ebene, die Schicht der Incentive -Schicht, die Vertragsschicht und eine Anwendungsschicht des Bodens.

2. Dezentrales Netzwerk: Die Kernblockchain -Technologie ist eine Dezentralisierung. Die Netzwerkstruktur unterscheidet sich von einer herkömmlichen zentralisierten Netzwerkstruktur. Dies realisiert die Datenübertragung und Überprüfung der Punkt-zu-Punkt-Methode, also erreichen Sie bei der Dezentralisierung.

3. Datenschicht: Die zugrunde liegenden Informationen zu einem Blockcain sind eine Block + verknüpfte Strukturliste, die Informationsblöcke, Kragenstruktur, Zeitstempelverschlüsselung und andere Pläne enthält. Unter diesen können Datenblöcke und Kragenstrukturen als Richtungsverbesserung für die Datenschichtforschung in skalierbaren Lösungen der Blockchain -Technologie verwendet werden. Wie Blockchain -Technologie Aktienhandel

i Dezentralisierung verändert. Wenn Sie nun übertragen möchten, um sie zu halten, müssen Sie viele Operationen durchstehen. Es ist Zeitverschwendung für Geld.

2. Wenn es um die Blockcain -Technologie der Versuchung geht, ist NASDAQ wahrscheinlich die aktivste Organisation. In der US -amerikanischen Börsenmarke startete NASDAQ 2015 seine Private Equity Trading Platform Linq zum ersten Mal und das erste Finanzinstitut für das Blockchain -Proof -Konzept des Verhaltens. Die Plattform befindet sich noch auf der Beta -Bühne.

3. Die oben genannte Markt benötigt dezentrale, offene und transparente Plattform, die an die globale Nutzerbeteiligung anpassungsfähiger ist, um den Status quo zu ändern, der natürlich mit der Blockchain der Charaktere übereinstimmt. Ob der Wettbaum für die Entscheidungen, diese Technologien können dezentrale Wett- und Beobachtungen sein.

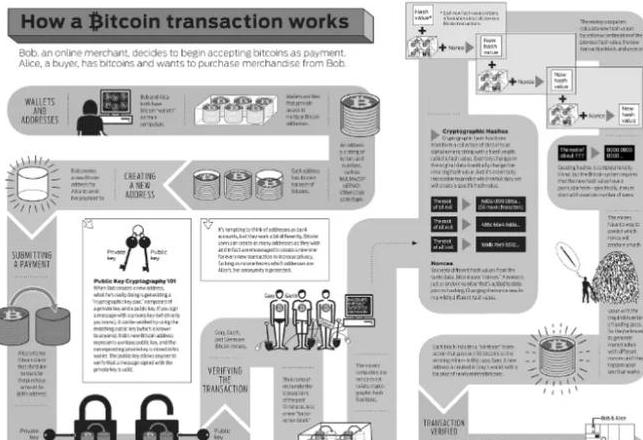

4. Blockchain ist eine zugrunde liegende Technologie von Bitcoin als Datenbankbuch und zeichnet alle Transaktionsdatensätze auf. Diese Technologie hält sich nach und nach an einer von ihrer Sicherheit und Bequemlichkeit abhängigen Finanzbranche.

V. Aktienhandel über Jahre alt, viele Unternehmen haben sich verpflichtet, den Verkaufs- und Handelsprozess zu erleichtern. Die hierarchische Struktur Blockcain

Die Datenschicht, die Netzwerkschicht und die Zustimmung zum zugrunde liegenden Blockchain -Level sowie drei essentielle Elemente und die allzu siehe Kette. Jeder, der nicht als echte Blockchain -Technologie angesehen werden kann. Die hierarchische Blockchain-Struktur entspricht dem OSI-System 7-Layer-Modell und TCP / IP4-Schichtkopie, wie in der folgenden Abbildung gezeigt.

Kopie der Blockchain-Technologie besteht aus der Bottom-up-Datenschicht, der Netzwerkschicht, der Einwilligungsschicht, der Stimulusschicht, der Vertragsschicht und der Anwendungsschicht.

Die drei Schritte in der Blockchain-Technologie der Jinwowo-Analyse sind wie folgt: und so genannte Protokolllay bezieht sich auf die niedrigste Technologie. Diese Ebene ist normalerweise ein vollständiges Blockchain -Produkt, ähnlich wie unser Computerbetriebssystem, das Netles vernetzt und nur einen Bienenaufruf liefert.

Blockchain -Kragenspeicherstruktur, die durch Verbindungsblöcke gebildet werden. Ein Block ist ein Datenelement in der Kragenspeicherstruktur und der erste Block wird als gespeicherter Block bezeichnet. Im Allgemeinen umfassen die Blöcke zwei Teile: Blockheader und Blockkörper.

Die Projekte und Jinwowo Network Technology Analysen Blockchain sind in drei Schritte unterteilt: Am einfachsten ist es, eine Anwendungsschicht zu erstellen. Ich kann jeden Tag zwei oder drei Geschichtenprojekte sehen, der Grund für mehr als 95% des gesamten Marktes.

Das Wichtigste umfasst die Ausgabe des Mechanismus und des Verteilungsmechanismus wirtschaftlicher Anreize; Die Vertragsschicht fasst verschiedene Skripte, Algorithmen und Schmerzvertrag am meisten zusammen, was die programmierbaren Eigenschaften der Blockchain sind. Die Anwendungsschicht verkauft eine Vielzahl von Anwendungsmissionen undFälle von Blockchain. Wie lautet der Hyperledger Fabric -Technologie -Rahmen des Hyperledger, der für den Aufbau der Grundstruktur des Blockchain -Netzwerks verantwortlich ist. In diesem Artikel wird die Zusammensetzung der Stoffarchitektur im Detail analysiert und ihr technisches Design eingehend untersucht. Fabric -Modul - Jeder Teilnehmer des Blockchain -Netzwerks, unabhängig davon, ob es sich um ein Client -Programm, einen Buchhaltungsknoten oder einen Sortierdienstknoten handelt, muss im digitalen Zertifikat X.509 einen Identitätsnachweis haben. Der Nachweis dieser Identität ist wichtig, da sie die Beschränkungen des Zugriffs des Teilnehmers zu Ressourcen im Blockchain -Netzwerk bestimmen. Um ihre Identität zu bestätigen, müssen sie aus der Macht einer vertrauenswürdigen Website stammen. In Fabric spielen die Mitgliedsdiensteanbieter (MSP) eine glaubwürdige Rolle, die häufig Zertifikat X.509 als Beweis für die Identität verwendet, wobei traditionelle Modelle der herkömmlichen Hauptinfrastrukturhierarchie (PKI) verwendet werden. Das Ziel von PKI (PublicKeyInfrastructure) ist es, eine sichere Kommunikation (Vertrauen) zwischen verschiedenen Mitgliedern zu ermöglichen, ohne sich gegenseitig zu treffen. Das Stoff nimmt ein Modell an, das auf einer vertrauenswürdigen dritten Teilnahme der Behörde (CA) zum Prüfungszertifikat basiert. CA gab ein Zertifikat aus, nachdem die Identität des Bewerbers bestätigt und die neuesten Stornierungsinformationen für das Online -Problem bereitgestellt wurde, damit der Benutzer bestätigen kann, dass das Zertifikat weiterhin gültig ist. Zertifikate sind Dokumente mit öffentlichen Schlüssel, grundlegenden Informationen des Antragstellers und elektronischen Signaturen. Die elektronische Signatur stellt sicher, dass der Inhalt des Zertifikats nicht durch Cyberangriffe gefälscht werden kann, und der Signaturüberprüfungsalgorithmus kann eine geschmiedete elektronische Signatur finden. In der Regel umfasst das PKI -System die Zertifikat -Implementierungsagentur (CA), die Registrierungsagentur (RA), die Zertifikatendatenbank und die Zertifikatspeichereinheit. · RA ist eine vertrauenswürdige Einheit, die für die Überprüfung des Benutzer und zur Überprüfung von Daten, Zertifikaten oder anderen Materialien zur Unterstützung der Benutzerbedarf verantwortlich ist. · CA liefert bestimmte Benutzer digitale Zertifikate basierend auf dem Vorschlag von RA, der direkt von der CA -Stamme oder durch die Hierarchie zertifiziert ist. Die Entitäten in den Zahlen werden ausführlich eingeführt: RootCertificateAuthority (RootCA): Root CA, das zuverlässige Entitäten im PKI -System sowie die höchste Überprüfungsstufe in der PKI -Systemstruktur darstellt. Registrierung (RA): Die Registrierungsbehörde ist eine vertrauenswürdige Site -Einheit, bei der sie die Gültigkeit und Informationen der Benutzer -ID ermitteln kann, die an der Blockchain -Genehmigung teilnehmen möchten. Es bestätigt die Identität und die tatsächliche Rolle des Benutzers durch Kommunikation mit dem Benutzer mit Remote -Kommunikation. Gleichzeitig ist RA auch für die Festlegung der für die Beantragung der Registrierung erforderlichen Registrierungsberechtigung verantwortlich. · RegistrierungCertificateAuthority (ECA): Nach der Bestätigung der vom Benutzer bereitgestellten Registrierungsberechtigung ist die ECA für die Ausstellung des Registrierungszertifikats (ECERTS) verantwortlich. · TransactionCertificationAuthority (TCA): Nach Bestätigung der vom Benutzer bereitgestellten Registrierungsberechtigung ist die TCA für die Ausstellung eines Transaktionszertifikats (TCERTs) verantwortlich. · TLSCertificateAuthority (TLS-CA): Verantwortlich für die Bereitstellung von TLS-Zertifikaten und -qualifikationen, damit Benutzer ihr Netzwerk verwenden können. · Registrierungszertifikate (ECERTs): ECERTs sind langfristige Zertifikate, die allen Rollen verabreicht werden. · TransactionCertificate (TCERTs): TCERTS ist ein kurzfristiges Zertifikat für jede Transaktion. Sie werden von der TCA auf Anfrage des autorisierten Benutzers angegeben. Darüber hinaus können TCERTs konfiguriert werden, um keine Benutzeridentitätsinformationen zu erhalten. Dies ermöglicht Benutzern nicht nur, an anonymen Systemen teilzunehmen, sondern auch Transaktionen zu vermeiden. · TLS-Zertifikate (TLS-Certs): TLS-Certs bringtDie Identität ihrer Benutzer für die Kommunikation zwischen Systemen und Komponenten und Pflege der Sicherheit der Netzwerkebene. CodessignerCertificate (codessignerCerts): Verantwortlich für elektronische Signaturen des Codes, um die tatsächliche Software- und Identitäts -Identität des Entwicklers zu identifizieren, um sicherzustellen, dass der Code nach der Signatur nicht böswillig ist. Der tatsächliche Benutzerregistrierungsprozess ist eine kurze Einführung. Die Registrierung der Mitglieder ist in zwei Prozesse unterteilt: Offline -Prozess. Jeder Benutzer- oder Peer-Knoten muss der RA-Registrierungsstelle eine ID-Karte (Proof-ID) zur Verfügung stellen. Dieser Schritt muss über die Daten außerhalb des Bandes übertragen werden, um die erforderlichen Beweise nach RA zum Festlegen (und Speichern) von Konten für den Benutzer zu liefern. · Die RA-Registrierungsseite gibt den Benutzernamen und das Kennwort im Zusammenhang mit dem Benutzer sowie dem Alten Trust zurück (einschließlich TLS-Cacert). Wenn der Benutzer Zugriff auf lokale Kunden hat, kann der Kunde das TLS-CA-Zertifikat verwenden, um Anker zu vertrauen. Online -Prozess: Benutzer stellen eine Verbindung zu Kunden her, um Anmeldungen zu fordern. · Kunden senden dann eine Anfrage an die Dienste der Mitglieder im Namen des Benutzers, und der Mitgliedsdienst akzeptiert die Anfrage. · Mitgliedsdienste senden Pakete mit mehreren Zertifikaten an Kunden. Sobald der Kunde bestätigt, dass alle verschlüsselten Materialien gültig und gültig sind, wird das Zertifikat in der lokalen Datenbank aufbewahrt und dem Benutzer darüber informiert, dass die Registrierung abgeschlossen ist. Lassen Sie uns darüber spre chen, wie diese Identität verwendet wird, um zuverlässige Mitglieder aus dem Blockchain -Netzwerk darzustellen. Hier wird der Mitgliedsdienstleister (MSP) gespielt: Es wird angewiesen, dass die Stamm- und Mid -Ladung vertrauenswürdige Domänenmitglieder sind, indem die Identität ihrer Mitglieder berechnet wird, oder die autorisierte Anklage, dem Mitglied eine gültige Identität zu erteilen. Bei MSPS Power geht es nicht nur um die Auflistung der Netzwerkteilnehmer oder Kanalmitglieder. MSP kann auch die einzigartige Rolle identifizieren, die die Teilnehmer im Bereich ihrer Agentur spielen können, und bilden die Grundlage für Netzwerkeinstellungen und Zugangskontrollen. Im Blockchain -Netzwerk erscheint MSPS an zwei Stellen, einer ist ein lokaler MSP und der andere der MSP -Kanal. · Lokales MSP wird verwendet, um die Zustimmung von Knoten und Benutzern zu bestimmen, lokale Mitglieder mit Zustimmung zu ermitteln und das Recht zur Teilnahme zu haben. · Wenn der Organisationsknoten einem bestimmten Kanal beitreten möchte, muss der lokale MSP auch an der Kanalkonfiguration teilnehmen, und alle Knoten im Kanal teilen die Ansichten des Kanals. Schauen wir uns das Beispiel unten an. Die Identität von Benutzer B wurde von RCA1 geprüft und im lokalen MSP gespeichert. Wenn B eine Verbindung zu Gleichaltrigen herstellen und versuchen möchte, einen Blockchain-Smart-Vertrag an Kollegen zu installieren, sind folgende Vorgänge erforderlich: · Erster Peer-Check org1-MSP, um zu bestätigen, dass Identität B tatsächlich ein org1-Mitglied ist. Nach der Überprüfung dürfen die Anweisungen zur Installation von Verbindungen abgeschlossen werden. · B hofft, Blockchain -intelligente Verträge auf dem Kanal nachzuahmen, sodass alle Institutionen im Kanal zustimmen müssen. Daher müssen Gleichaltrige den Kanal MSP überprüfen, bevor sie diese Anweisungen erfolgreich einreichen. Lokale MSP wird nur auf Anwendungsknoten oder Benutzersystemdateien definiert. Daher gibt es physisch und logischerweise nur einen lokalen MSP pro Knoten oder Benutzer. Da der MSP -Kanal für alle Knoten im Kanal geeignet ist, sind sie in der Kanalkonfiguration logisch definiert. Tatsächlich wird der MSP -Kanal auch für jede Knotensystemdatei im Kanal erstellt und durch Konsistenzwartung synchronisiert. Fabric -Modul - Blockchain Technology Services Blockchain Technology Services umfassen 4 Module: Konsensmanagement, verteilte Ledgers, Ledger -Speicher und P2P -Netzwerkprotokoll. · ManagementKonsens werden verwendet, um konsistente Informationen in einem Netzwerk von Systemen zu erstellen, die mit verschiedenen Knoten verteilt sind. · Speicher des verteilten Ledger- und Ledger -Abteilungsspeichers alle Datenspeicher im Blockchain -System wie Transaktionsinformationen, globaler Status und mehr. · Das P2P -Netzwerkprotokoll ist eine Methode der Kommunikationsknoten im Netzwerk, die für die Kommunikation und die Interaktion zwischen Knoten in der Stoff verantwortlich ist. 1. P2P -Netzwerk Im Fabric -Netzwerkraum sind Knoten Blockchain -Kommunikationsunternehmen. Es gibt drei verschiedene Knoten, nämlich Kundenknoten, Peer -Knoten (Gleichaltrige) und Konsens -Service -Knoten (OrderingServicenodes oder Orderers). Der Clientknoten repräsentiert die Endbenutzerentität und muss mit dem Peer -Knoten verbunden sein, bevor sie mit der Blockchain kommuniziert und interagiert. · Sie können über einen überall -einen Freund des Freundes nach Ihrer Wahl verbinden, eine Transaktion starten und Transaktionen aktivieren. · In der Real System -Software -Umgebung sind Kunden für die Kommunikation mit Peer -Knoten verantwortlich und präsentieren reale Transaktionen, um sie zu ermöglichen und mit Konsensdiensten zu interagieren. Was ist die Architektur der Blockchain -Industrie?

Das Architekturmodell für die Blockchain -Technologie lautet wie folgt:

1. Datenschicht

Die Datenschicht verkapelt die zugrunde liegenden Datenblöcke und zugehörigen Datenverschlüsselung und Zeitstempelentechnologie.

2. Netzwerkschicht

Netzwerkschicht enthält verteilte Netzwerkmechanismen, Datenausbreitungsmechanismen und Datenvalidierungsmechanismen.

3. Konsensschicht

Die Konsensschicht ist hauptsächlich verschiedene Konsensusalgorithmen von Netzwerkknoten ab.

4. Incentive -Schicht

Die Incentive -Schicht integriert wirtschaftliche Faktoren in das Blockchain -Technologiesystem, hauptsächlich die Mechanismen zur Erteilung und Verteilung wirtschaftlicher Anreize.

5. Vertragsschicht

Vertragsschicht umfasst hauptsächlich eine Vielzahl von Skripten, Algorithmen und intelligenten Verträgen und ist die Grundlage für die programmierbaren Eigenschaften von Blockchains.

6. Anwendungsschicht

Die Anwendungsschicht verkauft eine Vielzahl von Anwendungsszenarien und Blockchain -Fällen.