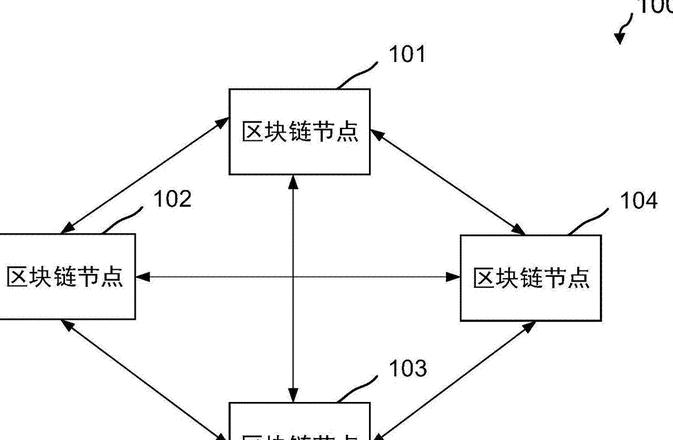

Der Knoten ist ein regionaler Server. Im Internetbereich befinden sich alle von einem Unternehmen ausgeführten Daten auf einem Server und dieser Server ist ein Knoten.

ist genau wie der WeChat, den wir jeden Tag verwenden, und entwickelt jeden Tag so viele Informationen über Chat, Transfers usw. jeden Tag. Die Archivierung und der Betrieb dieser Daten sind alle auf den Tencent Company -Servern. So können wir diesen Server nennen, der die "Knoten" -Daten verarbeitet.

Wir spre chen über die Welt der Blockchain, jeder weiß bereits, dass Blockchain eine dezentrale verteilte Datenbank ist. Es basiert nicht auf einem zentralisierten Server, sondern besteht aus Tausenden von "kleinen Servern". Solange wir einen Blockchain -Kunden herunterladen, werden wir zu einem der Tausenden von "kleinen Servern".

Auf diese Weise sind wir selbst, wenn wir Blockchain spielen wollen, einem Knoten gleich.

Die Knoten sind ebenfalls in leichte Knoten und vollständige Knoten unterteilt. Ein vollständiger Knoten ist ein Knoten mit allen Transaktionendaten im gesamten Netzwerk. Ein Lichtknoten ist daher nur ein Knoten mit seinen Transaktionsdaten.

und je mehr die Knoten verteilt sind, desto mehr wird das Blockchain -Netzwerk dezentraler sein, desto mehr wird der Netzwerkbetrieb umso stabiler und stabiler sein. Die Existenz von Knoten ist die verteilte Darstellung der Blockchain, die auch der Charme der Blockchain ist. Die Haupttechnologie von Blockchain-P2P-Netzwerk

Netzwerkpeer-zu-Peer ist eine der Hauptblockchain-Technologien. Das Hauptziel besteht darin, eine stabile Netzwerkstruktur für die Blockchain zur Übertragung nicht gefalteter Transaktionen (Transaktionen im Transaktionenpool) und Einwilligungsblöcken bereitzustellen. Einige Einwilligungsalgorithmen erfordern außerdem Point-to-Peer-Netzwerkunterstützung (wie PBFT). Eine weitere Hilfsfunktion, wie das Netzwerk von Ethereum, erfordert auch einen Point-to-Peer-Netzwerkunterstützung.

P2P -Netzwerke sind in zwei Kategorien unterteilt: strukturierte und unstrukturierte Netzwerke. Strukturierte Netzwerke verwenden ähnliche DHT -Algorithmen, um Netzwerkstrukturen zu erstellen. Ungekleidete Netzwerke sind flache Netze und jeder Knoten hat die Adressen einiger enger Knoten.

Die Hauptaufgaben der Punkt-zu-Punkt-Netzwerke sind zwei Aspekte: die Netzwerkstruktur und das Senden von Informationen. Die Struktur des Netzwerks muss sich auf die beiden Aspekte der Adhäsion an neuen Knoten und Netzwerkaktualisierungen konzentrieren, während das Senden von Informationen zwei Aspekte umfasst: Übertragung und Unicasting. Wie kann und pflegen Sie das gesamte Punkt-Punkt-Netzwerk? Wie vereinen sich die Knoten und gehen aus?

Die Einrichtung einer Netzwerkstruktur hat zwei Hauptparameter, eine ist die Anzahl der mit jedem Knoten nach außen verbundenen Knoten und die zweite ist die maximale Anzahl der Weiterleitung.

Der neue Knoten weiß nichts über das gesamte Netzwerk. Ich bekomme einige Knoten im Netzwerk über einen zentralen Dienst, um die "Semi" -Knoten im Netzwerk zu verbinden oder zu verbinden.

Netzwerkaktualisierungsverarbeitung Wenn die neuen Knoten sich verbinden oder Knoten verwenden, können einige Knoten nach einer Weile nicht herrschen und lebendig werden usw. Die Änderungen in diesen Routing -Tabellen werden im Allgemeinen über die vorhandenen Verbindungen des Knotens übertragen. Es ist zu beachten, dass die Routing-Tabelle jedes Knotens aufgrund der Besonderheit der Punkt-zu-Punkt-Netzwerke unterschiedlich ist (auch als PartialView bezeichnet)

Rundfunk nimmt im Allgemeinen das Hochwasserprotokoll an oder um Weiterleitungsmethoden zu erhalten, so dass die Nachrichten im Netzwerk verbreitet werden. Einige Einschränkungen werden im Allgemeinen angefordert, beispielsweise die maximale Anzahl der Weiterleitung für eine Nachricht, um den Übergang des Netzwerkübergangs zu vermeiden.

Unicast erfordert eine strukturierte Unterstützung der Netzwerkstruktur, im Allgemeinen DHT, ähnlich der DNS -Auflösung, die nach HOP springt, sucht nach der Adresse derZielknoten, überträgt und aktualisiert dann die lokale Routing -Tabelle.

Um Informationen schnell wiederherzustellen, gibt es zwei Datenstrukturen, die verwendet werden können. Eine ist die Art des Baumes, wie Avl -Baum, Rosso und schwarzer Baum, B -Baum usw.; Der andere ist der Hash -Tisch.

Die Hash -Tabellen sind effizienter als die Bäume, erfordern jedoch mehr Speicher.

Die Informationen werden durch das Drehmoment des Schlüsselwerts dargestellt, dh ein Schlüssel entspricht einem Wert und das, wonach wir suchen, ist der Schlüssel und der Wert sind die beigefügten Informationen.

Das Problem, dass die Hash -Tabellen gelöst werden müssen, besteht darin, jedem Schlüssel einheitlich eine Speicherposition zuzuweisen.

Hier gibt es zwei Schlüssel: 1. Entfremdet eine Speicherposition für den Schlüssel. Dieser Algorithmus wird festgelegt, um sicherzustellen, dass der gleiche Algorithmus während der Speicherung und Forschung verwendet wird, da er sonst nicht nach dem Auswendiglernen gefunden wird. 2. Es ist gleichmäßig verteilt und es gibt keinen Platz, um viele Daten zu speichern. Es sind nur wenige Daten auf dem Punkt gespeichert.

Die Hashtable, die Karte und andere Strukturen in den allgemeinen Sprachen werden mit dieser Technologie implementiert. Die Hash -Funktion kann direkt die Form des Formulars verwenden, Key%n. Auf diese Weise repräsentiert N, wie viele Orte es gibt. Der Schlüssel ist eine Ganzzahl. Wenn der Schlüssel ein anderer Typ ist, müssen Sie vorher einen Hash haben und den Schlüssel in eine Ganzzahl umwandeln. Diese Methode kann die beiden oben genannten Anforderungen lösen, aber wenn N nicht groß genug ist (kleiner als die Daten, die archiviert werden), entstehen Konflikte. Es wird sicherlich zwei Schlüssel geben, um an einem Ort zu bleiben. In diesem Moment muss eine an diesem Ort verbundene Liste eingefügt werden, die derselben Stelle und verschiedenen Schlüssel zugeordnet und nacheinander eingefügt wird. Wenn zu viele Schlüssel in einer Position eingefügt werden, ist die Suchgeschwindigkeit der angeschlossenen Liste zu langsam und muss in eine Baumstruktur (roter und schwarzer Baum oder AVL -Baum) umgewandelt werden.

Wie oben erwähnt, sind die Hash -Tabellen sehr effizient, sie belegen jedoch Inhalte und verwenden mehrere Maschinen, um diese Einschränkung zu beheben. In einer verteilten Umgebung kann die oh2e Position als Computer verstanden werden (anschließend wird ein Knoten), dh, wie man einen Schlüssel auf einem Knoten abbildet, hat jeder Knoten eine Knoten-ID oder A-Noise-Noise-Zuordnung, und dieser Mapping-Algorithmus muss behoben werden.

Dieser Algorithmus hat auch eine sehr wichtige Anforderung, d. H. Skalierbarkeit. Wenn sich ein neuer Knoten verbindet und herauskommt, sollten die wenigen Schlüssel, die migriert werden müssen, so wenig wie möglich sein.

Dieser Mapping -Algorithmus hat zwei typische Strukturen, einer ist ein Ring und der andere ist ein Baum; Der Ring wird als Kohärenz -Hashing -Algorithmus bezeichnet und der typische Baum wird als Kademlia -Algorithmus bezeichnet.

Der Punktauswahlalgorithmus ist ein Mapping-Algorithmus, der die Nodeid-Taste auflöst. In Bezug auf das Bild soll der Schlüssel (Knoten) in seinem Leben für einen Schlüssel auswählen.

Angenommen, wir verwenden 32 Hash, daher beträgt die Gesamtmenge der Daten des Schlüssels, die gehostet werden kann, 2 ** 32, was als Hash -Raum bezeichnet wird. Kartieren Sie die Knoten -ID in einer Ganzzahl und der Schlüssel wird auch in einer Ganzzahl zugeordnet. Die Differenz zwischen dem Schlüssel -Hash und dem Knotenhash -Wert wird als Abstand bezeichnet (wenn eine negative Zahl erforderlich ist, ist es notwendig, das Formular zu beziehen, kein absoluter Wert). Zum Beispiel beträgt der Hash eines Schlüssels 100 (dargestellt durch eine Ganzzahl) und der Hash eines Knotens 105, sodass der Abstand zwischen diesen beiden 105-100 = 5 beträgt. Natürlich ist es auch möglich, andere Abstandsdarstellungen zu verwenden, z. B. das Gegenteil, aber der Algorithmus muss festgelegt werden. Wir haben den Schlüssel auf den Knoten zuordnen, der ihm am nächsten liegt. Wenn Sie Abstand erhalten, scheint der Knoten und der Schlüssel auf einem Ring positioniert zu sein und der Schlüssel gehört zum Knotennäher von einem Winkel im Uhrzeigersinn.

Der Abstand des Kademlia -Algorithmus verwendet den Wert nach Schlüsselhash und dem Knoten -Hash zum Ausdruck (ganz). Von links nach rechts sind mehr "gleiche Präfixe" näher an der Entfernung, die unterschiedliche Position links und die Entfernung weiter entfernt.

Die Struktur des Baumes spiegelt sich in der Ansicht von Knoten und Tasten wie Baumknoten wider. Die Anzahl der von diesem Algorithmus unterstützten Bits beträgt 160 Bit, dh 20 8 Bytes, die Höhe des Baumes 160 und jede Kante repräsentiert eine.

Der Algorithmus und der Hash der Konsistenz der Auswahl der Punkte sind gleich. Wählen Sie aus allen Knoten einen Knoten mit dem kleineren Abstand von der Taste als Ziel dieses Schlüssels aus.

Da es sich in einer verteilten Umgebung befindet, um eine hohe Verfügbarkeit zu gewährleisten, nehmen Sie an, dass es keine zentrale Routing -Tabelle gibt und dass es keine Pfadetabelle gibt, die das vollständige Bild sehen kann, das einige Herausforderungen bringt, z. B. das Entdecken von Knoten und das Finden von Knoten?

In P2P -Netzwerken besteht die häufig verwendete Methode darin, eine partielle Routing -Tabelle für jeden Knoten aufrechtzuerhalten, dh nur die Routing -Informationen einiger Knoten. Im Hochwasseralgorithmus sind diese Knoten zufällig; Im DHT -Algorithmus ist diese Routing -Tabelle strukturiert und die aufbewahrten Knoten sind ebenfalls selektiv. Wie kann man also vernünftigerweise den Knoten auswählen, der Routing -Informationen aufrechterhalten muss?

Ein einfacher Ansatz ist, dass jeder Knoten Informationen über die größten Knoten spart, damit er einen Ring bilden kann, aber es gibt ein großes Problem und ein kleines Problem. Das große Problem ist, dass jeder Knoten zu wenig Informationen kennt (nur der Hash und die Adresse des nächsten Knotens). Wenn ein Schlüssel zur Verfügung gestellt wird, weiß er nicht, ob es im kürzeren Netzwerk Knoten gibt, als aus diesem Schlüssel. Daher bestimmt er zuerst, ob der Schlüssel zu sich selbst und zum nächsten Knoten gehört. In diesem Fall gehört dieser Schlüssel zum nächsten Knoten. Andernfalls wird die gleiche Methode für den nächsten Knoten aufgerufen. Diese Komplexität ist n (Anzahl der Knoten). Eine Optimierungsmethode ist, dass die anderen von jedem Knoten gehaltenen Knoten: I+21, I+22, i+2 ** 31. Wenn man diese Daten beobachtet, wurde festgestellt, dass die Knoten aus der Nähe immer knapper werden. Dies reduziert die Komplexität zu LG

Die Informationen anderer Knoten, die von jedem Knoten gespeichert sind, einschließlich, von links nach rechts, werden für jeden anderen Knoten für jeden Knoten ein Maximum von K (die Hyperparameter des Algorithmus) ausgewählt. Zum Beispiel unter Knoten 00110 (für Demonstrationszwecke, 5 Bit), lautet die Routing -Informationen zum zu gespeicherten Knoten:

1 ****: xxx, ., xxx (k)

01: xxx, ., xxx (k)

000: xxx, xxx, xxx. (k)00111: xxx, , xxx (k)

Die oh2e Linie wird als K-Bucket bezeichnet. Je näher Sie sind, je mehr die Knoten, desto mehr die Knoten sind die verstreuten Knoten, je näher Sie sind. Dieser Algorithmus für die Suche nach Routing und Knoten ist auch die Komplexität LGN.

So finden Sie seinen Peer-Knoten, wenn der Blockchain-Knoten online ist

eine kurze Meinung: Es sollte eine öffentliche Adresse geben. Wenn Sie auf diese Adresse zugreifen (einschließlich nur hinzugefügt), können Sie Informationen zur Adresse aller Knoten abrufen. Ebenso sind P2P -Übertragungen wie Thunder -Download und BT -Download von einer öffentlichen Adresse untrennbar mit der Speicherung von Informationen zur Adresse aller Knoten unzertrennlich.

Was sind die Knoten in der Blockchain -Technologie?Ein Block ist nicht der gleiche wie ein Knoten: Ein Knoten ist tatsächlich ein Computer (Server), der mit der Blockchain verbunden ist. Jeder Computer im Netz kann auf die Blockchain zugreifen, sodass auf der Blockchain unzählige Knoten vorhanden sind. Aber die Blockchains -Blöcke sind begrenzt, das heißt, ein Block kommtAlle 10 Minuten generiert und wird nach Erreichen einer bestimmten Zahl nicht neu hinzugefügt.

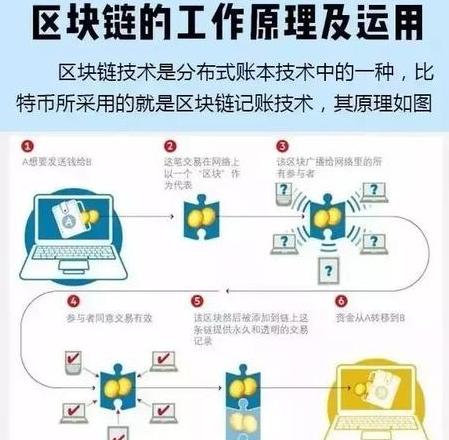

Blockchain -TechnologieHintergrund: Nach der Geburt von Bitcoin wurde festgestellt, dass die Technologie sehr fortgeschritten war, also entdeckte ich die Blockchain -Technologie. Gleichzeitig wurde die Bitcoin- und Blockchain -Technologie entdeckt.

1.1 Der Zweck der Geburt von Bitcoin:

① Währungstransaktionen haben Aufzeichnungen, das ist das Master -Buch;

② Die Nachteile zentraler institutioneller Buchhaltung - Maniabilisierbar; Yi Chaoofa Bitcoin löst das erste Problem: Anti -Hash -Funktion -Manomission

1.2HASH -Funktion (Verschlüsselungsmethode)

① Funktion: Konvertieren einer String von einer belieh2en Länge in einer festen Länge (SHA256). Die Ausgabe wird auch als Hash -Wert bezeichnet.

Eigenschaften: Es ist schwierig, zwei verschiedene x und y zu finden, so dass H (x) = H (y).

③ Anwendung: Verschlüsselung der MD5 -Datei

1.3 Blockcha

① Definition

Block: Teilen Sie den Buchmaster General in Bulk -Block

Blockchain: Auf jedem Block, Blockkopf hinzufügen. Der Hash -Wert des übergeordneten Blocks wird aufgezeichnet. Jeder Block merkt den Hash -Wert des übergeordneten Blocks und alle Blöcke sind nach einer Blockchain verbunden.

Wie können Transaktionenaufzeichnungen verhindern, dass man sich manipuliert?

Nach der Bildung einer Blockchain führt die Manipulation jeder Transaktion zum Hash -Wert der Blockierung von Transaktionen als in seiner Unterblokchi und wird manipuliert.

Obwohl der Hash-Wert im Sekundärkopf weiterhin den Hash-Wert in der Blockade des Blocks manipuliert, wird der Hash-Wert des Subblokkos und den Hash-Wert im Grand Block verursacht und wird manipuliert.

1.4 Die Essenz der Blockchain

① Die Essenz von Bitcoin und Blockchain: Ein großartiges Master -Buch, das von allen gesehen werden kann, werden nur Transaktionen aufgezeichnet.

Technologie ②CORE: Stellen Sie durch den Hash der Verschlüsselungs -Hash + -Datenstruktur sicher, dass Buchhaltungsunterlagen nicht manipuliert werden können.

Funktion ③CORE: Vertrauen erstellen. Die Fiat -Währung basiert auf der Glaubwürdigkeit der Regierung, während Bitcoin auf Technologie basiert.

1.5 So tauschen Sie

① um Transaktionen, ein Konto und ein Kennwort erforderlich, was den öffentlichen und privaten Tasten entspricht. Es erfordert keine Anwendung oder sogar einen Computer. Sie können eine Münze 256 -mal drehen und einen privaten Schlüssel generieren. Die Adresse wird vom privaten Schlüssel umgewandelt. Die Adresse kann nicht vom privaten Schlüssel storniert werden.

Adresse ist Identität, die die ID in der Bitcoin -Welt darstellt.

Nach dem Erstellen einer Adresse kann alle nur dann bekannt sein, wenn es in das Buch Mastro Blockchain eintritt.

② Digitale Signaturtechnologie

Vorzeichen für die Signaturfunktion (privater Schlüssel von Zhang SAN, Transferinformationen: Zhang San Transfer 10 yuan a dort) = diese Übertragungssignatur

Überprüfen Sie die koreanische Überprüfung (Adresse von Zhang San, die Übertragung von Übertragung: Zhang San Transfer 10 yuan a li -SI, SI SI, SI SI, SI SI SI SI SI SI SI, Transfer -SI -SI -SI -SI, Transfer, Transfer, Transfer, Transfer, Transfer, Transfer, Transfer, Transfer, Transfer, Transfer, Transfer, Transfer, Transfer. Unterschreiben Sie diese Transaktion über das Zeichen der Signaturfunktion ().

Jeder kann überprüfen, ob die Signatur von Zhang San selbst emittiert wird, der Zhangs private Schlüssel hält, indem sie die koreanische Weste überprüft (). Gibt wahr zurück, ansonsten falsch.

Signature () und Verifizierung () werden durch Verschlüsselung garantiert, um nicht unterbrochen zu werden. ·

③ Führen Sie die Transaktion

Zhang SAN aus, die die Übertragungsinformationen und die Signatur im gesamten Netzwerk für interne Zwecke bereitstellen. Auf der Prämisse, dass das Konto einen Restbetrag enthält, wird nach der Überprüfung der richtigen Signatur kommen, und wird kommenIch habe das Buch Mastro Blockchain aufgenommen. Nach der Registrierung wurde das Zhang SAN -Konto um 10 Yuan reduziert und erhöhte sie um 10 Yuan.

unterstützt Eins-zu-Eins-Transaktionsmethoden, eins-zu-Viele, Multi-to-One und viele zu viele.

In der Bitcoin -Welt sind private Schlüssel alles! ! !

1.6 Zentralisierte Buchhaltung

① Vorteile der zentralisierten Abrechnung:

A. Es spielt keine Rolle als Buchhaltungszentrum, mach dir keine zu sehr,

b. Die zentralisierte Rechnungslegung hat eine hohe Effizienz

② Nachteile der zentralisierten Bilanzierung:

Ein Angriff der Leugnung des Dienstes

b Stop Service, nachdem die Institutionen zum Angriff müde sind. Zerstören Sie Server, Netzwerke, Überwachung, rechtliche Lösung, staatliche Intervention usw.Alle geheimen Währungsversuche mit zentralisierten Institutionen in der Geschichte sind gescheitert.

Bitcoin löst das zweite Problem: So dezentralisieren Sie

1.7 dezentrale Buchhaltung

① Dezentralisierung: Jeder kann berücksichtigen. Jeder kann ein komplettes Kontobuch führen.

Jeder kann Open -Source -Programme herunterladen, am P2P -Netzwerk teilnehmen, die von der Welt gesendeten Transaktionen anhören, zu einem Knotenbuchhaltung werden und an der Buchhaltung teilnehmen.

② Decentrald Accounting -Prozess

Nachdem jemand eine Transaktion gestartet hat, überträgt er sie in das gesamte Netzwerk.

Jeder Buchhaltungsknoten überwacht kontinuierlich und führt weiterhin Transaktionen über das gesamte Netzwerk durch. Erhalten Sie eine neue Transaktion, nachdem Sie die Genauigkeit überprüft haben, sie in den Transaktionsbecken und verbreitet sich weiterhin zu anderen Knoten.

Aufgrund der Ausbreitung des Netzwerks ist die Transaktionszeit mehrerer Buchhaltungsknoten gleichzeitig nicht unbedingt gleich.

Jedes Mal wird eine Person auf eine bestimmte Art und Weise von allen Buchhaltungsknoten entworfen und ihr Transaktionenpool wird als nachfolgender Block verwendet und überträgt ihn im gesamten Netzwerk.

Andere Knoten beseitigen die Transaktionen, die in ihren Transaktionsbecken auf der Grundlage von Transaktionen im letzten Block aufgezeichnet wurden, die Konten fortsetzen und beim nächsten Mal auf die Auswahl warten.

③ kondiCentilisierte Buchhaltungseigenschaften

Ein Block wird alle 10 Minuten erzeugt, aber nicht alle Transaktionen in diesen 10 Minuten können aufgezeichnet werden.

Ein Buchhaltungsknoten, der die Rechnungsrechtsrechte erhält, erhält eine Belohnung für 50 Bitcoins. Nach 210.000 Blöcken (ca. 4 Jahre) wird die Belohnung halbiert. Das Gesamtvolumen beträgt ungefähr 21 Millionen und sollte 2040 extrahiert werden.

findet eine Zahl, wodurch Ungleichheit zutrifft:

Zusätzlich zum Überqueren von Zufallszahlen von 0 gibt es keine andere Lösung. Der Prozess der Lösung des Problems wird auch als Bergbau bezeichnet.

Jeder, der das erste Recht auflöst, hat das Recht, aufzunehmen.

Ein Buchhaltungsknoten übernahm den Befehl, um die Lösung zu finden, und kündigte sie für das gesamte Netzwerk an. Nachdem andere Knoten korrekt überprüft werden, wird nach dem neuen Block eine neue Berechnungsrunde neu gestartet. Diese Methode wird Pow genannt.

⑤ Schwierigkeitsgrad -Regulation

Die Zeit für jeden Block ist nicht genau 10 Minuten

Mit der Entwicklung von Bitcoin wurde die Berechnungsleistung des gesamten Netzwerks nicht verbessert.

Um die Variationen der Berechnungsleistung zu bewältigen, jeweils 2016 (ca. 2 Wochen), wird die Schwierigkeit erhöht oder verringert, so dass die durchschnittliche Zeit für jeden Block 10 Minuten beträgt.

#ouyi okex ## Bitcoin [Super Talk] ## Digitale Währung #

Wie verwenden Sie Blockchain Mutual Aid Blockchain -Kundendienst zum Anzeigen von Knoten?Registrieren Sie sich zuerst und fügen Sie zuerst den Plan hinzu. Fordern Sie dann das Blockchain -Kundendienstterminal mit Ihrer E -Mail -Adresse an. Nach der Genehmigung der Überprüfung entwickeln Sie die Download -Adresse aus der Adresse und -Mail -Adresse. Greifen Sie nach Abschluss der Installation auf das Konto zu, bevor Sie den Knoten überprüfen.

Was bedeutet der Blockchain -Knoten?

Es kann als Knoten bezeichnet werden, aber dieser Knoten kann eine andere Rolle in Übereinstimmung mit den Eigenschaften des Geräts spielen. Dies ist eine große Funktion eines verteilten Netzwerks, und je mehr Knoten im gesamten Blockchain -Netzwerk enthalten sind. Dies bedeutet, dass ein breiteres, stabileres und sichereres Blockchain -Netzwerk verteilt wird. Zu den Knoten gehören Mobiltelefone, Bergbaumaschinen, Server usw. Die Betriebseinheit kann gewöhnliche Benutzer der Brieftasche, Bergarbeiter und Benutzer des Poolpools sein, die mit mehreren Personen zusammenarbeiten. Nach der Präsentation des oh2en Inhalts darüber, was Blockchain -Knoten bedeuten, glaube ich, dass jeder ein gewisses Verständnis dafür hat, was Blockchain -Knoten bedeuten, und ich hoffe, dass dies für Sie nützlich sein wird.Rechtsanalyse: Blockchain -Klassifizierung nach Netzwerkbereich, einschließlich öffentlicher Kette, Aliansi -Kette und persönlicher Kette wie folgt: öffentliche Kette: Hauptsächlich bezieht sich auf Einstellungen, die im Internetumfang verwendet werden, ohne besondere Anerkennung. Jeder kann den Knoten direkt für die Verwendung herunterladen, und jeder kann über den Kunden direkt eine Verbindung zum Knoten herstellen. Es gibt keine Einschränkungen, und die Daten darin sind ebenfalls zugänglich.

2. Der Bündnisverlust: Das heißt das föderale Netzwerk, das aus mehreren Knoten besteht. Dieser Typ wird hauptsächlich im Geschäftsumfeld verwendet, wie verschiedene Händler, Regierungsangelegenheiten, Banken, Steuern und andere. Wir können eine Föderation bilden, um bestimmte Szenarien wie ein Netzwerk von Unternehmen und Kunden, Lieferanten und anderen zu bedienen. Nicht jeder kann sich weiter mit dem Alliance Chain Network verbinden. Es hat Identitätsprüfung und mehr Schutz für Daten;

3. Privatkette: Es ist mehr im Unternehmen, wie Gruppenunternehmen, verschiedene Abteilungen und Kinderkinder. Aus dieser Perspektive ist einer der Hauptunterschiede zwischen den drei Typen der Unterschied in der Verwendung von Netzwerken, die für verschiedene Anwendungsszenarien und Netzwerkverteilungsbereiche gebildet wurden. Es ist ein flexibles Konzept. Der dritte basiert auf dem Umfang verschiedener Netzwerke und Teile des Anwendungsszenarios und ist nicht streng definiert. "Gesetze der Gesetze:" Cyber Security Republic of People Republic of China "

Artikel 1 dieser Gesetze wird formuliert, um die Netzwerksicherheit zu schützen, die Cyber -Souveränität, das soziale Interesse zu schützen, legitime Rechte und Interessen zu schützen. Algorithmus usw. Persönlich. Mechanismen und Erlaubnis zum Schreiben und Lesen von Informationen können auch von der Person oder Gruppe bestimmt werden.

3. Private Kette: Es entspricht bestimmten Personen oder Einheiten, die Blockchain -Technologie verwenden, um Informationen zu speichern. Nur er hat das Recht, Informationen zu schreiben. Die Informationen können seinem Großvater nicht bekannt gegeben werden.

Blockchain-Ketten-Klassifizierung

Vor zwei Tagen stellte ein Freund viele Fragen zu Blockchain in WeChat, von denen eines die Klassifizierung von Blockchain-Ketten klassifizierte. Blockchain kann jetzt in vier Kategorien unterteilt werden: öffentliche Ketten, private Ketten, Bundesketten und Seitenketten. Peking Muqi Mobile Technology Co., Ltd., Ein Entwicklungsunternehmen für Block -Outdoor -QuellenProfessionell, willkommen über die Zusammenarbeit auszuhandeln. Lassen Sie uns die Funktionen und wie diese Blöcke verwendet werden. Ich hoffe es kann dir helfen.

1. öffentliche Kette - Jeder kann teilnehmen. Die öffentliche Kette

verwendet Hinweise auf Arbeitsmechanismen (POW), Aktienmechanismus (POS) und Nachweis der Bestandsberechtigungsmechanismen (DPOs) und haben den Wirtschaftspre is gewonnen. Die verschlüsselte digitale und zertifizierte digitale Authentizität ist, dass die für alle Menschen akzeptablen finanziellen Belohnungen proportional zur Arbeitsbelastung sind. Diese Blöcke werden oft als völlig dezentralisiert.

Eigenschaften -Features:

1. Open Source. Aufgrund der allgemeinen und transparenten Systembetriebsregeln ist das System ein Open -Source -System. 2. schützt die Benutzer vor dem Einfluss der Entwickler. Programmentwickler in der öffentlichen Kette haben nicht das Recht, Benutzer zu belästigen, sodass Blockchain Benutzer schützen kann, die die Programme verwenden, an denen sie arbeiten. 3.. 4.. Alle Daten werden standardmäßig offengelegt, obwohl alle relevanten Teilnehmer ihre wahre Identität verbergen, ist dieses Phänomen sehr häufig. Sie erzeugen ihre eigene Sicherheit durch ihre öffentliche Natur, bei der jeder Teilnehmer ihren gesamten Kontostand und alle seine Handelsaktivitäten sehen kann.

Fall: Es gibt viele gemeinsame Zahlen in der öffentlichen Kette: BTC, ETH, EOS, AE, Bestehende und andere

2. Persönliche Ketten -Stellen Sie sich in den Händen einiger Personen

persönliche Ketten auf Blöcke, die nur in den Händen einer Organisation geschrieben sind. Die Erlaubnis zu öffnen oder in jedem Abschluss begrenzt. Zu den verwandten Anwendungen gehören Datenbankverwaltung, Prüfung und sogar ein Unternehmen. Obwohl in einigen Fällen erwartet wird, dass es öffentliche Machbarkeit hat, ist in vielen Fällen keine öffentliche Lesbarkeit erforderlich.

Eigenschaften -Features:

1. Die Geschwindigkeit der Transaktion ist schnell. Persönliche Ketten können schneller sein als jede andere Blockchain und sind auch nahezu nicht -Blockchain -Datenbankgeschwindigkeiten. Dies liegt daran, dass selbst eine kleine Anzahl von Knoten ein hohes Maß an Vertrauen hat und nicht jeder Knoten benötigt, um die Transaktion zu bestätigen. 2. Gute Privatsphäre, einen besseren Schutz der Privatsphäre für Privatsphäre private Ketten zu bieten, die die Datenschutzrichtlinie auf dem Block korrekt sind -ist konsistent, da es sich in einer anderen Datenbank befindet. Sie müssen nicht mit Zugriffsrechten umgehen und alle alten Arten nutzen, aber zumindest werden diese Daten von niemandem mit einer Netzwerkverbindung offen erhalten. 3.. Niedrige Transaktionskosten. Die Transaktionskosten sind stark reduziert oder sogar Null. Persönliche Ketten können kostenlos oder zumindest sehr billige Transaktionen sein. Wenn das Unternehmen alle Transaktionen kontrolliert und verarbeitet, müssen sie keine Gebühr für die Arbeit erheben.

Fall: Linux Foundation, R3CEVCORDA -Plattform und HyperledgerProject GehHealth Network entweder in der Entwicklung oder in der Verwendung privater Ketten.

3. Allianz - Partielle Desentralisation

Spiegel der Offenheit und Dezentralisierung der Allianzkette ist begrenzt. Die Teilnehmer werden im Voraus verfeinert oder direkt angegeben. Die Berechtigung zur Datenbanklesung kann geöffnet sein oder auf Systemteilnehmer wie das Schreiben von Erlaubnis beschränkt sein.

Eigenschaften -Features:

1. Die Transaktionskosten sind niedrig, und Transaktionen müssen nur durch verifiziert werdenEinige Leistungsknoten mit hohem Umfang sind zuverlässig, ohne dass eine Überprüfung im gesamten Netzwerk erforderlich ist. 2. Knoten sind einfach zu verbinden. Im Falle eines Problems kann die Bundeskette durch manuelle Eingriffe schnell repariert werden und ermöglicht Konsensalgorithmen, die Blockzeit zu verkürzen und so schnellere Transaktionen abzuschließen. 3. Gleichzeitig ist der seitliche Zeit beliebte Thunder -Link ebenfalls eine halbe Open -Allianz.

4. Seitenkette - Expansionsprotokoll

Seitenkette "spricht streng, es ist nicht der Block selbst, sondern kann als Blockexpansionsprotokoll verstanden werden. Ledger können" miteinander arbeiten ", um Wechselwirkung zu erzielen. Mangel und können nicht angemessene Sicherheit, Zuverlässigkeit und Effizienz erreichen Was sind die

Blockchain -Knoten des Blockchan -Netzwerks?

Blockchain -Knoten beziehen sich auf PCs, PCs oder andere Netzwerke in den Blockchain -Netzwerken wie Servern oder anderen Netzwerken. Jeder Knoten ist voll oder Teil des Blockchains vollständigen oder Teils der Blockchanain -Screenfifizierung, Drame, beschlagnahmt. In Datenspeicher und anderen Prozessen. Diese Nicken sind dezentral, Verteilung, Sicherheit,

, insbesondere die Knoten spielen einen Kanal, das PS in Blockchain -Netzwerken abspielt. Erstens enthalten sie diejenigen, die am Netzwerk beteiligt sind, wenn der Knoten ein Transparenzsender und transparente Transparenz und Übertragung an das gesamte Netzwerk ist, um die Transparenz der Zahlung sicherzustellen. Zweitens ist der Knoten für das Speichern von Blockchain -Daten verantwortlich. Blockchain ist eine verteilte Datenbank, und die Knoten müssen sicherstellen, dass jeder Knoten die gleiche Kopie der Daten aufweist. Darüber hinaus ist der internationale Dialog im internationalen Dialogmechanismus enthalten, um die Sicherheit und Konsistenz des Blockchain -Netzwerks zu gewährleisten. Die Knoten werden in Blockchanain bestätigt und befolgen die Betriebsregeln des gesamten Netzwerks.

Blockchain -Knoten sind die Grundlage für Blockchain -Netzwerke. Sie arbeiten zusammen, um den regelmäßigen Betrieb des Netzwerks aufrechtzuerhalten. node တစ်ခုစီသည်ငွေပေးငွေယူမှုမှအချက်အလက်သိုလှောင်မှုမှအချက်အလက်သိုလှောင်မှုမှအချက်အလက်သိုလှောင်မှုမှအချက်အလက်သိုလှောင်မှုမှအချက်အလက်သိုလှောင်မှုအထိစိစစ်ရေး,

Wie viele Blockchain -Knoten gibt es?

BTC -KnotenLaut Bitnodes -Statistiken befinden sich derzeit 10.208 "erreichbare Knoten" auf der Bitcoin -Blockchain.

In der Rangliste der Anzahl der Bitcoin -Knoten erklärt die USA die größte Zahl mit 2483 und erreichten 24,32%. China belegt mit 454. Jede Person oder Familie ist ein Knoten der Blockchain.

Blockchain besteht aus kleinen Blöcken. Jeder, der einen Blockknoten bildet, kennt sich nicht, aber er vertraut sich gegenseitig, weil er auch einen gemeinsamen Zweck hat, der beide Belohnungen vom Mechanismus erhalten möchte.

Wie viele öffentliche Blockchain -Ketten gibt es auf der Welt?Die globalen Blockchain -öffentlichen Ketten umfassen:

1. BTC:

Im Gegensatz zu den meisten Währungen stützt sich Bitcoin nicht auf bestimmte monetäre Institutionen, um sie auszugeben. Es wird durch eine große Anzahl von Berechnungen erzeugt, die auf bestimmten Algorithmen basieren. Die Bitcoin -Wirtschaft verwendet eine verteilte Datenbank, die aus vielen Knoten im gesamten P2P -Netzwerk besteht, um alle Transaktionsverhaltensweisen zu bestätigen und aufzunehmen, und verwendet kryptografisches Design, um die Sicherheit aller Verbindungen des Währungsverlaufs zu gewährleisten.

2. ETH:

Ethereum (Ethereum) ist eine globale Open -Source -Plattform für verteilte Anwendungen. Es ist ein Blockchain -System, das sich entstand, um die im Bitcoin -Netzwerk vorhandenen Probleme zu lösen. Es bietet Entwicklern eine Plattform zum Aufbau und Veröffentlichen von Anwendungen auf der Blockchain.

Ethereum kann verwendet werden, um alles zu programmieren, zu dezentralisieren, zu garantieren und zu handeln, einschließlich Abstimmungen, Domainnamen, Finanzbörsen, Crowdfunding, Unternehmensmanagement, Verträge und den meisten Vereinbarungen, Rechte an geistigem Eigentum, intelligentes Vermögen usw. Die am 24. Juli 2014 erteilte Eth -Eth -Ethik.

3. ICP:

Das DFINITY-Team hat sich seit 2015 für die Erforschung der zugrunde liegenden Technologie von Blockchain verpflichtet und engagiert sich für die Entwicklung eines Blockchain-basierten, sicheren und leistungsstarken Blockchain-Blockchain-Blockchain-Global-Computers der nächsten Generation. Dfinity baut einen brandneuen dezentralen öffentlichen Cloud -Computing -Service auf.

4. ADA:

Cardano basiert auf von Experten begutachteten akademischen Forschung und verkörpert den Geist der Offenheit und Transparenz. Alle Forschungs- und technischen Spezifikationen, die Cardano unterstützen, werden öffentlich veröffentlicht und alle Aktivitäten für die Entwicklung von Cardano sind für die Öffentlichkeit zugänglich. Es wird von einem globalen Expertenteam entwickelt, das in verschiedenen Bereichen führend ist und von IOHK und seinen Partnern gemeinsam entwickelt wird, die Technologie entwickeln, die Cardano Foundation übernimmt Entwicklung und Werbung, und Emurgo treibt kommerzielle Anwendungen an.

5. Tierarzt. Die Vechain -Plattform ist eine Cloud -Plattform für die Interaktion und Collaboration Cloud -Plattform für Hauptleiter, die auf Blocktechnologie basiert. Durch die API -Verbindung mit der Anwendungsschicht werden Menschen, Dinge oder Dinge in der realen Welt digitalisiert, um die Verknüpfung von Informationen zu verwirklichen.

2018-09-05 xiaobai lernt Blockchain-21 Superknoten1, Was ist ein Superknoten?

2, warum gibt es 21 Superknoten

Wir wissen, dass die Zentralisierung sehr effizient ist, aber die Sicherheit ist sehr niedrig. Die Dezentralisierung ist sehr sicher, aber die Effizienz ist sehr niedrig. Daher wollte die Blockchain -Welt schon immer ein Gleichgewicht zwischen Zentralisierung und Dezentralisierung finden, um die Sicherheit zu berücksichtigenund Effizienz. EOS basiert darauf. Um die Effizienz des Netzwerkbetriebs zu verbessern, reagiert sie durch Reduzieren von Knoten und verfolgt eine Abstimmungsmethode, um 21 Knoten zu bestimmen. Darüber hinaus gibt es 100 alternative Knotenzeugen. Diese Knoten können ein gutes Gleichgewicht zwischen Effizienz und Sicherheit in der Meinung von BM sein.

3, das Interesse, ein Superknoten zu werden.

In dem Buch wird erwähnt, dass EOs jedes Jahr 5% der Token an diejenigen ausstellen, die den Knoten unterhalten. Was bedeutet dieses Geld? Die Gesamt -EOS beträgt 1 Milliarde oder 5% 50 Millionen; Der aktuelle Preis für EOS wird bei 40 RMB berechnet und auf 21 Knoten verteilt, und jeder Knoten hat immer noch einen Gewinn von fast 100 Millionen pro Jahr. Sobald der Preis für EOS steigt, sind die zukünftigen Vorteile dieser Superknoten unermesslich. Angesichts von so großen Vorteilen werden alle großen Spieler aus dem ganzen Land zum Wahlknoten kommen, um einen Anteil zu erhalten.

4, Superknoten "Die Bedeutung von Münzinhabern

Um Stimmen zu erhalten, kaufen Teams, die um Superknoten konkurrieren, entweder eine große Anzahl von EOs oder geben attraktivere Belohnungen für Leinvass -Stimmen. Einige Teams geben allen Dividenden mit dem Einkommen (BM unterstützt diese Bestechung nicht) und einige haben andere Vorteile. Zweitens müssen EOS zur Abstimmung verwendet werden, was relativ zum Wert von EOS -Münzen injiziert wird, was es zu einer wertvolleren Münze macht.