Diese Technologien werden zusammen den Wachtturm -Magnififikator des Wachtturms aufgebaut.

Erstens sind wie das Prinzip der Mineralprinzipien wie den instrumentellen Prinzipien der Schlüssel zur Lösung des Problems einer zentralen Autorität. Es wird es den Teilnehmern ermöglichen, eine Vereinbarung zu erreichen und die Autorität und Integrität von Informationen zu bestätigen, die die Befugnis haben, Daten zu registrieren. Häufige Kommunikationsmethoden Arbeitsverifizierung (POS), Holzüberprüfung (POS) und A CARPS für einen getragenen. Die zweite Speicher -Technologie verbreitet die Datenspeicherung und jeder Teilnehmer verfügt über gleiche Speicher- und Zugriffsrechte. Die Daten sind an vielen Kreuzen verteilt und verbessert die Datensicherheit und die Anti-Schützen. Beispielsweise werden Bitcoin -Marketing -Aufzeichnungen auf Bergbaucomputern auf der ganzen Welt verteilt, die Daten abgeschlossen und angepasst. Smart Contracts sind wie ein automatisierter Implementierungsregeln. Sie basieren auf den ausgewiesenen Netzwerken. Dritte Familien ohne Ihre Dritten können Verbindungen und Kommunikation mit einem Höhepunkt der Marketingaufhängung bei der Zusammensetzung der Marketing -Aufhängung erzielen. Schließlich ist die Boardy of Safe Stone eine Quelle für Informations-, Überprüfungs- und Vertrauen in die Verschlüsselung und das Vertrauen in Verschlüsselung und entschlossene Technologien.

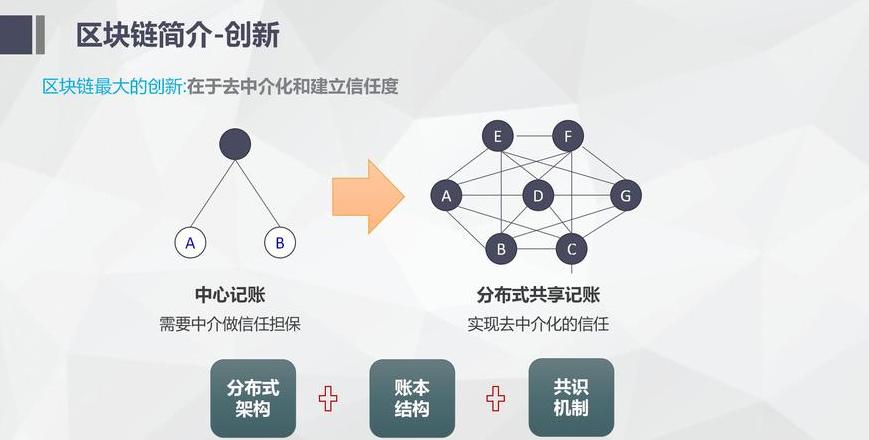

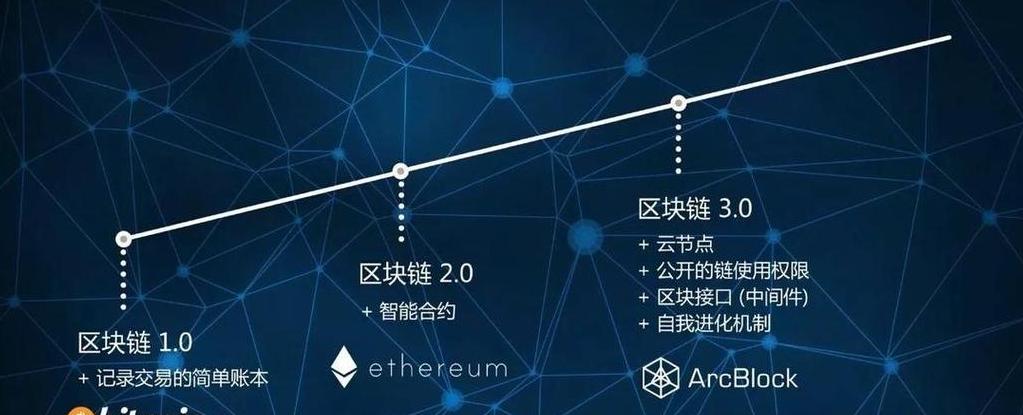

Four Blockchains wesentliche Technologien? Blockchains wesentliche Technologie enthält hauptsächlich vier Aspekte: Erstens einen verteilten Buchladen, der als Grundlage für die Datenspeicherung fungiert, sorgt für Transparenz und unveränderliche Informationen; Zweitens stellt der Konsensmechanismus die Konsistenz und Autorität der Datenverarbeitung durch koordiniertes Punktverhalten sicher. Anschließend stellt die Anwendung der Kryptographie die Sicherheit und Identität der Daten sicher, genau wie ein codierter Block die Integrität der Daten schützt. Schließlich können Smart Contracts, die Blockchain die Möglichkeit geben, auszuführen und durchzusetzen, damit die Transaktionsregeln direkt automatisch codiert und ausgeführt werden können. Was für Blockchain einzigartig ist, ist die blockbasierte Datenstruktur, jeder Block ist wie ein Zeitlimit, der den Transaktionsgeschichte aufzeichnet. Diese Blöcke sind in chronologischer Reihenfolge verbunden, um eine Hauptkette zu bilden, und alle Knoten teilen und überprüfen diese Informationen. Diese Struktur ähnelt den Momenten des WeChat. Die von jeder Person geschriebenen Nachrichten sind aus vielen Momenten aus zu sehen, die jedoch in Bezug auf Funktion und Zweck unterschiedlich sind. Informationen im Freundeskreis sind vielfältiger, während sich Blockchain auf die Registrierung spezifischer Daten wie Hash -Werte, Transaktionsinformationen usw. konzentriert und eine unermüdliche Kette bildet. Der Blockchain -Betriebsmechanismus beruht auf einer verteilten Datenbank, in der die Datenbank Daten trägt und die Geschäftslogik von Blockchain übertragen wird. Es speichert Daten in chronologischer Reihenfolge, bildet einen endgültigen endgültigen Zustand und akzeptiert nur neue wertvolle Transaktionen. Der Transaktionsprozess basiert auf asymmetrische Verschlüsselungstechnologie, um Sicherheits- und Überprüfungsprozesse sicherzustellen. Konsensalgorithmen wie Arbeitsnachweis oder Aktientest lösen das Problem der Verhinderung der Doppelzahlung (Doppelkosten) und gewährleisten die Zuverlässigkeit und Sicherheit des Systems. Der oh2e Inhalt hilft, die Grundlagen der Blockchain zu verstehen. Wenn Sie ausführlich lernen müssen, folgen Sie unserem offiziellen WeChat -Konto: Yunduo Finance. Hauptblockchain -Technologie Die Haupttechnologien der Blockchain umfassen hauptsächlich die verteilte Buchhaltungstechnologie, den Einwilligungsmechanismus, die Verschlüsselung und intelligente Verträge. Erstens sind die verteilten Register die Grundkomponenten der Blockchain. Es handelt sich um eine gemeinsam genutzte, kopierte und synchronisierte Datenbank zwischen mehreren Computern in einem Netzwerk und basiert nicht auf einem einzelnen Server, sondern speichert Daten auf mehreren Knoten im gesamten Netzwerk. Dieses Design verbessert Transparenz, Sicherheit und Widerstand gegen Systemangriffe. Da Daten zu manipulieren, müssen Sie gleichzeitig über 50% der Knoten im Netzwerk überprüfen, was in der Praxis fast unmöglich ist. Im Bitcoin -System werden beispielsweise die Transaktionsunterlagen in einem verteilten Master -Buch mit jedem Knoten mit einer vollständigen Kopie archiviert, um die Unveränderlichkeit der Daten zu gewährleisten. Zweitens sind die Einwilligungsmechanismen von wesentlicher Bedeutung, um das Problem zu lösen, wie alle Knoten auf den Datenzustand in einem dezentralen Netzwerk einverstanden sind. Das Blockchain -System verwendet unterschiedliche Einwilligungsalgorithmen, wie z. B. den Arbeitstest, den Nachweis der Teilnahme und den Nachweis der Teilnahme. Diese Einwilligungsmechanismen stellen sicher, dass die Hinzufügung neuer Blöcke bestimmte Regeln befolgt, die Konsistenz und Integrität der Blockchain aufrechterhalten und schädliche Verhaltensweisen wie doppelte Zahlungen verhindern. Beispielsweise nimmt Bitcoin einen Test des Arbeitsmechanismus im Wettbewerb um Rechnungslegungsrechte durch, indem sie komplexe mathematische Probleme lösen und die Sicherheit und die dezentralen Merkmale des Netzwerks garantieren. Kryptographie ist Blockchain -Sicherheits -Eckstein. Es garantiert die Privatsphäre, Integrität und Unveränderlichkeit von Daten durch eine Reihe von Verschlüsselungsalgorithmen und -technologien. Verschlüsselungsinstrumente wie die Verschlüsselung des öffentlichen Schlüssels, die Signatur des privaten Schlüssels und der Hash -Funktionen wurden in der Blockchain weit verbreitet. Die Vereinigung von öffentlichen und privaten Schlüssel wird für die Authentifizierung und Verschlüsselung und Entschlüsselung der Daten verwendet, während die Hash -Funktion verwendet wird, um einen eindeutigen digitalen Abdruck zu generieren. Diese Technologien garantieren gemeinsam die Sicherheit und Glaubwürdigkeit der Daten auf der Blockchain. Schließlich sind intelligente Verträge Computerprogramme, die Ereignisse und rechtliche Maßnahmen automatisch durchführen, steuern oder dokumentieren. Auf der Blockchain befinden sich im Codemodul intelligente Verträge, und wenn die voreingestellten Bedingungen aktiviert sind, werden die Bedingungen des entspre chenden Vertrags automatisch durchgeführt. Diese automatisierte Ausführung verbessert die Effizienz von Transaktionen und Vertrauen erheblich und verringert die Abhängigkeit von dritten Teilvermittlern. Auf der Ethereum -Plattform können Entwickler beispielsweise intelligente Verträge zur Verwaltung digitaler Ressourcen erstellen, die Abstimmung durchführen oder andere komplexe Unternehmenslogik umsetzen. Zusammenfassend umfassen die grundlegenden Blockchain -Technologien verteilte Buchhaltungstechnologie, Einwilligungsmechanismus, Verschlüsselung und intelligente Verträge. Diese Technologien sind verwandt und vervollständigen sich gegenseitig und bilden zusammen Blockchain, eine dezentrale, sichere und zuverlässige Datenaustauschplattform. Ist das "Big> Big?

1

1

1. Obwohl öffentliche Ketten oder Antiumketten, Bedach -Technologie, Mathematik- und Speichermodell. Die Whiting der WHWWOAT -Analyse besteht aus drei Haupttechnologien - gemeinsamer Konsens und Verteilung.