⒈ Was ist die Erfahrung von Einwanderungsfunktionen in Blockchain?

Dies ist eine HaESh -Funktion. Die verteilten Lydgers, um die Datenintegrität sicherzustellen, werden keine Werte zur Überprüfung verwendet. Beispielsweise erzeugt eine oder ein Page -Ledger (dh das Konzept der Blöcke) eine oder ein Einsatz, nach der NO eine Zusammenfassung, was bedeutet, dass die gesamten Block -Transaktionsinformationen nicht mit den Informationen eintauscht).

Chongqing JinWowo: Hash-Rolle kann Informationen über eine gewisse Länge in einem Code mit fester Länge mit einem Häm-Algorithmus ändern. Basierend auf der Grundlage eines kryptografischen Einweg-Hashs. Diese Funktion ist leicht zu wissen, aber schwer zu knacken.

Hash -Wert in Blockchain ist der Prozess des Konvertierens der Eingangszeichenfolgen in irgendeiner Weise in Kennwörtern und der Durchführung fester Ausgänge. Der Relaiswert ist kein "Passwort" und die ursprünglichen Informationen können nicht durch Entschlüsseln von Relay abgerufen werden. Ist Einwegverschlüsselungsfunktion. Der Blockchar: Jeder Block hat den Hash -Wert des vorherigen Blocks.

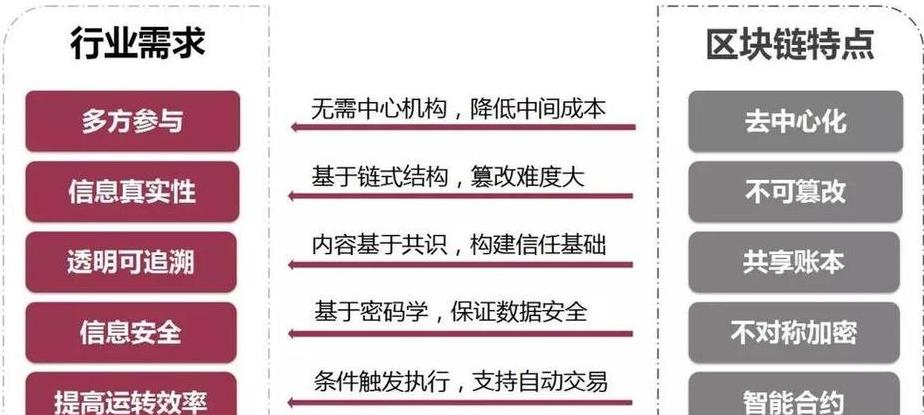

Texturo -Funktionen wie Rückverfolgbarkeit, "offen und transparent" und "kollektive Wartung". Aus diesen Merkmalen hat die Blockchain -Technologie ein solides "Vertrauen" der Grundlage geschaffen, einen bestimmten "Kooperations" -Mechanismus und eine breite Anwendung der Hoffnung geschaffen. Am 10. Januar 2019 wurde im staatlichen Internet -Datenbüro in "Vorschriften in der Verwaltung von Blockchain -Datendiensten" herausgegeben.

⒉ Was sind die Hash -Werte und Blockchains?

Was bedeutet der Achswert in der Blockchain?Wenn Sie das Blockchain -Feld verstehen, müssen Sie von den Hash -Werten gehört haben. Vielleicht werden wir während der Navigation in der Blockchain oft Achswerte sehen, aber wenn wir uns bitten, uns zu sagen, was der Hash -Wert ist, können wir es nicht klar erklären. Ich weiß, dass viele Menschen zwar eine lange Zeit im Währungskreis haben, sie jedoch immer in einem Zustand sind, um bestimmte Konzepte im Bereich Blockchain zu kennen, sie aber nicht vollständig verstehen. Tatsächlich ist Hash eine Methode zur Komprimierung von Informationen. Wir können einen sehr langen Text in einem kleinen codierten Code über den Hash komprimieren. Was bedeutet der Achswert in der Blockchain? Lassen Sie es mich nun im Detail erklären.

HIST -Werte sind der Konvertierungsprozess von Eingangsketten jeder Länge in Kennwörtern und führen eine feste Ausgabe aus. Der Hash -Wert ist kein "Passwort", wir können die Originaldaten nicht wiederherstellen, indem wir den Hash beschreiben, sondern eine unidirektionale Verschlüsselungsfunktion.

Was ist ein Blockchain -Hash? Wenn Sie gerade erst anfangen, die Blockchain zu verstehen, müssen Sie sie mit dem Konzept von "Block" verstehen. Jeder Block enthält Dateninformationen, den Hash -Wert dieses Blocks und den Hash -Wert des vorherigen Blocks. Informationen zu Daten im Block finden Sie hauptsächlich Adressen beider Parteien der Transaktion, der Anzahl der Transaktionen und Informationen zur Transaktionszeit. Der Hash -Wert ist der Schlüssel zum Auffinden des Blocks und zum Erlernen der Informationen aus diesen Blöcken. Das oh2e ist die Bedeutung des Hashs in der Blockchain.

Blockchain -Transaktionsinformationen in einem Transaktionsblock über einen Hash -Algorithmus und komprimiert die Informationen in einer Hash -Kette, die aus einer Kette von Zahlen und Buchstaben besteht. Die JinWowo -Gruppe analysiert die Funktion ihres Hackkupplungsalgorithmus wie folgt: Der Hash -Wert der Blockchain kann einen Block auf einzigartige und präzise Weise identifizieren. Jeder Knoten in der Blockchain erhält den Hash -Wert dieses Blocks durch einfache Hackkalkulationen. Der berechnete Hackelwert ändert sich nicht, was bedeutet, dass die Blockchain -Informationen nicht verfälscht wurden.

In der Blockchain hat jeder Block einen Hash -Wert des vorherigen Blocks, und der vorherige Block wird als übergeordnete Block des aktuellen Blocks bezeichnet, wenn der übergeordnete Block einen aktuellen Block hat. Es wird den Hash -Wert des vorherigen Blocks haben, dh den übergeordneten Block.

In der Blockchain hat jeder Block einen Hackelwert des vorherigen Blocks. Wenn wir Daten im aktuellen Block ändern, wird der Blockierungswert des Blocks geändert, was sich auf den vorherigen Block auswirkt, da er die Adresse des vorherigen Blocks hat. Wenn wir beispielsweise nur zwei Blöcke haben, ist einer der aktuelle Block und der andere der übergeordnete Block. Der aktuelle Block hat die Adresse des übergeordneten Blocks. Wenn Sie die Daten im aktuellen Block ändern müssen, müssen Sie auch den übergeordneten Block ändern. Wenn es nur zwei Datenblöcke gibt, ist es einfach, die Daten zu ändern 00000000000000000000000000000000007A6BE31011560F1E3ABE8F125E356A31DB605175334E. Wenn wir die Daten im aktuellen Block 614272 (TH) ändern möchten, muss die Schlupfadresse des 614271 -Blocks geändert werden, der Hash des Blocks 614271 ist jedoch unmöglich zu ändern. Daher ist die Blockchain als unveränderliche und die Daten vertrauenswürdig. Der erste Blockchain -Block istden ursprünglichen Block genannt. Sie können aus diesem ursprünglichen Block sehen, wie viele Blöcke bisher extrahiert wurden.

Wenn wir in einem Teil des Eintrags eine kleine Änderung vornehmen, wird der Ausstieg eine große Änderung vornehmen, bitte wenden Sie sich an das folgende Beispiel, um mehr Verständnis zu erhalten. Die Hash -Werte sind der grundlegende Hintergrund und der wichtigste Aspekt des unveränderlichen und definierten Potenzials der Blockchain -Technologie. Es bewahrt die Authentizität der aufgezeichneten und angesehenen Daten sowie die Integrität der Blockchain als Ganzes.

#bitcoin [Superwort] ## Digitale Währung ## Ouyi Okex #

Was ist der Blockchain -Hash -Algorithmus?Der Hash -Algorithmus, auch als "Hash" bekannt, ist eine der vier Haupttechnologien der Blockchain. Es ist ein Algorithmus, der eine feste Längenkette (auch als Nachrichtennachricht bezeichnet) berechnen kann, die einer digitalen Nachricht entspricht. Angesichts der Tatsache, dass ein Datenelement nur einen Hash -Wert hat, kann der Hackkupplungsalgorithmus zur Überprüfung der Datenintegrität verwendet werden. In Bezug auf die Anwendung schneller Forschungs- und Verschlüsselungsalgorithmen ist die Verwendung von Hash -Algorithmen sehr häufig.

In der Internet -Ära, obwohl die Menschen näher sind, ist das Vertrauensproblem noch schwerwiegender. Die technischen Strukturen der bestehenden dritten, party -Vermittlungsorganisationen sind privat und durchschnittlich, dass das Modell die Probleme des gegenseitigen Vertrauens und der Wertübertragung niemals grundlegend lösen kann. Infolgedessen wird die Blockchain -Technologie die dezentrale Datenbankarchitektur verwenden, um die Genehmigung des Dateninteraktionsvertrauens zu vervollständigen und einen wichtigen Schritt im globalen gegenseitigen Vertrauen zu erreichen. In diesem Prozess spielt der Hash -Algorithmus eine wichtige Rolle.

Der Hash -Algorithmus ist ein unidirektionaler kryptografischer Mechanismus in der Blockchain, der garantiert, dass Transaktionsinformationen nicht verfälscht werden. Die Blockchain -Zahlen transaktionen in einem Transaktionsblock über einen Hash -Algorithmus und komprimiert die Informationen in einer Hash -Kette aus einer Kette von Zahlen und Buchstaben. Der Hash -Wert einer Blockchain kann einen Block auf einzigartige und genaue Weise identifizieren. Wenn Sie die Authentizität eines Blocks überprüfen, müssen Sie nur den Hash -Wert dieses Blocks einfach berechnen. Wenn es keine Änderung gibt, bedeutet dies, dass Informationen zu diesem Block nicht verfälscht wurden.

Die Workstation der Blockchain -Technologie Xueshu Innovation Technology unter Lianqiao Education Online ist die einzige wichtige "große" Haupt "Major" Pilot -Workstation, die vom Zentrum für Planung, Bau und Schulentwicklung des Bildungsministeriums in China hergestellt wird. Die professionelle Sichtweise bietet Studenten diversifizierte Wachstumspfade und fördert die Reform des Produktionsmodells der Produktion. Universität und Forschung auf der Suche nach professionellen Diplomen und baut ein talentiertes und komponiertes Talenttrainingssystem auf. Es ist eine Einweg -Verschlüsselungsfunktion. Im Wesentlichen handelt es sich um eine gemeinsam genutzte Datenbank, und die in Informatik gespeicherten Daten oder Informationen haben die Eigenschaften von "nicht geschmiedet", "linksWährend des gesamten Prozesses "," Tracabable "," Open und Transparent "und" Collective Warting ". Basierend auf diesen Merkmalen hat die Blockchain-Technologie eine solide Basis von" Vertrauen "geworfen, hat einen zuverlässigen" Kooperations "-Mechanismus geschaffen und verfügt über breite Aussichten für die Anwendung. Was ist die Gefahr einer Geschichte. Vergleichen Sie die Struktur der Blockchain -Kette.

Der Block 0 ist der übergeordnete Block von Block 1.

Der Block 1 ist ein Unterblock von Block 0.

Um die Struktur der Blockchain -Kette zu verstehen, müssen Sie auch verstehen, was Hash.

Erzähl mir eine andere Geschichte.

Der Schüler Xiaohei möchte eine Tüte Katzenfutter für Lehrer Dabai ausdrücken.

Er bat die Hacour Company, die Artikel zu Hause zu nehmen. Sobald die Verpackung beendet ist, erhielt er die Expre ss -Bestellnummer.

Es gibt drei wichtige Schritte im Expre ss -Lieferprozess.

1. Wählen Sie das zu gesendete Element aus.

2. Wählen Sie eine Hash Expre ss -Firma sowie eine Liefer- und Expre ss -Paket -Elemente aus.

3. Holen Sie sich die Expre ss -Liefernummer.

Die vom Hash -Unternehmen angegebene Expre ss -Lieferauftragsnummer ist der Hash -Wert.

Professor Dabai ist sehr zufrieden mit der Hash -Firma, die Xiao Hei ausgewählt hat.

1. Wie auch immer die Dinge der Dinge waren, die Xiao Hei war, das Expre ss -Paket, das er erhielt, war die gleiche Größe, nachdem er von der Hash -Firma eingepackt worden war.

2. Die vom Hash -Unternehmen gedruckte Expre ss -Lieferauftragsnummer ist der Hash -Wert. Sie können nicht nur den Zustand in Echtzeit in Logistik überprüfen lassen, sondern auch herausfinden, ob die Pakete übertragen oder geändert wurden.

Zum Beispiel während des Liefervorgangs, auch wenn die Liste der Zutaten auf der Tasche geändert wurde, hat jemand sie geändert. Die Interpunktionsmarke, die ausdrückliche Bestellnummer des Hash -Unternehmens, dh der Hash -Wert, wird sich in Echtzeit ändern, da die ausdrückliche Handlung von Xiaohei Anomalien hat.

Die Schlupfgesellschaft ist wirklich unglaublich.

Was ist der Hash -Algorithmus in der Blockchain -Technologie?1.1. Einführung

IT -Branchenpraktiker sollten mit Word -Hash sehr vertraut sein. Der Hash kann Datenzuordnung von einer Dimension in eine andere erreichen, und diese Kartographie wird im Allgemeinen unter Verwendung der Hash -Funktionen erhalten. Normalerweise verwendet die Branche y = Hash (x), um sie darzustellen, und die Hackfunktion implementiert die Funktion von X, um einen Hash -Wert y zu berechnen.

Die Eigenschaften der Hash -Funktion in der Blockchain:

Ausgabe der Größe der Funktion;

Effektive Berechnung;

ohne Kollision bedeutet, dass die Wahrscheinlichkeit von Konflikten klein ist: x! = y = Hash (x)! = Hash (y)

Ausblenden Sie die ursprünglichen Informationen: Die Überprüfung der Transaktionen zwischen jedem Knoten in der Blockchain erfordert beispielsweise nur die Überprüfung der Transaktionsinformationsentropie und dürfen die ursprünglichen Informationen nicht vergleichen. Die Knoten müssen die ursprünglichen Daten der Transaktionen übertragen. Nur die Hash -Transaktionen werden übertragen. Zu den gemeinsamen Algorithmen gehören die SHA -Serie und die MD5. 1.2. Die Verwendung von Hash -Athot wird in der Blockchain häufig verwendet. Einer von ihnen wird als Hash -Linie (Hashpointer) bezeichnet.

Der Hash -Punkt bezieht sich auf den Wert der durch realen Daten berechneten Variablen und zeigt auf den Ort realer Daten, dh, dass er sowohl die tatsächlichen Daten als auch den Speicherort der realen Daten darstellen kann. Die folgende Abbildung ist ein schematisches Diagramm von Hashpointer

Hashpointer wird hauptsächlich in der Blockchain verwendet. Das erste besteht darin, eine Blockchain -Datenstruktur zu erstellen. Leser, die Blockchain verstehen, sollten wissen, dass die Struktur der Blockchain -Daten durch den Genesis -Block durch Zeiger zwischen den Blöcken auf den Kopf gestellt wird. Dieser Zeiger verwendet den im Diagramm illustrierten Hashpointer. Jeder Block speichert den Hashpointer des vorherigen Blocks. Der Vorteil einer solchen Datenstruktur besteht darin, dass die folgenden Blöcke in allen vorherigen Blöcken nach Informationen suchen können, und die Berechnung des Hashpointers des Blocks enthält die Informationen der vorherigen Blöcke, wodurch die ungerechtfertigten Fälschungsmerkmale der Blockchain in gewissem Maße garantiert werden. Das zweite Ziel ist es, Merkletree zu bauen. Die verschiedenen Knoten von Merkletree werden mit Hashpointer erstellt. Wir werden auch die Struktur von Blockchain -Daten und Merkletrees Inhalt in die folgenden Artikel einführen. HaPing

wird auch in anderen Technologien wie Transaktionenüberprüfung und digitalen Signaturen verwendet.

2. Kurzbeschreibung des Verschlüsselungsalgorithmus

2.1

bedeutet einfach, Originalinformationen mit algorithmischen Mitteln zu konvertieren, und der Informationsempfänger kann den verschlüsselten Text über einen geheimen Schlüssel entschlüsseln, um den Originaltext zu erhalten. Der Verschlüsselungsalgorithmus kann abhängig von der Frage, ob der Verschlüsselungsteil und der Entschlüsselungsteil die gleichen geheimen Schlüssel aufweisen:

symmetrische Verschlüsselung

Die Verschlüsselungsteile und Entschlüsselung der symmetrischen Verschlüsselung verwenden dieselbe Sekretuseschlüssel, in Abhängigkeit von der Frage, ob der Verschlüsselungsteil und der Entschlüsselungsteil dieselben Geheimtasten haben: Der Vorteil dieser Methode besteht darin, dass die Verschlüsselungs- und Entschlüsselungsgeschwindigkeit schnell ist, aber die sichere Verteilung des geheimen Schlüssels ist schwieriger. Zu den häufigen symmetrischen Verschlüsselungsalgorithmen gehören AES,

Das asymmetrische asymmetrische Verschlüsselungssystem

wird auch als öffentliche Schlüssel bezeichnet. Während der Verschlüsselung und Entschlüsselung hat der Verschlüsselor den öffentlichen Schlüssel und den privaten Schlüssel. Der Verschlüsselor kann den öffentlichen Schlüssel an andere sendenBetroffene Parteien, und der private Schlüssel ist für sich selbst streng erhalten. Zum Beispiel wird der private Schlüssel, der von einer Bank an einen einzelnen Benutzer ausgestellt wurde, im persönlichen U -feiligen Schild gespeichert. Eine asymmetrische Verschlüsselung kann durch einen privaten Schlüssel verschlüsselt werden, und andere können den öffentlichen Schlüssel zum Entschlüsseln verwenden und umgekehrt. Asymmetrische Verschlüsselungsalgorithmen sind im Allgemeinen komplexer und haben eine längere Ausführungszeit als eine symmetrische Verschlüsselung. Der Vorteil ist, dass es kein Problem gibt, geheime Schlüssel zu verteilen. Andere häufige asymmetrische Verschlüsselungsalgorithmen umfassen RSA und ECC. Der elliptische ECC -Kurvenalgorithmus wird hauptsächlich in der Blockchain verwendet.

Die Kombination aus symmetrischer Verschlüsselung und asymmetrischer Verschlüsselung

Dieses Verfahren teilt den zwei -stufigen Verschlüsselungsprozess. Phase 1 verwendet eine asymmetrische Verschlüsselung, um den Schlüssel so zu verteilen, dass der andere Teil den symmetrischen Verschlüsselungsschlüssel sicher erhalten kann, und Phase 2 verwendet symmetrische Verschlüsselung, um den ursprünglichen Text zu verschlüsseln und zu entschlüsseln.

2.2 Digitale Signatur

Die digitale Signatur, die auch als digitale Signatur des öffentlichen Schlüssels bezeichnet wird, ist eine physikalische Signatur, die einem auf Papier geschriebenen ähnelt. Digitale Signaturen werden hauptsächlich zur Identifizierung von Unterzeichnern und anti-refusalen Änderungen an Daten verwendet. Digitale Signaturen enthalten drei wichtige Funktionen:

Sie allein können Ihre eigene digitale Signatur unterschreiben, andere können jedoch überprüfen, ob die Signatur von Ihnen veröffentlicht wurde.

Digitale Signaturen müssen mit bestimmten digitalen Dokumenten verknüpft werden, und in der Realität sollte Ihre Signatur auf Papier basieren. `` Liaison Einführung;

digitale Signaturen können nicht geschmiedet werden;

auf den asymmetrischen Verschlüsselungsmechanismus angewiesen kann leicht die drei oben genannten Eigenschaften erreichen.

Zunächst ist es notwendig, ein Paar persönliche und private Tasten zu generieren:

(sk, pk): = generateKeys (Keysize) hält der private Schlüssel selbst und der pk öffentliche Schlüssel kann an andere verteilt werden. Der öffentliche Signaturschlüssel kann die Signatur überprüfen:

Isvalid: = Verify (PK, Nachricht, GIS)

In der Blockchain -Systeme muss jede Datentransaktion im Bitcoin -Entwurfsprozess unterzeichnet werden. Öffentliche Schlüssel. Benutzer können austauschenZertifikate zwischen ihnen mit dem Netzwerk. Sobald das Zertifikat überarbeitet wurde, behält das AC, das das Zertifikat ausgestellt hat, weiterhin eine Kopie des Zertifikats bei, um mögliche Streitigkeiten in der Zukunft beizulegen.

2.3.2 Zertifikatbehörde

Das Zertifikatzentrum wird im Allgemeinen CA genannt. AC ist im Allgemeinen eine anerkannte und Vertrauensorganisation. Die Funktion besteht hauptsächlich darin, jedem Benutzer ein eindeutiges digitales Zertifikat zu liefern, das einen Namen und einen öffentlichen Schlüssel enthält.

2.4 Vergleich von gemeinsamen Verschlüsselungsalgorithmen