⑴ Die drei Elemente der Blockchain -Zusammensetzung sind

Konsensmechanismen, verteilte Speicher und Kryptographie -Technologie. Es gibt drei Kerntechnologien für Blockchain, und es sind auch drei wichtige Technologien, aus denen die Blockchain -Technologie besteht, nämlich den Konsensmechanismus, die verteilte Speicherung und die Kryptographie -Technologie. Die Grundtechnologie von Blockchain Die grundlegenden Technologien von Blockchain umfassen die Notebook -Technologie des Professors hauptsächlich, Konsens, Verschlüsselung und intelligente Verträge. Erstens ist das Notebook des Verteilungsprofessors die grundlegenden Komponenten von Blockchain. Es handelt sich um eine Datenbank, die zwischen mehreren Computern im Netzwerk freigegeben, kopiert und synchronisiert wird und nicht von einem Server abhängt, sondern Daten in einem Mehrfachvertrag im gesamten Netzwerk gespeichert ist. Dieses Design verbessert Transparenz, Sicherheit und Widerstand gegen das System. Denn um Daten zu manipulieren, muss mehr als 50 % der Knoten im Netzwerk kontrolliert werden, was in der Praxis fast unmöglich ist. Im Bitcoin -System werden beispielsweise Transaktionenaufzeichnungen im Buch des Verteilungsprofessors mit jedem Knoten einer vollständigen Kopie gespeichert, um die Datenstabilität zu gewährleisten. Zweitens sind Konsensmechanismen der Schlüssel zur Lösung des Problems, wie alle Verträge auf den Datenzustand in einem zentralen Netzwerk einverstanden sind. Das Blockchain -System verwendet unterschiedliche Konsensalgorithmen, wie z. B. die Arbeit, beweisen die Klasse und beweisen die Klasse. Diese Konsensmechanismen garantieren, dass das Hinzufügen neuer Blöcke bestimmte Regeln befolgt, die Konsistenz und Integrität von Blockchain beibehält und schädliche Verhaltensweisen wie Doppelzahlungen verhindert. Zum Beispiel nimmt Bitcoin den Mechanismus des Arbeitsnachweises an, konkurriert um Rechnungslegungsrechte, indem sie komplexe mathematische Probleme lösen und die Sicherheit und Dezentralisierung des Netzwerks sicherstellen. Die Verschlüsselung ist der Eckpfeiler der Blockchain -Sicherheit. Es garantiert die Privatsphäre von Daten, Integrität und Datenstabilisierung durch eine Reihe von Verschlüsselungsalgorithmen und -techniken. Curd -Tools wie allgemeine Schlüsselverschlüsselung, private Schlüsselzeichen und Einzelhandelsfunktionen werden in Blockchain häufig verwendet. Öffentliche und private Schlüssel werden für Authentifizierung, Datenkauf und Decodierung verwendet, während die Einzelhandelsfunktion verwendet wird, um einen einzigartigen Blockfingerabdruck zu erstellen. Diese Technologien garantieren gemeinsam die Sicherheit und Glaubwürdigkeit der Daten zu Blockchain. Schließlich sind intelligente Verträge Computerprogramme, die automatisch rechtliche Verfahren und Verfahren implementieren oder dokumentieren. Bei Blockchain finden sich intelligente Verträge im Symbolformular, und wenn die Bedingungen vor der Vorbereitung betrieben werden, werden die entspre chenden Vertragsbedingungen automatisch implementiert. Diese automatisierte Implementierung verbessert die Behandlung und das Vertrauen erheblich und verringert die Abhängigkeit von Mediatoren des Dritten. Auf der Ethereum -Plattform können Entwickler beispielsweise intelligente Verträge für digitales Asset -Management erstellen, abstimmen oder eine andere komplexe Geschäftslogik implementieren. Insgesamt umfassen die Basistechnologien für Blockchain eine Notebook -TechnologieVerteilter Professor, Konsens, Verschlüsselung und intelligente Verträge. Diese Technologien sind miteinander verbunden und ergänzen sich gegenseitig und bilden eine Blockchain, eine dezentrale, sichere und vertrauenswürdige Datenaustauschplattform. Was sind die Kräfte der größeren? Öffentliche Stopps sind die ersten und am weitesten verbreiteten Blockierung. Die Hauptwährung der Hauptwährung von Bigin basiert auf öffentlichen Stopps. Nur eine Stop -Orte sind mit der Währung der Welt verbunden. kann die Kontodaten nicht einzeln senden, daher gibt es auch alle mathematischen Linien, um separate Fähigkeiten zu registrieren oder falsche Konten zu registrieren. Was bedeutet es? Verwendet Boolish -Informationsstrukturen, um Daten zu überprüfen und zu speichern.2. Verwenden Sie die Zuweisung des Knotens zum Generieren und Aktualisieren von Daten. Verwenden Sie Cryptrapute, um die Sicherheit und den Zugriff auf die Sicherheit von Informationsübersetzungen zu gewährleisten.

3. 3. 3.. Grundsätzlich ist eine Datenbankdatenbank.

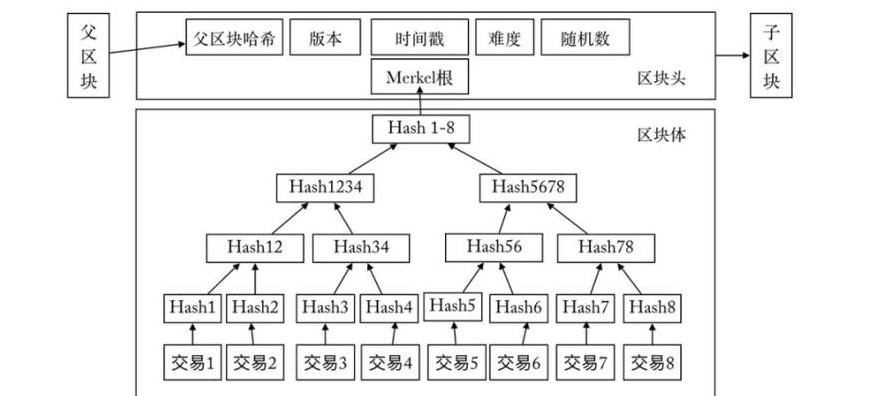

4. Die Netzwerkschicht der Informationsabdeckung, die Inlandsschicht, die Meinung der Inlandsschicht, die Kommentarschicht, die Netzwerkschicht, die Netzwerkschicht. welche Art vonHat er Strukturen? Cod P> Block ist eine Kette des Kettenspeichers. Ein Block ist Teil von Daten in der Struktur der Kettenspeicherung, und der erste Block wird als festgelegte Barriere bezeichnet.

: blockieren zwei Abschnitte und Blockabschnitte blockieren und blockieren. Der Blockheader als Version der Version der Version der Version der Schlüsselnummer, Gefahr, Zeitplan, Zeitplan und andere Informationen enthält spezielle Transaktionsinformationen. > > > > ist der erste Teil der Blockdaten. Informationen, die in Blöcken gespeichert sind, stimmen mit dem Wandtyp überein. Beispielsweise P> P> P> P> P> P> P> P> P> P> P> P> P> P> Pits von Blöcken, einschließlich der Anzahl der Marketinginformationen, Verkäufer, Käufer und der Anzahl der Abaktionen. Der zweite Körper des Blocks ist ein Gefahrenpre is. Jeder Block ist wertvoll, ja und verwendet, um zu identifizieren. Wenn ein Block ein Block erstellt wird, werden Sie auf die gleiche Weise berechnet. Die Änderung von etwas im Block ändert sich. In einem anderen Ausdruck: Thrash -Preis für Sie, wenn Sie Änderungen am neuesten Stand identifizieren möchten. Wenn der Fingerabdruckfinger -Finger geändert wird, ist er nicht mehr der vorherige Block. Der dritte Teil des Landes ist der frühere Block des Landes. Mit dieser Substanz können sie Verbindungen zwischen den Blöcken und Blockieren der Links zwischen Blöcken und Block blockieren. Stellen Sie sich zum Beispiel vor, wir haben ein Haus mit 3 Blocks. Jeder Block hat seinen eigenen hybrischen Wert und das frühere Vergangenheit. B> B> Blobel v. Um 2 zu blockieren und zu helfen, blockieren 2 Punkte auf 2 Punkte. Block 2 Punkte. Aber Block ist etwas Besonderes, es ist nicht die erste Flasche und kann durch den vorherigen Block nicht angezeigt werden. Der Erstellungsblock der Nummer 1. Jetzt schätzen wir jetzt, dass wir jetzt mit dem zweiten Block mischen. diese SekundeDer Bankier kann einen wertvollen Schatz ändern, also im Bolzen. 3 gespeicherte Informationen sind falsch und illegal. p> Die in den Massen 3 gespeicherten Informationen sind illegal, Follow-up-Blöcke. Wenn eine Person einen Mann im Tank blockieren möchte, muss er danach eingestellt und alle Blöcke. Dies wird eine sehr harte Arbeit sein. p> pl pi von pi pa pa p> ist es jedoch nicht ausreicht, um Benutzer daran zu hindern, privat für den Buchtjob zu arbeiten. weil Computer jetzt ausreichen, um Tausende von Hates zu berechnen. Der Java -Kurs wird empfohlen, dass Sie sich vollständig mit einem Block anpassen und Ihre anderen Blöcke blockieren können. Was bedeutet es? Die entworfene Methode ist eine mathematische Alternative im Vorstand, um Vertrauen und im Vorstand zu etablieren. 2 Diese Technologie hat sich allmählich auf die Informationen und Bank- und Finanzindustrien konzentriert, in denen sie wohnt und komfortabel ist. p> p> p> p> p> p> p> p> p> p> p> p> p> p> p> p> p> p> p> p> p> P> p> Blacklly Speakerching, Blockcuin -Technologie ist die Blockcuin Strukcuin und Computer Connets Connetsus Connectizer an Daten generieren und aktualisieren, verwendet Cryptraphy, um Daten sicherzustellen, dass der Sicherheitscode für Programme und Betriebsdaten sichergestellt wird. Die Grundelemente von Blockchain Inc. Der Physickchain des BySickcain des BySickcain 'P> 1-Datri Kernknoten zeigen Gilt nur für die Addition und ist für andere Opriationen intalID <5-öffentlicher Überprüfungsknoten erfordert 6-Book-Keeps Geliebte / vermeiden < / p> 7-Connsunus-Prozessionsdaten aus Daten aus Daten aus Daten aus Daten Fradicory-Daten Fradiction. 8-Decanus-Prozess kann das Problem lösen, das die Kosten lösen kann. Pitcoin hat ungewöhnliche Funktionen basierend auf den von Bitcoy erstellten Eigenschaften(6). p> p> p> Play Play Play Placd wird geöffnet. Die Blockinformationen werden für alle definiert. Jeder kann Informationen blockieren und von der öffentlichen Schnittstelle öffnen. Selbstvertrauen im Anblick aller Störungen in einer unglaublichen Umgebung und Protokollcodes, um in die Maschine zu vertrauen. Informationen können nicht dauerhaft steuern, nachdem die Informationen verfügbar sind und zur Suspension hinzugefügt wurden. Der Austausch der Integrität von Anonymous ist für ihre eigene nicht akzeptabel. Daher ist das Problem nicht erforderlich, um der Identität der Identität zu vertrauen.