⓵ Wie man KYC auf der Blockchain verwendet (wie man in der Blockchain Geld verdient)

PI -Münzkoin -Rocestation Der Prozess der AuthentifizierungBetriebsumgebung: PIAPP wird auf Version 1.27.2 (40) aktualisiert (wenn es nicht auf die letzte Version aktualisiert wird, können Sie auf dem offiziellen Web -PI. Zeilen) das Menü herausbringen;

②a Eine dritte Teilnahmeanwendung, die vom PI -Befehl dargestellt wird, und klicken Sie direkt, um zum nächsten Schritt zu gehen.

③Click "Erlauben", dass die dritten Anwendungen Ihren Benutzernamen aufrufen.

④ Melden Sie Ihren körperlichen Zustand sowie Asymptomatmomat den nächsten Schritt. 0,001π, die Sie von der Firma zur Verfügung gestellt haben;

⑥ Spendenknopf;

⑦ Füllen Sie die Nummer in der Box aus, wie viele PI -Münzen Sie für diese Firma opfern möchten, um mit der Epidemie fertig zu werden, der Betrag ist jeder; Haben Sie in Ihrer realen Situation einen Pass, ein Persönlichkeitszertifikat usw.;

⑩ Klicken Sie nach dem Ausfüllen einfach auf "Senden". Ihre Bewerbung wurde bisher veröffentlicht und wartet auf die Aktivierung der internen Übertragung.

Erweiterung: Was ist eine PI -Münze? Sie können über Ihr Handy „Minen“ (oder verdienen). Kryptowährung ist eine neue Form der digitalen Währung, die von einer öffentlichen Gruppe und nicht von Regierungen oder Banken unterstützt und geschützt wird. Derzeit können Sie Minen (oder verdienen) Picoin (Picoin πcoin), um die Sicherheit des Picoin (Picoin πcoin) -Netzwerks aufrechtzuerhalten und das zuverlässige Netzwerk Picoin (Picoin πcoin) zu erhöhen. Während die meisten Kryptowährungen (wie Bitcoin) für die Öffentlichkeit sehr schwer zu bedienen und zu bekommen sind, steckt Picoin (Picoin π -Münze) die Kraft von Kryptowährungen in Ihre Handfläche.

Überprüfung der Entwicklungsgeschichte:

Pinetwork wurde am 14. März 2019 in San Francisco, Kalifornien, USA erstellt, und der Antrag wurde offiziell gestartet.

22. Mai 2019, die Anzahl der Benutzer überschritt 10.000 und die erste Produktionsgeschwindigkeit wurde verdoppelt.

10. Juli 2019, die Anzahl der Benutzer überstieg 100.000 und die zweite Produktionsgeschwindigkeit wurde verdoppelt.

Der Antrag wurde am 3. August 2019 aktualisiert, und die Benachrichtigung über Chinesen wurde erstmals ausgestellt.

7. August 2019, Aacoin, China Exchange, offiziell für die Handelsfutures PI zu einem Preis von 12,1,5 Yuan.

31. Oktober 2019 PI gab bekannt, dass seine Benutzer offiziell 1 Million erreicht haben undSeine Bergbaukraft war halb.

14. November 2019 kündigte PI offiziell an, dass die Anzahl der Benutzer 1,25 Millionen erreicht hat und die Anzahl der Nutzer 10 Millionen erneut reduziert wird, oder neue Benutzer werden aufhören zu extrahieren.

Was bedeutet Pi Münzen KYC?Authentifizierung der PI KYC -Währung bezieht sich auf die tatsächliche Authentifizierung von Kunden mit der PI -Währung, um strafrechtliche Handlungen wie Finanzbetrug zu verhindern. In der Vergangenheit wurden PI -Münzen nicht der staatlichen Aufsicht und des Gesetzes unterzogen, daher waren in der Vergangenheit die Anforderungen an KYC nicht so streng, sondern jetzt mussten PI -Münzen eine echte Authentifizierung benötigten, um geeignete Transaktionen durchzuführen. Mit häufigen Betrugsfällen, Flucht und Unfällen des Diebstahls bei Kryptowährungstransaktionen in den letzten Jahren. Es gibt auch illegale Maßnahmen wie die Verwendung von Kryptowährungen zur Aufnahme von Geldern, Geldwäsche und Drogenhandel. Dank der Förderung von Regierungen und finanziellen Aufsichtsbehörden in verschiedenen Ländern wird die KYC -Zertifizierung allmählich zu einer Regel, die anhand der Kryptowährungsaustausch durchgeführt werden sollte. Wenn Sie also ein Kryptowährungs -Exchange -Konto registrieren, erhalten Sie eine KYC -Zertifizierung. Die KYC -Zertifizierung umfasst zwei Arten: Zertifizierung persönlicher Konten und Zertifizierung von Unternehmenskonten.

1. Authentifizierung des persönlichen Berichts: 1) Authentifizierung der Identifizierung: Identifikationskarte; 2) Die Adressen von Authentifizierungsmaterialien: In der Regel sind Wasser, Strom, Gaskonten oder Kreditkarten 3 Monate aus.

2. Authentifizierung des Unternehmenskontos: 1) Scannen der Geschäftslizenz des Unternehmens; 2) Scannen Sie den Reisepass der Hauptkontaktperson und des Begünstigten des Unternehmens (der Begünstigte bezieht sich auf die natürliche Person oder die juristische Person mit Aktien, die gleich oder mehr als 25% der Aktien des Unternehmens sind) (wenn Sie keinen Reisepass haben, können Sie die Front und die Rückseite des Identitätszertifikats zu Ihrer persönlichen Seite hinzufügen). 3) Die Rechnung des Unternehmens: Jedes Unternehmen für tägliche Ausgaben (einschließlich Wasser, Strom, Gas, Internet, Telefon undSozialversicherung, Bankauszüge usw. für die letzten 90 Tage; Es sollte von einem offiziellen Institution (Versorgungsunternehmen, Banken usw.) ausgestellt werden; Die Rechnung sollte den Namen des Unternehmens und eine detaillierte Adresse sowie den Namen des Unternehmens und die Adresse des Pi -Craper Corfice Cyc -Compardiop: Wert

1. garantieren Sie die Kosten der Community. Das Blockchain -Feld erfordert ein reales Namenssystem in allen Aspekten der digitalen Durchblutung, was ein allgemeiner Trend ist. Die Wahl der realen Teilnehmer der Community durch das reale System wird das Erscheinungsbild falscher Big Data vermeiden, was den Wert der Community definitiv erheblich erhöhen wird.

2. Beantworten Sie das normative Niveau. Das Blockchain -Feld ist relativ chaotisch, und die Regulierungsbehörden ignorieren es nicht immer, sondern formulieren zwangsläufig die Regeln für die Kontrolle. Pinetwork ist legal und angemessen. Für eine gesündere Entwicklung des PI -Netzwerks ist es notwendig, zu regulieren, dass PI nicht auf normative Risiken stößt, die von zu vielen gefälschten Benutzern verursacht werden.

am Eingang zu PIAPP durchführt, erscheint ein offizieller Hinweis, herzlichen Glückwunsch! Klicken Sie auf den entspre chenden Ort, um den KYC -Prozess zu starten!

Erweitern Sie die Informationen

1. Was ist die KYC -Zertifizierung?

KYC ist die Abkürzung, die sich kennt, was buchstäblich bedeutet: Ihre Kunden zu kennen. Die KYC -Authentifizierung ist eigentlich ein echter Authentifizierungsmechanismus, der hauptsächlich zur Verhinderung von kriminellen Handlungen wie dem Kampf gegen Geldwäsche, Diebstahl von Persönlichkeit und Finanzbetrug verwendet wird.

2, was soll ich tun, wenn ich eine Einladung zur Zertifizierung von KYC erhalte?

Zuallererst sollten Sie sich fragen, ob Sie aktuelle KYC -Zertifizierungsanforderungen haben?

2. Bedingungen:

1. Es gibt einen Pass

2. Sie können die dritte Software für die Authentifizierung von temporärem KYC Yoti herunterladen. Um Yoti herunterzuladen, können Sie es in Mobiltelefone teilen: Benutzer, die Apple Mobile -Telefone direkt im Apple App Store herunterladen. Android -Telefone müssen Google App Store haben, um es einfach hochzuladen. (Die meisten von ihnen haben keinen Google App Store, und das Laden ist relativ komplex)

Wenn Sie habenEs gibt ein Android -Telefon, und Sie haben keinen Google App Store, und dies ist unangenehm. Ich schlage vor, Sie weigern sich, diesmal die KYC -Zertifizierung einzuladen. Selbst wenn Sie jetzt eine KYC -Zertifizierung haben, können Sie sie nicht monetarisieren und PI -Münzen nicht an andere übertragen.

Wie bei der Erfüllung der Anforderungen für die KYC -Zertifizierung finden Sie einen spezifischen Zertifizierungsprozess, indem Sie sich mit dem Eigentümer der Gruppe Ihrer Community oder denjenigen, die früher von anderen gesendet wurden, konsultieren.

3. Was soll ich tun, wenn ich die KYC -Zertifizierung nicht erhalten habe?

Mach dir keine Sorgen, mach dir keine Sorgen. Bestehen Sie einfach darauf, jeden Tag abzuwarten. Die aktuelle KYC -Authentifizierung der dritten -Party -Authentifizierung ist für Benutzer nicht sehr freundlich und relativ komplex. Wir können einfach auf die nachfolgende KYC -Authentifizierung warten. Für die anschließende Authentifizierung von KYC hängt dies davon ab, was der Administrator der Entwicklergemeinschaft sagt:

4. Ich habe die KYC -Authentifizierung heute erhalten, aber es gab keine Operation. Bekomme ich später eine Einladung?

Wenn Sie ein Pop -up -Fenster der KYC -Einladung erhalten, haben Sie eine Qualifikation für die Zertifizierung? Die KYC -Zertifizierung sollte innerhalb von 24 Stunden abgeschlossen sein. Wenn die Zeit die Zeit überschreitet, wird die Quote an andere gegeben. Gleichzeitig erhalten Sie keine Einladung, KYC zu zertifizieren, bevor ein neuer KYC -Zertifizierungsplan veröffentlicht wird. Der vorherige Absatz wird klar verstanden, sagen Sie nicht, dass er nicht zertifiziert werden kann. Sie können einen Hammer verwenden, um ihn einfach zu machen. Bis Sie ein Roboter sind, können Sie KYC endlich zertifizieren, bevor Sie zum Hauptnetzwerk gehen.

Betriebsumgebung: Browser Computer: MacBookPromos14 Öffnen Sie die Google Version 92.0.4515.131

Wie mache ich Authentifizierung Paicoin KYC?Das Paicoin KYC -ID -Authentifizierungsschild ist Folgendes:

1. Sie müssen von Zeit zu Zeit für die Gesamtzahl der PI im oberen Teil der PIAPP -Homepage klicken.

2. Wenn Sie die PI -Anwendung öffnen, wird ein Dialogfeld angezeigt, und die Schaltfläche „Check“ wird im unteren Teil der Seite der persönlichen Informationen angezeigt.

3. Herzlichen Glückwunsch zu Ihrer Chance, KYC zu bekommen: Um KYC erfolgreich zu machen, müssen Sie Yoti vorbereiten, einen offiziell ernannten dritten Partner von KYC.

4. Sie müssen zuerst Yoti herunterladen. Ausführliche Informationen finden Sie im offiziellen Web-Sit www@yoti@com (wechseln Sie einfach@zu). Sie können mehr über Yoti -Informationen von der offiziellen Website erfahren.

5. Befolgen Sie nach dem Laden detaillierte Authentifizierungsschritte für IoT.

6. Am Ende wurde KYC erfolgreich zertifiziert.

Erweitern Sie die Informationen:

1) Die Verteilung der vom Team von Dr. Stanford erstellten Münzen kann virtuelle Währungen auf Mobiltelefonen „extrahieren“. Im Vergleich zur Beute der Bitcoins ist eine ausreichende Anzahl von Bergbaumaschinen erforderlich. Der Weg zu Beute und die Freigabe der Münze ist sehr einfach. Wenn Sie Münzen an die Bewerbung senden müssen, können Sie kostenlos erhalten. REMPTOR: Die meisten Fremdwährungsanträge können nur über einen ausländischen Kennung auf dem Markt für mobile Anwendungen geladen werden. Wenn Sie die Identifikationskarte eines anderen ausleihen, können Sie Dateien von Ihrem Telefon hochladen. Diese Anwendungen für virtuelle Währungen können auch Nachrichten zur Benutzervertraulichkeit während der Verwendung hochladen. Eh, lassen Sie die Vertraulichkeit der Benutzer mit nackt in der Online -Welt enden.

2) KYC (ausländischer Name: Kennen Sie Ihre Kunden) Politik (d. H. Kennen Sie Ihre Kunden vollständig) stärkt die Analyse der Kontoinhaber, was eine institutionelle Grundlage für die Wäsche zur Bekämpfung von Geld zur Verhinderung von Korruption ist. Verstehen Sie die Legitimität der Mittelquelle. KYC -Regeln sind die Kenntnisregeln Ihres Kunden (KYC). Wenn Finanzinstitute ihre Kunden nicht eindeutig identifizieren können, werden sie ihre Kunden noch widerstrebender sein, um finanzielle Eingliederung zu verhindern, was für die internationale Gemeinschaft wichtig ist, um finanzielle Ehrlichkeit und finanzielle Integration zu erreichen.

3) KYC -Regeln passen an die Anzahl der Kunden an. Befolgen Sie die Anforderungen der RBA- und KYC -Regeln, bestimmen Sie das Mindestrisiko für kleine Kunden und akzeptieren Sie die hierarchische ordnungsgemäße Klugheit. Für Banken und Lieferanten von mobilen Zahlungen sollten einfache KYC -Regeln auf begrenzte Konten angewendet werden, um die Überreste auf den Konten und den Überweisungsbetrag zu begrenzen, der besonders für Menschen mit niedrigem Einkommensniveau nützlich ist.

4) Kleine Konten und Übertragungsgrenzen müssen zwei Kriterien erfüllen. Erstens sollten Bußgelder auf der Grundlage von festgelegt werdenOb die für die Einhaltung der KYC -Regeln verantwortlichen Finanzinstitute konsistent sind und nicht die Verwendung des Betrags im Zusammenhang mit Verstößen als Grundlage für eine Geldbuße. Die zweite besteht darin, es Schritt für Schritt zu installieren und die Obergrenze vernünftig zu setzen. Für kleine Berichte nehmen die Geldbußen mit Ernst und Verletzung zu. Für Konten im Zusammenhang mit großen Transfers müssen Geldstrafen für Verstöße gegen Geldwäsche und Terroristenfinanzierung im Verhältnis zu erhöht werden.

Betriebsumgebung: Browser IE8.0, Huawei P30

Szenario für die Verwendung von Blockchain-kycDie Verwendung von Blockchain-Technologie kann den vorhandenen KYC-Zertifizierungsprozess erheblich ändern, die Kosten für die KYC-Zertifizierung effektiv verbinden und die Kosten für die KYC-Zertifizierung effektiv verbinden und die Kosten für die Mehrfachregulierung erfüllen.

In dieser Zeit der schnellen Entwicklung sind häufige Änderungen in der Arbeit, der Standort und die Geschäftsdienste von KYC zu einem unverzichtbaren Bestandteil vieler Banken, Versicherungsunternehmen und anderer Geschäftsmaßnahmen geworden. Der aktuelle Standard -KYC -Prozess entspricht einmal weitgehend den Anforderungen der kommerziellen und regulatorischen Behörden, aber mit der Entwicklung von Technologien und Trends der Politik wird der KYC -Prozess immer komplizierter und die Kosten werden immer höher.

KYC für das Unternehmen ist offensichtlich viel komplizierter als für Einzelpersonen, und seine Wartung umfasst auch verschiedene komplexe Immobilienstrukturen, den Geschäftsbereich, stromaufwärts und Abwärtsunternehmen, die Größe des Unternehmens, die Hauptpersonen, Entscheidungen treffen usw. Zusätzlich zum Verständnis des Unternehmens und der persönlichen Hintergrund, die KYC, müssen sich ständig mit der Skala der Klassenverträge und der Klassenversicherung und der Klassenversicherung befassen, um sich zu den Klassen zu entspannen.

Der aktuelle Standardprozess KYC

(1) Erhalten Sie persönliche Informationen: Kunden senden persönliche Informationen wie den Namen, die Adresse, den Gesundheitszustand usw. gemäß den Anforderungen.

(2) Persönliche Informationen anzeigen: Die Institution muss ausführlich prüfen, um die Genauigkeit der Informationen über die vom Kunden präsentierte Person zu überprüfen.

(3) Speichern Sie persönliche Informationen: Die Institution speichert Daten, das System kann aber seinangegriffen.

(4) Überwachung von Änderungen und Aktualisierungen.

Das derzeitige regulatorische Umfeld, in dem Banken, Finanzinstitute und andere regulierte Institutionen in verschiedenen Ländern äußerst komplex sind. Die regulatorischen Normen in verschiedenen Ländern sind unterschiedlich, und es gibt keine einheitlichen Standards, und der regulatorische Druck steigt nur und nimmt nicht ab. Die Zeit und die wirtschaftlichen Kosten von KYC für verschiedene Institutionen werden somit immer höher.

Die aktuelle Compliance -Umgebung ist bereits kompliziert. Das Verständnis der Anforderungen an die Einhaltung und Maßnahmen zur Einhaltung der Anforderungen verschiedener Institutionen unterscheidet sich. Datenquellen, die bei der Implementierung des KYC -Programms und ihrer Komplexität verwendet werden, sind ebenfalls unterschiedlich. Dies ist in gewissem Maße, da sich das Risikoprofil jeder Person unterscheidet. Angesichts der Tatsache, dass der auf Risiken basierende Ansatz, der den Kampf gegen die Wäsche von Geld befürwortet, widerstrebend angibt, was erforderlich ist, was zu Unterschieden beim Verständnis der Anforderungen an die Einhaltung von Finanzinstituten führt. Wenn die KYC -Regeln und -verfahren standardisiert werden können, kann die gesamte Finanzbranche von Vorteil sind, was eine Notfallerwartung aller Parteien darstellt.

Digitalisierung bedeutet, dass das Erhalten von Daten nicht mehr schwierig ist. Beispielsweise können Informationen wie der Name des Senior Managers aus der börsennotierten Firma, der Ort der Registrierung des Instituts, der Firmenadresse usw. leicht erhalten werden. Natürlich gibt es einige Daten, die schwer zu erhalten sind, wie z. B. UBO -Informationen. Ein einfacher Zugriff auf Daten bedeutet jedoch nicht, dass dies nicht zu Schwierigkeiten für den KYC -Prozess führt. Wir müssen noch verschiedene Probleme im Zusammenhang mit Daten lösen, z.

, wenn Finanzinstitute die relevanten Daten nicht empfangen oder verwenden können, verursachen sie wahrscheinlich regulatorische Maßnahmen. Wenn ein Finanzinstitut relevante Daten erhält, muss ein Finanzinstitut diese Informationen bei der Beurteilung des Risikos eines endgültigen Kunden analysieren.

iv. Blockchain -Lösung

erstellenEin zuverlässiger Workflow für die Implementierung des KYC -Prozesses. Erlauben Sie den Teilnehmern, die vorhandenen Beziehungen und die erforderlichen Daten effektiv zu verwenden, um ein sicheres „vertrauensvolles Netzwerk“ zu erstellen, ohne vertrauliche Daten zu durchlaufen. Das „vertrauenswürdige Netzwerk“ kann wiederum die Betriebskosten senken und eine reibungslosere und schnellere Benutzererfahrung bieten.

(1) Erhalten Sie persönliche Informationen: Private Dokumente werden selektiv von Kunden zwischen der autorisierten Regulierungsbehörde, staatlichen Organisation oder autorisierten Partner geteilt.

(2) Persönliche Informationen anzeigen: Der vertrauenswürdige Prüfer berücksichtigt und überprüft die Authentizität des Dokuments.

Erstellen Sie eine digitale Signatur und notarialisieren Sie sie dann im Blockchain -Netzwerk.

(3) Token: Erzeugen Sie Verschlüsselungs -Token für einen Kunden, mit dem die Authentizität und Dokument -Unterschrift der vertrauenswürdigen Partei dokumentiert werden kann, wodurch die Gültigkeit jeder Stufe des KYC -Prozesses überprüft wird. Feld

(4) kontinuierliches Update.

Wenn einige Dokumente veraltet oder ungültig werden, wird der Workflow eingeführt und die Gültigkeit dieser Dokumente durch den Vertrauensknoten kann in der Blockchain in der Blockchain nachgewiesen werden.

Tutorial für Fabricchain -ACL -Konfiguration

Fabric Blockchain ACL -Konfiguration Tutorial besteht hauptsächlich aus zwei Teilen im ACL -Konfigurations -Tutorial: Standard -Zugriffsregelungsregeln:

Die Standard -Zugriffskontrollregeln sind in configTx.yaml -Datei definiert. Verwenden Sie das ConfigTxGen -Tool, um die Kanalkonfiguration zu generieren.Benutzerdefinierte Zugriffskontrolle Manifest:

Bearbeiten Sie die YAML -Datei, ändern Sie die Anwendung: ACLS -Teile, benutzerdefinierte Richtlinien wie MyPolicy und erlauben nur die Rolle des Clients. Achten Sie darauf, CA- und Administratorzertifikate zu aktualisieren. Versuchen Sie, den Kettencode verschiedener Kunden zu rufen, um den Richtlinieneffekt zu überprüfen.2. Aktualisieren Sie die Zugriffskontrollliste dynamisch in der Kanalkonfiguration

Verwenden Sie ein CLI -Tool, um die ACL -Konfiguration zu aktualisieren: Erreichen Sie die Befehlszeilenschnittstelle, um die

cli -Schnittstelle einzugeben und die Umgebungsvariablen festzulegen. Der Kanal empfängt die aktuelle Konfiguration und konvertiert sie in das JSON -Format.Ändern Sie die Konfiguration: Erstellen Sie eine Kopie der Konfiguration, um

zu ändern. Verwenden Sie den Editor, um die Richtlinie, wie aus Details beschrieben, aufzunehmen, und ändern Sie sie von org1MSP in org2MSP.Aktualisieren Sie:

zur überarbeiteten KonfigurationWechsel zum binären Format. Erstellen Sie den Differenzabschnitt und begegnen Sie die Meldung zur Aktualisierung der Fabric -Konfiguration. Senden Sie den Sortierknoten, um das Update abzuschließen.Überprüfen Sie den Aktualisierungseffekt:

Überprüfen Sie den aktualisierten ACL -Konfigurationseffekt über den Client -Aufrufkettencode.Befolgen Sie die oh2en Schritte, Sie können die Zugriffskontrollliste des Hyperlaidegrafabric -Kanals effektiv aktualisieren, um die Sicherheit und Effizienz des Blockchain -Systems zu gewährleisten.

Aus technischer Sicht umfasst Blockchain viele wissenschaftliche und technologische Themen wie Mathematik, Kryptographie, Internet und Computerprogrammierung. IT

Auftragsbereiche umfassen: Finanzierung, Versicherung, Internet der Dinge und Logistik, digitale Version und Schulen für öffentliche Dienstleistungen. Von dort aus können wir erkennen, dass der Entwicklungsaussichten und der Arbeitsbereich der Blockchain -Technologie relativ breit sind.

Dies ist die Hauptsache, die mit der Entwicklung der sozialen Wirtschaft und der sozialen Informationen umgeht und auf die Bedürfnisse der Blockchain -Industrie in Blockchain -Technologie -Talenten abzielt und die umfassende Entwicklung von Moral, Intelligenz, Fitness und Ästhetik fördert.

Haupt Informatik und Technologie, grundlegende Theorien der Blockchain -Technologie und Blockchain -Projektentwicklungsmethoden sowie in der Lage, das Blockchain -System zu entwerfen und bereitzustellen, die Fähigkeit zur Implementierung und Verwaltung des Blockchain -Projekts sowie die Fähigkeit, Systeme in Unternehmen und sozialen Umgebungen zu bilden, zu entwerfen, zu implementieren und zu betreiben.

Es gibt starke berufliche Qualitäten über die Zusammenarbeit, Kommunikation und Manifestationen der Gruppe sowie die Suche und Analyse von Informationen, und es gibt leitende Experten in Richtung Anwendung, die in Zukunft zu einer Säule der Blockchain -Industrie werden und eine kreative Rolle im Bereich des Designs und der Entwicklung des Blockchain -Projektsystems spielen, wo ich lernen kann? Blockchain ist eine der meisten Aussichten in den nächsten fünf Jahren und ein aufstrebender Bereich, den große Finanzinstitute und führende Banken der Welt viel investieren und verfolgen.

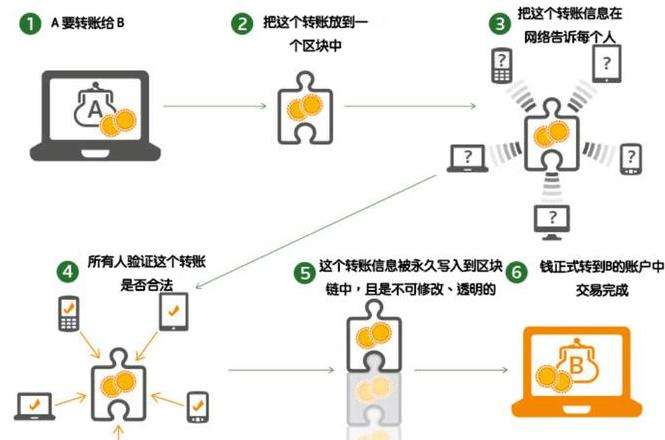

Was ist Blockchain? Blockchain ist ein neues Anwendungsmodell für Computertechnologien wie verteilte Datenspeicherung, Punkt-zu-Punkt-Übertragung, Konsensmechanismus und Verschlüsselungsalgorithmus. Blockchain

Blockchain kann ein vollständig Punkt-zu-Punkt-Übertragungssystem erstellen. Blockchain ist kein gegenseitiges Vertrauen zwischen Knoten und kann die Integrität und Sicherheit von Datenaufzeichnungen im System sicherstellen und durch dritte Organisationen zertifiziert werden, wodurch die Wirksamkeit der Komplexität und der Risiken von Transaktionen verringert wird. Blockchain verwendet algorithische Evidenzmechanismen, um dieses Vertrauen zu gewährleisten. Im Vergleich zu anderen teuren und teuren Werkzeugen kann es sie automatisch in Echtzeit und sehr niedrigen Kosten kombinieren und ausführen. Anstatt an Menschen zu glauben, ist es besser, an Technologie zu glauben. Die Blockchain -Technologie bringt eine Art intelligente Informationen mit.

Wiensi · Akademiekettenverknüpfung? Es kommt darauf anPersönlich. Dies ist das neueste und neueste Kurssystem, das zusammengestellt wird. Die Blockchain -Technologie ist immer beliebter geworden und von Menschen aus allen Klassen mit einer schnellen Bewertung von Bitcoin gelernt. Ob aus der Perspektive des Verständnisses und der Erweiterung des Wissens, des Investierens oder der Erforschung und Entwicklung von Technologie, das Sammeln dieser Kurse ist sehr geeignet, um Menschen herunterzuladen und zu lernen. Zeitplan: Lektion 1 ICOES Das Verständnis der Risiken von ICO- und ICO -Projekten, wie man bewertet, ob ICO zuverlässig ist Lektion 2 Vergangenheit und Gegenwart von Bitcoin -Blockchain ? Verstehen Sie den Ursprung und das Wissen im Zusammenhang mit Bitcoin und Blockchain Lektion 3 Code Beherrschen des notwendigen Wissens über die Lektion von Krypto im Zusammenhang mit Blockchain 4 Bitcoin -Transaktionen Intensive Diskussion darüber, was hinter Bitcoin Transactions Lektion 5 und Links passiert Entdecken Sie eine intensive Diskussion darüber, wie Blockchain das Prinzip der Aufgabe von Blockchain erstellt und überprüft ? Warum macht die Blockchain -Verbindung? Wie sollten die Münzen in der Hand vor und nach der Gabelung betrieben werden ? Woher weiß ich, wie viel Geld ich habe? Wie kann ich Geld sicherer in meinen Händen halten ? Verstehen Sie die Geschichte und das Prinzip der Ausbeutung und erleben Sie die Blockchain -Sicherheit im Bitcoin -Regressionstest ? Wie können Sie die Sicherheitsprobleme der Blockchain verstehen, wie Sie andere für die 10. Lektion des intelligenten Vertrags "stehlen" können Erfahren Sie die Prinzipien von Blockchain 2.0 Smart Contracts und verstehen Sie, wie intelligente Verträge geschrieben und ausgeführt werden. Vor nicht allzu langer Zeit die Blockchain Enterprise Ethereum Alliance Technology Platform (EEA kündigte die offizielle Basis und fast 30 Giganten an, darunter JPMorgan Chase, Microsoft, Intel und andere Unternehmen teilten sich sehr optimistisch in Bezug auf Ethereum. Anwendungen, wie Sie Ihre eigene Anwendung auf Ihre eigene Blockchain oder das Ethereum -Netzwerk des Unternehmens exportieren, wie man intelligente Verträge, Blockchain -Technologie -Anwendungen schreibt, usw. Sehr teuer und relativ neu im Verlagswesen mit reichhaltigen Leseformaten. Sie sind nicht nur PDF, sondern auch für die Installation geeignetSoftes Lesen beliebt für Mobiltelefone. Kurs: 1. Blockchain wird die Welt neu definieren? 2. Blockchain Society: Dekodieren von Blockchain -Investitions- und Anwendungsfällen? 3. 4. Blockchain: Vom digitalen Geld bis zur Kreditgesellschaft? 5. Blockchain: finanziell basierend auf Technologie? 6. Blockchain: Im Einzelhandel der Wirtschaft und der Welt? 7. Blockchain sagt Blockchain -Bild 8. Wissen, was es ist. "Bitcoin" wird von Li Jun, Chang Yan usw. zusammengestellt, kann Ihnen helfen, den Konsens und die witzigen hinter Bitcoin, die dezentralen, historischen Prinzipien von Bitcoin usw. zu verstehen. Als nächstes werden wir verschiedene Währungen studieren. Gehen Sie und studieren weiße Artikel, Gruppen, Geschichte, Twitter, Telegrammgruppen und andere Orte, an die sie zugreifen können.

Gleichzeitig benötigen Sie auch einen Ort, an dem Sie den Markt sehen, Ideen austauschen und Artikel lesen können. Hier sind einige häufig verwendete Anwendungen. Beispielsweise wird die Liste der Anwendungsblockierung häufig verwendet, abhängig vom Preis. Wenn Sie sich Informationen ansehen, Nachrichten, Nachrichten blockieren und sogar einige prahlerische Orte finden, können Sie die Babbitt -Anwendung verwenden. Sie können auf die Anwendung, die nicht klein für Währungsinformationen, mit vielen Inhalten verweisen können. Unter ihnen ist die Babbitt -Anwendung die am häufigsten verwendete Anwendung, da ihre Nachrichten zuverlässig sind und nicht gefälscht sind.

Richtung 2

Blockchain -Geschäft

Soweit ich weiß, wurden viele Studenten in der Blockchain -Branche aus Finanz- oder Computern übertragen. Wenn Sie ein Student sind und in der Blockchain -Branche arbeiten möchten, können Sie die finanzielle oder Computerindustrie in Betracht ziehen. Wenn Sie arbeiten und an der Blockchain -Branche teilnehmen möchten, muss der folgende Inhalt gelernt werden. Ein Buch mit dem Titel "Blockchain: Von Digital zu Credit Society" von Chang und Han Feng bringen Sie mit, um die grundlegenden Dinge der Blockchain herauszufinden. "Blockchain Technology Guide" kann Ihnen helfen, die Blockchain -Technologie besser zu verstehen. "Blockchain Revolution" kann Sie in eine bevorstehende Revolution bringen. Im Allgemeinen gibt es viele Inhalte zu studieren.