Erstens können Kreditprobleme nicht vollständig auf die technische Zuverlässigkeit verlassen. Einige Probleme reichen für die staatliche Autorität aus, wie z. B. die Registrierung von Familien und Identitätsinformationen. Es besteht keine Notwendigkeit, diese weiter in Frage zu stellen.

Zweitens sollten die Verwendungsszenarien zum Speichern von Blockchain -Beweisen das Szenario sein, in dem es eine lange Kette quantitativer Beweise gibt, wie z. Die Flussdetails sind stromaufwärts der Testkette und in Bezug auf die Zeit im Voraus den oberen Flussbetrug und den Betrug in einigen Monaten und Jahren, was für die Planungs- und Täuschfähigkeit des Angreifers viel höher ist. In gewissem Maße ist es wirtschaftlich möglich, Betrug zu verhindern.

Das zweite Problem, das folgt, lautet: Je näher es in der entgegengesetzten Richtung der Testbindung nach oben nach dem Thema (Intimität der Bürger oder der Handelsgeheimnis der Organisation) nach oben ist. Die Lösung für dieses Problem ist die Rolle des Nachweises von Nullwissen und seiner Handlungsweise. Der Wert der Anwendung vieler Beweise ohne Wissen ist unklar. Jetzt betrachten wir es im Kontext der Evidenzkette und werden klar:

1.? Dies spielt nicht nur die Rolle der Blockchain bei der Verfolgung der Testverbindung, sondern schützt auch die Intimität.

2. Für Szenarien, die die erforderlichen Umstände nicht verfolgen, existiert nicht der Zusammenhang von Beweisen, und die Rolle und Bedeutung des Tests ohne Wissen sind ebenfalls unklar. Zum Beispiel muss die Verwaltungsbehörde für die allgemeine Identität, Haushaltsregistrierungsinformationen, als zuverlässig angesehen werden und muss sie nicht verfolgen. Beachten Sie, dass die hier erwähnte Beweiskette keine kausale Beziehung im physischen Sinne ist, sondern eine Bewertung des Handels durch die Ziele der Systemanwendung.

? Zusammenfassung:

1. verwenden Sie die Blockchain -Technologie, um die Testkette stromaufwärts zu halten. 2. Im Oberverlauf der Testkette, desto mehrEs liegt nahe an der Intimität der Bürger. Verwenden Sie Null -Wissen -Beweise, um die Privatsphäre zu schützen. 1. Beziehen Sie sich auf den Zkledger des MIT -Medienlabors und verwenden Sie Blockchain, um keinen Wissenstest zu kombinieren, um zusammenfassende Fragen der Berichterstattung über die finanziellen und steuerlichen Flüsse von Bürgern und Organisationen zu behandeln.

2. Das Problem, das technisch behoben werden muss, besteht darin, dass im ZKledger -Szenario eine begrenzte Anzahl großer Transaktionen einiger Banken mit einer geringen Datenmenge vorhanden und in persönlichen Szenarien von Bürgern mit einer großen Datenmenge verwendet wird. Wir müssen einen Weg finden, um das Leistungsproblem zu lösen.

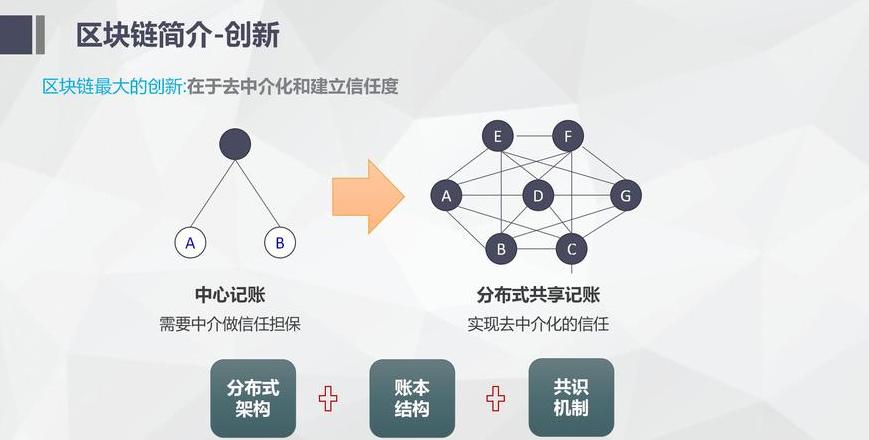

Wie können Blockchain -Reformen gerichtliche Beweise sind?Blockchain ist ein neues Anwendungsmodell für Computertechnologien wie Speichern verteilter Daten, Punktübertragung, Konsensmechanismus und Verschlüsselungsalgorithmen. Es hat die Eigenschaften der Dezentralisierung, ununterbrochene Rückverfolgbarkeit während des gesamten Prozesses, Rückverfolgbarkeit, kollektive Aufrechterhaltung, Öffnung und Transparenz. Diese Funktionen bieten die "Ehrlichkeit" und "Transparenz" der Blockchain und legen die Grundlagen für das Vertrauen in die Blockchain. Die wohlhabenden Anwendungsszenarien von Blockchain werden im Wesentlichen auf der Grundlage der Blockchain -Technologie ausgewählt. "Throughout the life generation, collection, transmission and storage cycle, electronic data can be protected from confusion, and tracked from data operations, thus providing effective tools for relevant institutions to consider. Applying blocchain technology in the legal field

We have formed an early -stage blocchain team with the main position in the industry, investing in basic basic technologies such as cryptography, distributed book storage structure, consensus mechanism and exploration of Die Blocchain -Anwendungstechnologie. In der Entwicklung zwischen Sichuan und Chongqing wird unsere Blockchain-Evidenz-Speicher-Technologie eine Reihe von Rollen bei der Präsentation von Inter-Business-Feldern, gemeinsamer Petitionskontrolle, Online-Rechtsstreitigkeiten, gemeinsamen Sitzungen usw. spielen. Bieten Sie den Sichuan- und Chongqing-Obersten Gerichtshof bei der Erreichung von universellem, gleichem, effizientem, effizientem und genauem Justizdiensten.

Eine kurze Einführung in die Anwendung von Blockchain -Evidenzspeicher - "Shared" glaubwürdige elektronische Evidenzplattform

Shared "Glaubwürdige elektronische Beweise kooperiert mit Judhand -Bewertungsinstitutionen, Notaren, Institutionen, Internetgerichten usw.gerichtliche Beweise. Zuverlässige elektronische Testplattform.

Wir wenden hauptsächlich Blockchain -Technologie auf den Bereich der Speicherung verteilter elektronischer Daten nachweisen, einschließlich des Speicherns von Vertragsbeweisen, zum Speichern von E -Mail -Beweisen, zum Speichern von Dokumentennachweisen, zum Speichern strukturierter Datenbeweise usw. Verschiedene Arten von elektronischen Tests werden unterschiedlich gebildet. Im Vergleich zu traditionellen physischen Beweisen, Authentizität, Rechtmäßigkeit und Bedeutung elektronischer Beweise. Die gerichtliche Überprüfung und Identifizierung ist schwieriger.

Blockchain -Technologie kann elektronische Daten sicher schützen, Unterbrechungen und Verfolgung von Daten während des gesamten Lebenszyklus der elektronischen Datenerzeugung, -erfassung, -übertragung und -speicher verhindern und so effektive Werkzeuge für relevante Institutionen zur Überprüfung bereitstellen. Mithilfe der Blockchain -Technologie zum Speichern elektronischer Nachweise zeichnen elektronische Daten in Form von Transaktionen auf, versiegeln Sie sie und zeichnen Sie im Block auf, wodurch der Datenspeicherprozess und die Speicherung von Evidenz abgeschlossen werden. Im Datenspeicherprozess zeugen viele Teilnehmer zusammen und tragen gemeinsam einen verstreuten Buchladen mit sich, was die Möglichkeit des Verlusts von Daten, Verwirren und Angriffen erheblich verringert. Die Blockchain -Kombination mit elektronischer Datenspeicherung kann die Kosten für die Speicherung elektronischer Daten reduzieren, die Erfassung und Identifizierung elektronischer Datenerweise erleichtern und die Effizienz von Rechtsstreitigkeiten im Bereich der gerichtlichen Beweise verbessern.

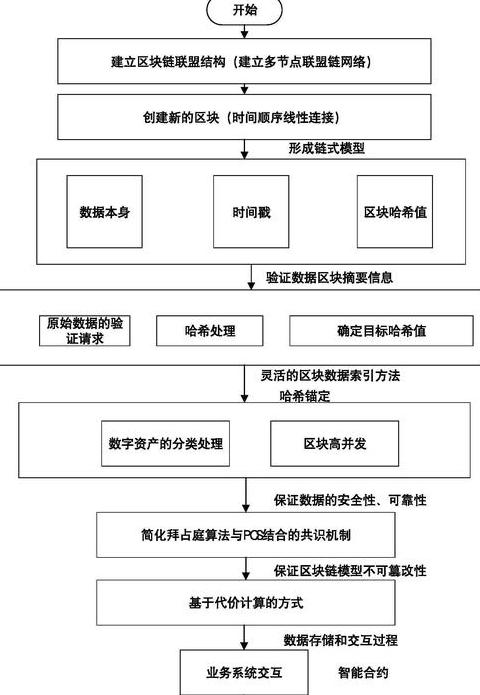

optimieren Sie die Geschäftsumgebung, um das technische Prinzip der Speicherung und Überprüfung des Blockchain -TestsBlockchain -Testspeicherung und -überprüfung zu entschlüsseln. Die Methode zum Speichern von Blockchain -Tests besteht darin, die Hash -Zusammenfassung des gebildeten Wertes von Hash nach Hash der ursprünglichen Daten zu berechnen, ohne die Originaldaten selbst zu laden.

Originaldaten im Land haben die Option der Änderung. Wie kann der Richter bestätigen, dass die von den Parteien vorgelegten Beweise den ursprünglichen Daten entspre chen und nicht damit angepasst werden? Ist es möglich, dass die Kettendaten zusammenbrechen?

Dies beginnt mit den technischen Prinzipien, Blockchain -Beweise zu speichern.

codierter Speicher

Blockchain -Beweis besteht nicht darin, elektronische Daten selbst zu speichern, sondern den Wert von Hash zu speichern, der elektronischen Daten in Blockchain entspricht, auch als Hash -Wert in der Kette bezeichnet. Der Hash -Algorithmus ist eine einseitige Verschlüsselungsfunktion und ist unter vorhandenen technischen Bedingungen schwer zu entschlüsseln. Werden Originaldaten (und seine genaue äquivalente Kopie) nur einem Hash -Wert entspricht, und der Wert des Hash wird als "Datenfingerabdruck" bezeichnet. Jede Änderung in den ursprünglichen Daten führt zu Änderungen des Hash -Werts, was durch Überprüfung und nachfolgende Vergleich nicht möglich ist.

Speicher, der mit Multi -Nodes verteilt ist.jeden Knoten beibehalten. Jeder Knoten bestätigt die Aktualisierung der Daten über einen Konsensmechanismus und stellt sicher, dass die Kettendaten nicht beschädigt sind.

Zum Beispiel:

hatte ein Beispiel:

Wenn das Konto falsch ist, kann es nicht durch den Konsens des gesamten Dorfes bestätigt werden und werden abgeschrieben. Das Buch der öffentlichen Konten unterliegt der konsistenten Version in den Händen der meisten Dorfbewohner.

Chengdu -Datenstruktur

Die Dateneinheit in Blockchain ist "Block". Neben der Registrierung allgemeiner Daten blockiert letztere auch den Wert des Hash des vorherigen Blocks. Es wird übertragen und mit einer "Kette" verbunden. Darüber hinaus werden elektronische Daten in Blockchain mit Zeitakten gespeichert, die die Zeitreihe ist, was es unmöglich macht, dass jeder Block separat geändert wird. Im Laufe der Zeit steigt auch die Schwierigkeit und die Kosten für die Änderung von Daten in der Kette erheblich.

Fokus auf Fälle

Diese Technologie wird auf die erste Ausgabe der "Blockchain -Beweisüberprüfung" unseres Gerichts angewendet.

Nach der Unterzeichnung der Bank ein elektronischer Vertrag mit dem Kreditgeber verwendet das Bankgeschäftssystem das von der Blockchain -Testspeicherplattform bereitgestellte Hash -Berechnungsprogramm, um automatisch über die elektronischen Vertragsdateien und andere damit verbundene elektronische Daten zu verfügen, und lädt dann den Wert des Hash auf der elektronischen Spülungstestplattform. Als der Fall nach einem Streit zwischen den beiden Seiten im Internet entstand, legte die Bank elektronische Beweise vor, die in der Blockchain online gespeichert waren.

Danach während des Prozesses während des Tests und des Verhörverfahrens hat das Gericht erneut die von der Bank im Land vorgelegten elektronischen Beweise mit dem Hash -Wert mit dem Hash -Wert in der Blockchain verglich die Beweise der Beweise der Beweise, und aus dem Überprüfungsergebnis, dass es keine Beweise gab, die nicht in der Kette in der Kette beschädigt wurden. " Ermitteln Sie schnell, ob das Ergebnis des Zeugnisses lautete: "Die Beweise wurden ab dem Datum der Sein in der Kette nicht festgelegt", was dazu beiträgt, das Urteil schnell zu bestimmen, und das Ergebnis der Beweise erhalten hat ", wobei nachgewiesene Beweise entschieden wurden, dass die nachgewiesenen Beweise, die entschlossen wurden," Kette zu bestimmen "und ihre Authentizität weiter zu überprüfen.

Application of Blockchain's storage and verification technology effectively solves the problem of determining the authenticity of electronic evidence in online court cases, effectively reduces the cost of storing evidence, evidence and interrogation of the parties, reduces the burden of judgment between the parties, and improves the efficiency of the judge and improves the certification efficiency and improves the efficiency of the judge, improves the efficiency of the judge, and improves the efficiency des Gerichts die Effizienz des Verfahrens.

Expre ssgesetz

"Regeln des Internet Court des Court of People"

Artikel 16 [Wirksamkeit der ErhaltungsdatenBlockchain -Technologie] Wenn die von den Parteien vorgestellten elektronischen Daten, da die Beweise durch Blockchain -Technologie vorgestellt werden, und nach technischer Überprüfung konsistent sind, kann der Gerichtshof feststellen, dass die elektronischen Daten nach dem Einfügen der Kette nicht reduziert werden, wenn der Beweis erleiden wird, wenn der Beweis leidet.

Artikel 17 [Überprüfungsregeln für die Datenspeicherung in der Blockchain -Technologie] Wenn die Parteien die Authentizität elektronischer Daten, die in der Blockchain -Technologie gespeichert sind, nach der Einfügung in die Kette gelehnt werden und angemessene Gründe haben, wird der Gerichtshof eine Beurteilung auf der Grundlage der folgenden Faktoren fällen:

(i) (i) relevante Regeln für die nationalen Regeln, um Blockspeicherdienste zu ermöglichen.

(2) Wenn die Parteien einen Teil der Evidenzspeicherplattform haben und technische Instrumente verwenden, um unfaire Beweise und den Prozess des Speicherns von Beweisen einzugreifen;

Wenn die Parteien keine Beweise vorlegen, um angemessene Erklärungen zu beweisen oder zu machen, und elektronische Daten nicht mit anderen Beweisen überprüft werden können, bestätigt das Volksgericht seine Authentizität nicht.Artikel 19 [Stärkung der Authentizität von Blockchain -Speicherdaten] kann für Personen mit spezialisiertem Wissen gelten, um Meinungen zu technischen Fragen im Zusammenhang mit elektronischen Datenspeicherdaten zu präsentieren. Das Volksgericht kann auf der Grundlage der Umsetzung der Parteien oder gemäß seiner Autorität die Bewertung der Echtheit der in der Blockchain -Technologie gespeicherten elektronischen Daten anvertrauen oder andere wichtige Beweise für die Überprüfung erhalten.

Danksagung: Ich möchte Herrn Jiang Hongming, Direktor der Produkte der legalen Innovation des General Department of Law of Tencent Group, für seine Anleitung und Unterstützung für das Schreiben dieses Artikels meinen besonderen Dank ausdrücken.

Was ist die Technologie, um Blockchain -Nachweise für elektronische Verträge zu speichern?Blockchain ist ein neues Anwendungsmodell für Computertechnologien wie Speichern verteilter Daten, Punktübertragung, Konsensmechanismus und Verschlüsselungsalgorithmen.

In enger Sinne ist Blockchain eine Kettendatenstruktur, die Sequenzblöcke in chronologischer Reihenfolge kombiniert und auf kryptografische Weise garantiert ist, die mit und nicht verpflichtet ist.

Invariabilität und Nichtform sind wichtige Merkmale des elektronischen Vertragssystems, was die Sicherheit von elektronischen Verträgen effektiv verbessert.

im Jahr 2016 haben wir zusammen die Schaffung der "Bruderschaftskette" mit Microsoft (China) und Onchain initiiert, die elektronische Verträge mit Blockchain -Technologie zutiefst integriert. Digitale Fingerabdruckinformationen wie Signaturzeit, Signature -Subjekt, Datei -Hash -Wert usw. des elektronischen Vertrags werden an die relevanten Knoten aller Mitglieder der "Bruderschaftskette" übertragen. Sobald alle Informationen gespeichert sind, kann keine Partei sie verwirren, um den Test elektronischer Beweise durchzuführen und ihre objektive Authentizität zu gewährleisten.

Das Betrugspyramidensystem hat lange gedauert und stimuliert die Gedanken.Der Betrug dieser Blockchain beträgt nur zwei übliche Wege.

"verkauft Hundefleisch unter dem Titel von" und führt ein Pyramidensystem unter dem Namen "Virtuelle Währung" durch. In Anleger, FCoin Exchange -Ft -Münzen, denken, dass dieses Dividendenmodell beibehalten werden kann, aber es ist genug, um zu kollapsen, wenn neue Einwanderer in den Kauf in den Vorgang eintreten. In "Vikacoin" wurden alle 1,6 Milliarden Yuan -Websites und Marketingmodelle der Organisation von der bulgarischen Organisation gegründet, und der Server wurde in Dänemark gegründet. Blockchain -Pyramidensystem? Die Organisatoren verspre chen, wie viele Menschen Ihnen verpflichtet sein werden, wie viele Downlines zu entwickeln sind oder wie viel Belohnung sie belohnt werden muss oder welche Spaltung und andere Begriffe, die verwendet werden, um den Benutzer zu verwirren.

. Das Pyramidensystem stützt sich ausschließlich auf einen Biss und keinen wirklichen Entwickler. Zum Beispiel verkaufen die berühmten Pyramiden Münzen, Viagra -Münzen und sehr gute Namen. Die Münze ist nach Bitcoin als zweite Kryptowährung der Generation bekannt und hat seit ihrem Debüt im Jahr 2014 viele Investoren angezogen. Es gibt Investoren, die wiederholt vom Staat im Pyramidensystem getroffen wurden, sich aber immer noch nicht verlassen. Vielleicht sind sie tief gefangen. Wir können es nicht loslassen und müssen alle Richtungen beobachten und auf alle Richtungen hören.

2. Wenn der Pyramidensystemkuchen zu groß gezeichnet ist, müssen Sie eine skeptische Haltung beibehalten. Häufige Begriffe sind, die Welt zu zerstören, Muster zu verändern, Banken zu besiegen und die Freiheit der Freiheit zu verkaufen. Es ist zu absurd, um zu sagen, dass es einen Traum gibt, aber nur zu sagen, dass es unglaublich ist.

3. Auch MLMS macht FOMO im Voraus (ich habe Angst zu verpassen, was passiert ist). Es wurde in der Außenwelt immer offenbart, Münzen zu kaufen und hundertmal zu erhöhen, und es wurde immer bekannt, dass der Verlierer eine Gelegenheit ist, reiche und schöne Frauen zu stürzen und zu heiraten. Früh kaufen und schneller reich werden. Warten Sie auf die finanzielle Freiheit, wenn Sie kaufen.

Wie kann der Pyramidensystemaufruf identifiziert werden? Denken Sie an die folgenden drei Punkte. 1. Überschuss zu sehr: Wenn Sie Slogan -Projekte mit Global XX und World XX mögen, seien Sie vorsichtig!

. Hierarchisches System: Im Allgemeinen entwickelt das Pyramidensystem gerne hierarchische Modelle und entwickelt Mitglieder, aber die offizielle Blockchain ist es nicht.

3. Überprüfen Sie das tatsächliche Namenssystem. Licht: Gruppenbesitzer, der das tatsächliche Namenssystem/Gewerkschaft/Vorgesetzte überprüfen muss, ist ein Pyramidensystem.

Suchen Sie schließlich weitere Informationen, stellen Sie mehr Fragen und machen HausaufgabenDenken Sie mehr nach. Es gibt so viele Cheats in den Anrufkreisen, also sei vorsichtig!

Wie schütze ich meine Rechte, wenn ich einen Blockchain -Pyramidensystem Betrug treffe?

1. Nachdem sie über die Verhandlungen und den Schutz von Rechten entdeckt wurden. Diese Methode kann eine bestimmte Rolle spielen. Viele Anleger haben einige der Verluste wiederhergestellt, fast alle Verluste wiederhergestellt und fast alle Verluste wiederhergestellt. Diejenigen, die zurückkehren können, sind machtlos, Hintergrund, Medien und sogar Beziehungen, aber viele haben ihre Verluste nicht wiederhergestellt.

2. Wenn Sie die Polizei anrufen, werden die folgenden Behandlungsergebnisse im Allgemeinen bei der Anrufe der Polizei erzielt. Erstens ist die Polizei der Ansicht, dass ein solches Ereignis ein normaler Investitionsverlust ist und keinen Fall einreicht. Zweitens kann die Polizei empfehlen, dass die internationale Klage eingereicht wird, da die Mittel in Übersee verteilt werden und nicht akzeptiert werden können. Drittens, da die vorherige Vertragsplattform im Namen des Unternehmens mit ihnen unterzeichnet wurde, entsprach der Betrag nicht den Standardstandard. Viertens, wenn die Plattform verschwindet und das Unternehmen leer ist, können Sie den Fall kaum entwickeln und nur eine Zivilklage auswählen.

ist der Weg, um die Rechte wirklich zu schützen? Es ist besser, es in der Quelle zu tun und einem Betrüger keine Chance zu geben!

Was ist⓵ Wie viele Möglichkeiten werden Blockchain -Daten angekettet?

Bevor wir über die verschiedenen Methoden der Daten erörtert werden, die geöffnet werden, klären wir zunächst eine Prämisse, dh die Integrität und Authentizität von Daten sind entscheidend für den Betrieb der Verknüpfung. Wenn es Probleme mit den Daten in der Kette selbst gibt, auch wenn die Blockchain selbst über die nicht gespannten Eigenschaften verfügt, kann es nicht in der Lage sein, die Zuverlässigkeit der Daten in der Kette zu gewährleisten. Daher ist die Überprüfung und Verarbeitung von Daten vor der Einstellung der Kette von entscheidender Bedeutung. Es gibt fünf Hauptmethoden, um Daten in den Link zu setzen: Inhaltsnachweis, Hash -Beweis, Linknachweis, Datenschutznachweis und Datenschutznachweis. Jede Methode hat ihre anwendbaren Szenarien und Vorteile. Inhaltssicher verbindet den Dateninhalt direkt, der für offene und transparente Anforderungen wie Aussagen und Urheberrechte geeignet ist. Aufgrund des begrenzten Blockchain-Raums wird dieser Ansatz jedoch häufig verwendet, um kleine Datenmengen wie den Code für intelligente Verträge zu speichern, um Ressourcen für die Kette zu sparen. Hash -Proofs überprüfen die Integrität der Daten, indem Sie Datei -Hash -Werte gespeichert haben. Der Hash -Wert fungiert als "digitaler Fingerabdruck" der Datei und stellt sicher, dass die Datei nach der Öffnung nicht manipuliert wurde. Diese Methode ist besonders effektiv in der Software -Sicherheitsüberprüfung, bei der Benutzer die heruntergeladene Software mit dem in der Blockchain gespeicherten Hash -Wert vergleichen können, um die Glaubwürdigkeit der Software zu bestimmen. Linked Proof Storage fügt die URI -Adresse der Datei anhand des Hash -Proof -Speichers hinzu, wodurch die Überprüfungsfähigkeit weiter verbessert wird. Dieser Ansatz eignet sich für Szenarien, in denen Datenquellen garantiert vertrauenswürdig sein müssen, z. B. die Verteilung von Banksicherheits -Plugins. Datenschutznachweise werden verschlüsselt und durch Daten auf die Kette versetzt, die sich mit den offenen und transparenten Merkmalen der Blockchain befassen. Die symmetrische Verschlüsselung ist einfach zu implementieren und für verschlüsseltes Speicher großer Datenmengen geeignet, um die Sicherheit der Daten auf der Blockchain sicherzustellen. Das Austausch von Datenschutznachweisen stärkt den Schutz des Datenschutzes weiter. Durch die doppelte Verschlüsselung wird nicht nur die Daten verschlüsselt, sondern der geheime Schlüssel, der zum Entschlüsseln der Daten verwendet wird, wird auch verschlüsselt, wodurch die Privatsphäre und Sharability der Daten sichergestellt wird. Diese Methode eignet sich für Szenarien, in denen mehrere Personen Daten freigeben müssen, ohne den geheimen Schlüssel offenlegen zu wollen. Die Methoden der Datenverknüpfung sind vielfältig und flexibel, und Sie können die entspre chende Methode entspre chend Ihren spezifischen Anforderungen auswählen. Der Beitrag von SHU GE im Bereich Blockchain zielt darauf ab, Blockchain-Kenntnisse auf einfache und leicht verständliche Weise zu populär und den Benutzern Lernressourcen von Einstiegsebene bis kompetent zu bieten.