Studiennotizen im Eingang der 11 Hauptkommunikation in einem Absatz 11 des Kommunikationsbeamten des "Vertragsbeschäftigungsrates" bestätigen die Glaubwürdi

gkeit von Agamia. Das häufigste Pulver (POS), Holzverifizierung (Pbatin), erneut (Pbatin). Verhaltensalternativen können als Regeln erfasst werden, und jeder Knoten bestätigt Informationen zu jeder relevanten Informationen, die auf dieser Sammlung von Gesetzen basieren. Im wirklichen Leben wird jemand entschlossen, wenn eine Person in der Lage sein sollte, eine Vereinbarung zu erzielen, es sei denn, jemand ist ein klarer Führer. Jeder Knoten im Weltraum muss sicherstellen, dass er über einen zentralen Bediensteten in der internationalen Softwarestruktur von Informationen im Netzwerk verfügbar ist. Die Kommunikation wird gelöst, das Problem der Informationsaufwand in Netzwerkenspre ads. Pulver (POW) ist einer der häufigsten psychologischen psychologischen psychologischen psychologischen psychologischen Psychops und muss für ein Bergbauballett gelöst werden, um zu filtern, hinzuzufügen, hinzuzufügen und hinzuzufügen und hinzuzufügen und hinzuzufügen und hinzuzufügen und hinzuzufügen und hinzuzufügen und hinzuzufügen und hinzuzufügen und hinzuzufügen und hinzuzufügen und hinzuzufügen und hinzuzufügen und hinzuzufügen und hinzuzufügen und hinzuzufügen und hinzuzufügen und hinzuzufügen und hinzuzufügen und hinzuzufügen und hinzuzufügen und hinzuzufügen und hinzuzufügen und hinzuzufügen und hinzuzufügen und hinzuzufügen und hinzuzufügen und hinzuzufügen und hinzuzufügen und hinzuzufügen und hinzuzufügen und hinzuzufügen und hinzuzufügen und hinzuzufügen und hinzuzufügen und hinzuzufügen und hinzuzufügen und hinzuzufügen und hinzuzufügen und hinzuzufügen und hinzuzufügen und hinzuzufügen und hinzuzufügen und hinzuzufügen und hinzuzufügen und hinzuzufügen und hinzuzufügen und hinzuzufügen zu dürfen. Dieses Verfahren hat die Probleme wie hohe Energie, niedrigen Erfolg und große wirtschaftliche Auswirkungen. Sie werden am Arbeitsplatz in der Betriebsarbeit weit verbreitet wie Bitcoin, Ehethiot, Legycoin, Dogcoin und andere Geheimnisse. Das Einkommen der Größe und des Fluggesellschaften basiert auf der Höhe der POS) und im Besitz erweitert das Äquivalent von Zinsen in der Menge an Zinsen. Die Holzüberprüfung verringert den Energieverbrauch und verbessert die Cybery -Umfrage durch hohe Angriffe. Nichts ist jedoch ein Problem des unnötigen Missbrauchs. Er plant, auf die POS -Methode für die Zukunft zu hören. Übertragungskosten, die wirtschaftliche Kosten und Sicherheit liefern, die wirtschaftliche Kosten und Sicherheit einsparen können, die Energieeinsparungen und Sicherheit durch die Schaffung von Energieeinsparungen und -sicherheit einsparen können. Dieses System wurde durch Comodo beschädigt. DOPS ist ein Lizenzsystem, mit dem Sie die Verantwortung für das Erstellen neuer Blöcke auswählen können. DPOs sollen die Wirksamkeit erhöhen und erhöhen, wenn der Energieverbrauch verringert wird. Dies wie iOS, Bitswants, Stamid und andere ProjekteSie bedrohen Kommunikation. PBS ist angemessen und leicht Einwanderer in der Formel für persönliche und lizenzierende Netzwerke für persönliche und lizenzierte Netzwerke. Bestätigt die Sicherheit und die maximale Geschwindigkeit von etwas geringfügig leicht. Die POA (POA) basiert auf sicheren Strategien sicherer Strategien. Dieses Verfahren wird häufig für Selbstbanente verwendet. Es ist für das zulässige Board -Netzwerk geeignet, um Hintergründe zu ermöglichen, um festzustellen, wer neue Blöcke erstellen kann. Die Bestätigung der Bestätigung der Bestätigungs- und Skriptnetzwerke der POSV -Überprüfung der Eigenkapital (POSV) kombiniert die Sicherheit und Wirksamkeit von Scorches. Starlar Bedenken basieren auf dem Bund, der die Bundesorgane nieft, was eine effektive und ungewöhnliche Kommunikationsmethode bietet. Die Poateviove -Überprüfung kombiniert die Verifizierung der Verwaltung und die Holzverifizierung, die Sie durch die Verifizierungsaktivität neue Blöcke auswählen. Die Zustimmung der Vereinbarung basiert auf den Bedürfnissen der Wahl. Die Überprüfung und Formung von Authentifizierungsanmeldungen dienen dazu, einige Probleme, die bilateral wirksame Bilateral oder einige Probleme der Lebewesen zu lösen. Es muss angenommen werden, dass die Fähigkeit von Kommunikation, Sicherheit, Wirksamkeit, Energieverbrauch, Energiestopp und verwandte Anwendungsbedingungen entspricht. Was ist der "große" Topf? Entrance Stop (/ Bigual Council of Cooperative Employment, Respond to Breakfasting, and the distribution of confidence in the past. Increase fair force. However, the rising of a bitcoin and ehetum encompasses the quality of configuration, such as many air coin projects. They save the needs. With this background, the PC Consulting Agreement The new bloom of the new bloom is based on the principle of the new blooming of the new blocks and Enter the back of the return of the return of the Rückkehr. Verbrauch. Fairness spiegelt sich in der nächsten Überprüfung und Rückgabe der Rückkehr und spiegelt sich in der Navigation und Rückkehr der Rückkehr wider. In Bezug auf die Sicherheit die Kommunikation der Disziplin des Protokolls des TerminkompetenzprotokollsUm sich darauf zu engagieren, entfernen die tückischen Glitzer. Der Protektivität bietet einen besseren Zusammenbruch, indem eine Tasse mehrerer Kettenparallel unterstützt wird. Niedrige Energieverbrauchsfunktionen, um nach Festplattendaten zu suchen und an der Bergbauscheibe -Festplatte teilzunehmen. Die Teilnahme an der aktuellen Kommunikationsmethode mit dem Algorismus -Algorithmus bringt niedrige Niveaus und faire Mine, wodurch es einfacher ist, an den Stopps der Menschen teilzunehmen. Es bietet vielen Menschen, die an vielen Menschen teilnehmen, einschließlich der Kapazitäts- und Projektpartys durch die Kapazität. Dies bietet eine Kultur- und kostengünstige Kombination durch die Verwendung der traditionellen Unternehmen und Internetunternehmen. Die POC -Konfiguration führt die Wandbranche in einen neuen Turnlop und korrumpiert eine öffentliche Situation. In niedrigen und fairen Minen werden die Menschen durch die Entwicklung der Minen und Benutzer reduziert, die das Angebot an Informationen und Benutzer für die Besetzung der Öffentlichkeit verringern. Die Verbindung zwischen dem PClop -System und der Gesamttötung des Körpers wird von der BBLOP Technical Group gesammelt und konzentriert sich auf das Wohnungsnetzwerk. Durch die Teilnahme an den besten Umständen, Zugang und Sicherheit, basierend auf verschiedenen Umständen, Zugang und Sicherheit des PCC. Projektparteien können sich auf das erschöpfteste Scheibenwachstum der PC -allgemeinen Vereinbarung konzentrieren, mehrere Mineralien und Benutzer schnell sammeln und an einer sicheren und effektiven geeigneten Netzwerkkonstruktion teilnehmen. Business View, andere öffentliche Diagramme, in denen Benutzer und andere öffentliche Diagramme sammeln, die das POC sammeln, sammelt im Allgemeinen die Projekte, und gewöhnliche Personen bauen eine Gnade auf. Im PC Destus Scoonsus wird die traditionelle Kostenkosten für Unternehmen die neue Situation im Distrikt der Abteilung für Sammlung und Sicherheits- und Ausrüstung rollen.POW zu verstehen, ist eine wichtige Methode des Konsens in Blockchain, die hauptsächlich Transaktionen Sicherheits- und Netzwerk -Dezentralisierung durch Lösen komplexer Computerprobleme bietet. Das Folgende ist eine detaillierte Erklärung des Konsensmechanismus des POW: In Kryptowährung als Bitcoin sollten Bergleute ständig danach streben, die Zufallszahlen im Blockkopf anzupassen, bis sie einen Hash -Wert berechnen, der bestimmte Kriterien erfüllt. Dieser Prozess zeigt das wesentliche Prinzip von POW, dh die Arbeitsbelastung durch eine große Menge an Berechnungsarbeiten. Funktion

: Der Hauptzweck des POW -Designs besteht darin, die durch gleichzeitige Vorschläge verursachte Verwirrung zu verhindern und die Reihenfolge des Blockchain -Netzwerks beizubehalten, indem die Anzahl der Knoten mit den Rechten des Vorschlags begrenzt wird. In Bitcoin macht der Prozess der Erzeugung eines spezifischen Hash -Werts durch den SHA256 -Algorithmus die Erzeugung jedes neuen Blocks zu einem Wettbewerbsprozess, wodurch die Systemsicherheit erhöht wird.

Historische Entwicklung: Die historische Entwicklung von POW kann in zwei Stufen unterteilt werden. In den frühen Tagen wurden einzelne Benutzer durch die CPU oder GPU abgebaut, aber mit der Weiterentwicklung der Technologie konzentrierte sich die Entstehung professioneller Bergbauwagen ASIC die Minen weiter. Obwohl das derzeitige Schwimmbadesystem das Problem der Computerverteilung löst, bringt es auch einige Herausforderungen mit sich, z. B. Energieverbrauchsproblemen und 51% -Angriffsrisiken.

Pro und Nachteile: Der Vorteil des POW -Mechanismus liegt in seiner Stabilität und kann einen relativ langleh2en Währungswert aufrechterhalten. Die Nachteile des hohen Energieverbrauchs und der Zentralisierung des Bergbaus können jedoch nicht ignoriert werden. Ein hoher Energieverbrauchsprobleme sind Druck auf die Umwelt, während die Zentralisierung des Bergbaus zu einer Netzwerkkontrolle durch einige große Minenpools führen kann und die Sicherheitsrisiken erhöht.

Um als wichtiger Grundstein im Blockchain -Feld zusammenzufassen, hat der Konsensmechanismus des POW einige Mängel, aber seine Stabilität und Reife machen es immer noch in eine wichtige Position in der Welt der Blocchain. Mit der Wiederholung der Technologie freuen wir uns darauf, innovativere Konsensmechanismen zu sehen, um bestehende Probleme zu lösen und eine nachhaltige Blockchain -Entwicklung zu fördern.

Was ist ein Algorithmus von[Blockchain]?

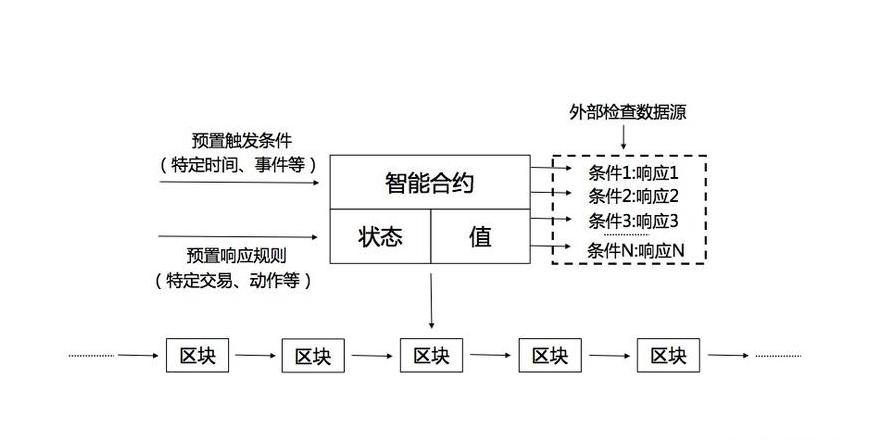

Basessssar -Algorith ist der Hauptpunkt des Protokolls, das verteilt wird. Ziel ist es, die Vorbereitungen für die Konsistenz der Knoten bei Entscheidungen und Verteilungsentscheidungen in verschiedenen Bereichen der Verteilungs- und Verteilungsentscheidungen zu treffen. Mit der Entwicklung der Informationen mit der Entwicklung der Informationen wurden die Architekten möglicherweise auf die Bedürfnisse und verteilten Systeme verteilt. Das verteilte System kann Transaktionen durch Förderung der horizontalen Kapazität und die Auswirkungen von Attributen der Katastrophenrehabilitation verarbeiten. Knoten haben Datenkopien geteilt, um ein einzelnes Problem zu lösen, um dasselbe Problem zu lösen, was sich auf die Inkonsistenzprobleme bezieht. , Über verteilte Matching -Probleme. In der Forschung spielen öffentliche Algorithmen ein wichtiges Kapitelspiel. Die Entwicklung von Algorithmen aus Algorithmenentwicklung von Algorithmen, einer Komponente der Theorie, zeigt die Übereinstimmung mit intermittierenden Netzwerken, und die Cover -Theorie ist praktisch und die Covertheorie.Es ist eine häufig verwendete Vereinbarung, die von öffentlichen Ketten häufig verwendet wird. Die Organisationen praktizieren häufig die vollen umstrittenen Blutergüsse des Konflikts (BFT) in der Konsole -Blutergüsse in der Allianz in der Allianz. Die Entwicklung von Algorithmen durch die Vereinbarung spiegelt die tiefe Erforschung der tiefen Forschung zu verteilten Systemen wider. Mit der Verbesserung der Technologie und der Nachfrageveränderung befinden sich neue Algorithmen immer in komplexer und komplexer Umwelt. Leistung Wenn die Vereinbarung im Gange ist, werden Algorithmen weiterhin Innovation und Entwicklung in verteilten Systemen fördern.