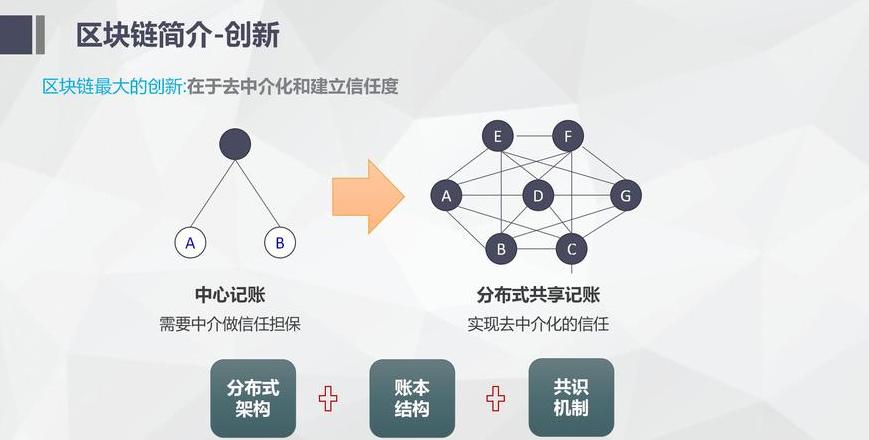

(2) Das Handelsmodell des Geschäftsmodells: Es scheint sehr weit weg zu sein, aber es muss trotzdem angegeben werden. Warum erscheint diese Art von Wolke? Große Unternehmen kaufen im Allgemeinen Computer (unabhängig von den niedrigen oder Millionen von Personen in diesen Computern werden die Konfigurationsquellen in diesen Computern weiterhin mit dem Computer belassen. Dann sind diese zusätzlichen Ressourcen noch mit dem Computer. Wie können Ressourcen verwendet werden?Wenn Sie sich an das Internet wenden, wissen wir nicht, wie diese Ressourcen hier integriert sind. Benutzer haben diese Art von Service auch gesehen. Wenn Sie beispielsweise direkte Unternehmen, Filenifizierung und materielle Ressourcen direkte Unternehmen aufbauen möchten, werden andere Unternehmen verwendet, um Cloud -Dienste zu erstellen, die nach Ihren Geschäftsanforderungen bereitgestellt werden. << Alle Kreuze werden für sich selbst verwaltet und manuell verwaltet. Sie sind aufgrund der Verteilung, Systemsysteme, schwer zu zerstören. Zum Beispiel können auch Bitcoin das Bikko -System auf der Grundlage eines einleitenden Parkplatzes nicht beschädigen. KulturminenZentrale Dienste sind zentrale Dienste wie WeChat, Abiiay, Alipay, Enciaatay, alle verantwortungsbewussten traditionellen Bediensteten und Kunden aus dem Serverdienst. Wenn sein Server einen Angriff aus dem Angriff bietet, verwenden UCHTTA und Alipay Ihre nicht. Zum Beispiel, Am 28. Mai 2015 wurde CityP von einem unbekannten Diener angegriffen und die Webversion und die mobile App normalerweise verwendet. p> p> p> p> p> p> p> p> p> p> p> p> p> p> p> p> p> p> p> p> p >>>>>>> sie sind mays sie sind meine sie sind mein sie sind mayy sie sind mayy sie sind schiedsrichter. Der wichtigste Unterschied zwischen diesen drei sind verschiedene Medien. Playcastine ist das technische Modell, das technisches Modell ist, und Server können Centputygger verwenden. Treffen Sie ein Forum. Wenn Filme oder Websites aus relativ hohen Besuchen stammen, können Sie eine Bandbreite der Bandbreite auswählen. Nichtstatische IDC-Anbieter, um Probleme zu sparen, die vom üblichen Zustand geschult werden müssen, aber auch die Benutzererfahrung reduziert. In ernsthaften Situationen kann die Website es zu einem Kind machen und es dauert lange, bis sie sich erholt hat. Normale IDCs haben hohe Glaubwürdigkeitsgarantien.Und die professionellen und technischen Kollegen befinden sich in einem Computerunterricht. 5. Ein ADC -Dienstanbieter auf dem Servermarkt. Die direkte Zusammenarbeit mit den IDEC -Anbietern, die unabhängige Computerabschnitte haben, kann aus diesen Problemen entfernen. im engen Sinne ist die Blockchain eine Kettendatenstruktur, die Datenblöcke in der Sequenz in chronologischer Reihenfolge kombiniert und nach einer kryptografischen Art und Weise garantiert wird, die sagen, und kein verteiltes Buchhaltungsbuch durchführt. In einem breiten Sinne ist die Blockchain -Technologie eine neue Methode für verteilte Infrastruktur und Berechnungen, die Blockchain -Datenstrukturen zum Überprüfen und Speichern von Daten verwendet, die Konsensalgorithmen verwendet, um Daten zu generieren und zu aktualisieren. 【Infrastruktur】 Im Allgemeinen besteht das Blockchain -System aus einer Datenebene, einer Netzwerkebene, einer Konsensniveau, einer Stimulationsebene, einer Vertragsebene und einer Anwendungsstufe. Unter diesen verkapulieren die Datenschicht grundlegende Daten und grundlegende Algorithmen, wie z. B. grundlegende Datenblöcke und Datenverschlüsselung und temporäre Markierungen. Freisetzungsmechanismus und der Verteilungsmechanismus wirtschaftlicher Anreize; In diesem Modell sind die Struktur des Kettenblocks, basierend auf Zeitzeichen, Konsensmechanismus verteilter Knoten, wirtschaftliche Anreize, die auf Konsens -Computermacht basieren, sowie flexible und programmierbare intellektuelle Verträge die repräsentativsten Innovationen der Blockchain -Technologie. Informationen zu erweitern: [die Haupttechnologie von Handlungsblöcken] und kann sie auch gemeinsam anzeigen. Die Einzigartigkeit des verteilten Blockchain -Speichers spiegelt sich hauptsächlich in zwei Aspekten wider: Zunächst bleibt jeder Einheitsknoten vollständige Daten gemäß der Blockchain -Struktur beibehält. Zweitens ist jede Einheit in der Blockchain unabhängig und hat den gleichen Status. Der Knoten kann die Kontodaten nicht separat aufzeichnen, was die Möglichkeit einer Überwachung eines vermeidetBuchhalter oder Bestechung zur Aufzeichnung falscher Konten. Da es theoretisch genügend Buchhaltungseinheiten gibt, es sei denn, alle Knoten werden zerstört, gehen die Konten nicht verloren, was die Sicherheit der Kontodaten gewährleistet. 2. Der Konsensmechanismus der Blockchain hat die Eigenschaften „der Minderheit, die der Mehrheit untergeordnet ist“ und „Jedes ist gleich“. "Gleich zu allen" bedeutet, dass, wenn der Knoten den Bedingungen entspricht, alle Knoten das Recht haben, dem Konsensergebnis Priorität zu geben, direkt von anderen Knoten erkannt und schließlich das Endergebnis des Konsens werden. 4. Als Beispiel ist es leicht zu sagen, dass alle Informationen (einschließlich medizinischer Informationen und Risikoinformationen) korrekt sind und Vertrauen verdienen. im täglichen Geschäft von Versicherungsunternehmen, obwohl Transaktionen nicht so häufig wie in Bankgeschäften und Wertpapieren sind, ist ihre Abhängigkeit von zuverlässigen Daten zugenommen. Daher ist der Autor der Ansicht, dass die Verwendung von Blockchain -Technologie und der Anfang des Datenmanagements Versicherungsunternehmen effektiv helfen kann, ihre Risikomanagementfähigkeiten zu verbessern. Insbesondere teilt dies hauptsächlich die Verwaltung versicherter Risiken und Überwachung der Risiken der Versicherungsgesellschaft. Link: Blockchain-Baido Encyclopedia ⒈ Was ist der Tablet -Computer gut für Blockchain (welche Plattform ist Produkte für Blockchain, die für die Werbung geeignet sind)

Was ist eine Blockchain -Technologie? Was ist eine Blockchain? Was ist eine Blockchain?

2. Bitcoin wird von der Zentralregierung nicht reguliert. Wenn eine Person für Waren oder Dienstleistungen für einen anderen bezahlt, stellt der Benutzer eine Bestellung aus und überprüft die Transaktion, sodass der Dritte für die Bearbeitung oder Lagerung von Zahlungen nicht erforderlich ist. Die abgeschlossenen Transaktionen werden in den Blöcken öffentlich aufgezeichnet und letztendlich in der Blockchain gespeichert, wo andere Bitcoins in der Blockchain überprüft und weitergeleitet werden.

Mehr darüber, welche Felder in der Blockchain verwendet werden? Was ist ihre Funktion?

Blockchain ist ein neues ModellAnwendungen für Computertechnologien wie verteilte Datenspeicherung, Übertragung eines Punktes eines Punktes, Konsensmechanismus und Verschlüsselungsalgorithmen. Der sogenannte Konsensmechanismus ist ein mathematischer Algorithmus im Blockchain -System, um Vertrauen zu schaffen und Rechte und Interessen zwischen verschiedenen Knoten zu erhalten.

Wie verwenden wir die Grundtechnologie von Bitboxen, um die Effizienz der Arbeit zu erhöhen?Bitbox, Future Star

2018-01-22

Mobiles Internet und Blockchain sind heute die beiden beliebtesten Technologien und werden auch als Änderungen oder Veränderungen schwerwiegender Veränderungen in Geschäftsmodellen angesehen. Das mobile Internet verändert wirklich alles, einschließlich einer Veränderung des grundlegenden Lebenszustandes unseres Volkes. Bis Ende 2015 gab es weltweit 2 Milliarden PC -Computer, aber globale mobile Terminals erreichten eine pro Person, die 7 Milliarden beträgt. In der traditionellen Computerzeit betrug die durchschnittliche Zeit im Internet 2,8 Stunden am Tag, aber in der Ära von Smartphones, dh der Ära des mobilen Internets, verbrachten alle 16 Stunden im Internet.

technische Hindernisse, mit denen Mobiltelefone zum vorliegenden Zeitpunkt ausgesetzt sind, wurden die Berechnung der Merkmale von Smartphones erheblich verbessert, aber sie sind immer noch mit vielen technischen Hindernissen konfrontiert, wenn sie sich an das Blockchain -Computing anpassten: Derzeit kann die CPU 2-3G, 4-8g Speicher- und Speicherplatz 128-256 G erreichen, hauptsächlich der minimalen Blockchain-Konfiguration. Trotzdem können Verschlüsselungsalgorithmen, Miningalgorithmen und der Start der CPU und die Spitzen des Speichers das Mobiltelefonsystem senken. Daher sollten die entspre chenden Software- und Hardwaresysteme von Mobiltelefonen eine gewisse Anpassung und Verbesserung der Blockchain vornehmen.

2) Die Instabilität des Netzwerks von Mobiltelefonen. Während der normalen Verwendung von Mobiltelefonen wechseln sie häufig zwischen 4G und WI -FI, was zur Instabilität der Netzwerkparameter (wie IP -Address) führt, was die Synchronisation von Blockchain -Daten und das Erreichen des Konsens beeinflusst.

3) Unterschiede inDas Zusammenstellungssystem von Mobiltelefonbetriebssystemen. Der größte Teil des Blockchain -Codes basiert auf der C ++ - Kompilierungsumgebung Linux. Derzeit wagt es kein Team, diesen Bereich auf der ganzen Welt herauszufordern.

und die Hindernisse, denen das Internet der Dinge in den Anwendungen der Blockchain ausgesetzt ist.

Blockchain -Technologie löst die Architektur eines engen Problems im Internet der Dinge und manifestiert sich hauptsächlich in drei Aspekten:

(1)?

(3)?, bequeme und zuverlässige Abrechnung und Zahlung von Zahlungen

2. Die Vertraulichkeit von von Regierungen und großen Unternehmen kontrollierten Netzwerkdiensten wurde nach dem Vorfall mit Snowden weit verbreitet. Insbesondere im Bereich des Internets wird die aktuelle zentralisierte Architektur der Servicespeicher alle Überwachungsdaten und Steuersignale durch den zentralen Server angeleitet. Video -Wire -Signale, die aus den Kammern dieser Sammler der zentralen Server übertragen wurden, Aufzeichnungen über vom Mikrofon aufgezeichnete Anrufe und sogar Informationen über den Rhythmus des Benutzers, Herzklopfen und Blutdruck werden auf dem zentralen Server angegeben.

3. Dennoch sollten wirtschaftlich wertvolle Wechselwirkungen garantieren, dass der Betrieb des Geräts die Erlaubnis hat, Transaktionen im Namen des Eigentümers durchzuführen, und dass eine solche Auflösung direkt überprüft werden kann. Gleichzeitig sollten Transaktionen von Smarts zuverlässig aufgezeichnet werden, um die Gültigkeit von Transaktionen sicherzustellen.

4. Darüber hinaus ist der Stromverbrauch von IoT -Geräten auch ein Problem, das in praktischen Anwendungen strenge Aufmerksamkeit erregt. Daher ist es unmöglich, die vorhandene Blockchain -Technologie direkt auf die Nutzung des Internets der Dinge anzuwenden.

Das Konzept und die technische Route Bitbox

1) Um die vollständige Übertragung von Blockchain auf Mobiltelefone zu erreichen, kombinierte Bitbox die Eliten der IT -Technologie im In- und Ausland (China, Russland, Israel) -O -ONO, Korrespondenz zwischen einem Handy und einem Server. Das Mobiltelefon vervollständigt die herkömmlichen Parameter der Blockchain und überwacht das System.Feedback mit den Daten, der Schnittstelle der oberen Transaktionen auf dem Level usw.

Der zweite Schritt besteht darin, den Basisteil (P2P -Netzwerk, Konsensus -Algorithmus, Datenspeicherung usw.) im Blockchain -Code aus dem Teil der Brieftasche (Verwaltung von Adressen, Transaktionsverwaltung usw.) zu trennen und dann Teil des Geldbörsens (Verwaltung von Adressen, Transaktionsverwaltung usw. Brieftasche auf einem Handy.

Der dritte Schritt besteht darin, den vollständigen Blockchain -Code tief zu optimieren und ihn vollständig auf ein Mobiltelefon zu übertragen.

Der vierte Schritt besteht darin, das Android- oder Ubuntucore -Betriebssystem tief zu konfigurieren, den Kernblockchain -Code in die Betriebssystemebene zu integrieren und gleichzeitig die Blockchain -Netzwerkverbindung mit einem Mobiltelefon auszuführen. Dies ermöglicht es der Blockchain, sich besser an die Ausrüstung des Mobiltelefons und die Leistung des Netzwerks anzupassen, die Stabilität und Zuverlässigkeit der Blockchain zu erhöhen und eine größere Sicherheit zu gewährleisten.

2) Die Android -Plattform

Android ist ein kostenloses Open -Source -Betriebssystem, das auf Linux basiert. Das Android -Betriebssystem wurde ursprünglich von Andyrubin entwickelt und unterstützt hauptsächlich Mobiltelefone. Im August 2005 wurde er von Google erworben und investiert. Im November 2007 erstellte Google eine offene Mobiltelefonallianz mit 84 Gerätenherstellern, Softwareentwicklern und Telekommunikationsbetreibern für die gemeinsame Entwicklung und Verbesserung von Android -Systemen. Dann veröffentlichte Google den Quellcode von Android für die Apache Open Source -Lizenz.

3) Die technologische Plattform Ubuntucore

Ubuntucore ist im Zeitalter des Internets der Dinge als Ubuntu bekannt, und dies ist eine optimierte Version von Ubuntu, die sicher an autonomen Maschinen, Geräten und anderen digitalen Produkten arbeiten kann, die über das Internet verbunden sind. Von intelligenten Häusern bis hin zu Drohnen revolutionieren diese Geräte viele Aspekte unseres Lebens, benötigen jedoch ein weiteres Betriebssystem aus herkömmlichen PC -Systemen, um Sicherheit und kontrollierter zu gewährleisten.

4) Status der Forschungserkennung

derzeit mit dem Open -Source -Code der Bitbox basierend auf der Beidou -Kette, der vorläufigen Entwicklung des Prototyps und des Kerns der Blockchain -Trigramm auf 6 komprimiert.M, und der Peak mit dem Speicher beträgt weniger als 250 m.

Bitbox

1) Mobiltelefonbenutzer haben viel übertroffene PC- und Serverbenutzer. Die Blockchain -App ist nicht erforderlich, um den Blockverbindungsanschluss über das Netzwerk aus der Ferne zu veröffentlichen, aber sie kann das lokale Blockchain -System direkt verursachen.

2) Im Zusammenhang mit der schnellen Entwicklung der IoT -Technologie werden in Zukunft verschiedene IoT -Knoten auch mit dem Blockchain -Netzwerk verbunden, und die Recheneigenschaften der IoT -Knoten ähneln den Mobiltelefonen.

⒉ Wie ist Blockchain -technologische Anwendung major_Obyment Direction_ Was ist zu lernen?

Bei der Auswahl einer Bewerbung für ein College -Aufzeichnungsprogramm ist das Blockchain Technology Program -Master -Fächer zum Schwerpunkt vieler Kandidaten und Eltern. Das Folgende ist eine detaillierte Analyse von Vor- und Nachteilen, Beschäftigungstrends und Kernkursen für den Hauptfach. 1. Kultivierungsziele Dieses Hauptziel zielt darauf ab, Talente sowohl mit moralischer Integrität als auch mit Fähigkeiten zu fördern. Absolventen verfügen über Fähigkeiten wie Blockchain -Anwendungsdesign und -entwicklung, intelligente Vertragsentwicklung, Systemtests, Vertrieb und Betrieb und Wartung, Softwaredesign und -entwicklung. Darüber hinaus haben die Schüler den Geist der Handwerks- und Informationsfähigkeiten und sind für die Entwicklung von Blockchain -Anwendungen, Tests, Betrieb und Wartung, Betrieb und andere Aufgaben kompetent. 2. Die Absolventen bei der Arbeit richten sich an Karrierebereiche wie Blockchain -Anwendungen, Blockchain -Engineering und technisches Personal. 3. Die wichtigsten beruflichen Fähigkeiten erfordern die Möglichkeit, Blockchain -Produkte zu analysieren und zu entwerfen. und in der Lage sein, Lernen, lebenslanges Lernen und nachhaltige Entwicklung zu erforschen. 4. Hauptprofi Kurse und Praxis -Schulung professionelle Grundkurse umfassen die Blockchain Foundation, das Linux -Betriebssystem, die Computernetzwerkstiftung, die Programmierfundament, die Webentwicklungstechnologie, die Datenbanktechnologie und die Anwendungen. Die professionellen Kernkurse umfassen eine erweiterte Anwendung von Programmierungen, Kernblockentechnologie, Virtualisierung und Containertechnologie, Vertrieb und Betrieb und Wartung, Anwendungsdesign und -entwicklung, intelligente Vertragsentwicklung und umfassende Praxis mit Blockchain -Projekten. Das Praktikumstraining simuliert echte Karrierezenarien und führt das Design und die Entwicklung und die Entwicklung von Blockchain -Anwendungen, die Entwicklung intelligenter Vertragsentwicklung, den Vertrieb und den Betrieb und die Wartung, die umfangreiche Projektpraxis usw. durch. Darüber hinaus werden die Studierenden Praktika in blockchainbezogenen Unternehmen durchführen. 5. Beispiel für ein professionelles Qualifikationszertifikat für professionelles Zertifikat: Computertechnologie und Software Professionelle technische Qualifikation professionelle Qualifikationsebene: Blockchain -Systemanwendung und -design, Blockchain -Anwendungssoftwareentwicklung und -betrieb und -wartung, Blockchain Smart Contract Development 6. Software -Engineering -Technologie, Cloud Computing -Technologie, Informationssicherheit und Management Majors: Blockchain -Technologie, Software.⒊ Welcher Computer wird für finanzielle technologische Anwendungen verwendet?

Computer, die für wirtschaftliche technologische Anwendungen erforderlich sind, können Laptops mit Lenovo-, Dell- oder Ehrenmarken sein. Diese Einheiten können den Arbeitsbedarf wirtschaftlicher Eliten in der Banktechnologie, intelligenten Anlageberatern und im programmatischen Handel unterstützen. Das Ziel der Wirtschaftstechnologie -Anwendung ist es, Talente mit einer globalen Vision zu fördern. Während des Lernprozesses werden Schüler mit einem Hauptfach Finanztechnologie einer Vielzahl von Kursen ausgesetzt sein, darunter Mikroökonomie, Makroökonomie, Python -Programmierung, C ++ - Programmierung, Datenstrukturen und Algorithmen, Ökonometri, Finanzierung, moderne Kryptographie, Finanztechnologie, Einführung in die Finanztechnologie. Diese Kurse sollen die beruflichen Fähigkeiten der Schüler verbessern, damit sie sich an die schnell wachsenden Bedürfnisse der Fintech -Branche anpassen können. Durch systematisches Lernen können die Schüler das Wissen nutzen, das sie gelernt haben, um praktische finanzielle Probleme zu lösen und den Fortschritt der Wirtschaftstechnologie zu fördern. In praktischen Anwendungen ist eine leistungsstarke Datenkonfiguration von entscheidender Bedeutung, um komplexe Wirtschaftsmodelle und Algorithmen zu betreiben. Die Konfiguration mit hoher Leistung von Lenovo-, Dell- und Honor -Laptops kann den Anforderungen von Fintech -Probanden für die Datenverarbeitungsgeschwindigkeit und die Verarbeitungsleistung erfüllen. Darüber hinaus haben diese Marken mit Laptops eine gute Kompatibilität und sind mit verschiedenen Wirtschaftssoftware und -Tols kompatibel, wodurch finanzielle technologische Anwendungen eine stabile Unterstützung bieten. Unabhängig davon, ob es sich um Datenanalysen, Modellaufbau oder Programmentwicklung handelt, bieten diese Einheiten zuverlässige Unterstützung. Insgesamt sind Lenovo, Dell und Honor -Laptops ideal für Fintech -Anwendungen, die nicht nur eine starke Hardware -Unterstützung bieten, sondern den Schülern auch umfangreiche Lernressourcen bieten, um ihnen zu helfen, im Finanzbereich erfolgreich zu sein.⒋ Welche Konfiguration ist Blockchain für

Computer? Welche Konfiguration benötigt der Computer für die Bachelor -Blockierung für Blockchanain -Knotencomputerkonfiguration Corpradate -Schüler?Die normale Computerkonfiguration von Computern der Schüler ist genug, um drei zu verwenden. Antworten Antworten Fragen Welche Situationen gibt es für Bergbauoperationen in der Blockchan -Technologie? 1) AMMIERS S9. 2) Machtunterstützung; 3) Kraftseil. 4) ein Computer - Anmelden Sie sich beim Bergbau -Swimmingpool -Konto. Konfigurieren Sie die Minenadresse und Minen. Router 5) Router. 6. Registrieren Sie das Netzwerkkabelnetz usw. 8) Brieftasche / Swap -Adresse: Registrieren Sie ein Brieftasche oder ein Exchange -Konto, das Graben der Währungsadresse und füllen Sie den Bergbaupool aus. Wenn Wenn Sie die Adresse nicht abschließen, wird das Einkommen im Bergbausee vorübergehend gespeichert. Softwareentwickler benötigt Computer.

Die Anforderungen sind erforderlich, da die Bedürfnisse für den Betrieb großer Entwicklungsumgebungen erforderlich sind. Daher wird empfohlen, eine höhere Konfiguration zu erhalten. Im Allgemeinen sind Computerstandards die CPU und Intel ist besser, da Intel besser ist. Es wird nicht Turbulenzen sein. Gleichzeitig muss die CPU die CPU für Quad-Core oder höher kaufen.Gleichzeitig ist der Effekt des Betriebs sehr gut. Eine andere Sache ist, dass die Hauptfrequenz der CPU hoch sein sollte, die hohe Frequenz hoch sein sollte und die Geschwindigkeit beschleunigt wird.

Wenn Sie einen guten Job machen möchten, müssen Sie die Tools zuerst nehmen und lernen, wie Sie den Computer programmieren. Die für Computer erforderliche Konfiguration:

1. Java, Front-End

Solorere Konfiguration: i5 oder oberer Prozessor, 8G Open Disk (16G Empfehlung), das 64-Bit-Fenstersystem ist das beste. (Wenn Sie einen Laptop kaufen, empfehlen Sie den Kauf erweiterbarer Speicher und Modell)

2. Python

Computerkonfiguration: Der geringste Konfigurationsspeicher beträgt weniger als 4 GB. Die Grafikkarte ist nicht erforderlich. Im Allgemeinen der i5 -Prozessor, Festplatte 512g oder mehr.

3. Python + Big Data

Computerkonfigurationsanforderungen: Problem I5 oder i7 oder i7 oder höher, Quad-Core, 16G-Speicher, 16G-Speicherkarte und 2G). System: Win10.

4. UI -Design

Hardwarekonfiguration: CPU -Programmkonfiguration: Mindestens 16G Speicher, kostenlose Grafikkarte, System: Win10 oder Mac.

5. Software -Tests

Quellkonfigurationsanforderungen: i5 -Prozessor, Speicher 8. Windows (Win7, Win8, Win10, Windows). Multipi: i5 oder höher, 64-Bit, 64-Bit, Multi-Core-Intel-Prozessor

7. Produktmanager

Hardwarekonfiguration: CPU -Prozessor i5 (alle enthalten); Mindestens 4G Speicher; Mindestens 512 g oder höher; System: Win764-Bit.

8. Winde ermöglichen Vermutungen Winter i5 oder i7 oder i7 oder i7 oder höher, Win7 Win10 ist der beste Sieg10.

9. C / C ++, Go Blockchain < / p>

Computerkonfigurationsanforderungen:Prozessor i5 oder i7 oder höher, Quad-Core, 8G oder höher, Festplatte 1G, Linux Cloud Computing + Festplatte 500 g oder höher.

11. Filme und TV -Produktion

Computerkonfigurationsanforderungen Konfigurationsanforderungen: Welche Vorbereitung ist auf der Festplatte über dem CPUII7 oder darüber erforderlich. Die Konfigurationsanforderungen für jede Sprache sind wie folgt:

1. Die Festplatte über 256 Gramm ist das beste und das 64-Bit-Fenstersystem oben. (Wenn Sie einen Laptop kaufen, empfehlen Sie den Kauf erweiterbarer Speicher und Modell)

2. Python

Computerkonfiguration: Der geringste Konfigurationsspeicher beträgt weniger als 4 GB. Die Grafikkarte ist nicht erforderlich. Im Allgemeinen i5 -Prozessor, Festplatte über 256 Gramm.

3. Python + Big Data

Anforderungen an die Computerkonfiguration: Manager i5 oder i7 oder i7 oder i7 oder i7, 16G Speicher, 1T -Festplatte und 2G kostenlose Grafikkarte oder 2G -kostenlose Grafikkarte oder mehr 2G.

ComputerKonfigurationsanforderungen: Prozessor i7 oder höher, Speicherkonfigurationsanforderungen Speicherplatte 1G, 00G oder höher.

6. Vollstack Computerkonfigurationsanforderungen Software -Festplattencomputerkonfigurationsprojekt Software -Festplatte Computerkonfigurationsprojekt Es ist am besten, oben erfrischend zu sein.