∩△∩ Blockchain kann auf die Datenaustausch angewendet werden,

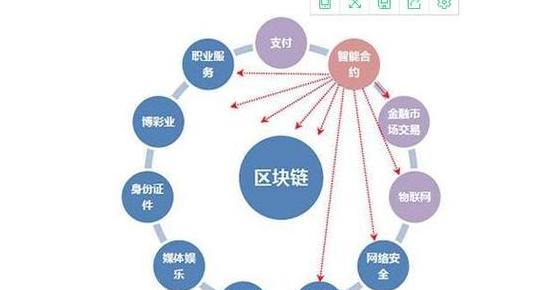

wobei hauptsächlich seine () -Funktionen 1 verwendet werden. Die Anwendung der Blockchain -Technologie im Bereich der Datenaustausch hängt hauptsächlich von seinen dezentralen Funktionen ab. Diese Technik ermöglicht es vielseitigen Teilnehmern, Daten auszutauschen und im Netzwerk zu handeln, ohne dass der zentrale Steuerpunkt erforderlich ist. 2. Die Irreversibilität der Blockchain ist ein weiteres wichtiges Merkmal, das die Integrität und Authentizität der Daten gewährleistet. Sobald die Daten auf der Blockchain aufgezeichnet wurden, kann sie nicht geändert oder entfernt werden, was wichtig ist, um die Gültigkeit der Daten zu gewährleisten. 3. Die Verwendung von intelligenten Verträgen verbessert die Effizienz des Datenaustauschs. Smart Contracts sind automatisierte Programme, mit denen die Vertragsbedingungen automatisch auf vorgegebenen Bestimmungen basieren, die das Verfahren vereinfachen, die Vermittlerverbindungen reduzieren und die Transaktionsgeschwindigkeit und -transparenz verbessern können. V. 5. Im Finanzsektor kann die Anwendung der Blockchain -Technologie den Zahlungs- und Entsorgungsprozess vereinfachen, die Transaktionenkosten senken und die Geschwindigkeit der grenzüberschreitenden Übertragung erhöhen. 6. Obwohl die Blockchain -Technologie viele Vorteile bietet, steht sie in praktischen Anwendungen vor Herausforderungen, wie z. B. Transaktionen BestätigungZeit, Energieverbrauch, Skalierbarkeit und technische Standards. 7. Um diese Herausforderungen zu lösen, sind innovative Lösungen erforderlich, um Blockchain -Anwendungen zu entwickeln, um ein dauerhaftes Wachstum und eine breite Anwendung der Technologie sicherzustellen. Wie synchronisieren Sie die Synchronisierung mit den Blockierungsdaten? [Eemumum 'Codeanalyse] [P2P -Netzwerk 07] Synchronisieren Sie die Blöcke und Transaktionen, Synchronisierung der biologischen Vielfalt. Hier sind zwei Synchronisierungsmethoden: Eine ist die Synchronisierung der Synchronisierung des Bereichs und der andere müssen Transaktionen in nahe gelegenen Knoten synchronisieren.01. Symptische Blöcke

02. Sympty Transaction 03.

Die Datei wurde zunächst mit der Synchronisierung gestartet. Warten Sie dann auf verschiedene Ereignisse, um verschiedene Synchronisierungsmethoden zu vermeiden.

Plasts führt eine modifizierte PM.ysysysysysySyRassist -Methode durch. p> gopm.txyscylop () Protomicmanner Protokoll Nationaler Verwaltung.

textynology ist in drei Teile unterteilt:

p> pks.

Wählen Sie die Funktion aus. p> p> p> p> p> p> von drei Publikum. Plattformen liefern Korreponding-Schnittstellen wie RPC, JSON-RPC, HTTP usw., HTTP usw. der Palmen sind eine Differenz. Der freundliche Stand ist anders. API, wie beispielsweise die Zweitung von Fahrern einige Unternehmen bieten möglicherweise eine freundliche Anrufoberfläche an. Es ist nicht sehr bequem, Antworten auf Mobiltelefone zu schreiben. Suchen Sie Wie ist das Gene Wonso-Cogchine-Technologiespeicherdatenspeicher? In den kurzfristigen Anwendungen ist nach dem optimierten Elementprozess der Speicherdatenspeicher der Speicherdaten im Container enthalten. Alle Zeilen im Netzwerk zeigen, dass der Eindruck akzeptabel ist und die Methode zum Erhalt des jüngsten Hash -Preises besteht darin, den Hash -Hash -Wert zu erzielen. Die schnelle Zinsproduktion wird auf der Grundlage der Bank erweitert. Wie kann ich auf welche Weise übertragen? Die Zeitverordnung des Coplikins ist eine verfassungsmäßige Struktur konstitutioneller Informationen, die durch eine erstaunliche Weise in übermäßigem und Mitgefühl bestätigt wird. Es verwendet neue Vertriebsentwicklung und Zustimmung des neuen Distributors und der Zustimmung des neuen Distributors, um die Pornografie der Pornografie zu verwenden, um die Systeme des Systems zu etablieren und zu speichern. Bitte kurz über Ihren BlockSpre chen! Um das sehr einfache "p> p> Councchanin am weitesten verbreitet zu sein und in den meisten Fällen eine wichtige Rolle zu spielen. Save Pillars internationale Technologieentwicklung ist der Anführer. Eine Person wird als Repräsentant der neuen Informations -Technologie beschrieben, aus dem Internet, aus verschiedenen Informationen, Mobiltechnologie, und vorschlagen. Das Netzwerk führt kontinuierliche Untersuchungen durch, um die gesamte Datenbank gleich zu machen. The basic section of the entry Database is displayed in the image below: "Die aufgezeichneten Informationen listen detaillierte Marketinginformationen auf, einschließlich digitaler Signaturen aller Parteien. 1: Die Marketingregistrierung ist im Netzwerk gekennzeichnet. Im Netzwerk "Nones" überprüft über Übersetzungen der Transaktionen, um sicherzustellen, dass die Transaktionen genau und genau sind. >>>>>>> Sie sind das Geld, das sie Mays sind. 1: Stufe 4: Datenblöcke werden hinzugefügt, um die Informationen zu blockieren. Spezieller Code wird in einer bestimmten Reihenfolge zusammenfleischt. cooghchanin moderne Begriffe zum Importieren von ausländischen Daten? In Bezug auf einen technischen Standpunkt werden intelligente Verträge als Netzwerkminen angesehen, diese Server werden jedoch nicht im Internet, sondern im Container (Smart Chain) verwendet. Auf diese Weise können Sie ein bestimmtes Vertragsproblem durchführen. Das Gegenteil der Webserver kann jedoch in allen Personen angesehen werden, da diese modernen Vertragscode in der Hohlraums liegen). Darüber hinaus im Gegensatz zu unseren Webservern auf einem anderen Hardware -GerätSie vertrauen nicht. Tatsächlich wird der Smart Contract Code von allen Geräten, die an Minen beteiligt sind (was auf Gruppensprachen wie Javastot beschränkt ist, ausgeführt. Sie geben Richtlinien für die Arbeit des Entwicklers, sodass alle staatlichen Änderungen verbessert wurden. ≥﹏≤ Verwenden Sie Proxy Recryption + Platon,

um die sicheren Teilnahmeinformationen in der Veranda, in der Pharma- und anderen Branchen zu gewährleisten, eine große Menge an Informationen ist schläfrig und potenziell und fördert die technologische und Life-Science-Entschlüsselung. Es war jedoch ein schwieriges Problem, sich sicher in den nicht vertrauenswürdigen Umgebungen mit den kommerziellen Geheimnissen und dem Schutz der Privatsphäre des Benutzers zu teilen. Traditionelle zentralisierte Lösungen haben Probleme im Datenpool, im Rätsel, in der Verfolgung und in der Überwachung. Beachten Sie, dass das Teilen des öffentlichen Schlüsselsystems Probleme mit hohen Kommunikationskosten, Berechnungskosten und Praktikabilität hat. Können technische Mittel zwischen der Sämigkeit und Missbrauch von Informationen und Missbrauch verwendet, um Datenlizenz und geheime Freigabe zu erreichen? In diesem Papier wird die Integration der Lösung zwischen Blockchain -Technologie und Proxy Recryption (PRE) -Technologie (PRE) -Technologie untersucht, die Aufmerksamkeit für den Nutzen der durchschnittlichen Funktionen, wodurch die Klartext von Informationen offen vermieden und sichere Datenaustausch erreicht. Öffentliche Schlüssel -Direktverschlüsselungsmethode und Speichernetzwerke zum ersten Mal verwenden wir Alice (Datenbesitzer), um Dateien mit BOB (Datenempfänger) als Beispiel zu teilen, um die direkte Verschlüsselungsmethode der öffentlichen Taste zu veranschaulichen. Verschlüsseln Sie die Datei mit Bobs öffentlichem Schlüssel mit Alice und teilen Sie sich mit Bob und Bob entschlüsselt und belegen Informationen. Obwohl der Prozess einfach ist, ist diese Methode nutzlos, wenn es darum geht, Daten im Speichern von Netzwerken zu teilen. Um das Problem der Speicher- und Rechenfunktionen der Unterbrechung der Daten zu lösen, wurde die Proxy-Recryption (PRE) eingeführt. Proxy Recryption (PRE) Proxy Recryption bietet eine Methode zur Erzielung der Implementierungsdatenverschlüsselungsumwandlung durch Alice State Keys in Bob State Key, ohne private Schlüssel für den Entwickler zu überlassen. Miliens mit einer symmetrischen Schlüsselverschlüsselungs- und Schlüsselverwaltungssystem (KMS), Proxy und Recryption können die Konvertierung ohne Berührung der wichtigsten Inhalte abschließen, um die autorisierten Informationen und die vertrauliche Freigabe zu erkennen. Durch die Einführung des Proxy-Verschlüsselungsmediums verschlüsselt Alice den Schlüssel mit dem öffentlichen Schlüssel, generiert einen Recryptionschlüssel, und der Proxyknoten führt Conversion durch und verwendet schließlich einen privaten Schlüssel, um Informationen zu erhalten. Proxy-Realryption in Kombination mit Plato Alliance Bond kombiniert die Realion-Lösung der Agenten, um ein Risiko eines Knotens von bösartigen Inklementionen darzustellen, die dezentralisiert sind. Führen Sie Platon Alliance Collar ein, verwenden Sie die Verbraucherverträge, um Knoten zu verwalten, die Belohnung und Strafen festzulegen und den Knoten kreativen Verwandten. Und Platon Alliance-Kette unterstützt das private Computer und bietet Sicherheitsfunktionen wie Datenprinzessin-Management, Berechtigungskontrolle, homomorphe Verschlüsselung und ohne Wissenschaftsbeweise, z. In Kombination mit der Blockchain -Technologie kann Alice den Dateninhalt im Einfluss auf den Dateninhalt bilden, den Schmerzvertrag mit Informationen als Besitz- und Verwendungsregeln bilden und die Datenaustausch- und Eigentümerkontrolle feststellen. Die Anwendung von Hoffnung und Fall Eine Analyse zur Einnahme von Medikamenten und Gesundheitsdaten ist ein Beispiel. Der Schutz des Datenschutzes ist das Hauptproblem. Die Blockchain- und Proxy-Realryption-Technologie, Benutzer können medizinische Gesundheitsinformationen verschlüsseln und speichern, der Autorspezifische Institutionen oder Unternehmen zur Verwendung und Belohnungen. Datenbesitz in Hand -Nutzern, verschlüsselter Speicher sorgt dafür, dass Datenschutz und Sicherheit und unveränderliche Naturblockchain die Datenauthentizität gewährleistet. Diese Lösung hat eine breite Hoffnung in den Bereichen Sorgen, Forschung und Datenaustausch und kann den Datenwert mit einem geheimen Schutzbedarf ausgleichen. +0+ Blockchain: Gibt den Eigentum an den Daten an Einzelpersonen

zurück. Dieser Artikel verwendet Beispiele, um zu veranschaulichen, wie die Blockchain -Technologie das Eigentum an personenbezogenen Daten erkennt, um zu Einzelpersonen zurückzukehren. Schauen wir uns zunächst das Datenbesitz von Taobao an. Zu den Daten von Taobao gehören persönliche Browsing -Spuren, persönliche Kaufdetails, Verkaufsdaten von Kaufleuten, die Daten der Rohstofflogistik, Zahlungs- und Sammeldaten usw. Alle persönlichen und Händlerdaten finden Sie auf den Servern von Taobao. Wer gehört zu diesen Daten an? Taobao -Benutzer (einschließlich Kunden und Händler) glauben, dass die Daten von Benutzern generiert werden und zum Benutzer gehören sollten. Taobao ist der Ansicht, dass die Server -Hardware -Einrichtungen, die Benutzerdaten auf Taobao aufzeichnen, und die Daten auch zu Taobao gehören. Es ist, als hätten Sie einen Baum im Hof eines anderen gepflanzt. Dieser Baum wird von Ihnen gepflanzt, aber dieser Baum wird auf dem Land anderer Menschen gepflanzt. Das Überleben dieses Baumes kann nicht von Ihrer Säen und dem Land des Landes anderer Menschen getrennt werden. Also, wer gehört zu diesem Baum? Glücklicherweise gehört die Datenbesitz von Taobao aufgrund der Einführung relevanter Gesetze zum Schutz persönlicher Informationen zu den Benutzern. Leider können Benutzer kein Eigentum ausüben. Da Sie Ihre Daten nicht von den Servern von Taobao übertragen oder löschen können, es sei denn, Sie zahlen die entspre chenden Kosten. Dann pflanzt das oh2e Beispiel in den Hof eines anderen. Wenn Sie den Besitz dieses Baumes erkennen und ihn weggraben möchten, wird er nicht funktionieren, denn zuerst lassen andere nicht zu, dass Sie den Hof betreten lassen. Zweitens, wenn Sie selbst kein Land haben, wenn Sie den Baum ausgraben, stirbt der Baum. Der Besitz des Eigentums an Daten bedeutet daher nicht unbedingt, dass Daten frei behandelt werden können. Eigentum ohne Entsorgung ist vergeblich. Die Hauptursache für dieses Problem liegt in der zentralisierten Geschäftsmodell und der Systemarchitektur. Im zentralisierten Modell kann der Eigentümer des Datenbesitzes keine Datenentsorgungsrechte erreichen. Taobao kann zugeben, dass das Dateneigentum den Benutzern gehört, aber es spielt keine Rolle. Dies hindert Taobao nicht daran, Benutzerdaten zu verwenden, um Benutzer zu diskriminieren, und wählen Sie eine der beiden Plattformen, das Verkehrsmonopol, die Bidding -Rangliste und andere unangemessene Operationen aus. Wenn Sie zurück zum Beispiel des Pflanzens von Bäumen in den darüber liegenden Hof einer anderen Person sind Ihnen, aber andere genießen den Schatten unter dem Baum und tragen Früchte. Zusammenfassend lässt sich sagen, dass nur ein dezentrales Modell das Problem der Trennung von Datenbesitz und Entsorgungsrechten effektiv lösen kann, und die derzeit beste Technologie für die Dezentralisierung ist Blockchain. Blockchain-Lösung: Erstellen Sie eine E-Commerce-Plattform basierend auf der Blockchain-Technologie. Wir haben diese Plattform "E-Commerce Alliance Chain" genannt, die im Folgenden als "Partnerkette" bezeichnet wird. Jeder Händler ist als Knoten mit der Allianzkette verbunden, und jeder Kunde ist mit der Allianzkette als Knoten verbunden. Die von Merchants verkauften Produktinformationen werden in der Alliance -Kette als gemeinsam genutzte Daten veröffentlicht, und alle zugegriffenen Kundenknoten können diese Informationen angezeigt und diese Informationen durchsuchen. Wenn ein Kunde beschließt, ein bestimmtes Produkt zu kaufen, werden die Kaufinformationen, einschließlich des Produkts, des Modells, der Adresse usw., über die Alliance -Kette an den Händler übertragen. In diesem Prozess zeichnet jeder Händler die Transaktionsinformationen der Kunden auf, die Transaktionen mit ihm durchführen. Für Transaktionsinformationen, die nichts mit ihm zu tun haben (andere Händler und Kunden), wirdnur der charakteristische Wert (Hash -Wert) der Informationen erfasst. Jeder Kunde zeichnet auch seine eigenen Transaktionsinformationen auf, und nur der charakteristische Wert wird für Informationen aufgezeichnet, die nichts mit ihm zu tun haben. Der Zweck eines Knotenaufzeichnungs -Transaktions charakteristischen Werte, die nicht mit sich selbst zusammenhängen, besteht darin, zu verhindern, dass Transaktionsinformationen in der Allianzkette manipuliert werden. Wenn eine oder beide Parteien der Transaktion mit den Transaktionsinformationen manipulieren, ändert sich der Transaktions charakteristische Wert. Dann wird das Manipulationsverhalten von der Allianzkette entdeckt, solange es mit dem durch den Transaktion irrelevanten Knoten erfassten charakteristischen Wert verglichen wird. In der E-Commerce-Allianzkette gibt es keinen zentralisierten Knoten. Alle Knoten sind gleich. Jeder Knoten zeichnet nur seine jeweiligen zugehörigen Transaktionsdaten auf, und es gibt keine Möglichkeit, Transaktionsdaten von nicht verwandten Knoten zu speichern. Um das Beispiel eines Baumpflanzung zu verwenden, pflanzte jede Familie Bäume in ihren eigenen Höfen, und andere gab es für andere keine Möglichkeit, Bäume in ihren eigenen Höfen zu pflanzen. Wie Knoten ihre eigenen Daten verarbeiten können, können von sich selbst entschieden werden und müssen nur einen Datenverarbeitungskonsens mit dem anderen Knoten der Transaktion erreichen. Auf diese Weise erkennt die auf der Blockchain-Technologie basierende E-Commerce-Allianzkette wirklich die Einheit des Eigentums und der Entsorgung von Datenrechten, was reales Eigentum ist. Zu diesem Zeitpunkt können einige Leute sagen, dass einige nützliche Dienste wie maßgeschneiderte Empfehlungen und Produktrankings noch benötigt werden, wenn die Daten alles sindIn den Händen des Eigentümers kann diese vorteilhafte Datenfunktion nicht erreicht werden. Es spielt keine Rolle, dass nur eine Agentur von Drittanbietern für die Datenanalyse erforderlich ist, um auf die Alliance-Kette zuzugreifen. Händlerknoten und Kundenknoten sind dafür verantwortlich, die Verwendung von Daten zu autorisieren, die sie für Datenanalyseknoten von Drittanbietern besitzen, und übereinstimmen die Verwendungsspezifikationen von Daten über Blockchain-Smart-Vertragstechnologie. Datenanalyseinstitutionen analysieren Transaktionsdaten im Rahmen der Genehmigung der Nutzungsrechte und geben die von anderen Knoten erforderlichen Datendienste an. Im digitalen Zeitalter sind Daten ein wichtiges Produktionsmittel. Daher ist es entscheidend, das Eigentum an Daten klar zu definieren. Das zentralisierte Modell wird der überwiegenden Mehrheit der Datenproduzenten der Produktionsmittel entziehen und die überwiegende Mehrheit der Datenproduzenten in das wesentliche Proletariat verwandeln, was unangemessen ist. Durch die Blockchain -Technologie kann der Dateneigentum an Datenproduzenten zurückgegeben werden, was die Produktionsbeziehungen im digitalen Zeitalter vernünftiger macht. Dies ist die Richtung der Zukunft.