⒈ Was bezeichnet eine Blockchain -Kette innerhalb einer Blockchain als "Kette"?

Blockkonzept: Ein Block ist eine Datenstruktur, die Transaktionen aufzeichnet. Jeder Block besteht aus einem Blockheader und einem Blockkörper. Die Blockentität ist für die Aufzeichnung aller Transaktionsinformationen in der vorherigen Periode verantwortlich. Blockverbindungsmethode: Blöcke werden über den Hash -Wert des übergeordneten Blocks des Blockheaders verbunden. Jeder Block enthält einen Hash-Wert für den übergeordneten Block, so dass alle Blöcke an die Kanten angeschlossen werden können, um eine kettenähnliche Datenstruktur zu bilden. Unveränderlichkeit der Ketten: Jeder Block enthält einen Hash -Wert für den übergeordneten Block. Daher ändert man die Hash -Wert für alle nachfolgenden Blöcke und sorgt dafür, dass Datenmanipulationen sicherstellen. Kettenzeitstempelfunktion: Der Blockheader enthält auch den Zeitstempelwert, der die Zeit der Blockerzeugung aufzeichnet, sodass jeder Daten verfolgt werden kann, wodurch die Historizität und Zuverlässigkeit von Blockchain -Daten erhöht wird.1. Blockchain ist im wahrsten Sinne des Wortes ein verteiltes Buchhaltungssystem, das aus einer Reihe von Datenblöcken besteht, die mit Verschlüsselungsmethoden generiert werden. Jeder Datenblock enthält eine große Menge an Informationen zur Transaktion, um die Gültigkeit seiner Informationen zu überprüfen und den nächsten Block zu generieren. Diese Blöcke sind in der Reihenfolge der Generation angeordnet und jeder Block ist ein Knoten.

2. Die wichtigsten Punkte, die an der Blockchain -Technologie beteiligt sind, umfassen: dezentrale Datenbanken, ohne Vertrauen, kollektive, zuverlässige Datenbank (Riuettobase), Zeitstempel, asymmetrische Verschlüsselung (asymmetrische Kryptografie), usw.

Die zweite Haupttechnologie ist die verteilte Struktur. Das exquisite Design der Blockchain -Struktur besteht darin, allen Knoten, die an Datentransaktionen teilnehmen, alle Daten aufzuzeichnen und zu speichern. Die dritte Grundtechnologie ist der asymmetrische Verschlüsselungsalgorithmus und die vierte Basistechnologie sind die Skripte, die als programmierbarer intelligenter Vertrag verstanden werden können.

4. In diesem Modell sind die Zeitstempelkettenblockstruktur, der Zustimmungsmechanismus von verteilten Knoten, wirtschaftliche Anreize auf der Grundlage der Einwilligungsberechnungsleistung und der flexiblen und programmierbaren intelligenten Verträge die repräsentativsten Innovationen der Blockchain -Technologie.5. Blockchain ist ein wichtiges Bitcoin -Konzept. Es handelt sich im Wesentlichen um eine dezentrale Datenbank und fungiert als unter der zugrunde liegenden Technologie von Bitcoin.

Welche Verbindung passieren die Blöcke in der Blockchain?

Experten stellen vor, dass die Blockchain allgemein als verteiltes öffentliches Master -Buch verstanden werden kann, das von jedem Block in einer Kette verbunden ist. In traditionellen Buchhaltungssystemen liegen die Rechnungsrechtsrechte in den Händen des zentralen Servers.

zeitliche Reihenfolge. Blockchain ist eine Kettendatenstruktur, die Datenblöcke in der chronologischen Reihenfolge kombiniert und verschlüsselt garantiert wird und nicht manipuliert wird und nicht geschmiedet werden kann.

Blockchain: Fügen Sie auf jedem Block Blockköpfe hinzu. Der Hash -Wert des übergeordneten Blocks wird aufgezeichnet. Jeder Block merkt den Hash -Wert des übergeordneten Blocks und alle Blöcke sind nach einer Blockchain verbunden.

Blockchain ist keine einzige Person, sondern verbindet viele Blockstrukturen, um eine Kettenstruktur zu bilden. Jeder Block wird dann mit einer bestimmten Menge oder Region verbunden. Die Blockchain und die regionale Kette sind also nicht wirklich unterschiedlich. Der Begriff Regionalkette ist tatsächlich ein weiterer Ausdruck von Blockchain.

wie ich keine Informationen über die zuverlässige Kette eingreift?1. Bevor Sie die Unternehmensdaten in der Kette eingeben, müssen die Unternehmensdaten verarbeitet und die Informationen unterzeichnet werden.

2. Zeigen Sie die Verbindung an und verwendet die technischen Eigenschaften der Blockchain -Sicherheit, Zuverlässigkeit und Manipulationen, um ein Kreditsystem umzubauen. In diesem Bereich haben wir viele Anwendungsszenarien gesehen: Rückverfolgbarkeit, elektronische Verträge und elektronische Unterschriften. Identitätsverbindung, Identitätsverbindung eröffnet für die gesamte menschliche Gesellschaft einen Schlüsselschritt, um in eine virtuelle Gesellschaft einzutreten.

3.. Zuverlässige Überprüfung der Ursprungsdaten: Gxchain stellt Standarddatenwickungskomponenten, Datenaustauschprotokolle und Rechnungslegungsverträge von Agenturen bereit.

Wie überträgt die Blockchain die Daten?Blockchain ist ein neues Anwendungsmodell für IT-Technologien wie verteilte Datenstreppen, Point-Punto-Übertragung, Einwilligungsmechanismus und Verschlüsselungsalgorithmen. Die sogenanntenEinverständnismechanismus ist ein mathematischer Algorithmus im Blockchain -System, um Vertrauen zu schaffen und Rechte zwischen verschiedenen Knoten zu erhalten [1].

Blockchain ist ein neues Modell der Anwendung für IT-Technologien wie verteilte Datenspeicherung, Punktpunktübertragung, Einwilligungsmechanismus und Verschlüsselungsalgorithmen. Blockchain ist eine Kettendatenstruktur, die Datenblöcke in der chronologischen Reihenfolge in Sequenz kombiniert und auf verschlüsselte Manomess -Art und Weise garantiert wird, wie nicht -Leistung einsprang.

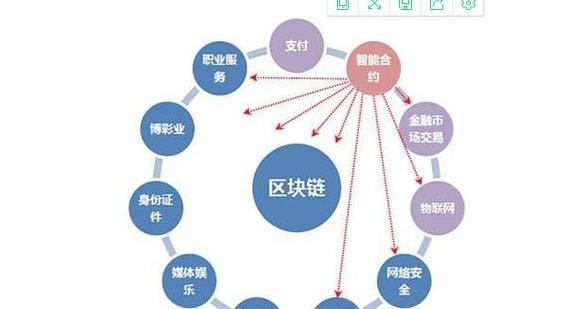

Im Allgemeinen ist Blockchain tatsächlich eine verteilte Infrastruktur und eine Verarbeitungsmethode, mit der die Sicherheit der Übertragung und des Zugriffs auf Daten gewährleistet ist. Die Blockchain -Infrastruktur -Blockchain besteht aus sechs Infrastrukturen: Data -Level, Netzwerkebene, Einwilligungsstufe, Anreizniveau, vertraglicher Ebene und Anwendungsstufe.

Blockchain ist ein neues Modell der Anwendung für IT-Technologien wie verteilte Datenspeicherung, Punktpunktübertragung, Einwilligungsmechanismus und Verschlüsselungsalgorithmen.

Blockchain ist die Speicherung der verteilten Daten und der Point-Punto-Übertragung. Ein neues Modell der Anwendung für IT -Technologien wie , Einwilligungsmechanismus, Verschlüsselungsalgorithmen usw. Blockchain ist ein wichtiges Bitcoin -Konzept. Im Wesentlichen handelt es sich um eine dezentrale Datenbank.

⒉ Wie viele Möglichkeiten,

um Blockchain -Daten zu verkettet? Bevor wir verschiedene Methoden zum Öffnen von Daten erörtern, klären wir zunächst die Prämisse, dh die Integrität und Authentizität der Daten, für die Bindung von entscheidender Bedeutung. Wenn es Probleme mit den Daten über die Kette selbst gibt, auch wenn die Blockchain selbst unerfüllte Eigenschaften aufweist, kann es nicht in der Lage sein, die Zuverlässigkeit der Daten in der Kette zu gewährleisten. Daher sind die Überprüfung und Verarbeitung von Daten, bevor sie in die Kette gestellt werden, entscheidend. Es gibt fünf Hauptmethoden, um Daten zum Link zu veröffentlichen: Inhaltsbeweise, Hash, Beweise, Beweise für den Zusammenhang, Nachweise für Vertraulichkeit und vertraulicher Austausch. Jede Methode hat ihre anwendbaren Szenarien und Vorteile. Die Überprüfung des Inhalts hat den Inhalt der Daten direkt auf einem Link platziert, der für offene und transparente Anforderungen wie Aussagen und Urheberrechte geeignet ist. Aufgrund des begrenzten Blockchain -Raums wird dieser Ansatz jedoch häufig verwendet, um kleine Datenmengen wie den Kodex für intellektuelle Verträge zu speichern, um die Ressourcen in der Kette aufrechtzuerhalten. HESH -APPROFISION Überprüfen Sie die Integrität von Daten, indem Sie die Werte der Datei der Datei speichern. Der HSH -Wert fungiert als „digitaler Fingerabdruck“ der Datei und garantiert, dass die Datei nach dem Öffnen nicht gefälscht wurde. Diese Methode ist besonders effektiv bei der Überprüfung der Sicherheit der Software, bei der Benutzer die geladene Software mit dem in der Blockchain gespeicherten Hash -Wissen vergleichen können, um die Zuverlässigkeit der Software zu ermitteln. Ein angeschlossener Speicher für Evidenz fügt die Adresse der URI -Datei basierend auf dem Speicherspeicher hinzu, was die Möglichkeit zum Überprüfen der Möglichkeiten noch stärker verbessert. Dieser Ansatz eignet sich für Szenarien, in denen es erforderlich ist, Vertrauen in Datenquellen wie die Verteilung der Sicherheitsbank -Plugins zu ermöglichen. Datenschutznachweise werden durch Daten verschlüsselt und in eine Kette platziert, die sich mit offenen und transparenten Eigenschaften der Blockchain befassen. Die symmetrische Verschlüsselung ist einfach zu implementieren und für verschlüsseltes Speicher großer Datenmengen geeignet, um die Sicherheit der Daten auf zu gewährleistenBlockchain. Die Verteilung von Nachweisen der Vertraulichkeit verbessert den Schutz der Vertraulichkeit weiter. Dank der doppelten Verschlüsselung wird nicht nur die Daten verschlüsselt, sondern auch der zur Entschlüsselung von Daten verwendete Heizschlüssel wird verschlüsselt, wodurch die Vertraulichkeit und die Datenbereiche sichergestellt werden. Diese Methode eignet sich für Szenarien, wenn mehrere Personen Daten austauschen müssen und nicht den geheimen Schlüssel aufzeigen möchten. Datenbindungsmethoden sind vielfältig und biegen, und Sie können die entspre chende Methode gemäß Ihren spezifischen Anforderungen auswählen. Der Beitrag des Schuhs im Gebiet der Blockchain zielt darauf ab, das Wissen der Blockchain auf einfache und einfache Weise bekannt zu machen und Benutzern Bildungsressourcen von der anfänglichen Ebene bis zum Erfahrenen zu bieten.