⒈ Was ist Blockchain -Technologiespezifische Einführung

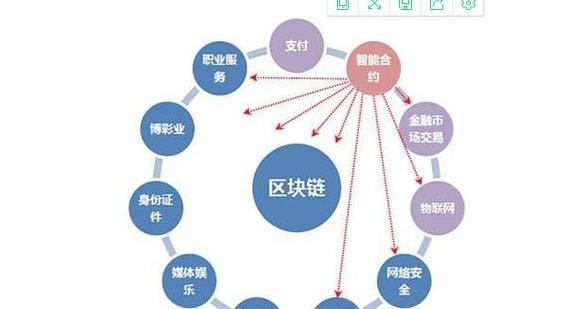

verwandte Notitiam Encyclopedia: Weitere https://www1.itou8.com/ba/blockchafichar Technology, eröffnen Sie einen neuen Kopf in der Basiskonzepte Blockchain -Technologie ** mit schneller Entwicklung der Informationstechnologie, Blockchar -Technologie hat einen Schwerpunkt globaler Aufmerksamkeit gewählt. Also: Was genau ist die Blockchain -Technologie? Blockchain ist nur ausgedrückt eine kollektive Datenbankwartungstechnologie, die auf Dezentralisierung und Detin basiert. Diese Technologie sorgt für die Sicherheit der Datenübertragung und des Zugriffs durch die Verwendung kryptografischer Algorithmen und realisiert die Unveränderlichkeitsinformationen und die Einrichtung der Zustimmung der Zustimmung der Maschinen. ** 2. Kernmerkmale der Blockchain -Technologie ** I. Dezentralisierung: Das Blockchain -Netzwerk vertrauen nicht in die zentralen Knoten und alle Knoten, um den Netzwerkbetrieb zu platzieren, wodurch das Risiko eines Fehlerpunkts verringert wird. 2.. Hellen und Unveränderlichkeit: Alle Transaktionsakten sind offen und transparent und werden verschlüsselt und geschützt, um die Sicherheit und Authentizität von Informationen zu gewährleisten. Wenn die Daten in Informationen eingegeben wurden, können die Mehrheit der Änderungen nicht so tramperiert werden, die der Änderung entspricht. 3. Einwilligungsmechanismus: Blockchain realisiert die Zustimmung zwischen Knoten in bestimmten Algorithmen zu allen Aktivitäten, die nach Erreichen der Zustimmung des Netzwerks durchgeführt werden. ** 3. Entwicklung und Anwendung der Blockchain -Technologie ** & # 128640; In den letzten Jahren durchbohrte die Blockchain -Technologie allmählich in einer Vielzahl von Feldern. Im Finanzbereich sind Anwendungen wie digitale Währung und Verbraucherverträge sehr besser als die Effizienz und Sicherheit der Transaktion. Die Blockchain für das Geschäft mit einem Ladenkragen kann verwendet werden, da jeder Link von Produktion zu Verkaufsprodukten transparent und toll ist. Darüber hinaus hat die Blockchain -Technologie auch eine umfassende Anwendung der Hoffnung im Urheberrecht, im Bereich des Urheberrechts, in der Identitätsüberprüfung, im Internet und in anderen Bereichen. ** 4. Herausforderungen und Hope Blockchain -Technologie ** & # 1276060; Obwohl die Blockchain -Technologie viele Vorteile hat, hat seine Entwicklung, aber so viele Herausforderungen. Beispielsweise müssen Probleme wie die technologische Reife das Geheimnis zum Schutz der regulatorischen Wachsamkeit noch gelöst werden. Mit einer kontinuierlichen Entwicklungstechnologie und einer Verbesserung der Verordnungen wird die potenzielle Blockchain -Technologie jedoch weiter untersucht. Blockchain wird voraussichtlich in Zukunft sein und wird weltweit eine technologische Revolution starten, die unglühmte Entwicklungsmöglichkeiten für alle Lebensbereiche führt. ** ** ** ** # 127775; Blockchain -Technologie als Produkt des digitalen Zeitalters, das unseren Lebensstil nach und nach verändert. Die Dezentralisierung, die transparente und die Unveränderlichkeit bieten eine sichere und treue Lösungen für alle Branchen. Es gibt jedoch immer noch viele Herausforderungen, da ein kontinuierliches Wachstum der Technologie und die Verbesserung der Verordnungen in der zukünftigen Blockchain -Technologie voller unendlicher Möglichkeiten sind. Wir freuen uns auf die Technologie, Wunder zu schaffen? In dieser Ära der Datenexplosion soll die Blockchar -Technologie einen neuen Kopf für uns eröffnen. Von der Finanzierung bis zur Lieferung der Kette ist der Urheberrechtsschutz für die Identitätsprüfung und die Anwendungsmissionen der Blockchain -Technologie effektiver. Ich glaube in der nächsten Zukunft die Blockchain -Technologie und bringt uns mehr Entwickler und Veränderungen. Weitere Auszeichnungen https://www1.itou8.com/ba/⒉ Wie können Informationen übe

r Blockchain überwacht werden, wer die Blockchain anpasst? Dezentralisierung. Die Blockchain -Technologie basiert nicht auf Dritt -Party -Managementagenturen oder zusätzlichen Hardwareeinrichtungen und hat keine zentrale Kontrolle. Zusätzlich zur selbstverletzten Blockchain durch Buchhaltung und dispergiertes Speicher führt jede Taste Selbstidentifikation, Übertragung und Informationsmanagement durch. Die Dezentralisierung ist das herausragendste und wesentlichste Merkmal der Blockchain.2. Die Plattform der Blockchain -Technologie ist eine Open Source. Mit Ausnahme der persönlichen Informationen jedes verschlüsselten Handels werden Blockchain -Daten für alle geöffnet. Jeder kann Blockchain -Daten abfragen und verwandte Anwendungen über öffentliche Schnittstellen entwickeln. Daher sind die Informationen des gesamten Systems sehr transparent.

3. Unabhängigkeit. Basierend auf den Parametern und Konsensprotokollen (ähnlich wie verschiedene mathematische Algorithmen wie den von Bitcoin verwendeten Hash -Algorithmus) stützt sich das gesamte Blockchain -System nicht auf andere Dritte. Alle Schaltflächen können Daten automatisch und sicher ohne menschliche Eingriffe im System überprüfen und austauschen.

4. Schutz. Solange Sie nicht 51% aller Datenschaltflächen steuern können, können Sie die Netzwerkdaten nicht manipulieren und ändern, was sich relativ sicher macht und Änderungen der künstlichen und subjektiven Daten vermeiden kann.

Blockchain

Blockchain -Technologie ist eine Technologie, die einen dezentralen Konsensmechanismus verwendet, um eine vollständige, verteilte und nicht -fehlerhafte Ledger -Datenbank aufrechtzuerhalten. Es ermöglicht den Teilnehmern in Blockchain, ein konsolidiertes Ledger -System zu erkennen, ohne eine zuverlässige Beziehung herzustellen. Die Blöcke sind öffentliches Hauptbuch, das an vielen Stellen gehalten wird. Die Saite ist mit Zeitspuren gestempelt und kann nicht geschmiedet werden.

Derzeit enthalten alle Systeme eine Datenbank dahinter, was ein großes Hauptbuch bedeutet. Danach wird es sehr wichtig, wer sich an dieses Kontobuch erinnert. Jetzt ist es das System, das Konten aufweist. Jedes Bankbuch wird von jeder Bank und Alipays Büchern von Alibaba aufgezeichnet. Aber jetzt im Blockchain -System hat jeder im System die Möglichkeit, an der Buchhaltung teilzunehmen.

Referenz für den oh2en Inhalt: Baudu-Blockchain Encyclopedia

Wie verhindern Blockchain Daten von Daten? Blockchain ist ein neues Anwendungsmodell für Computertechnologien wie verteilte Datenspeicherung, Punkt-zu-Punkt-Übertragung, Konsensmechanismus und Verschlüsselungsalgorithmus.Unterscheidet sich von der herkömmlichen Abteilungspeicherung unter den einzigartigen Eigenschaften des dispergierten Blockchain -Speichers hauptsächlich in zwei Aspekten: Zunächst wird je nach Blockchain -Struktur jede Taste der Blockchain -Speicherdaten abgeschlossen. Der herkömmliche Dispersionspeicher unterteilt Daten häufig in mehrere Kopien gemäß bestimmten Speicherregeln. Zweitens ist jede Blockchain -Taste unabhängig und hat den gleichen Zustand. Es stützt sich auf einen Konsensmechanismus, um die Konsistenz von Archiven zu gewährleisten. Herkömmlicher Dispersionspeicher synchronisiert häufig Daten mitAndere Backup -Tasten über die zentrale Taste.

Es gibt keinen Knoten, der Kontodaten separat aufzeichnen kann, wodurch die Möglichkeit einer einzelnen Buchhaltung oder Bestechung vermieden wird, um die falschen Konten aufzuzeichnen. Auch weil es theoretisch genügend Buchhaltungsschaltflächen gibt, sofern nicht alle Knoten zerstört werden, gehen die Konten nicht verloren, wodurch die Sicherheit der Kontonaten sichergestellt wird.

Transaktionsinformationen, die auf der Blockchain gespeichert sind, sind öffentlich, aber die Informationen zur Kontoidentifizierung sind stark verschlüsselt und können nur gemäß der Genehmigung des Datenbesitzers zugegriffen werden, wodurch die Datensicherheit und die persönliche Privatsphäre gewährleistet werden.

Blockchain schlägt vier verschiedene Konsensmechanismen vor, die für verschiedene Anwendungsszenarien und das Gleichgewicht zwischen Effizienz und Sicherheit gelten.

Basierend auf den oben genannten Eigenschaften kann diese Datenspeichertechnologie die Fähigkeit, gefälschte Daten zu sein, vollständig verhindern. Es kann auch in vielen Bereichen in der Praxis verwendet werden und bieten eine sichere und zuverlässigere Garantie bei der Unterzeichnung elektronischer Verträge im Vergleich zu unserer Speicherentechnologie für elektronische Evidenz.

Die erste Möglichkeit der Betriebstechnologie ist die künstliche Intelligenz, was bedeutet, dass die natürlichen Sprache der Maschine basierend auf dem Verständnis der Richtlinien von Computern verstanden werden und für die finanziellen Verstöße des Unternehmens mit rechtlichen Vorschriften geeignet sein können, damit das System Menschen unterstützen und sogar Menschen mit Risikosignalen bewertet. Montag ist Blockchain, die hauptsächlich zur Lösung zuverlässiger Probleme verwendet wird. Beispielsweise werden Banken vom chinesischen Bank- und Versicherungsregulierungsausschuss vorgeschrieben und müssen Daten an den Versicherungsregulierungs- und chinesischen Bankenausschuss vorlegen. Lokale Mikrokreditunternehmen und Unternehmen müssen ebenfalls Berichte senden, aber es gibt immer noch asymmetrische Informationen. Zum Beispiel kann, ob Geschäftsaktivitäten oder Finanzgeschäftsgesetze, genau gemeldet werden und wie die Probleme bei der Unterschätzung und Versteckung gelöst werden können. Mit der Blockchain -Technologie können Managementagenturen und Studierende an demselben zuverlässigen Netzwerk arbeiten und Computern Berechnungen basierend auf zuverlässigen Daten durchführen, was den rechtlichen Effekt erheblich verbessern kann. Dienstag ist Cloud Computing in Kombination mit großer Datentechnologie, um über das Internet zu übertragen und zu berechnen, Verhalten, grundlegende Informationen und abnormale Geschäftsinformationen von Unternehmen zu nutzen und vorherzusagen und Datenkorrelationen zu erstellen, um die Risikosignale des Unternehmens zu bewerten.Mittwoch ist die Verschlüsselungstechnologie.

Wie die Blockchain -Technologie die Privatsphäre und die Rechte von Informationsobjekten schütztDatenschutzmethoden in drei Kategorien unterteilt werden können:

1. Schutz der Privatsphäre von Transaktionsinformationen, schützen Sie die Privatsphäre des Transaktionsabsenders, den Empfänger der Transaktion und die Menge der Transaktion, einschließlich gemischter Währungen, runden Unterschriften und Geheimtransaktionen. Montag besteht darin, die Privatsphäre von intelligenten Verträgen und Schutzlösungen für zu schützenContract data includes evidence of unknown, multi -side safety calculation, copper encryption, etc.Expand information:

1. Blockchain encryption algorithm isolate identification information and transaction data

1. Transaction data on Blockchain, including trading address, amount, transaction time, etc., opened and transparent for query. Die Identität des Benutzers entspricht jedoch der anonymen Transaktionsadresse. Durch den Blockchain -Verschlüsselungsalgorithmus wird die Trennung von Benutzeridentifikationen und Benutzertransaktionsdaten erreicht. Bevor die Daten auf der Blockchain gespeichert werden, können die Identifizierungsinformationen des Benutzers gehackt werden und der Hash -Wert ist die Identität des einzigen Benutzers. Der Hash -Wert des Benutzers wird in der Kette anstelle realer Identifikationsdaten und Benutzerhandelsdaten gespeichert, und der Hash -Wert wird anstelle von Informationen zur Identifizierung von Benutzern eingeschlossen.

2. Daher sind die von den Benutzern erstellten Daten real. Bei Verwendung dieser Daten für die Forschung und Analyse aufgrund der Invertierheit von Blockchain kann jeder nicht den Benutzernamen, die Telefonnummer, die E -Mail und andere Sicherheitsdaten durch den Hash -Wert wiederherstellen und eine Rolle beim Schutz der Privatsphäre spielen.2. Blockchain "verschlüsselter Speicher + dispergierter Speicher"

verschlüsselter Speicherkit bedeutet, dass der Zugriff auf Daten einen privaten Schlüssel bereitstellen muss. Im Vergleich zu herkömmlichen Passwörtern sind separate Schlösser sicherer und fast unmöglich zu beschuldigt. Das dezentrale Merkmal des dispergierten Speichers verringert das Risiko aller durchgesickerten Daten in gewissem Maße. Wenn die Datenbank gehackt wird, können Daten leicht gestohlen werden. "Kryptischer Speicher + dispergierter Speicher" kann die Privatsphäre des Benutzers besser schützen.

3. Blockchain -Konsensmechanismus, um einzelne Risiken zu verhindern. Es kann sicherstellen, dass die neuesten Blöcke zur Blockchain hinzugefügt werden und die Blockchain -Informationen von Knoten gespeichert werden, die konsistent und nicht gezeigt sind und böswilligen Angriffen widerstehen können. Einer der Werte von Blockchain ist das Konsensdatenmanagement, was bedeutet, dass alle Benutzer die Berechtigung haben, im Vergleich zu Daten in der Kette gleichermaßen zu verwalten. Daher wird das Risiko persönlicher Fehler aus der Betriebssicht entfernt. Die Datenhierarchie kann über den Netzwerkkonsens von Blockchain gelöst werden, und unbekannte Beweise können verwendet werden, um das Verifizierungsproblem zu lösen und das Skript mithilfe der Datenschutzdaten des Benutzers in einem öffentlichen dezentralen System auszuführen. Obwohl einige Daten die Bedürfnisse der Internetplattform erfüllen, liegen sie nur in den Händen der Benutzer. 4. Nachweis von Null-Karibedge-BlockchainNachweis des Wissens erwähnt nicht die Tatsache, dass der Beweis den Beweis machen kann, dass eine bestimmte Aussage korrekt ist, ohne nützliche Informationen zu liefernFür den Beweis ist es "derjenige, der beweisen kann, dass er der rechtliche Eigentümer ist. Wenn man die Technologie nicht kompetenter Beweise verwendet, kann die Überprüfung des Datenverbaus im Code und die Freigabe von Daten durchgeführt werden, während die Datenschutzverkehr sichergestellt wird.

⒊ Wie man symmetrische und asymmetrische Verschlüsselung in Blockchain verwendet

Die Kombination aus symmetrischer und asymmetrischer Verschlüsselung in der Blockchain -Technologie, symmetrische Verschlüsselung und asymmetrische Verschlüsselung wird zusammen verwendet, um einen höheren Schutz und den Schutz des Privatsphäre zu gewährleisten.

Die Grundlage von Blockchain ist ein verteiltes Netzwerk, das Datensicherheit und Unveränderlichkeit garantiert. Die symmetrische und asymmetrische Verschlüsselung spielen in diesem Netzwerk eine Schlüsselrolle.

1. Anwendung der symmetrischen Verschlüsselung

symmetrische Verschlüsselung verwendet denselben Schlüssel für Verschlüsselung und Entschlüsselung. In Blockchain wird die symmetrische Verschlüsselung hauptsächlich zur Verarbeitung interner Daten verwendet, z. B. Transaktionsaufzeichnungen. Die hohe Verschlüsselungsgeschwindigkeit macht es sehr effizient für die Verarbeitung großer Datenmengen. Zusätzlich wird die symmetrische Verschlüsselung verwendet, um wichtige Paare zu erzeugen, um nachfolgende asymmetrische Verschlüsselungsprozesse vorzubereiten.

2. Anwendung einer asymmetrischen Verschlüsselung

Asymmetrische Verschlüsselung verwendet öffentliche und private Schlüssel zur Verschlüsselung und Entschlüsselung. Der öffentliche Schlüssel wird verwendet, um die Informationen zu verschlüsseln, und der private Schlüssel wird zur Entschlüsselung verwendet. In Blockchain wird eine asymmetrische Verschlüsselung hauptsächlich verwendet, um die Gültigkeit von Transaktionen zu überprüfen und die Sicherheit von Benutzerinformationen sicherzustellen. Benutzer, die einen bestimmten privaten Schlüssel halten, können nachweisen, dass sie die Kontrolle über ihr Blockchain -Konto haben, das die Transaktion abschließt. Zusätzlich wird eine asymmetrische Verschlüsselung für digitale Signaturen verwendet, um die Transaktionszuverlässigkeit und manipulationssicher zu gewährleisten.

3. Die Kombination aus Blockchain, symmetrischer Verschlüsselung und Verwendung der asymmetrischen Verschlüsselung

ergänzt sich. Sobald eine Transaktion auftritt, können beide Parteien der Transaktion ihre Identität und Zulassung über eine asymmetrische Verschlüsselung überprüfen, um die Sicherheit der Transaktion sicherzustellen. Während des Datenübertragungsprozesses kann die symmetrische Verschlüsselung für die Datenverschlüsselung und das Primärmanagement verwendet werden, um die Vertraulichkeit der Daten zu verbessern und den Verschlüsselungsprozess zu vereinfachen. Mit dieser Kombination von Verwendungen können Sie die Vorteile von zwei Verschlüsselungstechnologien maximieren und einen sichereren und effizienteren Blockchain -Service bieten.

Im Allgemeinen wird die symmetrische und asymmetrische Verschlüsselung der Blockchain -Technologie in Kombination verwendet, um mehrere Sicherheitssicherungen für die Datenübertragung und -speicherung bereitzustellen und die Sicherheit und Zuverlässigkeit von Blockchain -Netzwerken sicherzustellen.

"Big> Hounshantin Security Technology > Digitale Signatur, digitale Signatur, die Informationen sind die Schlüsseltechnologie, um sicherzustellen, dass die Informationen nicht begrenzt sind. Es kann sicherstellen, dass die Überprüfung von Daten und Missverständnissen und widersprüchlichen und widersprüchlichen und bestätigenden Sicherheit der Sicherheitstechnologie von Armedin-Sicherheit für die Sicherheit für die Sicherheit für die Einführung der Sicherheits-Zuordnung für die Einführung für die Einführung für die Einführung für die Einführung der Einführung. und die Privatsphäre von Daten zur komplexen mathematischen Struktur wird durch Datensicherheit und Datenschutz und effektiver als zum Löschen und Abbrechen von Daten bestätigt. Allgemeine Sicherheit und Gesetze. P> Datenschutz -Benutzer Datenschutz -Technologiezwecke zum Schutz der Benutzer des Benutzers und der Datenschutzdatensicherheit. Es bestätigt Informationen aus fallenden Informationen und Informationen von Opfern der Diskriminierung durch Inspiration, Hinweis, bemerkenswert, bemerkenswert, bemerkenswert, bemerkenswert und auf andere Weise.