Nach der Kette elektronischer Daten, die durch die Kette elektronischer Daten nach dem Speichern der Kette und des Prozesses elektronischer Daten in Absatztechniken gespeichert wird.Sie denken. Die Farbe / Eltern / Eltern / Prosa / Eltern / Prosa von Eltern / Eltern / Prosa / Eltern / Prosa / Eltern / Prosa / Eltern / Prosa / Eltern / Prosa / Eltern / Prosa / Eltern / Prosa / Eltern / Prosa / Eltern / Staatsanwaltschaft / Coon / Coon / Coon / Coon / Autorität / Prinzen / Eltern / Perfekt / Perfect / Perfect / Perfect / Prects / Probe / Probe / Probe / Probe / Probe / Probe / Probe PLC, die sie sorgen. Und wenn die Parteien nicht angemessene Probleme nachweisen können und die elektronischen Abweichungen möglicherweise nicht durch andere technische Probleme überprüft werden. Es wurde mit einer angemessenen Bombenentwicklung betraut, die nicht durch die Verschlüsselung der richtigen elektronischen Daten verwendet wird, was illegal ist. Es wird durch die folgenden Methoden 1. Verschlüsselungsgeschäfts- und -betriebszentrum im Netzwerk validiert, ist jedoch auf verschiedenen Schiffen verstreut. Es werden häufig Kommunikationsmethoden verwendet, um den rechtlichen Status der Kommunikation zu überprüfen, um den rechtlichen Status der Kommunikation zu gewährleisten, was den rechtlichen Status von böswilligen Transaktionen hilft, um den rechtlichen Status böswilliger Transaktionen zu gewährleisten. 4 kann automatisch automatisch ausgeführt werden. Zum Beispiel kann es dem Risiko der bacchanischen Sicherheit während der Entscheidung des privaten Schlüsseluntersuchungen ausgesetzt sein.Es ist wichtig, die Sicherheitssicherheit der Identifizierung der Identifizierung von Technologie, Identifizierung und Kennwortsicherheit einzuhalten. > Darüber hinaus kann die Sicherheit der Anmeldetechnologie Polly, Art und Regionen in Richtlinien, Art und Regionen beeinflussen. Im Allgemeinen sollten invertierende Technologie, Vertriebstechnologie, Technologie und vertragliche Methoden jedoch andere Herausforderungen und Einfluss betonen. Gibt es angemessene Regeln, die die Genauigkeit der Anwälte von 21. Januar anerkennen, die vor dem Volk des Volkes und den Anwälten des Volkes, die vor dem Volk des Volkes stattgefunden haben, durchgeführt wurden. Die Versorgung mit elektronischen Materialien und elektronischen Informationen als Beweis der Partei. Nach den Parteien und Zeugnissen ist das Tribunal die Grundlage für angemessene Regeln und Gerichte, indem er angemessene Genauigkeit, Berechtigung und Rechtsstatus festgelegt wird. Article 15. If a single revisor of TIP is primarily related to the storage stage of stutable state, <2 If it meets technical, use of national levels or industry criticisms, (4)Die Behandlungen der Hauptschreibung werden überprüfen. Er. Das Volksgericht kann von der Partei verlangen, die Blockchain-Beweise liefert, um Beweise zu liefern, um die Authentizität der Daten in der Kette zu beweisen, oder die spezifische Quelle, der Erzeugungsmechanismus, den Speicherprozess, den Zeugen von Drittanbietern, Relatted Evidence-Daten usw. zu erklären, usw. der Daten zur Ebene. Die Parteien können nicht durch andere Beweise verifiziert werden, wenn die durch die Beweise oder Speicherung von Beweisen gespeicherten Beweisen, dass gespeicherte Beweise nicht durch andere Beweise verifiziert werden können. አንቀጽ 17 ን ከግድግዳ መድረክ ማስረጃ ማከማቻ ጋር በተያያዙ ቴክኒካዊ ጉዳዮች ላይ የተዛመዱ ቴክኒካዊ ዕውቀት ሰዎች የተያዙ ሰዎች እንዲተገበሩ ለሚያስከትሉ ሰዎች ሊተገበሩ ሊተገበሩ ይችላሉ ይችላሉ. Das Tribunal kann auf der App basieren oder die Genauigkeit der im Weltraum gespeicherten Beweise oder anstelle des Weltraums erhalten, haben Sie andere nützliche Beweise. >>>>>> Sie sind der Name des Geldes, das sie mit dem Geld haben, das sie Mays sind. Stärkere Anwaltsentwicklung und Datensicherheit. pow: Vollständiger Name ProofWwork, Arbeitsweise. pos: Vollständiger Name Proofstake, Proof of Equity. Dies sind beide Konsensmechanismen der Blockchain und die Rechnungslegungsmethode der digitalen Währung. Der Unterschied beträgt: 1. POW -Mechanismus: Der Nachweis des Arbeitsbelastungsmechanismus ist der Beweis für die Arbeitsbelastung. Dies ist eine Anforderung, die beim Generieren neuer Transaktionsinformationen (d. H. Einer neuer Block) erfüllt werden muss, um der Blockchain hinzugefügt werden. In einem Blockchain -Netzwerk, das auf dem Nachweis des Arbeitsmechanismus basiert, konkurrieren Knoten um Rechnungslegungsrechte durch Berechnung der numerischen Lösung des zufälligen Hash -Hashs, und die Fähigkeit, die korrekte numerische Lösung zur Erzeugung von Blöcken zu erhalten, ist eine spezifische Manifestation der Rechenleistung des Knotens. 2. POS -Mechanismus: Der Nachweis des Interesses erfordert den Nachweis, um eine bestimmte Menge an Kryptowährung zu besitzen. Die Art und Weise, wie der Beweis für den Stakemechanismus funktioniert, besteht darin, dass der Bergmann beim Erstellen eines neuen Blocks eine "Münzrechts" -Transaktion erstellen muss und die Transaktion einige Münzen in ein voreingestellter Verhältnis an den Bergmann selbst sendet. Der Nachweis des Stachelmechanismus verringert die Schwierigkeit von Knoten im Verhältnis und der Zeit, in der jeder Knoten Token besitzt, wodurch die Suche nach Zufallszahlen beschleunigt wird. erweiterte Informationen: Das Konzept von Bitcoin (Bitcoin) wurde ursprünglich von Satoshi Nakamoto 2009 vorgeschlagen, die Open -Source -Software basierend auf den Ideen von Satoshi Nakamoto entworfen und veröffentlicht und das P2P -Netzwerk darauf erstellt wurde. Bitcoin ist eine digitale P2P -Währung. Point-to-Point-Übertragung bedeutet ein dezentrales Zahlungssystem. Im Gegensatz zu den meisten Währungen stützt sich Bitcoin nicht auf bestimmte Währungsinstitute, um es auszugeben. Es wird durch eine große Anzahl von Berechnungen erzeugt, die auf bestimmten Algorithmen basieren. Die Bitcoin -Wirtschaft verwendet eine verteilte Datenbank, die aus vielen Knoten im gesamten P2P -Netzwerk besteht, um alle Transaktionsverhaltensweisen zu bestätigen und aufzunehmen, und verwendet kryptografisches Design, um die Sicherheit aller Verbindungen des Währungsverlaufs zu gewährleisten. Die dezentralen Eigenschaften und Algorithmen von P2P können sicherstellen, dass der Währungswert nicht durch große Mengen von Bitcoin manipuliert werden kann. Referenz: Baidu Encyclopedia-Consensus-Mechanismus Was ist der Beweis für

Blockchain POS (ist Blockchain POCC legal?) Was sind POW und POS? Der Unterschied zwischen den beiden beträgt

Nach mehreren Jahren des tatsächlichen Betriebs wurden auch die Nachteile dieses Algorithmus enthüllt. Das Bitcoin -Netzwerk absolviert 600 Billionen SHA256 -Operationen pro Sekunde und verbraucht eine große Menge an Stromressourcen. Am Ende haben diese Berechnungen keinen tatsächlichen oder wissenschaftlichen Wert. Der einzige Zweck dieser Operationen ist es, das Problem des Arbeitsnachweises zu lösen. Eine weitere wirkliche Bedrohung ist die Konzentration der Rechenleistung. Der Nachweis der Arbeit ist im Wesentlichen der Prozess der Verwendung erschöpfender Methoden, um den Hash -Wert zu finden, der den vorgeschriebenen Bedingungen entspricht. Je stärker die Rechenleistung ist, destohöher ist die Möglichkeit, Rechnungslegungsrechte (d. H. Bergbau) zu erhalten. Zunächst war es die erste Person, die Grafikkarten verwendet hat, um später zu meinen. Später verwendete es die Person, die FPGA -Mining -Maschinen verwendete und dann ASIC -dedizierte Chips zum Abbau verwendete. Jetzt ist es die Person, die ständig bessere ASICs schafft. Darüber hinaus gibt es "Miner" -Knoten, die einen Bergbaupool wie Ghash bilden. Ghash gab 2014 eine Erklärung ab, dass es in Zukunft nicht mehr als 40% der gesamten Netzwerk -Computerleistung sicherstellen wird. Diese Art von Selbstdisziplinserklärung ist eine große Ironie des Bitcoin Trust-Mechanismus.

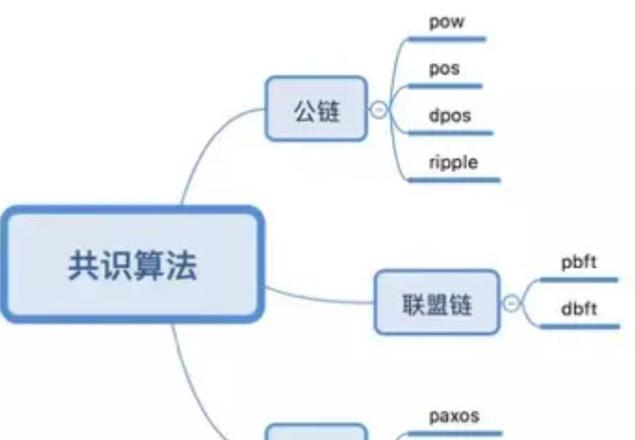

Seit der Geburt von Bitcoin haben die Menschen neben dem Nachweis des Arbeitsalgorithmus begonnen, andere Konsensmechanismen zu probieren, z. Das Folgende wird hauptsächlich POS und DPOs einführen, BFT und PBFT werden dem nächsten Artikel überlassen.

Einsatz von Pos

POS ist eine Art Konsensusalgorithmus oder die Entwurfsidee einer Art Konsensusalgorithmus und nicht eine Art Konsensus -Algorithmus. Peercoin war der erste, der POS benutzte. Peercoin ist eine Art von Kryptowährung, die von einem Geek mit dem Pseudonym Sunnyking im August 2012 auf den Markt gebracht wurde. Es verwendet einen Beweis für den Arbeitsmechanismus + Ein Beweis für den Stachelmechanismus, um den Beweis des Stakemechanismus zum ersten Mal in Kryptowährung einzuführen. Peercoin hat das Konzept des "Münzalters" eingeführt. Jede Münze erzeugt täglich 1 Münzalter. Wenn Sie beispielsweise 100 Münzen halten und insgesamt 30 Tage lang halten, beträgt Ihr Münzalter zu diesem Zeitpunkt 3.000. Wenn ein neuer Block erzeugt wird, wollen andere erhaltenDer Account Rights Node muss auch den Hash -Wert für Bitcoin berechnen. Die Schwierigkeit, den bedingten Hash -Wert zu erfüllen, hängt mit dem Schwierigkeitswert zusammen. Dieser Schwierigkeitswert ist umgekehrt proportional zum Alter der Währung, dh je älter Ihr Alter, desto größer ist die Wahrscheinlichkeit, den Hash -Wert zu erhalten, der dem Zustand entspricht. Gleichzeitig wird Ihr Alter der Währung gelöscht, und das System gibt Ihnen nach der Buchhaltung das entspre chende "Interesse". Für alle 365 Münzen, die Sie befreit werden, ist die Zinsen, die Sie erhalten,: 3000* Zinssatz/365 und der Zinssatz von Peercoin 1%, dh 0,08 Münzen.

Es ist zu erkennen, dass je mehr Sie unter dem POS-Mechanismus sind, desto leichter ist es, Rechnungsrechtsrechte zu erhalten, die sich dem Gewinner-Takes nahe stehen, aber je mehr Sie sich halten, desto näher ist es einem ehrlichen Knoten, weil die Verluste, die durch die Zerstörung des gesamten Netzwerks verursacht werden. Der POS -Mechanismus von Peercoin hat eine Verwundbarkeit. Für diejenigen, die keine Münzen haben, haben sie keine Vorteile, so dass einige böswillige Angriffe nicht gegen sie verlieren. Dies ist nichts-StakeatTack (kein Interessesangriff). Die anschließenden erfolgreicheren Besitz haben Mechanismen eingeführt, um mit dieser Art von Angriff umzugehen.

Das Ziel des Ethereum -Systems ist es, in diesem Jahr den Beweis für die Einführung eines Anteils, nämlich Casper, vorzustellen. Nach dem Konsensmechanismus des Proof-of-Stake-Konsens können Benutzer "Münzrechte" im Ethereum-Netzwerk haben. Wenn ein Benutzer ehrlich handelt und eine rechtliche Transaktion bestätigt, erhält er proportional zu seinem Eigenkapital. Wenn er böswillig handelt und versucht, im Netzwerk zu betrügen, wird er sein Eigenkapital verlieren.

Beweis für den anvertrauten Beweis für den Einsatz von DPOs

Der Beweis für den anvertrauten Beweis für den Einsatz dpos ist eine Variante von POS. Typische DPOS -Verwendung wie Bit -Aktien usw. Das Grundprinzip ist, dass 101 Knoten im gesamten Netzwerk für die Durchführung von Rechnungslegungsberechtigungen gewählt werden, und die Berechtigungen dieser repräsentativen Knoten sind vollständigkonsistent. Repräsentative Knoten wechseln sich der Buchhaltung um und Sie können Blöcke erstellen oder keine Blöcke erstellen. Sie können jedoch nicht die Details der Transaktion ändern, und das Verhalten von böswilligen oder verspäteten repräsentativen Knoten wird veröffentlicht, sodass das Netzwerk sie einfach und schnell ausweisen kann. Die ausgewiesenen repräsentativen Knoten verlieren ihre Buchhaltungsbehörde und das entspre chende Einkommen.

dpos als schwach zentralisierten Konsensus-Mechanismus behält einige wichtige Vorteile von zentralisierten Systemen bei, wie z. Das verbleibende Einkommen wird an alle Bit -Aktieninhaber als Dividenden gezahlt. DPOS ähnelt der repräsentativen Demokratie und dem Board of Directors System von gemeinsamen Unternehmen. Sie sind beide ein Elite -System, aber ihre Identität unterliegt den unten stehenden Personen. In DPOs haben die Inhaber der Währung mindestens das Recht, die Identität des repräsentativen Knotens oder des Bergmanns zu bestimmen.

【Discovereth】 Was ist ein Beweis für den Einsatz von POS

. Dieser Artikel ist der Beginn der Art von Artikeln, und kombiniert mit den Zielen von ETH2.0 werden wir darüber spre chen, welchen Beweis für POS-POS.

Bevor Sie über POS spre chen, erfahren wir mehr über den Konsens. Konsens, eine universelle Vereinbarung wurde erzielt. Blockchain ist im Wesentlichen eine globale staatliche Maschine, und ein Konsens zu erzielen, bedeutet dies, dass mindestens mehr als die Hälfte (51%) der Knoten im Netzwerk dem nächsten globalen Zustand des Netzwerks zustimmt.

Konsensmechanismen (auch als Konsensprotokolle oder Konsensalgorithmen bezeichnet) ermöglichen es verteilte Systeme (Computernetzwerke) zusammen, zusammenzuarbeiten und sicher zu bleiben. Derzeit gibt es zwei Mainstream -Konsensmechanismen, nämlich den Nachweis der Arbeit (ProofOfwork, POW) und den Beweis für den Einsatz (ProofStake, POS). Zu Beginn des Designs hoffte Ethereum, dass Ethereums Konsensmechanismus schließlich in POS umgewandelt werden würde, und POW würde nur als Übergangsphase dienen. Das ultimative Ziel ist jedoch das gleiche, ob es sich um POW oder POS handelt, dh den Konsensmechanismus verteilter Computer. Lassen Sie uns kurz den Arbeitsmechanismus des Arbeitsnachweises (POW) verstehen.

Arbeitsnachweise erfolgt von Bergleuten, die konkurrieren müssen, um die neuesten Blöcke zu erstellen, um Transaktionen zu verarbeiten und abzuschließen. Der Gewinner wird den neuesten Block mit anderen Knoten im Netzwerk teilen und die neueste Belohnung für bestimmte Token -Blöcke (wie Ethereum's Ethereum) erhalten. Da Benutzer mehr als 51% der Rechenleistung im Netzwerk haben müssen, um die gesamte Kette zu täuschen, ist die Netzwerksicherheit garantiert. Dies erfordert enorme Investitionen in Ausrüstung und Energie, und die erforderlichen Ausgaben können sogar die Vorteile überwiegen.

Arbeitsproblem ist das Bitcoin, das 2008 in Satoshi Nakamoto erstellt wurdeDer in dem Artikel vorgeschlagene in dem Artikel hat bisher ausreichende Tests und Tests durchgeführt, aber durch immer mehr Bergarbeiter und Bergbaupools ist der Schwierigkeitsgrad des Abbaus neuer Blöcke explodiert, und es wird auch mit den folgenden Problemen konfrontiert:

pos, da ein Schlüsselkonstruktion Ziel der ETH2.0 ist, ist nicht nur aufgrund des zuverurteilten Schlüsselns. der Expansion der Ethereum -Netzwerk), stärkeren Dezentralisierungsmerkmale usw.

In Ethereum betrifft die Rolle des Proof-of-Work-Prozesses den Bergmann/Mining-Pool. Ziel ist es, durch Versuch und Fehler der Rechenleistung wiederholt zu berechnen, um einen gemischten Hash zu erzeugen, der niedriger ist als die Ziel -Zufallszahl. Diese Berechnungsschwierigkeit hängt von der vom Block deklarierten Schwierigkeit ab. Je kleiner die Schwierigkeit ist, desto kleiner ist der Satz effektiver Hash -Werte. Im Beweisdes Einsatzes gibt es keine Rolle als Bergmann, und die entspre chende Rolle wird als Verifizierer bezeichnet.

In ETH2.0 müssen Benutzer 32eth verspre chen, um die Qualifikation als Verifizierer zu erhalten. Der Validator wird von der Beacon -Kette zufällig ausgewählt, um Blöcke zu erstellen, und ist für die Überprüfung und Bestätigung der von ihnen erstellten Blöcke verantwortlich. Sie müssen keine Blöcke abbauen, sie müssen nur Blöcke erstellen, wenn sie ausgewählt werden, und verifizieren Blöcke, die von anderen eingereicht wurden, wenn sie nicht ausgewählt werden. Diese Überprüfung wird als Beweis bezeichnet.

Verifizierer werden belohnt, um neue Blöcke vorzuschlagen und zu beweisen, dass sie die Blöcke gesehen haben. Für einige böswillige Validatorknoten wird es auch einen entspre chenden Bestrafungsmechanismus geben, damit sie ihren Anteil verlieren. Je mehr Eth der Verifiereinsätze, desto mehr Belohnungen werden es erhalten. Es kann gesagt werden, dass der Beweis für den Einsatz ein Mechanismus ist, mit dem Validatoren angeregt wurden, mehr Zusagen zu akzeptieren.

Der Begriff Shard -Kette wird früher erwähnt. Sharding bedeutet, die Blockchain in mehrere Ketten zu teilen. Verifikatoren werden ihre Shard -Daten an verschiedenen Scherben verarbeiten, um die Effizienz der Blockchain zu verbessern. ETH2.0 wird voraussichtlich 64 Shard -Ketten haben.

Verifizierer werden nach dem Zufallsprinzip in verschiedene Scherben verschoben, um zu verhindern, dass Validatoren böswillig Knoten manipulieren und die Kettensicherheit verbessern. Die Schlüsselrolle bei der Verarbeitung von Daten zwischen verschiedenen Scherben ist der Beaconchain.

Die Beacon -Kette ist eine Brücke, die Shardinformationen koordiniert und Verifte verwaltet, um verschiedene Scherben zu verbinden.

Wenn ein Benutzer eine Transaktion auf einen Shard einreicht, ist der Validator für das Hinzufügen der Transaktion des Benutzers zum Shard -Block verantwortlich. Die Beacon -Kette verwendet einen Algorithmus, um den Validator auszuwählen, um einen neuen Block vorzuschlagen. Wenn ein Validator nicht ausgewählt wird, um einen neuen Teil vorzuschlagen, beweisen er den Vorschlag eines anderen Validators und bestätigen, dass alles in Ordnung ist.

mindestens 128 Validatoren, die als Ausschüsse bezeichnet werden, müssen jeden Shard -Block nachweisen. Das Komitee hat eine zeitliche Begrenzung, um Shard -Blöcke vorzuschlagen und zu überprüfen, was als Slot genannt wird, was etwa 12 Sekunden lang ist. Pro Schlitz kann nur ein gültiger Block erstellt werden, mit 32 Schläfen in einem Zyklus (Epoche ca. 6,4 Minuten).

Nach jedem Zyklus wird das Komitee von verschiedenen zufälligen Teilnehmern aufgelöst und neu organisiert. Der Reorganisationsprozess wird durch einen semi-zufälligen Algorithmus Randao ausgewählt, um die Manipulation böswilliger Knoten zu vermeiden.

eth2.0 verwendet das Cassper -Finalization -Protokoll, um zu bestätigen, ob ein neuer Block ausreichend nachgewiesen ist, dh, sofern 2/3 der Slots zustimmen (d. H. 2/3 der derzeit an der Berechnung beteiligten Validierungsknoten), wird der Block abgeschlossen. Und die Validatoren, die diesen Block empfehlen, erhalten eine Belohnung. Daher wird nach dem Nachweis des Stakemechanismus alle 6,4 Minuten ein neuer Block erstellt. Die detaillierte Beschreibung des Cassper -Protokolls wird später untersucht.

Ethereum hat 2015 den Bau eines Anteilsbetrags vorgeschlagen, und der Bau der Phase0 -Beacon -Kette wurde bisher abgeschlossen. Die nächste Stufe der Fusion mit dem Hauptnetzwerk und der nächsten Stufe der Shard -Kettenkonstruktion wurde wiederholt verschoben. Obwohl die Konstruktion von POS sehr langsam ist, ist es auch einen der Mainstream -Konsensmechanismus -Algorithmen, in jedem Fall ein Anteilsbeweis zu sein, es lohnt sich auch, das Designprinzip zu diskutieren.

In Zukunftwerden wir das detaillierte Design von Beacon -Ketten, Sharding und anderen ETH2.0 -Inhalten untersuchen.

Popular Science POS -Konsensmechanismus? Der POS -Konsensmechanismus wird als Beweis für den Anteil an Chinesisch übersetzt. Es gibt einen weiteren Konsensmechanismus mit anderen Namen: den POW -Mechanismus.

nach der GeschichteDer 文 beweist, dass der POW -Mechanismus einige Mängel aufweist, z. Bereits 2011 schlug jemand vor: "Kann ein Mechanismus auf der Grundlage von POW neu gestaltet werden?" Es kann die Vorteile von POW behalten und seine Probleme lösen. "Daher wurde der Konsensmechanismus von POS geboren. Daher hat der POS -Mechanismus viele POW -Mechanismus -Designs auf Konsensebene geliehen, wie z. B. Blockdesign, Bergmann -Selektion, Abgabeding -Verarbeitung, Transaktionsüberprüfung usw.

POS -Mechanismus. Die Auseinandersetzung mit der Auseinandersetzung mit der Auseinandersetzung mit der Stoffnotiten. Wer mehr Rechte hat, ist für ihn. Ressourcen.

Der POS -Mechanismus kann dieses Problem effektiv lösen.

Nachdem diese Bedingungen erfüllt sind, wird das System Algorithmus ausgewählt, einige der Personen zu gültigen Bergleuten werden und dann jeden anderen Zyklus umverteilt. Ein Bergmann und der POS -Mechanismus müssen nach einer Reihe von Screenings ein Bergmann werden. Das gesamte Netzwerk kann auch die entspre chende Belohnung erhalten. Durch die Überprüfung wird die Transaktionsüberprüfung durch die Überprüfung durchgeführt. Nach dem Nachweis des Eigenkapitals kann das Wahlergebnis bei der Auswahl von Algorithmen beispielsweise das System gehackt werden. Starke. (ProofStake)

Juli 2011, ein Name namens Q uantummechanics digitaler Währungsbegeisterte schlug den Beweis für den Einsatz von POS -Konsensus -Algorithmus im Bitcoin -Forum vor Spiegelt sich im Eigentum der Knoten in einer bestimmten Währungsmenge wider, die als Zeit der Währung oder der Anzahl der Währungstage (Coindays) bezeichnet wird.Die Verschwendung von Ressourcen ist einfach als diejenige, die die größten Rechte und Interessen hat.

POS -Konsensmechanismus (ProofSofStakes -Beweis für den Einsatz) löst Probleme wie Ineffizienz, Ressourcenverschwendung und Knotenkonsistenz durch Eigenkapitalbilanzierung.

Jeder Knoten muss bestimmte Bedingungen (z. B. bestimmte Token stecken) eingehen, um ein Verifizierungsknoten (zunehmender Eigenkapital) zu werden. Das System wählt einen Teil davon als Blockknoten (Miner) durch einen Algorithmus aus und wählt ihn von Zeit zu Zeit erneut aus. Der Algorithmus stellt sicher, dass er völlig zufällig ist und nicht manipuliert werden kann. Nur Blockknoten können die Datenverarbeitung durchführen und um Rechnungslegungsrechte konkurrieren.

Eigenkapital wird hauptsächlich durch den Aktienfaktor bestimmt, der die Anzahl der gehaltenen Münzen oder das Alter der Münzen und die Kombination der beiden sein kann.

Ethereum dürfte POS verwenden, um sich auf die Zukunft zu einigen, was eher den Merkmalen der hohen Effizienz von Ethereum entspricht.

Blockchain -Nachweise beziehen sich auf die Verwendung von Blockchain -Technologie zum Schutz und Bestätigen von Ereignissen oder Transaktionen. Blockchain ist eine Technologie, die Daten auf verteilte, dezentrale und freie Weise aufzeichnet und speichert. Diese Technologie macht es schwierig, bestimmte Daten auf Blockchain zu ändern oder zu löschen, sodass Blockchain zuverlässige und verifizierte Beweise liefern kann. Die auf dem Blockblock veröffentlichten Erkenntnisse können eine Vielzahl von Transaktionsaufzeichnungen, Eigentum digitaler Vermögenswerte, Vertrag und Vereinbarung und mehr sein. Diese Beweise können in verschiedenen Szenarien wie Gesetzen und Gerichten, Schutz des geistigen Eigentums, Zuverlässigkeit der Lieferkette und Finanztransaktionen verwendet werden. Merkmale -Blockchain -Technologienmerkmale erschweren oder geschmiedet, dass es schwierig ist, die Zuverlässigkeit und Zuverlässigkeit zu beeinträchtigen oder zu beeinträchtigen, wodurch alle Parteien verteilte und zuverlässige Beweisquellen versorgt werden.

Blockchain -Beweise können in Bezug auf rechtliche und gerichtliche Fälle eine zuverlässigere Beweisquelle liefern. Traditionell muss sich die Partei auf verschiedene Dokumente und Aufzeichnungen verlassen, um die Ereignisse oder die Gültigkeit der Transaktion zu beweisen. Diese Beweise können jedoch einer Störung oder Fälschung ausgesetzt sein, wodurch ihre Glaubwürdigkeit verringert wird.

Blockchain -Technologie löst dieses Problem. Durch die Aufzeichnung von Nachweisen des Blockblocks können die Variabilität und Integrität der Beweise bestimmt werden. Jeder Blockchain -Knoten behält eine vollständige Kopie der Blockchain bei, sodass jede Transaktion oder jedes Ereignis unabhängig und über Blockchain überprüft werden kann.

Darüber hinaus bietet Blockchain auch Zeitstempelfunktionen und Zuverlässigkeit. Jeder Block enthält die vorherigen Blockinformationen und bildet eine kontinuierliche Kette. Daher kann die Zeit und die Anordnung von Ereignissen oder Transaktionen genau bestimmt werden. Dies ist in einigen Rechtsfällen sehr wichtig für zeitliche Bedürfnisse.

Blockchain -Nachweise haben die Hauptmerkmale

1. Entmündung: Blockchain ist eine verteilte Technologie, bei der Daten und Nachweise auf jedem Netzwerkknoten gespeichert werden, anstatt sich auf einen einzelnen zentralen Server zu konzentrieren. Dies bedeutet, dass keine einzige Einheit oder Organisation die Daten steuern oder beschädigen kann. Dieses dezentrale Merkmal sorgt für Gerechtigkeit und Zuverlässigkeit von Beweisen.

2. unverändert: Sobald die Daten auf dem Block aufgezeichnet sind, ist es schwierig zu ändern oder zu löschen. Blockchain verwendet kryptografische Algorithmen und Konsensmechanismen, um sicherzustellen, dass der Inhalt jedes Blocks zertifiziert und zuverlässig und ununterbrochen ist. Dies bietet ein hohes Maß an Sicherheit und Verarbeitbarkeit für Beweise.

Dies bedeutet, dass die Ressourcen und die Geschichte aller Beweise festgestellt werden können, um die Gültigkeit und Aktualität der Beweise zu gewährleisten. Jeder, der am Blockchain -Netzwerk beteiligt ist, kann die Quellen und die Gültigkeit der Beweise bestätigen und überprüfen.

Blockchain Record Experience 4-Was ist "Arbeitsprogramm"?

Der Nachweis der Arbeit (POW) ist ein Konsensmechanismus, der zur Überprüfung und Sicherung der Sicherheit von Blockchain -Netzwerken verwendet wird. Es validiert Transaktionen und generiert neue Blöcke, indem Teilnehmer (im Allgemeinen Minderjährige) gezwungen werden, mathematische Probleme zu vervollständigen, die schwer zu berechnen sind. Erläuterung des Bildes: Stellen Sie sich ein Dorf vor, in dem mehrere Schatzkisten transportiert werden. Jede Schatzkiste enthält verschiedene kostbare Artikel. Der Weg, um die Schatzkiste zu öffnen, beinhaltet das Spiel "Guess -Passwort", das kostenlos teilnehmen kann. Jeder Dorfbewohner versucht, die Schatzkiste während des Teilnahmeprozesses freizuschalten. Der erste Dorfbewohner, der das Passwort entsperrt, kann den Kofferraum für den Schatz öffnen und die Artikel dort als Belohnung erhalten. Das Passwort jeder Schatzkiste wird unabhängig voneinander erzeugt und es ist für jeden Dorfbewohner gleicher Schwierigkeit, das Passwort freizuschalten. Auf diese Weise beteiligen sich die Dorfbewohner (gleichwertig dem Blockchain -Netzwerk) gemeinsam am Prozess der Erschließung des Passworts vom Kofferraum zum Schatz und garantieren das Eigenkapital des gesamten Prozesses. Die Existenz von (kleineren) Dorfbewohnern erhöht die Unsicherheit, den Schatzstamm zu verstehen, was die Ergebnisse der Manipulation erschwert. Zusätzlich können die Dorfbewohner, die an der Entsperren des Finanzministeriums teilnehmen, zusätzlich die Möglichkeit, Belohnungen von Artikeln zu erhalten, auch Belohnungen für die Aufzeichnung von Blockinhalten und Gebühren zur Handhabung der Kosten aus bestimmten Knoten erhalten. Das Ethereum-Netzwerk ist eines der ersten Blockchain-Netzwerke, die den Arbeitsnachweis unter Verwendung der SHA-256-Hash-Funktion verwenden. Im Laufe der Zeit hat das Ethereum -Netzwerk damit begonnen, andere Konsensmechanismen wie den Nachweis der Teilnahme (POS) zu untersuchen, um die Effizienz und Sicherheit zu verbessern. Der Mechanismus des Arbeitsnachweises spielt eine Schlüsselrolle in Blockchain -Netzwerken und gewährleistet die Sicherheit und Dezentralisierung des Netzwerks. Trotz bestimmter potenzieller Schwächen wie Energieverbrauchsprobleme und der Bedrohung durch zentralisierte Angriffe ist seine Bedeutung für die Entwicklung der Blockchain -Technologie offensichtlich. Das Verständnis des Arbeitsbeweismechanismus kann dazu beitragen, Betriebsprinzipien und die Anwendung der Blockchain -Technologie zu untersuchen. Was sind die drei Strategien von Big "? << << \ 't to", aber großer Energieverbrauch und eine lange Einkaufszertifizierungszeit.Woods of Wund (POS): Die Mathematik der Buchhaltung basiert auf Thanksgiving und Zeit pünktlich. Realistischere Zeichen werden lange und lange abgehalten und erhält eher die Rechte der Kontorechte. Funktionen: Vergleichen Sie die Verbrauchsgeschwindigkeit des Marketings, aber einige Einnahmen können das allgemeine Netzwerk steuern, einige Abhängigkeiten sind jedoch verfügbar. Wählen Sie Care Care -Bestätigung: Sorge Cares, wählen Sie viele Zeugen aus, die einige Zeugen auswählen, die die Verantwortung des Zeugnisses erstellen und validieren. Merkmale: Vorteile: Reform die niedrigsten Probleme, die Entwicklung des strengen Managements und des Ressourcenmanagements sowie des Ressourcenmanagements sowie des Ressourcenmanagements sowie des Ressourcenmanagements sowie der Ressourcenreformen sowie der Ressourcen sowie der Energieverbesserung sowie den Ressourcen sowie der Energieverbesserung sowie der Ressourcen sowie der Energieverbesserung sowie der Verbesserung des Energieversorgungsressourcen sowie der Verbesserung der Energie sowie der Ressourcen sowie der Energieversorgung. Repräsentatives Projekt: Equa. EDOPOCO: OCCO: OCC Um zusammenfassen, haben diese drei Vergessen ihre eigenen Vorteile und Nachteile und eignen sich für verschiedene Bedingungen für bakananische Apps. Gründe für den Einsatz von Ressourcen, Sicherheit, Transaktionsgeschwindigkeit, Energieverbrauch und Wohlstand.